Privé verbinding maken met een gegevensbron

In deze handleiding leert u hoe u uw Azure Managed Grafana-exemplaar verbindt met een gegevensbron met behulp van een beheerd privé-eindpunt. De beheerde privé-eindpunten van Azure Managed Grafana zijn eindpunten die zijn gemaakt in een beheerd virtueel netwerk dat door de Azure Managed Grafana-service wordt gebruikt. Ze maken privékoppelingen van dat netwerk naar uw Azure-gegevensbronnen. Met Azure Managed Grafana worden deze privé-eindpunten namens u ingesteld en beheerd. U kunt beheerde privé-eindpunten maken vanuit uw Azure Managed Grafana voor toegang tot andere beheerde Azure-services (bijvoorbeeld het bereik van de privékoppeling van Azure Monitor of de Azure Monitor-werkruimte) en uw eigen zelf-hostende gegevensbronnen (bijvoorbeeld verbinding maken met uw zelf-hostende Prometheus achter een private link-service).

Wanneer u beheerde privé-eindpunten gebruikt, loopt verkeer tussen uw Azure Managed Grafana en de bijbehorende gegevensbronnen uitsluitend via het Microsoft backbone-netwerk zonder via internet te gaan. Beheerde privé-eindpunten bieden bescherming tegen exfiltratie van gegevens. Een beheerd privé-eindpunt maakt gebruik van een privé-IP-adres van uw beheerde virtuele netwerk om uw Azure Managed Grafana-werkruimte effectief in dat netwerk te brengen. Elk beheerd privé-eindpunt wordt toegewezen aan een specifieke resource in Azure en niet aan de hele service. Klanten kunnen de connectiviteit beperken tot alleen resources die door hun organisaties zijn goedgekeurd.

Er wordt een privé-eindpuntverbinding gemaakt met de status In behandeling wanneer u een beheerd privé-eindpunt maakt in uw Azure Managed Grafana-werkruimte. Er wordt een goedkeuringswerkstroom gestart. De eigenaar van de private link-resource is verantwoordelijk voor het goedkeuren of afwijzen van de nieuwe verbinding. Als de eigenaar de verbinding goedkeurt, wordt de privé-koppeling tot stand gebracht. Anders is de privékoppeling niet ingesteld. Azure Managed Grafana toont de huidige verbindingsstatus. Alleen een beheerd privé-eindpunt met een goedgekeurde status kan worden gebruikt om verkeer te verzenden naar de private link-resource die is verbonden met het beheerde privé-eindpunt.

Hoewel beheerde privé-eindpunten gratis zijn, kunnen er kosten in rekening worden gebracht voor het gebruik van private link in een gegevensbron. Zie de prijsgegevens van uw gegevensbron voor meer informatie.

Notitie

Beheerde privé-eindpunten zijn momenteel alleen beschikbaar in Azure Global.

Notitie

Als u een privégegevensbron uitvoert in een AKS-cluster en de service externalTrafficPolicy is ingesteld op lokaal, moet de Azure Private Link-service een ander subnet gebruiken dan het subnet van de pod. Als hetzelfde subnet is vereist, moet de service Cluster externalTrafficPolicygebruiken. Zie Cloud Provider Azure.

Ondersteunde gegevensbronnen

Beheerde privé-eindpunten werken met Azure-services die ondersteuning bieden voor private link. U kunt deze gebruiken om uw Azure Managed Grafana-werkruimte te verbinden met de volgende Azure-gegevensarchieven via privéconnectiviteit:

- Azure Cosmos DB voor Mongo DB (alleen voor ru-architectuur (aanvraageenheid)

- Azure Cosmos DB for PostgreSQL

- Azure Data Explorer

- Azure Monitor Private Link-bereik (bijvoorbeeld Log Analytics-werkruimte)

- Azure Monitor-werkruimte, voor Managed Service voor Prometheus

- Azure SQL Managed Instance

- Azure SQL Server

- Private Link-services

- Azure Databricks

- Flexibele Azure Database for PostgreSQL-servers (alleen voor servers met openbare toegangsnetwerken)

Vereisten

Als u de stappen in deze handleiding wilt volgen, moet u het volgende hebben:

- Een Azure-account met een actief abonnement. Gratis een account maken

- Een Azure Managed Grafana-exemplaar in de Standard-laag. Als u er nog geen hebt, maakt u een nieuw exemplaar.

Een beheerd privé-eindpunt maken voor Azure Monitor-werkruimte

U kunt een beheerd privé-eindpunt maken in uw Azure Managed Grafana-werkruimte om verbinding te maken met een ondersteunde gegevensbron met behulp van een privékoppeling.

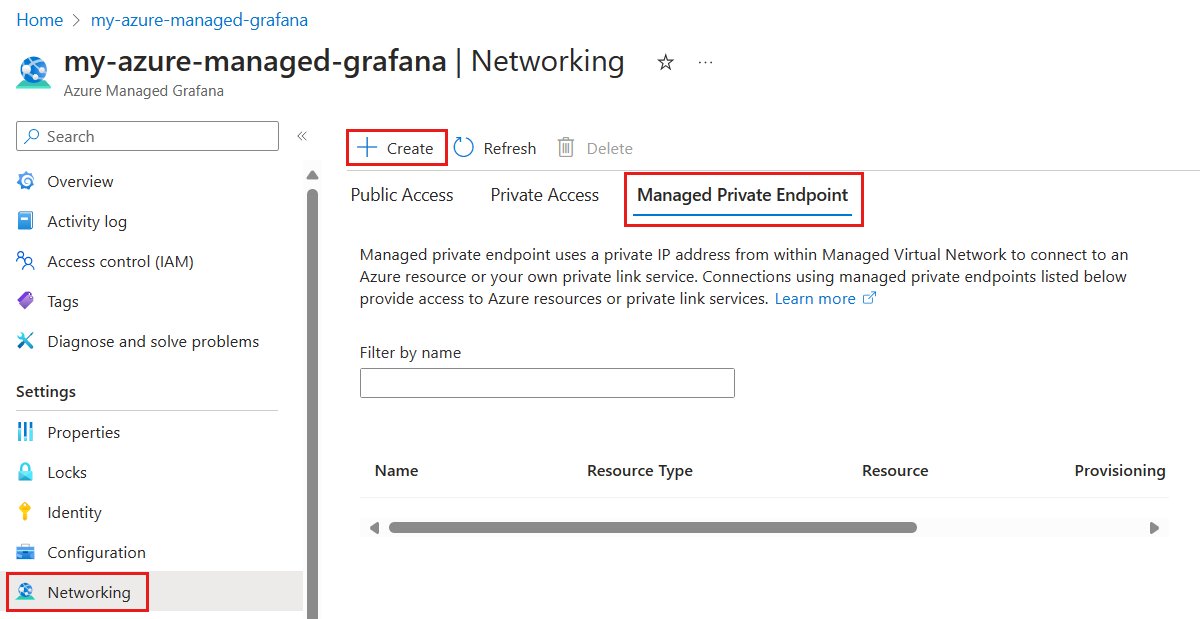

Navigeer in Azure Portal naar uw Grafana-werkruimte en selecteer Netwerken.

Selecteer Beheerd privé-eindpunt en selecteer vervolgens Maken.

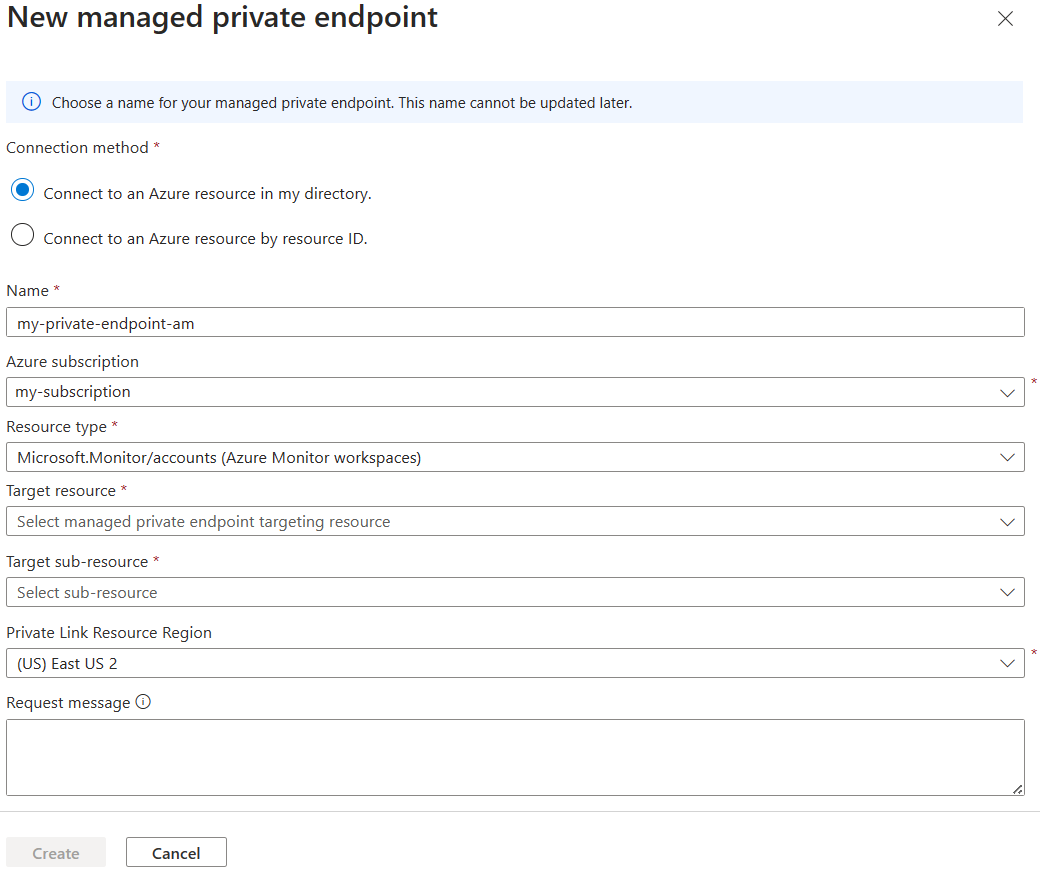

Vul in het deelvenster Nieuw beheerd privé-eindpunt de vereiste gegevens in waarmee de resource verbinding kan maken.

Selecteer een Azure-resourcetype (bijvoorbeeld Microsoft.Monitor/accounts voor Azure Monitor Managed Service voor Prometheus).

Selecteer Maken om de beheerde privé-eindpuntresource toe te voegen.

Neem contact op met de eigenaar van de Azure Monitor-doelwerkruimte om de verbindingsaanvraag goed te keuren.

Notitie

Nadat de nieuwe privé-eindpuntverbinding is goedgekeurd, loopt al het netwerkverkeer tussen uw Azure Managed Grafana-werkruimte en de geselecteerde gegevensbron alleen door het Azure backbone-netwerk.

Een beheerd privé-eindpunt maken voor de Azure Private Link-service

Als u een gegevensbron intern hebt voor uw virtuele netwerk, zoals een InstroomDB-server die wordt gehost op een virtuele Azure-machine of een Loki-server die wordt gehost in uw AKS-cluster, kunt u uw beheerde Grafana van Azure met het cluster verbinden. U moet eerst een private link-toegang tot die resource toevoegen met behulp van de Azure Private Link-service. De exacte stappen die nodig zijn om een privékoppeling in te stellen, zijn afhankelijk van het type Azure-resource. Raadpleeg de documentatie van de hostingservice die u hebt. In dit artikel wordt bijvoorbeeld beschreven hoe u een private link-service maakt in Azure Kubernetes Service door een kubernetes-serviceobject op te geven.

Zodra u de Private Link-service hebt ingesteld, kunt u een beheerd privé-eindpunt maken in uw Grafana-werkruimte die verbinding maakt met de nieuwe privékoppeling.

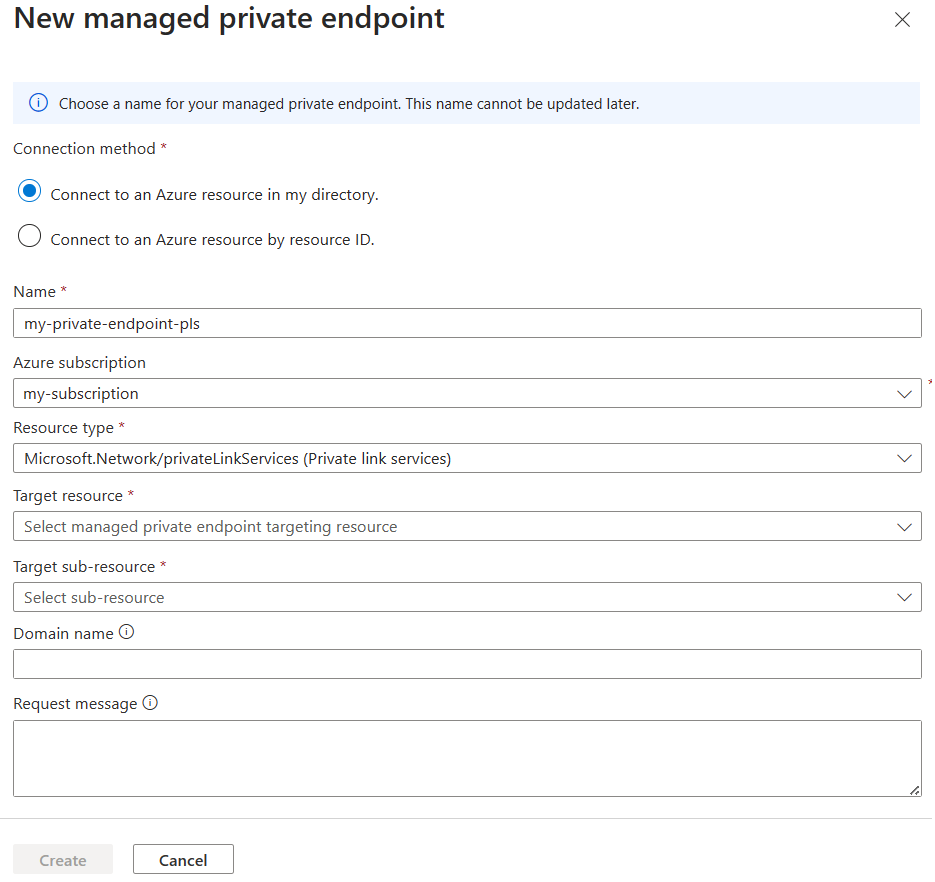

Navigeer in Azure Portal naar uw Grafana-resource en selecteer Netwerken.

Selecteer Beheerd privé-eindpunt en selecteer vervolgens Maken.

Vul in het deelvenster Nieuw beheerd privé-eindpunt de vereiste gegevens in waarmee de resource verbinding kan maken.

Tip

Het veld Domeinnaam is optioneel. Als u een domeinnaam opgeeft, zorgt Azure Managed Grafana ervoor dat deze domeinnaam wordt omgezet naar het privé-IP-adres van het beheerde privé-eindpunt in het door de service beheerde netwerk van grafana. U kunt deze domeinnaam gebruiken in de URL-configuratie van uw Grafana-gegevensbron in plaats van het privé-IP-adres. U moet de domeinnaam gebruiken als u TLS of Server Name Indication (SNI) hebt ingeschakeld voor uw zelf-hostende gegevensarchief.

Selecteer Maken om de beheerde privé-eindpuntresource toe te voegen.

Neem contact op met de eigenaar van de Private Link-doelservice om de verbindingsaanvraag goed te keuren.

Nadat de verbindingsaanvraag is goedgekeurd, selecteert u Vernieuwen om te controleren of de verbindingsstatus is goedgekeurd en privé-IP-adres wordt weergegeven.

Notitie

De stap Vernieuwen kan niet worden overgeslagen, omdat het vernieuwen een netwerksynchronisatiebewerking activeert door Azure Managed Grafana. Zodra de nieuwe beheerde privé-eindpuntverbinding is goedgekeurd, loopt al het netwerkverkeer tussen uw Azure Managed Grafana-werkruimte en de geselecteerde gegevensbron alleen door het Azure backbone-netwerk.

Volgende stappen

In deze handleiding hebt u geleerd hoe u privétoegang configureert tussen een Azure Managed Grafana-werkruimte en een gegevensbron. Zie Privétoegang instellen van uw gebruikers naar een Azure Managed Grafana-werkruimte voor meer informatie over het instellen van privétoegang van uw gebruikers.