Netwerkisolatie plannen in Azure Machine Learning

In dit artikel leert u hoe u uw netwerkisolatie kunt plannen voor Azure Machine Learning en onze aanbevelingen. Dit artikel is bedoeld voor IT-beheerders die netwerkarchitectuur willen ontwerpen.

Wat is netwerkisolatie?

Netwerkisolatie is een beveiligingsstrategie waarbij een netwerk wordt verdeeld in afzonderlijke segmenten of subnetten, die elk functioneren als een eigen klein netwerk. Deze aanpak helpt bij het verbeteren van de beveiliging en prestaties binnen een grotere netwerkstructuur. Grote ondernemingen vereisen netwerkisolatie om hun resources te beveiligen tegen onbevoegde toegang, manipulatie of lekkage van gegevens en modellen. Ze moeten ook voldoen aan de voorschriften en normen die van toepassing zijn op hun branche en domein.

Binnenkomende en uitgaande toegang

Netwerkisolatie moet worden overwogen in drie gebieden binnen Azure Machine Learning:

- Binnenkomende toegang tot de Azure Machine Learning-werkruimte. Voor uw Datawetenschapper bijvoorbeeld om veilig toegang te krijgen tot de werkruimte.

- Uitgaande toegang vanuit de Azure Machine Learning-werkruimte. Bijvoorbeeld om toegang te krijgen tot andere Azure-services.

- Uitgaande toegang vanuit de Azure Machine Learning-rekenresources. Bijvoorbeeld voor toegang tot gegevensbronnen, Python-pakketopslagplaatsen of andere resources.

In het volgende diagram wordt het inkomende en uitgaande diagram opgesplitst.

Binnenkomende toegang tot Azure Machine Learning

Binnenkomende toegang tot een beveiligde Azure Machine Learning-werkruimte wordt ingesteld met behulp van de PNA-vlag (Public Network Access). De PNA-vlaginstelling bepaalt of uw werkruimte een privé-eindpunt vereist of geen toegang heeft tot de werkruimte. Er is een extra instelling tussen openbaar en privé: Ingeschakeld vanuit geselecteerde IP-adressen. Met deze instelling hebt u toegang tot uw werkruimte vanaf de IP-adressen die u opgeeft. Zie Openbare toegang alleen inschakelen vanuit IP-adresbereiken van internet voor meer informatie over deze functie.

Uitgaande toegang

De netwerkisolatie van Azure Machine Learning omvat zowel PaaS-onderdelen (Platform as a Service) als IaaS-onderdelen (Infrastructure as a Service). PaaS-services, zoals de Azure Machine Learning-werkruimte, opslag, sleutelkluis, containerregister en bewaking, kunnen worden geïsoleerd met Behulp van Private Link. IaaS-computingservices, zoals rekeninstanties/clusters voor training van AI-modellen en Azure Kubernetes Service (AKS) of beheerde online-eindpunten voor scoren van AI-modellen, kunnen worden geïnjecteerd in uw virtuele netwerk en communiceren met PaaS-services met behulp van Private Link. Het volgende diagram is een voorbeeld van IaaS- en PaaS-onderdelen.

Uitgaand van service naar andere Azure PaaS-resources

Het beveiligen van uitgaande toegang vanuit uw Azure Machine Learning-service naar andere PaaS-services wordt voltooid via vertrouwde services. U kunt een subset van vertrouwde Azure-services toegang verlenen tot Azure Machine Learning, terwijl u netwerkregels voor andere apps onderhoudt. Deze vertrouwde services gebruiken een beheerde identiteit om uw Azure Machine Learning-service te verifiëren.

Uitgaand van berekeningen naar internet en andere Azure PaaS-resources

IaaS-onderdelen zijn de rekenresources, zoals rekeninstanties/clusters en Azure Kubernetes Service (AKS) of beheerde online-eindpunten. Voor deze IaaS-resources wordt uitgaande toegang tot internet beveiligd via een firewall en wordt uitgaande toegang tot andere PaaS-resources beveiligd met Private Link en privé-eindpunten. Een beheerd virtueel netwerk maakt het eenvoudiger om uitgaande uitgaande berekeningen te beheren.

Als u geen beheerd virtueel netwerk gebruikt, kan uitgaand beheer worden beveiligd met uw eigen virtuele netwerk en subnetset. Als u een zelfstandig virtueel netwerk hebt, is de configuratie eenvoudig met behulp van een netwerkbeveiligingsgroep. Mogelijk hebt u echter een hub-spoke- of mesh-netwerkarchitectuur, firewall, virtueel netwerkapparaat, proxy en door de gebruiker gedefinieerde routering. Zorg er in beide gevallen voor dat u binnenkomende en uitgaande onderdelen toestaat met uw netwerkbeveiligingsonderdelen.

In dit diagram hebt u een hub- en spoke-netwerkarchitectuur. Het virtuele spoke-netwerk bevat resources voor Azure Machine Learning. Het virtuele hubnetwerk heeft een firewall waarmee internet uitgaand van uw virtuele netwerken wordt beheerd. In dit geval moet uw firewall uitgaand naar vereiste resources toestaan en moeten uw rekenresources in het virtuele spoke-netwerk uw firewall kunnen bereiken.

Tip

In het diagram worden het rekenproces en het rekencluster geconfigureerd voor geen openbaar IP-adres. Als u in plaats daarvan een rekenproces of cluster met een openbaar IP-adres gebruikt, moet u inkomend verkeer vanuit de Azure Machine Learning-servicetag toestaan met behulp van een netwerkbeveiligingsgroep (NSG) en door de gebruiker gedefinieerde routering om uw firewall over te slaan. Dit binnenkomende verkeer zou afkomstig zijn van een Microsoft-service (Azure Machine Learning). We raden u echter aan de optie geen openbaar IP-adres te gebruiken om deze binnenkomende vereiste te verwijderen.

Netwerkisolatieaanbiedingen voor uitgaande toegang vanuit berekeningen

Nu we weten welke toegang moet worden beveiligd, gaan we kijken hoe we onze machine learning-werkruimte kunnen beveiligen met netwerkisolatie. Azure Machine Learning biedt opties voor netwerkisolatie voor uitgaande toegang vanuit computerresources.

Isolatie van beheerde netwerken (aanbevolen)

Het gebruik van een beheerd virtueel netwerk biedt een eenvoudigere configuratie voor netwerkisolatie. Uw werkruimte en beheerde rekenresources worden automatisch beveiligd in een beheerd virtueel netwerk. U kunt privé-eindpuntverbindingen toevoegen voor andere Azure-services waarop de werkruimte afhankelijk is, zoals Azure Storage-accounts. Afhankelijk van uw behoeften kunt u al het uitgaande verkeer naar het openbare netwerk toestaan of alleen het uitgaande verkeer toestaan dat u goedkeurt. Uitgaand verkeer dat is vereist voor de Azure Machine Learning-service, wordt automatisch ingeschakeld voor het beheerde virtuele netwerk. We raden u aan werkruimte-beheerd netwerkisolatie te gebruiken voor een ingebouwde wrijving minder netwerkisolatiemethode. Er zijn twee patronen: uitgaande internetmodus toestaan of alleen goedgekeurde uitgaande modus toestaan.

Notitie

Het beveiligen van uw werkruimte met een beheerd virtueel netwerk biedt netwerkisolatie voor uitgaande toegang vanuit de werkruimte en beheerde berekeningen. Een virtueel Azure-netwerk dat u maakt en beheert, wordt gebruikt om binnenkomende toegang tot de werkruimte via netwerkisolatie te bieden. Er wordt bijvoorbeeld een privé-eindpunt voor de werkruimte gemaakt in uw virtuele Azure-netwerk. Clients die verbinding maken met het virtuele netwerk, hebben toegang tot de werkruimte via het privé-eindpunt. Wanneer u taken uitvoert op beheerde berekeningen, beperkt het beheerde netwerk waartoe de berekening toegang heeft. Deze configuratie verschilt van het aangepaste virtuele netwerk dat ook een virtueel netwerk moet instellen en alle berekeningen in dat virtuele netwerk moet instellen.

Uitgaande internetmodus toestaan: gebruik deze optie als u wilt dat uw machine learning-technici vrij toegang hebben tot internet. U kunt andere uitgaande regels voor privé-eindpunten maken om ze toegang te geven tot uw persoonlijke resources in Azure.

Alleen goedgekeurde uitgaande modus toestaan: gebruik deze optie als u risico's voor gegevensexfiltratie wilt minimaliseren en wilt bepalen waartoe uw machine learning-technici toegang hebben. U kunt uitgaande regels beheren met behulp van een privé-eindpunt, servicetag en FQDN.

Aangepaste netwerkisolatie

Als u een specifieke vereiste of bedrijfsbeleid hebt dat voorkomt dat u een beheerd virtueel netwerk gebruikt, kunt u een virtueel Azure-netwerk gebruiken voor netwerkisolatie.

Het volgende diagram is onze aanbevolen architectuur om alle resources privé te maken, maar uitgaande internettoegang vanuit uw virtuele netwerk toe te staan. In dit diagram wordt de volgende architectuur beschreven:

- Plaats alle resources in dezelfde regio.

- Een virtueel hubnetwerk, dat uw firewall en aangepaste DNS-instellingen bevat.

- Een virtueel spoke-netwerk, dat de volgende resources bevat:

- Een trainingssubnet bevat rekeninstanties en clusters die worden gebruikt voor het trainen van ML-modellen. Deze resources zijn geconfigureerd voor geen openbaar IP-adres.

- Een scoresubnet bevat een AKS-cluster.

- Een pe-subnet bevat privé-eindpunten die verbinding maken met de werkruimte en persoonlijke resources die worden gebruikt door de werkruimte (opslag, sleutelkluis, containerregister, enzovoort)

- Als u uw beheerde online-eindpunten wilt beveiligen met een aangepast virtueel netwerk, schakelt u het verouderde beheerde online-eindpunt beheerde virtuele netwerk in. We raden deze methode NIET aan.

Deze architectuur zorgt voor een balans tussen uw netwerkbeveiliging en de productiviteit van uw ML-technici.

Notitie

Als u de firewallvereiste wilt verwijderen, kunt u netwerkbeveiligingsgroepen en Azure Virtual Network NAT gebruiken om uitgaand internet vanuit uw privé-rekenresources toe te staan.

Preventie van gegevensexfiltratie

In dit diagram ziet u de aanbevolen architectuur om alle resources privé te maken en uitgaande bestemmingen te beheren om gegevensexfiltratie te voorkomen. We raden deze architectuur aan bij het gebruik van Azure Machine Learning met uw gevoelige gegevens in productie. In dit diagram wordt de volgende architectuur beschreven:

- Plaats alle resources in dezelfde regio.

- Een virtueel hubnetwerk dat uw firewall bevat.

- Naast servicetags gebruikt de firewall FQDN's om exfiltratie van gegevens te voorkomen.

- Een virtueel spoke-netwerk, dat de volgende resources bevat:

- Een trainingssubnet bevat rekeninstanties en clusters die worden gebruikt voor het trainen van ML-modellen. Deze resources zijn geconfigureerd voor geen openbaar IP-adres. Daarnaast zijn er beleid voor service-eindpunten en service-eindpunten aanwezig om gegevensexfiltratie te voorkomen.

- Een scoresubnet bevat een AKS-cluster.

- Een pe-subnet bevat privé-eindpunten die verbinding maken met de werkruimte en persoonlijke resources die worden gebruikt door de werkruimte (opslag, sleutelkluis, containerregister, enzovoort)

- Beheerde online-eindpunten maken gebruik van het privé-eindpunt van de werkruimte om binnenkomende aanvragen te verwerken. Een privé-eindpunt wordt ook gebruikt om beheerde online-eindpuntimplementaties toegang te geven tot privéopslag.

Vergelijking van netwerkisolatieopties

Zowel beheerd netwerkisolatie als aangepaste netwerkisolatie zijn vergelijkbare aanbiedingen. In de volgende tabel worden alle overeenkomsten en verschillen tussen de twee aanbiedingen in termen van hun configuratie beschreven. Het enige belangrijke verschil in de configuratie is waar het virtuele netwerk voor berekeningen zelf wordt gehost. Voor aangepaste netwerkisolatie bevindt het virtuele netwerk voor berekeningen zich in uw tenant terwijl voor beheerd netwerkisolatie het virtuele netwerk voor berekeningen zich in de Microsoft-tenant bevindt.

| Overeenkomsten | rapporteren |

|---|---|

| - Netwerk is speciaal voor u en wordt niet gedeeld met andere klanten.

- Gegevens worden beveiligd in het virtuele netwerk. - Volledige controle over uitgaand verkeer met uitgaande regels. - Vereiste ServiceTags. |

- Waar het virtuele netwerk wordt gehost; in uw tenant voor aangepaste netwerkisolatie of in de Microsoft-tenant voor beheerd netwerkisolatie. |

Als u de juiste beslissing wilt nemen over welke netwerkconfiguratie het beste werkt voor uw scenario, moet u rekening houden met de functies in Azure Machine Learning die u wilt gebruiken. Zie Netwerkisolatieconfiguraties vergelijken voor meer informatie over de verschillen tussen onze netwerkisolatieaanbiedingen.

Vergelijking van configuraties

| Beheerd netwerk (aanbevolen) | Aangepast netwerk | |

|---|---|---|

| Voordelen | - Minimaliseer de overhead voor instellen en onderhoud.

- Ondersteunt beheerde online-eindpunten. - Ondersteunt serverloze spark. - Toegang tot HTTPs-eindpuntresources die zich on-premises of in uw aangepaste virtuele netwerk bevinden. - Focus voor nieuwe functieontwikkeling. |

- Pas het netwerk aan uw vereisten aan.

- Bring your own non-Azure resources. - Verbinding maken met on-premises resources. |

| Beperkingen | - Extra kosten voor Azure Firewall- en FQDN-regels.

- Logboekregistratie van de firewall van het virtuele netwerk en de NSG-regels wordt niet ondersteund. - Toegang tot niet-HTTPs-eindpuntbronnen wordt niet ondersteund. |

- Ondersteuning voor nieuwe functies kan worden vertraagd.

-Beheerde online-eindpunten worden niet ondersteund. - Serverloze spark wordt niet ondersteund. - Basismodellen worden niet ondersteund. - Er wordt geen code MLFlow ondersteund. - Implementatiecomplexiteit. - Overhead voor onderhoud. |

Een openbare werkruimte gebruiken

U kunt een openbare werkruimte gebruiken als u in orde bent met Microsoft Entra ID-verificatie en -autorisatie met voorwaardelijke toegang. Een openbare werkruimte heeft enkele functies die het gebruik van gegevens in een privéopslagaccount toestaan. U wordt aangeraden indien mogelijk een privéwerkruimte te gebruiken.

Belangrijkste overwegingen

DNS-omzetting van private link-resources en -toepassing op rekenproces

Als u uw eigen DNS-server hebt die wordt gehost in Azure of on-premises, moet u een voorwaardelijke doorstuurserver maken op uw DNS-server. De voorwaardelijke doorstuurserver verzendt DNS-aanvragen naar de Azure DNS voor alle PaaS-services waarvoor private link is ingeschakeld. Zie de DNS-configuratiescenario's en artikelen over specifieke DNS-configuratie van Azure Machine Learning voor meer informatie.

Bescherming tegen gegevensexfiltratie

We hebben twee soorten uitgaand verkeer; alleen-lezen en lezen/schrijven. Kwaadwillende acteurs kunnen niet uitgaand lezen, maar uitgaand lezen/schrijven kan zijn. Azure Storage en Azure Frontdoor (de tag frontdoor.frontend service) zijn uitgaande lezen/schrijven in ons geval.

U kunt dit risico voor gegevensexfiltratie beperken met behulp van onze oplossing voor preventie van gegevensexfiltratie. We gebruiken een service-eindpuntbeleid met een Azure Machine Learning-alias om uitgaand verkeer alleen naar door Azure Machine Learning beheerde opslagaccounts toe te staan. U hoeft uitgaand verkeer niet te openen naar Storage op uw firewall.

In dit diagram moeten het rekenproces en het cluster toegang krijgen tot door Azure Machine Learning beheerde opslagaccounts om configuratiescripts op te halen. In plaats van het uitgaande verkeer naar opslag te openen, kunt u service-eindpuntbeleid met Azure Machine Learning-alias gebruiken om de opslag alleen toegang te geven tot Azure Machine Learning-opslagaccounts.

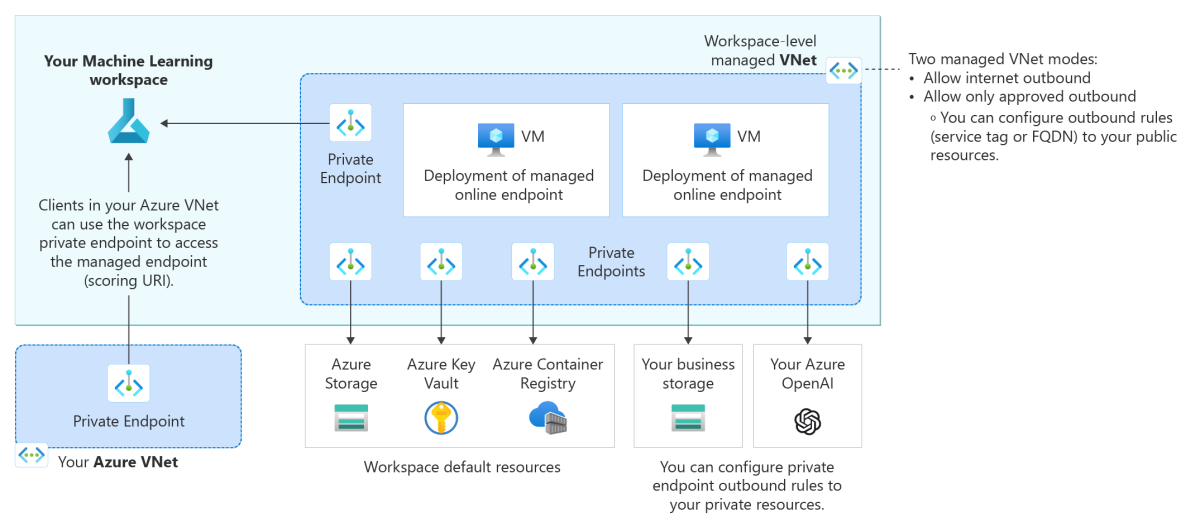

Beheerde online-eindpunten

Beveiliging voor binnenkomende en uitgaande communicatie wordt afzonderlijk geconfigureerd voor beheerde online-eindpunten.

- Inkomende communicatie: Azure Machine Learning gebruikt een privé-eindpunt om binnenkomende communicatie naar een beheerd online-eindpunt te beveiligen. Als u openbare toegang tot een eindpunt wilt voorkomen, stelt u public_network_access vlag in om het eindpunt uit te schakelen. Wanneer deze vlag is uitgeschakeld, kan uw eindpunt alleen worden geopend via het privé-eindpunt van uw Azure Machine Learning-werkruimte en kan het niet worden bereikt vanuit openbare netwerken.

- Uitgaande communicatie: Om uitgaande communicatie van een implementatie naar resources te beveiligen, maakt Azure Machine Learning gebruik van een beheerd virtueel netwerk in een werkruimte. De implementatie moet worden gemaakt in het beheerde virtuele netwerk van de werkruimte, zodat deze de privé-eindpunten van het beheerde virtuele netwerk van de werkruimte kan gebruiken voor uitgaande communicatie.

In het volgende architectuurdiagram ziet u hoe communicatie via privé-eindpunten naar het beheerde online-eindpunt stroomt. Binnenkomende scoreaanvragen van het virtuele netwerk van een client stromen via het privé-eindpunt van de werkruimte naar het beheerde online-eindpunt. Uitgaande communicatie van implementaties naar services wordt verwerkt via privé-eindpunten van het beheerde virtuele netwerk van de werkruimte naar die service-exemplaren.

Zie Netwerkisolatie met beheerde online-eindpunten voor meer informatie.

Tekort aan privé-IP-adressen in uw hoofdnetwerk

Azure Machine Learning vereist privé-IP's; één IP per rekenproces, rekenclusterknooppunt en privé-eindpunt. U hebt ook veel IP-adressen nodig als u AKS gebruikt. Uw hub-spoke-netwerk dat is verbonden met uw on-premises netwerk, heeft mogelijk geen grote privé-IP-adresruimte. In dit scenario kunt u geïsoleerde, niet-gekoppelde VNets gebruiken voor uw Azure Machine Learning-resources.

In dit diagram vereist uw hoofdnetwerk de IP-adressen voor privé-eindpunten. U kunt hub-spoke-VNets hebben voor meerdere Azure Machine Learning-werkruimten met grote adresruimten. Een nadeel van deze architectuur is het verdubbelen van het aantal privé-eindpunten.

Afdwingen van netwerkbeleid

U kunt ingebouwde beleidsregels gebruiken als u netwerkisolatieparameters wilt beheren met het maken van selfservicewerkruimten en computerresources of een aangepast beleid wilt maken voor meer verfijnde besturingselementen. Zie nalevingscontroles voor Azure Policy-regelgeving voor meer informatie over beleidsregels.

Gerelateerde inhoud

Zie de volgende artikelen voor meer informatie over het gebruik van een beheerd virtueel netwerk:

- Beheerde netwerkisolatie

- Privé-eindpunten gebruiken om toegang te krijgen tot uw werkruimte

- Aangepaste DNS gebruiken

Zie de volgende artikelen voor meer informatie over het gebruik van een aangepast virtueel netwerk: