Een IPv6-toepassing met dubbele stack implementeren met behulp van Basic Load Balancer - CLI

In dit artikel wordt beschreven hoe u een IPv4- en IPv6-toepassing met Basic Load Balancer implementeert met behulp van Azure CLI die een virtueel netwerk met twee stacks met een dubbel stack-subnet, een Basic Load Balancer met dubbele front-endconfiguraties (IPv4 + IPv6) bevat, VM's met NIC's met een dubbele IP-configuratie, dubbele netwerkbeveiligingsgroepsregels, en dubbele openbare IP-adressen.

Zie Een IPv6-toepassing met dubbele stack implementeren met Standard Load Balancer met behulp van Azure CLI om een toepassing met dubbele stack (IPV4 + IPv6) te implementeren.

Als u geen Azure-abonnement hebt, kunt u een gratis Azure-account maken voordat u begint.

Vereisten

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

- Voor dit artikel is versie 2.0.49 of hoger van de Azure CLI vereist. Als u Azure Cloud Shell gebruikt, is de nieuwste versie al geïnstalleerd.

Een brongroep maken

Voordat u uw virtuele dual-stack-netwerk kunt maken, moet u een resourcegroep maken met az group create. In het volgende voorbeeld wordt een resourcegroep met de naam DsResourceGroup01 gemaakt op de locatie eastus :

az group create \

--name DsResourceGroup01 \

--location eastus

Openbare IP-adressen voor IPv4 en IPv6 maken voor load balancer

Voor toegang tot uw IPv4- en IPv6-eindpunten op internet hebt u openbare IPv4- en IPv6-adressen nodig voor de load balancer. Maak een openbaar IP-adres met az network public-ip create. In het volgende voorbeeld worden IPv4 en IPv6 openbaar IP-adres gemaakt met de naam dsPublicIP_v4 en dsPublicIP_v6 in de resourcegroep DsResourceGroup01:

# Create an IPV4 IP address

az network public-ip create \

--name dsPublicIP_v4 \

--resource-group DsResourceGroup01 \

--location eastus \

--sku BASIC \

--allocation-method dynamic \

--version IPv4

# Create an IPV6 IP address

az network public-ip create \

--name dsPublicIP_v6 \

--resource-group DsResourceGroup01 \

--location eastus \

--sku BASIC \

--allocation-method dynamic \

--version IPv6

Openbare IP-adressen voor VM's maken

Als u op afstand toegang wilt krijgen tot uw VIRTUELE machines op internet, hebt u openbare IPv4-IP-adressen voor de VM's nodig. Maak een openbaar IP-adres met az network public-ip create.

az network public-ip create \

--name dsVM0_remote_access \

--resource-group DsResourceGroup01 \

--location eastus \

--sku BASIC \

--allocation-method dynamic \

--version IPv4

az network public-ip create \

--name dsVM1_remote_access \

--resource-group DsResourceGroup01 \

--location eastus \

--sku BASIC \

--allocation-method dynamic \

--version IPv4

Load balancer van het type Basic maken

In deze sectie configureert u dubbele front-end-IP (IPv4 en IPv6) en de back-endadresgroep voor de load balancer en maakt u vervolgens een Basic Load Balancer.

Load balancer maken

Maak de Basic Load Balancer met az network lb create named dsLB die een front-endpool bevat met de naam dsLbFrontEnd_v4, een back-endpool met de naam dsLbBackEndPool_v4 die is gekoppeld aan het openbare IPv4-IP-adres dsPublicIP_v4 die u in de vorige stap hebt gemaakt.

az network lb create \

--name dsLB \

--resource-group DsResourceGroup01 \

--sku Basic \

--location eastus \

--frontend-ip-name dsLbFrontEnd_v4 \

--public-ip-address dsPublicIP_v4 \

--backend-pool-name dsLbBackEndPool_v4

IPv6-front-end maken

Maak een IPV6-front-end-IP met az network lb frontend-ip create. In het volgende voorbeeld wordt een front-end-IP-configuratie gemaakt met de naam dsLbFrontEnd_v6 en wordt het dsPublicIP_v6-adres gekoppeld:

az network lb frontend-ip create \

--lb-name dsLB \

--name dsLbFrontEnd_v6 \

--resource-group DsResourceGroup01 \

--public-ip-address dsPublicIP_v6

IPv6-back-endadresgroep configureren

Maak een IPv6-back-endadresgroepen met az network lb address-pool create. In het volgende voorbeeld wordt een back-endadresgroep met de naam dsLbBackEndPool_v6 gemaakt om VM's met IPv6 NIC-configuraties op te nemen:

az network lb address-pool create \

--lb-name dsLB \

--name dsLbBackEndPool_v6 \

--resource-group DsResourceGroup01

Een statustest maken

Maak met az network lb probe create een statustest om de status van de virtuele machines te bewaken.

az network lb probe create -g DsResourceGroup01 --lb-name dsLB -n dsProbe --protocol tcp --port 3389

Een load balancer-regel maken

Een load balancer-regel wordt gebruikt om de verdeling van het verkeer over de VM's te definiëren. U definieert de front-end-IP-configuratie voor het inkomende verkeer en de back-end-IP-groep om het verkeer te ontvangen, samen met de gewenste bron- en doelpoort.

Gebruik az network lb rule create om een load balancer-regel te maken. In het volgende voorbeeld worden load balancer-regels gemaakt met de naam dsLBrule_v4 en dsLBrule_v6 en wordt verkeer op TCP-poort 80 verdeeld over de IPv4- en IPv6-front-end-IP-configuraties:

az network lb rule create \

--lb-name dsLB \

--name dsLBrule_v4 \

--resource-group DsResourceGroup01 \

--frontend-ip-name dsLbFrontEnd_v4 \

--protocol Tcp \

--frontend-port 80 \

--backend-port 80 \

--probe-name dsProbe \

--backend-pool-name dsLbBackEndPool_v4

az network lb rule create \

--lb-name dsLB \

--name dsLBrule_v6 \

--resource-group DsResourceGroup01 \

--frontend-ip-name dsLbFrontEnd_v6 \

--protocol Tcp \

--frontend-port 80 \

--backend-port 80 \

--probe-name dsProbe \

--backend-pool-name dsLbBackEndPool_v6

Netwerkbronnen maken

Voordat u enkele VM's implementeert, moet u ondersteunende netwerkbronnen maken: beschikbaarheidsset, netwerkbeveiligingsgroep, virtueel netwerk en virtuele NIC's.

Een beschikbaarheidsset maken

Als u de beschikbaarheid van uw app wilt verbeteren, plaatst u uw VM's in een beschikbaarheidsset.

Maak een beschikbaarheidsset met behulp van az vm availability-set create. In het volgende voorbeeld wordt een beschikbaarheidsset met de naam dsAVset gemaakt:

az vm availability-set create \

--name dsAVset \

--resource-group DsResourceGroup01 \

--location eastus \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Netwerkbeveiligingsgroep maken

Maak een netwerkbeveiligingsgroep voor de regels voor binnenkomende en uitgaande communicatie in uw VNET.

Een netwerkbeveiligingsgroep maken

Een netwerkbeveiligingsgroep maken met az network nsg create

az network nsg create \

--name dsNSG1 \

--resource-group DsResourceGroup01 \

--location eastus

Een regel voor een netwerkbeveiligingsgroep maken voor binnenkomende en uitgaande verbindingen

Maak een regel voor een netwerkbeveiligingsgroep om RDP-verbindingen toe te staan via poort 3389, internetverbinding via poort 80 en voor uitgaande verbindingen met az network nsg rule create.

# Create inbound rule for port 3389

az network nsg rule create \

--name allowRdpIn \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 100 \

--description "Allow Remote Desktop In" \

--access Allow \

--protocol "*" \

--direction Inbound \

--source-address-prefixes "*" \

--source-port-ranges "*" \

--destination-address-prefixes "*" \

--destination-port-ranges 3389

# Create inbound rule for port 80

az network nsg rule create \

--name allowHTTPIn \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 200 \

--description "Allow HTTP In" \

--access Allow \

--protocol "*" \

--direction Inbound \

--source-address-prefixes "*" \

--source-port-ranges 80 \

--destination-address-prefixes "*" \

--destination-port-ranges 80

# Create outbound rule

az network nsg rule create \

--name allowAllOut \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 300 \

--description "Allow All Out" \

--access Allow \

--protocol "*" \

--direction Outbound \

--source-address-prefixes "*" \

--source-port-ranges "*" \

--destination-address-prefixes "*" \

--destination-port-ranges "*"

Een virtueel netwerk maken

Maak een virtueel netwerk met az network vnet create. In het volgende voorbeeld wordt een virtueel netwerk met de naam dsVNET gemaakt met subnetten dsSubNET_v4 en dsSubNET_v6:

# Create the virtual network

az network vnet create \

--name dsVNET \

--resource-group DsResourceGroup01 \

--location eastus \

--address-prefixes "10.0.0.0/16" "fd00:db8:deca::/48"

# Create a single dual stack subnet

az network vnet subnet create \

--name dsSubNET \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--address-prefixes "10.0.0.0/24" "fd00:db8:deca:deed::/64" \

--network-security-group dsNSG1

NIC's maken

Maak virtuele NIC's voor elke virtuele machine met az network nic create. In het volgende voorbeeld wordt een virtuele NIC voor elke virtuele machine gemaakt. Elke NIC heeft twee IP-configuraties (1 IPv4-configuratie, 1 IPv6-configuratie). U maakt de IPV6-configuratie met az network nic ip-config create.

# Create NICs

az network nic create \

--name dsNIC0 \

--resource-group DsResourceGroup01 \

--network-security-group dsNSG1 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv4 \

--lb-address-pools dsLbBackEndPool_v4 \

--lb-name dsLB \

--public-ip-address dsVM0_remote_access

az network nic create \

--name dsNIC1 \

--resource-group DsResourceGroup01 \

--network-security-group dsNSG1 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv4 \

--lb-address-pools dsLbBackEndPool_v4 \

--lb-name dsLB \

--public-ip-address dsVM1_remote_access

# Create IPV6 configurations for each NIC

az network nic ip-config create \

--name dsIp6Config_NIC0 \

--nic-name dsNIC0 \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv6 \

--lb-address-pools dsLbBackEndPool_v6 \

--lb-name dsLB

az network nic ip-config create \

--name dsIp6Config_NIC1 \

--nic-name dsNIC1 \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv6 \

--lb-address-pools dsLbBackEndPool_v6 \

--lb-name dsLB

Virtuele machines maken

Maak de VM's met az vm create. In het volgende voorbeeld worden twee VM's en de vereiste onderdelen van het virtuele netwerk gemaakt als deze nog niet bestaan.

Maak als volgt virtuele machine dsVM0 :

az vm create \

--name dsVM0 \

--resource-group DsResourceGroup01 \

--nics dsNIC0 \

--size Standard_A2 \

--availability-set dsAVset \

--image MicrosoftWindowsServer:WindowsServer:2019-Datacenter:latest

Maak de virtuele machine dsVM1 als volgt:

az vm create \

--name dsVM1 \

--resource-group DsResourceGroup01 \

--nics dsNIC1 \

--size Standard_A2 \

--availability-set dsAVset \

--image MicrosoftWindowsServer:WindowsServer:2019-Datacenter:latest

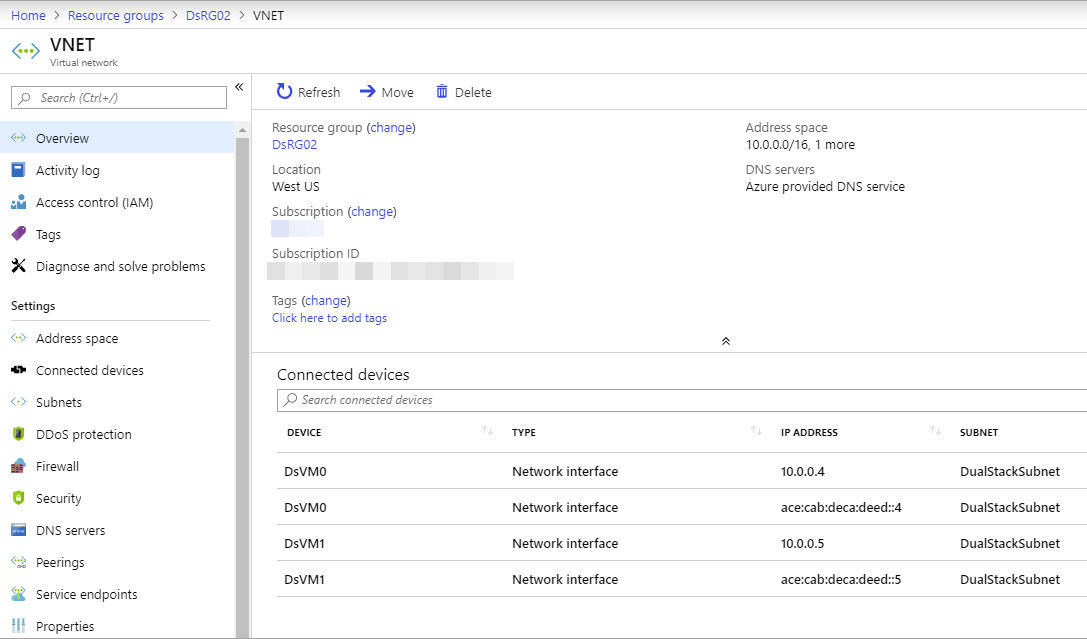

Virtueel IPv6-netwerk met dubbele stack weergeven in Azure Portal

U kunt het virtuele IPv6-netwerk met dubbele stack als volgt weergeven in Azure Portal:

- Voer in de zoekbalk van de portal dsVnet in.

- Wanneer myVirtualNetwork wordt weergegeven in de zoekresultaten, selecteert u dit. Hiermee opent u de pagina Overzicht van het virtuele netwerk met dubbele stack met de naam dsVnet. Het virtuele netwerk met dubbele stack toont de twee NIC's met zowel IPv4- als IPv6-configuraties in het subnet met dubbele stack met de naam dsSubnet.

Resources opschonen

U kunt de opdracht az group delete gebruiken om de resourcegroep, de VM en alle gerelateerde resources te verwijderen wanneer u ze niet meer nodig hebt.

az group delete --name DsResourceGroup01

Volgende stappen

In dit artikel hebt u een Basic Load Balancer gemaakt met een dubbele front-end-IP-configuratie (IPv4 en IPv6). U hebt ook twee virtuele machines gemaakt met NIC's met dubbele IP-configuraties (IPV4 + IPv6) die zijn toegevoegd aan de back-endpool van de load balancer. Zie Wat is IPv6 voor Azure Virtual Network voor meer informatie over IPv6-ondersteuning in virtuele Azure-netwerken?