Zelfstudie: Lab-naar-labcommunicatie instellen met geavanceerde netwerken

Belangrijk

Azure Lab Services wordt op 28 juni 2027 buiten gebruik gesteld. Zie de handleiding voor buitengebruikstelling voor meer informatie.

Notitie

Dit artikel verwijst naar functies die beschikbaar zijn in labplannen, waardoor labaccounts zijn vervangen.

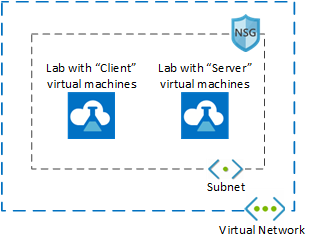

Met geavanceerde netwerken van Azure Lab Services kunt u het netwerk beheren voor labs die zijn gemaakt met behulp van labplannen. U kunt geavanceerde netwerken gebruiken om verschillende scenario's te implementeren, waaronder het maken van verbinding met licentieservers, het hub-spoke-model voor Azure-netwerken of het lab voor labcommunicatie. In deze zelfstudie stelt u lab-naar-lab-communicatie in voor een webontwikkelingsklasse.

Nadat u deze zelfstudie hebt voltooid, hebt u een lab met twee virtuele machines in een lab die met elkaar kunnen communiceren: een server-VM en een client-VM.

Meer informatie over de ondersteunde netwerkscenario's in Azure Lab Services.

In deze zelfstudie leert u het volgende:

- Een brongroep maken

- Een virtueel netwerk en een subnet maken

- Subnet delegeren aan Azure Lab Services

- Een netwerkbeveiligingsgroep maken

- De regels voor binnenkomende netwerkbeveiligingsgroepen bijwerken

- De netwerkbeveiligingsgroep koppelen aan een virtueel netwerk

- Een labplan maken met behulp van geavanceerde netwerken

- Twee labs maken

- ICMP inschakelen op de sjablonen-VM's

- Beide labs publiceren

- Test de communicatie tussen lab-VM's

Vereisten

- Een Azure-account met een actief abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Een Azure-account met machtigingen voor het maken en beheren van resources in het abonnement, zoals de rol Inzender of Eigenaar van Azure RBAC.

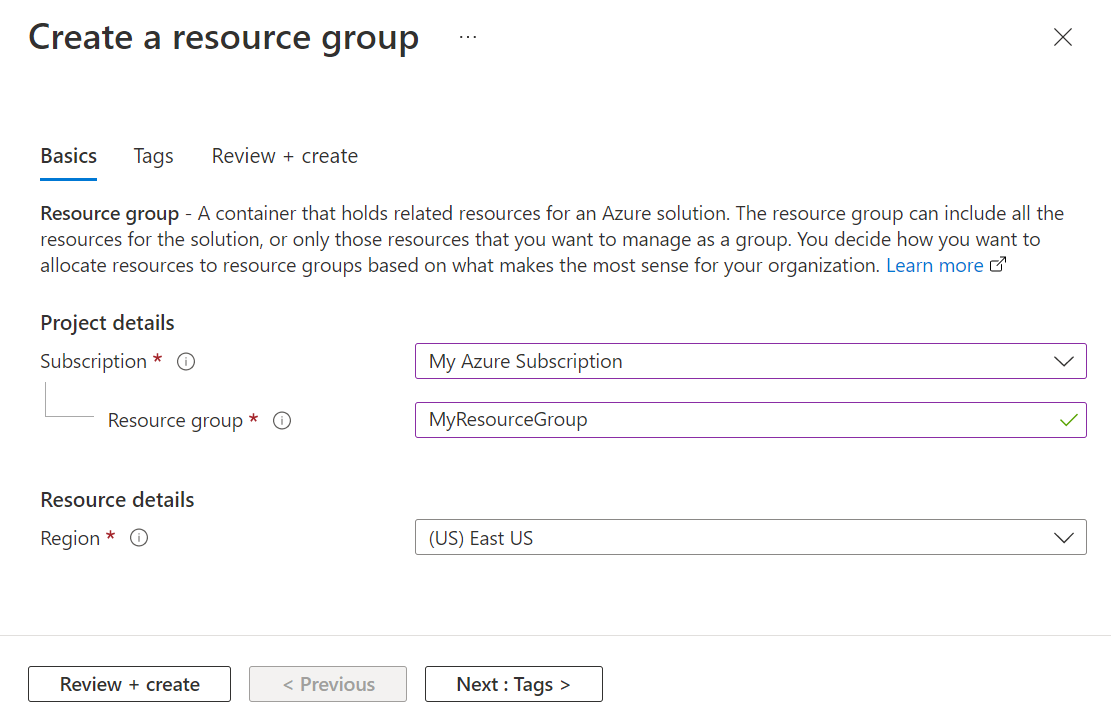

Een brongroep maken

Een resourcegroep is een logische container waarin Azure-resources, zoals web-apps, databases en opslagaccounts, worden geïmplementeerd en beheerd. U kunt bijvoorbeeld later de hele resourcegroep in één stap verwijderen.

In de volgende stappen ziet u hoe u Azure Portal gebruikt om een resourcegroep te maken. Ter vereenvoudiging maakt u alle resources voor deze zelfstudie in dezelfde resourcegroep.

- Meld u aan bij het Azure-portaal.

- Selecteer Resourcegroepen.

- Selecteer + Maken in het bovenste menu.

- Voer op het tabblad Basis van de pagina Een resourcegroep maken de volgende acties uit:

- Kies voor Abonnement het abonnement waarin u uw labs wilt maken.

- Voor de resourcegroep typt u MyResourceGroup.

-

Selecteer voor Regio de regio die het dichtst bij u in de buurt ligt. Zie Azure-geografische gebieden voor meer informatie over beschikbare regio's.

- Selecteer Controleren + maken.

- Controleer de samenvatting en selecteer Maken.

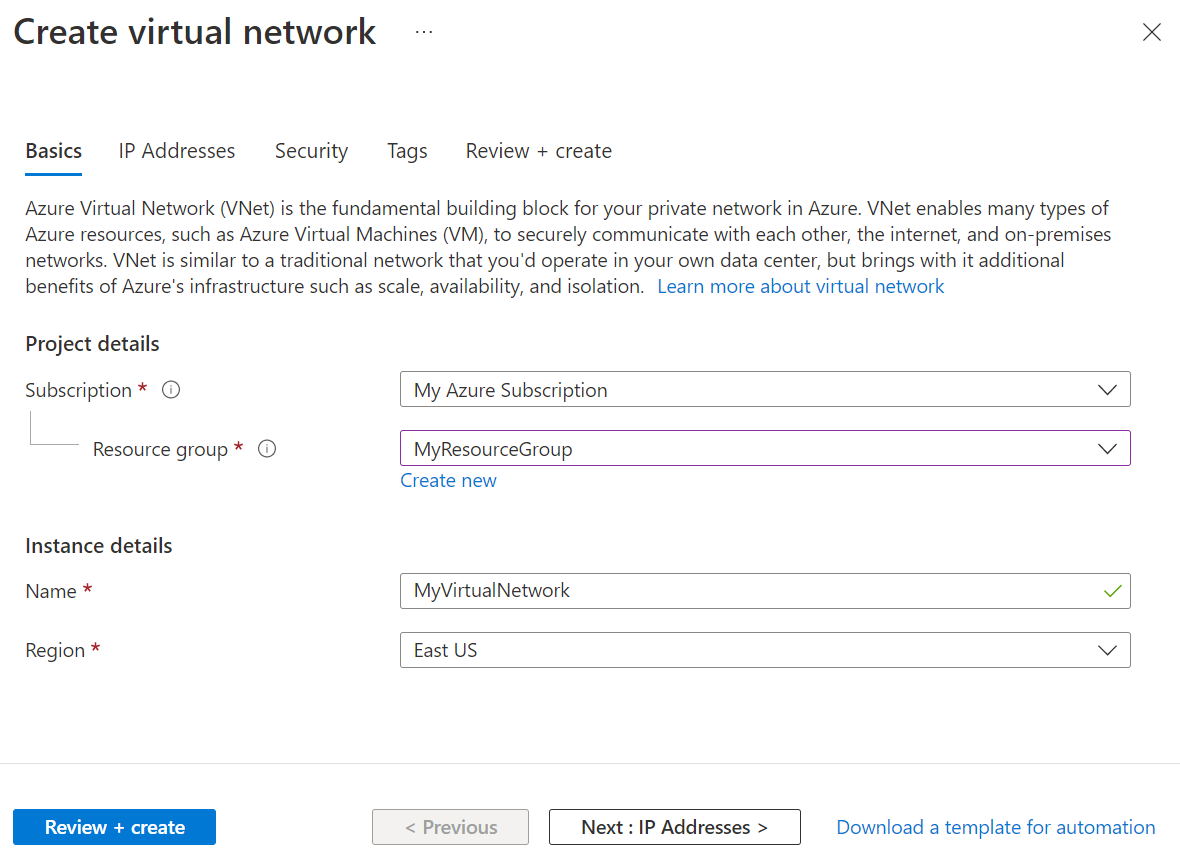

Een virtueel netwerk en een subnet maken

In de volgende stappen ziet u hoe u Azure Portal gebruikt om een virtueel netwerk en subnet te maken dat kan worden gebruikt met Azure Lab Services.

Belangrijk

Wanneer u Azure Lab Services gebruikt met geavanceerde netwerken, moeten het virtuele netwerk, het subnet, het labplan en het lab zich allemaal in dezelfde regio bevinden. Zie Azure-producten per regio voor meer informatie over welke regio's worden ondersteund door verschillende producten.

Open MyResourceGroup die u eerder hebt gemaakt.

Selecteer + Maken in de linkerbovenhoek van Azure Portal en zoek naar 'virtueel netwerk'.

Selecteer de tegel Virtueel netwerk en selecteer vervolgens Maken.

Voer op het tabblad Basisbeginselen van het virtuele netwerk maken de volgende acties uit:

- Kies voor Abonnement hetzelfde abonnement als de resourcegroep.

- Voor de resourcegroep kiest u MyResourceGroup.

- Voer bij Naam MyVirtualNetwork in.

- Kies voor Regio de regio die ook wordt ondersteund door Azure Lab Services. Zie Azure Lab Services per regio voor meer informatie over ondersteunde regio's.

- Selecteer Volgende: IP-adressen.

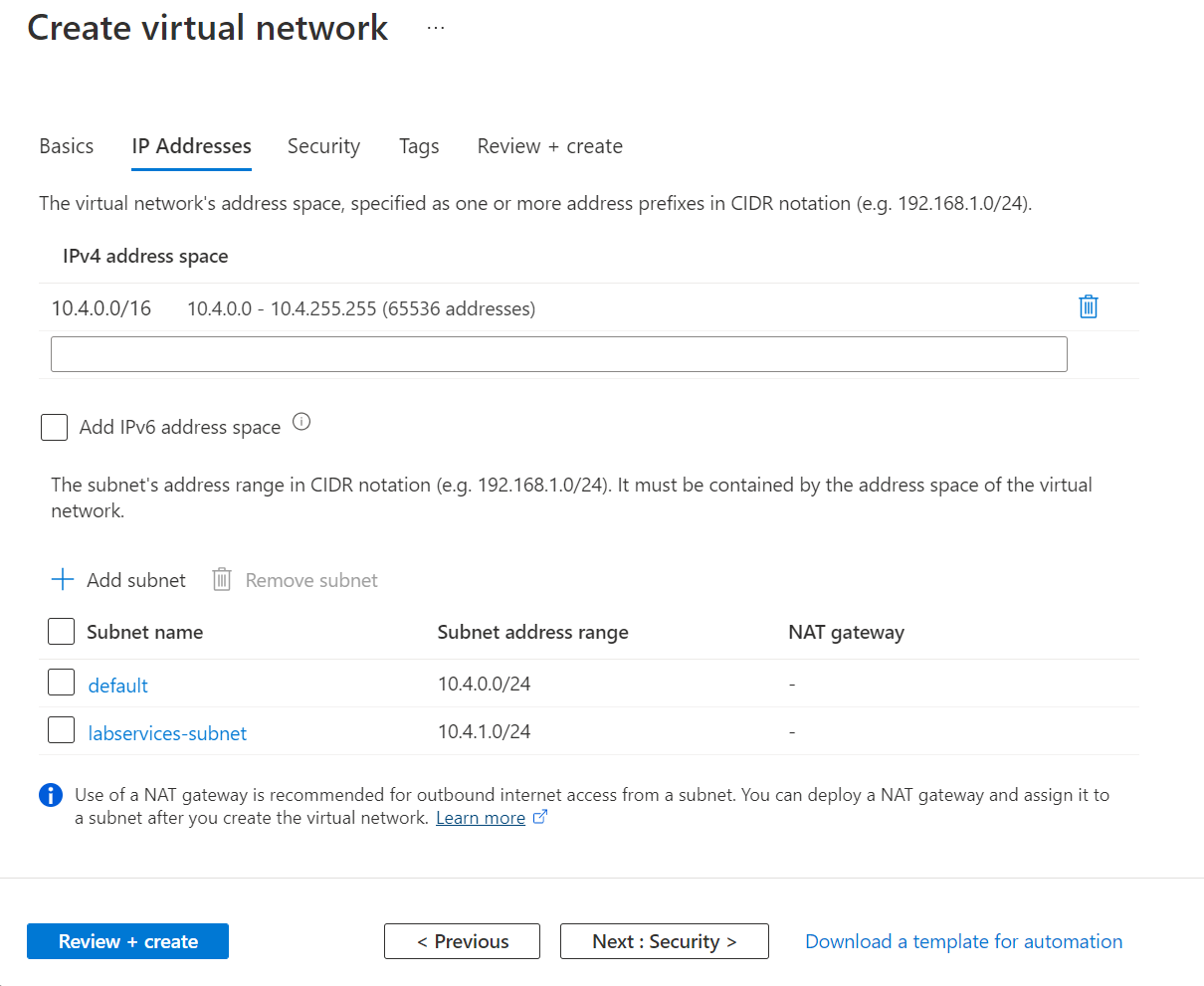

Maak op het tabblad IP-adressen een subnet dat wordt gebruikt door de labs.

- Selecteer + Subnet toevoegen

- Voer voor subnetnaam labservices-subnet in.

- Voer voor het subnetadresbereik het bereik in cidr-notatie in. 10.0.1.0/24 heeft bijvoorbeeld voldoende IP-adressen voor 251 lab-VM's. (Azure reserveert vijf IP-adressen voor elk subnet.) Als u een subnet met meer beschikbare IP-adressen voor VM's wilt maken, gebruikt u een andere LENGTE van het CIDR-voorvoegsel. 10.0.0.0/20 heeft bijvoorbeeld ruimte voor meer dan 4000 IP-adressen voor lab-VM's. Zie Een subnet toevoegen voor meer informatie over het toevoegen van subnetten.

- Selecteer OK.

Selecteer Controleren + maken.

Zodra de validatie is geslaagd, selecteert u Maken.

Subnet delegeren aan Azure Lab Services

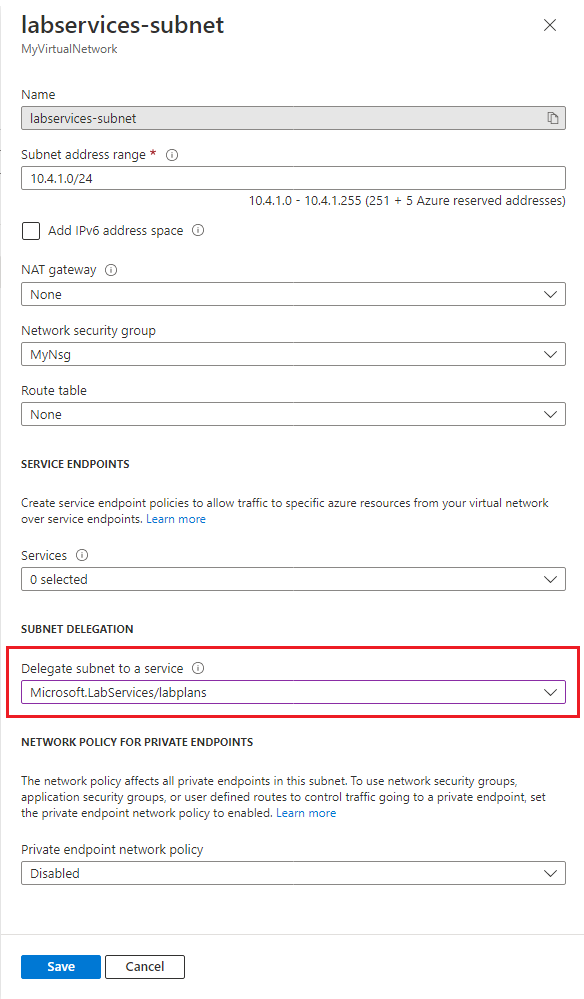

Vervolgens configureert u het subnet dat moet worden gebruikt met Azure Lab Services. Als u een subnet wilt gebruiken met Azure Lab Services, moet het subnet worden gedelegeerd aan de service.

- Open de MyVirtualNetwork-resource .

- Selecteer het item Subnetten in het linkermenu.

- Selecteer het subnet labservices-subnet .

- Selecteer in de sectie Subnetdelegering Microsoft.LabServices/labplans voor het subnet Delegeren naar een service-instelling.

- Selecteer Opslaan.

Een netwerkbeveiligingsgroep maken

U kunt een NSG gebruiken om verkeer te beheren naar een of meer virtuele machines (VM's), rolinstanties, netwerkadapters (NIC's) of subnetten in uw virtuele netwerk. Een netwerkbeveiligingsgroep bevat toegangsbeheerregels waarmee verkeer wordt toegestaan of geweigerd op basis van verkeersrichting, protocol, bronadres en poort en doeladres en poort. De regels van een NSG kunnen op elk gewenst moment worden gewijzigd en wijzigingen worden toegepast op alle gekoppelde instanties.

Ga naar een NSG voor meer informatie over NSG's.

Een NSG is vereist bij het gebruik van geavanceerde netwerken in Azure Lab Services.

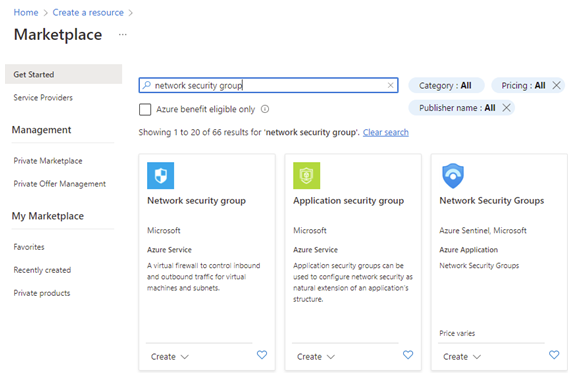

Voer de volgende stappen uit om een NSG te maken:

- Selecteer + Maak een resource in de linkerbovenhoek van Azure Portal en zoek naar 'netwerkbeveiligingsgroep'.

- Selecteer de tegel Netwerkbeveiligingsgroep en selecteer vervolgens Maken.

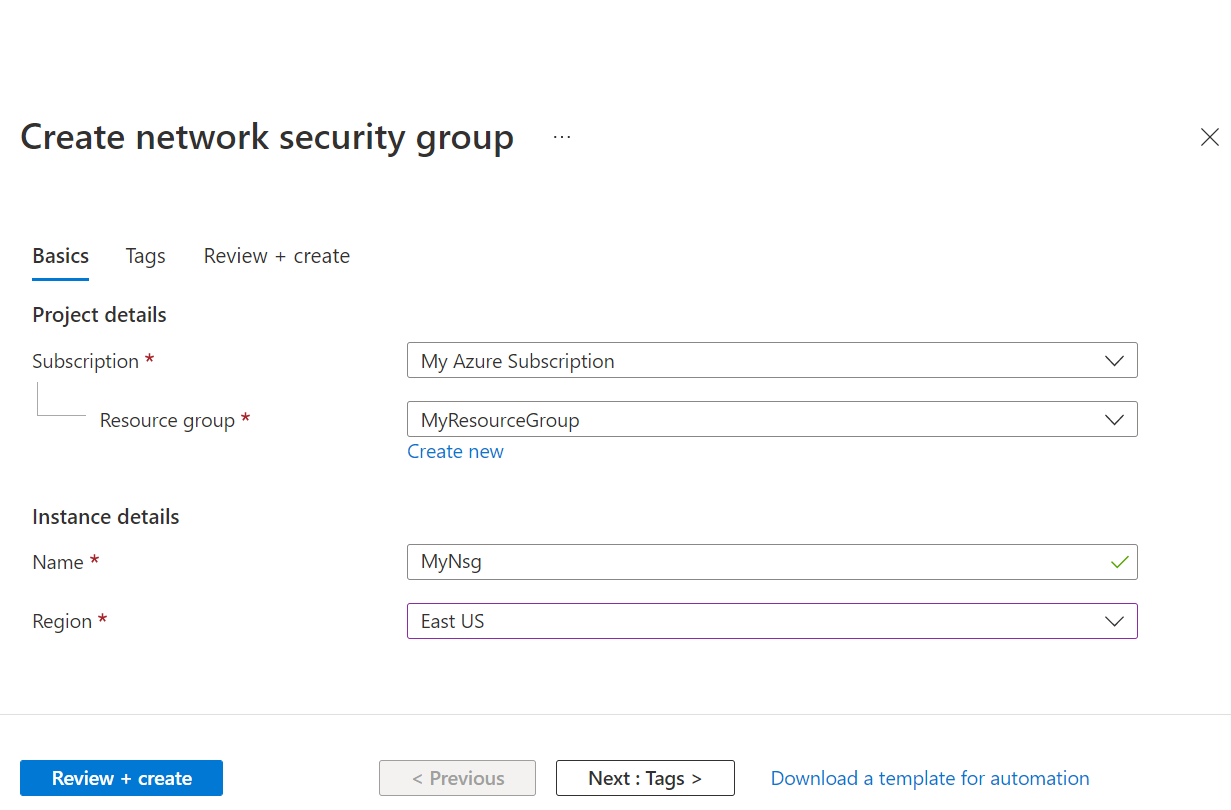

- Voer op het tabblad Basis van de groep Netwerkbeveiliging maken de volgende acties uit:

- Kies voor Abonnement hetzelfde abonnement als eerder is gebruikt.

- Voor de resourcegroep kiest u MyResourceGroup.

- Voer Voor de naam MyNsg in.

- Kies voor Regio dezelfde regio als MyVirtualNetwork die eerder is gemaakt.

- Selecteer Controleren + maken.

- Wanneer de validatie is geslaagd, selecteert u Maken.

De regels voor binnenkomende netwerkbeveiligingsgroepen bijwerken

Om ervoor te zorgen dat labgebruikers extern bureaublad kunnen gebruiken om verbinding te maken met de lab-VM's, moet u een beveiligingsregel maken om dit type verkeer toe te staan. Wanneer u Linux gebruikt, moet u de regel voor SSH aanpassen.

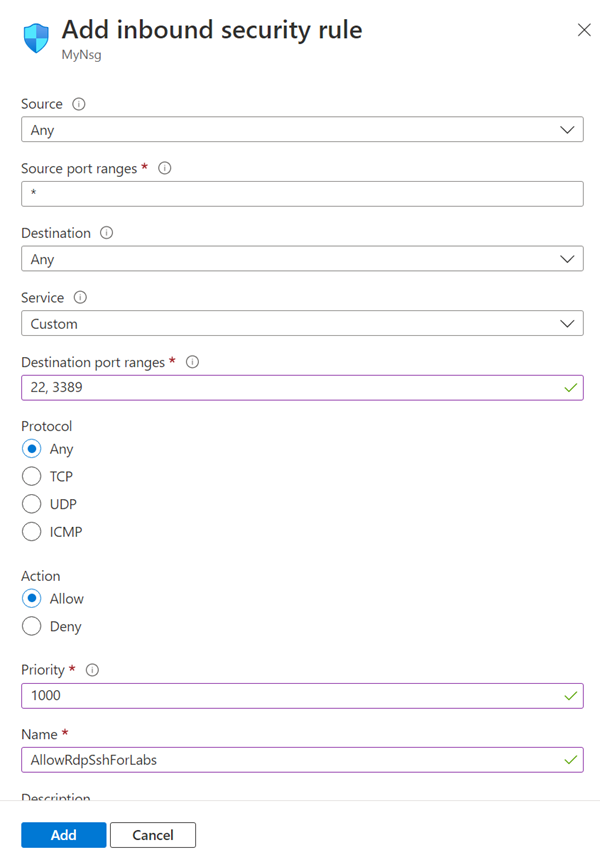

Een regel maken waarmee zowel RDP- als SSH-verkeer wordt toegestaan voor het subnet dat u eerder hebt gemaakt:

Open MyNsg.

Selecteer Inkomende beveiligingsregels in het linkermenu.

Selecteer + Toevoegen in de bovenste menubalk. Vul de details in voor het toevoegen van de binnenkomende beveiligingsregel als volgt:

- Voor Bron selecteert u Any.

- Voor bronpoortbereiken selecteert u *.

- Selecteer IP-adressen voor Bestemming.

- Selecteer voor doel-IP-adressen/CIDR-bereiken het subnetbereik van labservices-subnet dat u eerder hebt gemaakt.

- Selecteer Aangepast voor Service.

- Voer voor doelpoortbereiken 22, 3389 in. Poort 22 is voor het Secure Shell-protocol (SSH). Poort 3389 is voor Remote Desktop Protocol (RDP).

- Voor Protocol selecteert u Any.

- Bij Actie selecteert u Toestaan.

- Selecteer 1000 voor Prioriteit. Prioriteit moet hoger zijn dan andere regels voor weigeren voor RDP en/of SSH.

- Voer voor Naam AllowRdpSshForLabs in.

- Selecteer Toevoegen.

Wacht totdat de regel is gemaakt.

Selecteer Vernieuwen op de menubalk. De nieuwe regel wordt nu weergegeven in de lijst met regels.

Netwerkbeveiligingsgroep koppelen aan virtueel netwerk

U hebt nu een NSG met een inkomende beveiligingsregel om lab-VM's verbinding te laten maken met het virtuele netwerk.

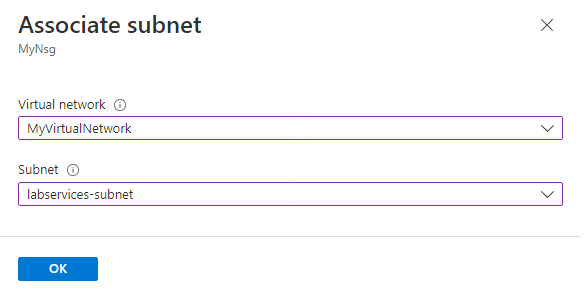

De NSG koppelen aan het virtuele netwerk dat u eerder hebt gemaakt:

- Open MyVirtualNetwork.

- Selecteer Subnetten in het linkermenu.

- Selecteer + Koppelen in de bovenste menubalk.

- Voer op de pagina Subnet koppelen de volgende acties uit:

- Voor virtueel netwerk selecteert u MyVirtualNetwork.

- Selecteer voor Subnet labservices-subnet.

- Selecteer OK.

Waarschuwing

Het verbinden van de netwerkbeveiligingsgroep met het subnet is een vereiste stap. Labgebruikers kunnen geen verbinding maken met hun lab-VM's als er geen netwerkbeveiligingsgroep is gekoppeld aan het subnet.

Een labplan maken met behulp van geavanceerde netwerken

Nu het virtuele netwerk is gemaakt en geconfigureerd, kunt u het labplan maken:

Selecteer in de linkerbovenhoek van Azure Portal Een resource maken.

Zoek naar een labplan.

Selecteer op de tegel Labplan de vervolgkeuzelijst Maken en kies Labplan.

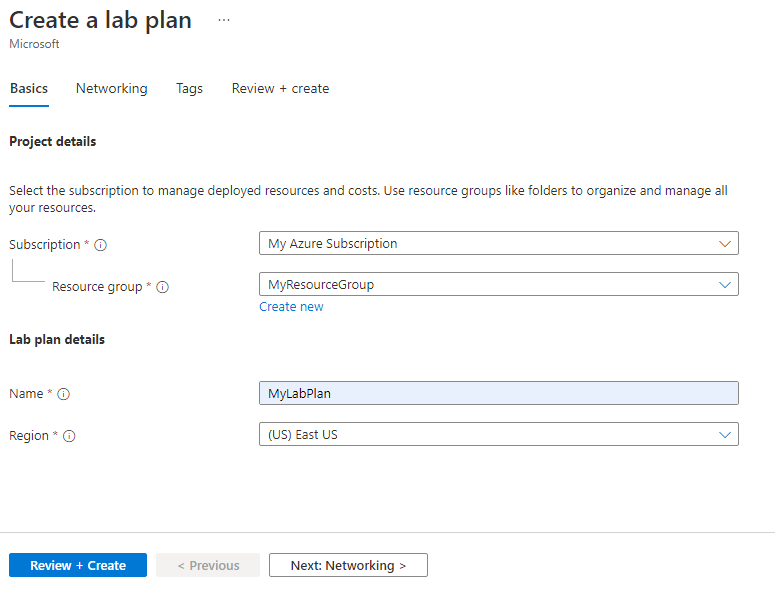

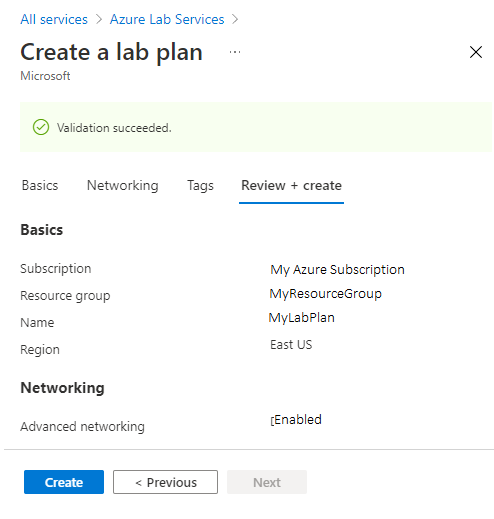

Ga op het tabblad Basisprincipes van de pagina Een labplan maken als volgt te werk:

- Selecteer voor het Azure-abonnement het abonnement dat u eerder hebt gebruikt.

- Voor Resourcegroep selecteert u een bestaande resourcegroup of selecteert u Nieuwe maken en geeft u een naam op voor de nieuwe resourcegroep.

- Voer bij Naam een naam voor het labplan in. Zie Naamgevingsregels voor Microsoft.LabServices-resources voor meer informatie over beperkingen betreffende de naamgeving.

- Selecteer voor Regio een locatie/regio waarin u het labplan wilt maken.

Selecteer Volgende: Netwerken.

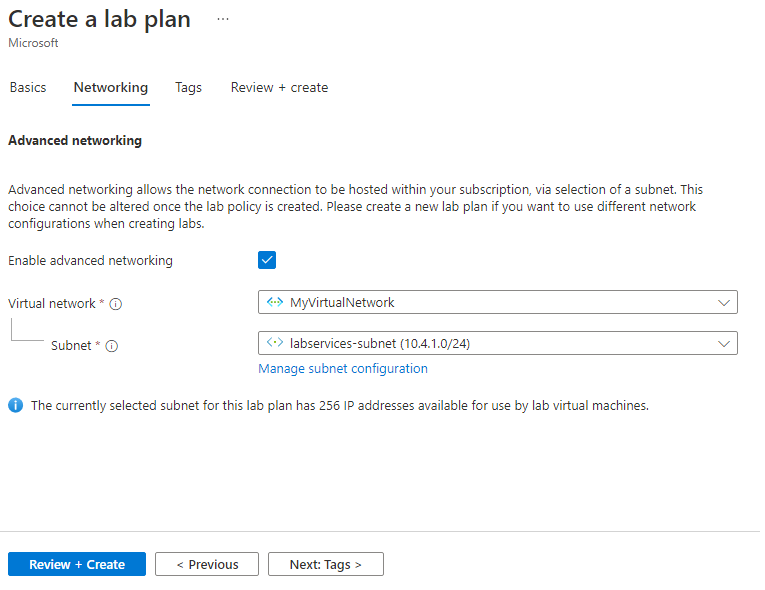

Voer op het tabblad Netwerken de volgende acties uit:

- Schakel Geavanceerde netwerken inschakelen in.

- Voor Virtueel netwerk kiest u MyVirtualNetwork.

- Kies voor Subnet labservices-subnet.

- Selecteer Controleren + maken.

Als de validatie is geslaagd, selecteert u Maken.

Notitie

Geavanceerde netwerken kunnen alleen worden ingeschakeld wanneer labplannen worden gemaakt. Geavanceerde netwerken kunnen later niet meer worden toegevoegd.

Twee labs maken

Maak vervolgens twee labs die gebruikmaken van geavanceerde netwerken. Deze labs gebruiken het labservices-subnet dat is gekoppeld aan Azure Lab Services. Alle lab-VM's die met MyLabPlan zijn gemaakt, kunnen met elkaar communiceren. Communicatie kan worden beperkt met behulp van NSG's, firewalls en meer.

Voer de volgende stappen uit om beide labs te maken. Herhaal deze stappen voor de server-VM en de client-VM.

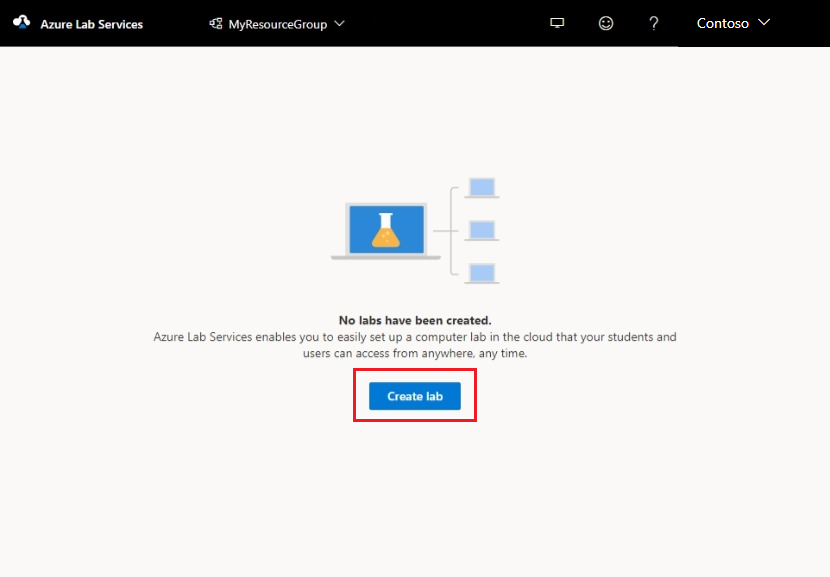

Navigeer naar de website van Azure Lab Services: https://labs.azure.com.

Selecteer Aanmelden en voer uw referenties in. Azure Lab Services ondersteunt organisatieaccounts en Microsoft-accounts.

Selecteer MyResourceGroup in de vervolgkeuzelijst op de menubalk.

Selecteer Nieuw lab.

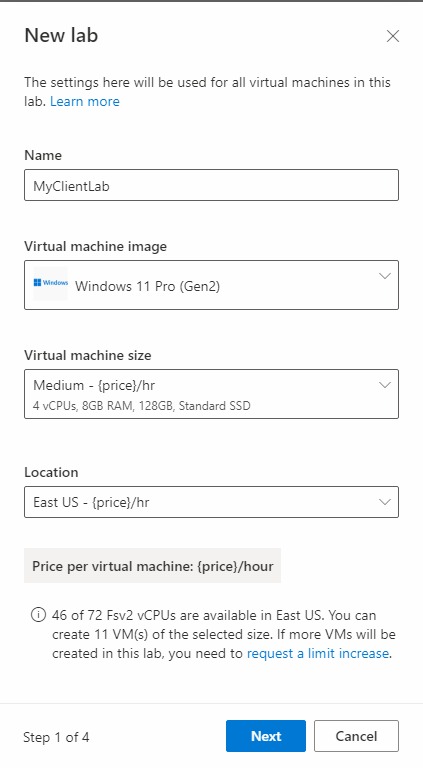

Voer in het venster Nieuw lab de volgende acties uit:

- Geef een naam op. De naam moet gemakkelijk te herkennen zijn. Gebruik MyServerLab voor het lab met de server-VM's en MyClientLab voor het lab met de client-VM's. Zie Naamgevingsregels voor Microsoft.LabServices-resources voor meer informatie over beperkingen betreffende de naamgeving.

- Kies een installatiekopieën van een virtuele machine. Voor deze zelfstudie gebruikt u Windows 11 Pro, maar u kunt desgewenst een andere beschikbare installatiekopieën kiezen. Zie Marketplace-installatiekopieën opgeven die beschikbaar zijn voor labmakers voor meer informatie over het inschakelen van installatiekopieën van virtuele machines.

- Selecteer Normaal als grootte.

- Regio heeft slechts één regio. Wanneer een lab gebruikmaakt van geavanceerde netwerken, moet het lab zich in dezelfde regio bevinden als het bijbehorende subnet.

- Selecteer Volgende.

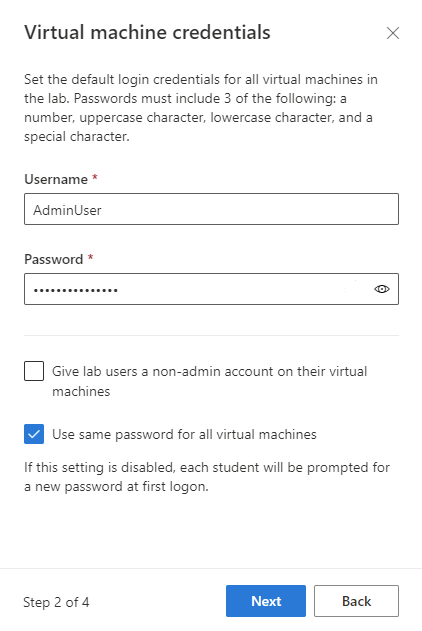

Geef op de pagina Referenties van de virtuele machine de standaardbeheerdersreferenties op voor alle VM's in het lab. Geef de naam en het wachtwoord voor de beheerder op. Standaard hebben alle lab-VM's hetzelfde wachtwoord als het wachtwoord dat hier is opgegeven. Selecteer Volgende.

Belangrijk

Noteer de gebruikersnaam en het wachtwoord. Deze worden niet opnieuw weergegeven.

Laat op de pagina Labbeleid de standaardselecties zo staan en selecteer Volgende.

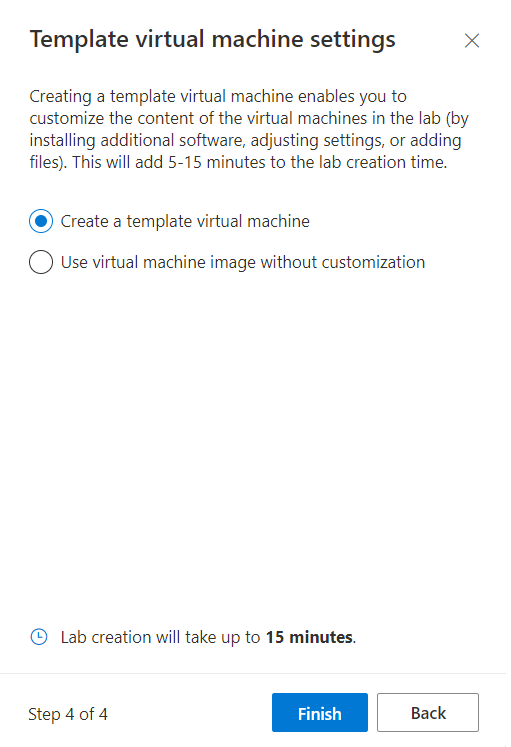

Laat in het venster Instellingen voor de virtuele sjabloonmachine de selectie op Een virtuele sjabloonmachine maken staan. Selecteer Finish.

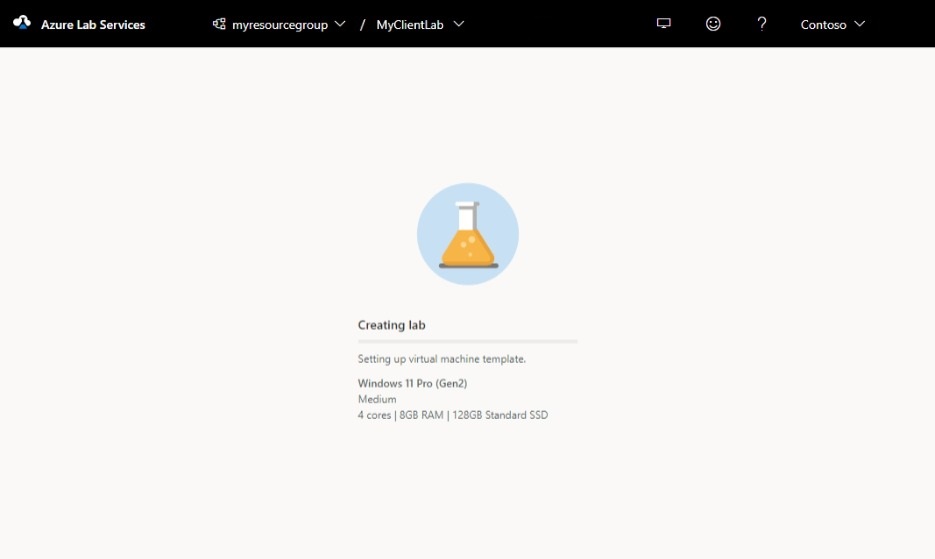

U ziet het volgende scherm dat de status van de sjabloon-VM weergeeft.

Wacht totdat de sjabloon-VM is gemaakt.

ICMP inschakelen op de labsjablonen

Zodra de labs zijn gemaakt, schakelt u ICMP (ping) in voor het testen van de communicatie tussen de lab-VM's. Schakel eerst ICMP in op de sjabloon-VM's voor beide labs. Als u ICMP inschakelt op de sjabloon-VM, wordt deze ook ingeschakeld op de lab-VM's. Zodra de labs zijn gepubliceerd, kunnen de lab-VM's elkaar pingen.

Als u ICMP wilt inschakelen, voert u de volgende stappen uit voor elke sjabloon-VM in elk lab.

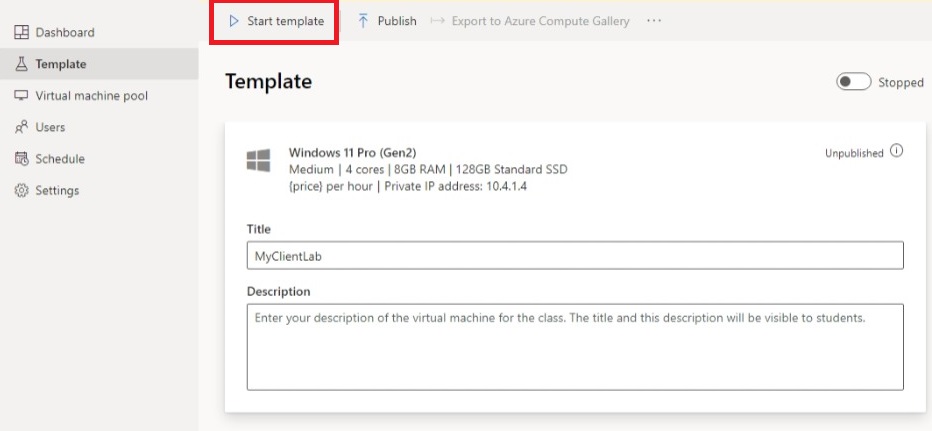

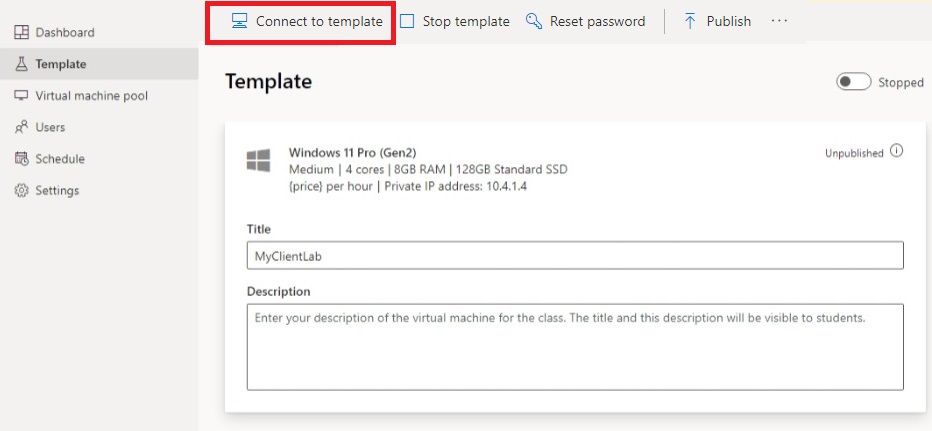

Start en maak verbinding met de sjabloon-VM op de pagina Sjabloon voor het lab.

- Selecteer De sjabloon Start.

Notitie

Voor sjabloon-VM’s worden kosten in rekening gebracht wanneer ze worden uitgevoerd, dus zorg ervoor dat de sjabloon-VM wordt gesloten wanneer deze niet hoeft worden uitgevoerd.

- Zodra de sjabloon is gestart, selecteert u Verbinding maken met de sjabloon.

Wanneer u bent aangemeld bij de sjabloon-VM, wijzigt u de firewallregels op de VIRTUELE machine om ICMP toe te staan. Omdat u Windows 11 gebruikt, kunt u PowerShell en de cmdlet Enable-NetFirewallRule gebruiken. Een PowerShell-venster openen:

- Klik op de Start-knop.

- Typ 'PowerShell'

- Selecteer de Windows PowerShell-app .

Voer de volgende code uit:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

Selecteer Op de pagina Sjabloon voor het lab stoppen om de sjabloon-VM te stoppen.

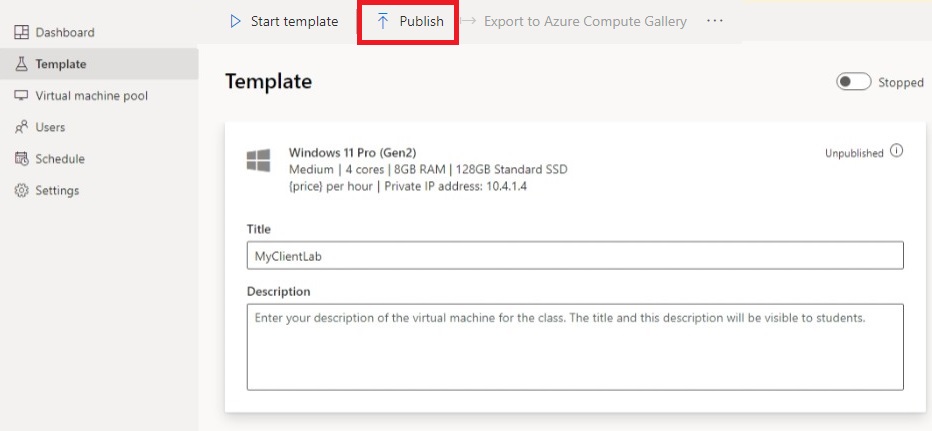

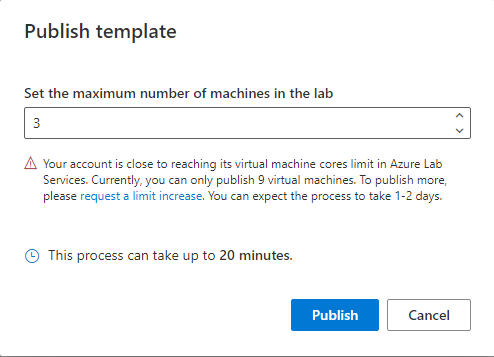

Beide labs publiceren

In deze stap publiceert u het lab. Wanneer u de sjabloon-VM publiceert, maakt Azure Lab Services virtuele machines in het lab met behulp van de sjabloon. Alle virtuele machines hebben dezelfde configuratie als de sjabloon.

Selecteer Publiceren op de pagina Sjabloon.

Voer het aantal machines in dat nodig is voor het lab en selecteer Publiceren.

Waarschuwing

Publiceren is een onherstelbare actie. Het kan niet ongedaan worden gemaakt.

U ziet de status van het publiceren van de sjabloonpagina. Wacht totdat de publicatie is voltooid.

Test de communicatie tussen lab-VM's

Controleer in deze sectie of de twee virtuele machines van het lab in verschillende labs met elkaar kunnen communiceren.

Start en maak eerst verbinding met een lab-VM vanuit elk lab. Voer de volgende stappen uit voor elk lab.

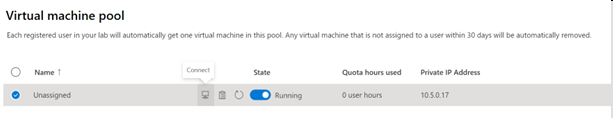

Open het lab op de website van Azure Lab Services.

Selecteer Groep virtuele machines in het linkermenu.

Selecteer één virtuele machine die wordt vermeld in de virtuele-machinegroep.

Noteer het privé-IP-adres voor de virtuele machine. U hebt later de privé-IP-adressen van zowel het serverlab- als de clientlab-VM's nodig.

Selecteer de schuifregelaar Status om de status te wijzigen van Gestopt naar Starten.

Notitie

Wanneer een lab-docent een lab-VM start, wordt het quotum voor de labgebruiker niet beïnvloed. Quotum voor een gebruiker geeft het aantal laburen op dat beschikbaar is voor een labgebruiker buiten de geplande lestijd. Voor meer informatie over quota raadpleegt u Quota instellen voor gebruikers.

Zodra de status wordt uitgevoerd, selecteert u het verbindingspictogram voor de actieve VM. Open het RDP-bestand downloaden om verbinding te maken met de virtuele machine. Zie Verbinding maken met een lab-VM voor meer informatie over verbindingservaringen op verschillende besturingssystemen.

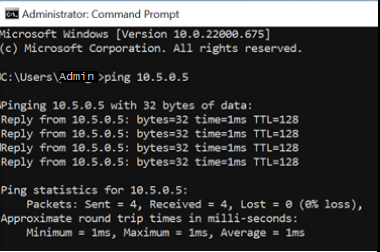

Gebruik nu het pinghulpprogramma om cross-labcommunicatie te testen. Open vanuit de lab-VM in het serverlab een opdrachtprompt. Gebruik ping {ip-address}. Dit {ip-address} is het privé-IP-adres van de client-VM, die u eerder hebt genoteerd. Deze test kan ook worden uitgevoerd vanaf de lab-VM van het clientlab naar de lab-VM in het serverlab.

Wanneer u klaar bent, gaat u naar de pagina virtuele-machinegroep voor elk lab, selecteert u de lab-VM en selecteert u de schuifregelaar Status om de lab-VM te stoppen.

Resources opschonen

Als u deze toepassing niet meer gaat gebruiken, verwijdert u het virtuele netwerk, de netwerkbeveiligingsgroep, het labplan en de labs met de volgende stappen:

- Selecteer de resourcegroep die u wilt verwijderen in de Azure-portal.

- Selecteer Resourcegroep verwijderen.

- Typ de naam van de resourcegroep om het verwijderen te bevestigen

Probleemoplossing

Het maken van een lab mislukt met You are not authorized to access this resource

Wanneer u een nieuw labplan maakt, kan het enkele minuten duren voordat de machtigingen zijn doorgegeven aan het niveau van het lab. U kunt de rol Labmaker toewijzen op het niveau van de resourcegroep om dit gedrag te voorkomen:

- Ga in Azure Portal naar de resourcegroep die het labplan bevat.

- Selecteer Toegangsbeheer (IAM) in de linkernavigatie.

- Selecteer Toevoegen>Roltoewijzing toevoegen.

- Wijs de rol LabMaker toe aan het gebruikersaccount.