Hoe werkt Azure IoT Operations in gelaagd netwerk?

U kunt Azure IoT-bewerkingen implementeren in een gelaagde netwerkomgeving met behulp van de Azure IoT Layered Network Management-service (preview). Met deze service kan Azure IoT Operations functioneren in industriële netwerkomgevingen met meerdere geïsoleerde netwerklagen.

Industrieel scenario voor Azure IoT-bewerkingen

In de basisarchitectuur die wordt beschreven in azure IoT Operations Architecture Overview, worden alle Azure IoT Operations-onderdelen geïmplementeerd in één cluster met internetverbinding. In dit type omgeving zijn component-to-component- en component-to-Azure-verbindingen standaard ingeschakeld.

In veel industriële scenario's bevinden rekeneenheden voor verschillende doeleinden zich echter in afzonderlijke netwerken. Voorbeeld:

- Activa en servers op de fabrieksvloer

- Oplossingen voor het verzamelen en verwerken van gegevens in het datacenter

- Bedrijfslogicatoepassingen met informatiewerkers

In sommige gevallen bevat het netwerkontwerp één geïsoleerd netwerk dat zich achter de firewall bevindt of fysiek is losgekoppeld van internet. In andere gevallen wordt een gecompliceerdere gelaagde netwerktopologie geconfigureerd, zoals de ISA-95/Purdue-netwerkarchitectuur.

Azure IoT Layered Network Management is ontworpen voor het faciliteren van verbindingen tussen Azure en clusters in verschillende soorten geïsoleerde netwerkomgevingen. Azure IoT-bewerkingen inschakelen om naar behoefte te kunnen functioneren in geïsoleerde lagen op het hoogste niveau en geneste geïsoleerde lagen.

Hoe werkt gelaagd netwerkbeheer (preview)?

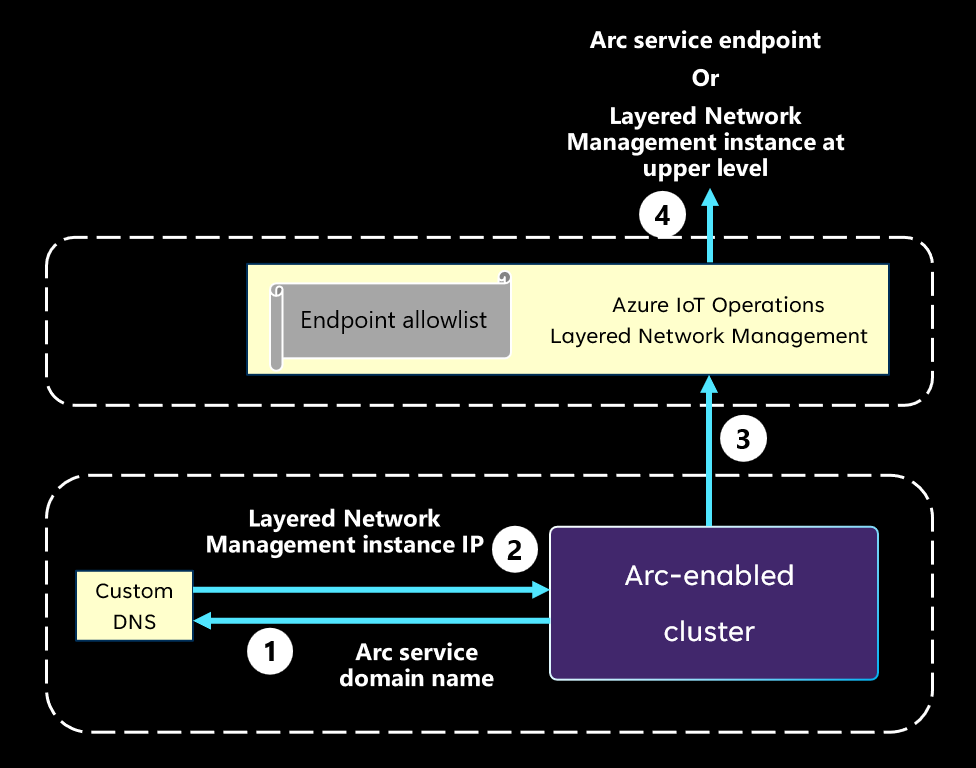

In het volgende diagram wordt het mechanisme beschreven voor het omleiden van verkeer van een geïsoleerd netwerk naar Azure Arc. Hierin wordt de onderliggende logica uitgelegd. Zie Azure IoT Layered Network Management configureren voor specifieke stappen om dit mechanisme te bereiken.

Wanneer een Arc-agent of -extensie verbinding probeert te maken met de bijbehorende cloudservice, wordt de DNS gebruikt om de domeinnaam van het doelservice-eindpunt op te lossen.

De aangepaste DNS retourneert het IP-adres van het gelaagde netwerkbeheerexemplaren op het hoogste niveau in plaats van het echte IP-adres van het service-eindpunt.

De Arc-extensie initieert een verbinding met het gelaagde netwerkbeheerexemplaren met het BIJBEHORENDE IP-adres.

Als het gelaagde netwerkbeheerexemplaren zich op internetniveau bevinden, wordt het verkeer doorgestuurd naar het doel-Arc-service-eindpunt. Als het gelaagde netwerkbeheerexemplaren zich niet op het hoogste niveau bevinden, wordt het verkeer doorgestuurd naar het volgende gelaagde netwerkbeheerexemplaren, enzovoort.

Notitie

Gelaagd netwerkbeheer stuurt alleen internetverkeer door wanneer de bestemming op de acceptatielijst staat.

Voorbeeld van Azure IoT-bewerkingen in gelaagd netwerk

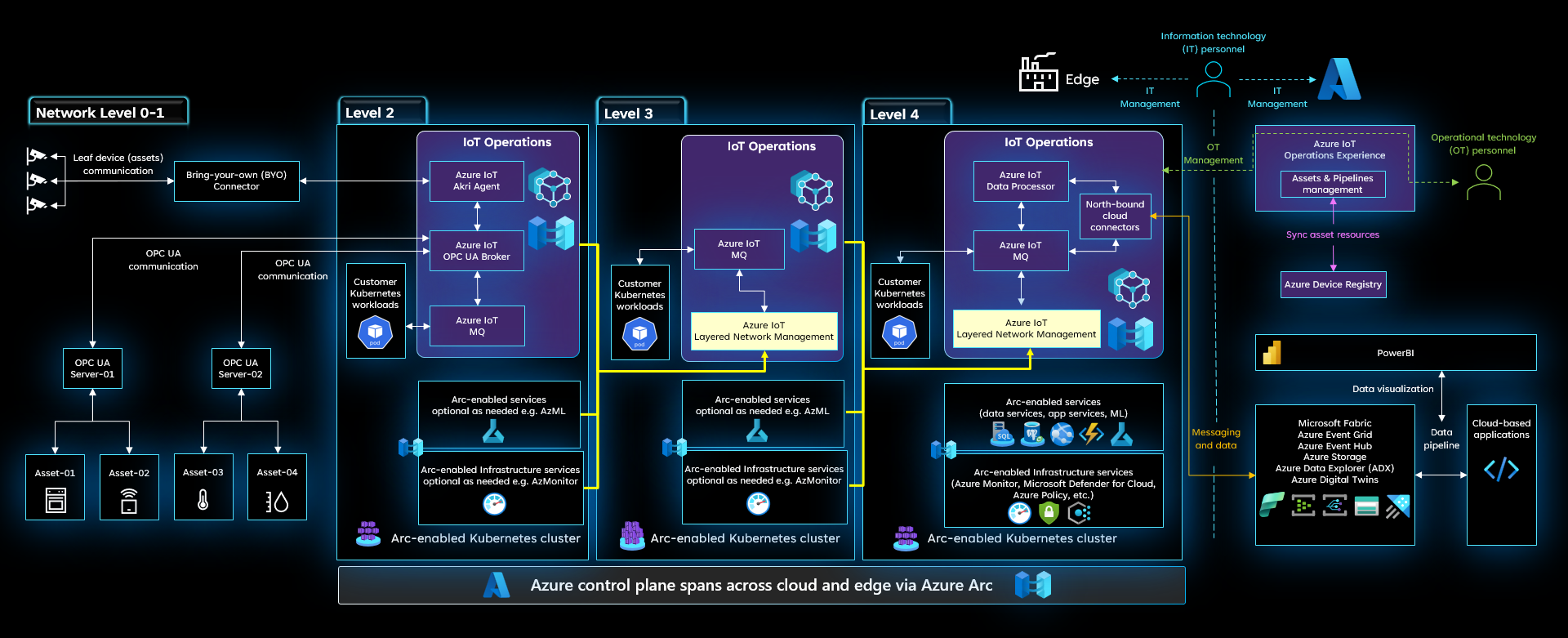

Het volgende diagram is een voorbeeld van Azure IoT-bewerkingen die worden geïmplementeerd in meerdere clusters in meerdere netwerklagen. Op basis van het purdue-netwerkparadigma is niveau 4 het bedrijfsnetwerk, niveau 3 is de bewerkings- en besturingslaag, en niveau 2 is de controllersysteemlaag. Bovendien heeft in ons prototypische netwerk alleen niveau 4 directe internettoegang.

In het afbeeldingsvoorbeeld wordt Azure IoT Operations geïmplementeerd op niveau 2 tot en met 4. Op niveau 3 en niveau 4 zijn de gelaagde netwerkbeheerservices geconfigureerd voor het ontvangen en doorsturen van het netwerkverkeer van de laag die één niveau lager is. Met dit doorstuurmechanisme kunnen alle clusters die in deze implementatie worden geïllustreerd verbinding maken met Azure en arc-enabled worden. Met de verbinding met Arc kunnen gebruikers elk eindpunt met Arc beheren, zoals de servers, het cluster en de serviceworkloads met Arc vanuit de cloud.

Met extra configuraties kan de service Gelaagd netwerkbeheer ook verkeer naar het westen leiden. Met deze route kunnen Azure IoT Operations-onderdelen gegevens verzenden naar andere onderdelen op het hoogste niveau en gegevenspijplijnen van de onderste laag naar de cloud verzenden. In een netwerk met meerdere lagen kunnen de Azure IoT Operations-onderdelen worden geïmplementeerd op basis van uw architectuur- en gegevensstroombehoeften. In dit voorbeeld vindt u enkele algemene ideeën over waar afzonderlijke onderdelen worden geplaatst.

- De connector voor OPC UA kan zich op de onderste laag bevinden die zich dichter bij uw assets en OPC UA-servers bevindt.

- De gegevens worden overgebracht naar de cloudzijde via de MQ-onderdelen in elke laag.

- Het onderdeel Gegevensstromen wordt over het algemeen op de bovenste laag geplaatst als de meest waarschijnlijke laag om een aanzienlijke rekencapaciteit te hebben en als laatste stop voordat de gegevens naar de cloud worden verzonden.

Volgende stappen

- Als u wilt weten hoe u een cluster instelt in een geïsoleerde omgeving voor Azure IoT Operations-scenario's, raadpleegt u De service Gelaagd netwerkbeheer configureren om Azure IoT-bewerkingen in te schakelen in een geïsoleerd netwerk.