Implementatiedetails

Wanneer u Azure IoT Operations implementeert, installeert u een suite met services op een Kubernetes-cluster met Azure Arc. Dit artikel bevat een overzicht van de verschillende implementatieopties die u kunt overwegen voor uw scenario.

Ondersteunde omgevingen

Microsoft ondersteunt de volgende omgevingen voor Azure IoT Operations-implementaties.

| Omgeving | Minimumversie | Beschikbaarheid |

|---|---|---|

| K3s op Ubuntu 24.04 | K3s versie 1.31.1 | Algemene beschikbaarheid |

| Azure Kubernetes Service (AKS) Edge Essentials in Windows 11 IoT Enterprise | AksEdge-K3s-1.29.6-1.8.202.0 | Openbare preview |

| Azure Kubernetes Service (AKS) op Azure Local | Azure Stack HCI OS, versie 23H2, build 2411 | Openbare preview |

Notitie

Factureringsgebruiksrecords worden verzameld in elke omgeving waarin Azure IoT Operations wordt geïnstalleerd, ongeacht ondersteunings- of beschikbaarheidsniveaus.

Als u Azure IoT Operations wilt installeren, moet u beschikken over de volgende hardwarevereisten voor Azure IoT Operations. Als u een cluster met meerdere knooppunten gebruikt dat fouttolerantie mogelijk maakt, kunt u omhoog schalen naar de aanbevolen capaciteit voor betere prestaties.

| Specificatie | Minimaal | Aanbevolen |

|---|---|---|

| Geheugencapaciteit van hardware (RAM) | 16 GB | 32 GB |

| Beschikbaar geheugen voor Azure IoT-bewerkingen (RAM) | 10 GB | Afhankelijk van het gebruik |

| CPU | 4 vCPU's | 8 vCPU's |

Uw functies kiezen

Azure IoT Operations biedt twee implementatiemodi. U kunt ervoor kiezen om te implementeren met testinstellingen, een basissubset van functies waarmee u eenvoudiger aan de slag kunt voor evaluatiescenario's. U kunt er ook voor kiezen om te implementeren met beveiligde instellingen, de volledige functieset.

Implementatie van testinstellingen

Een implementatie met alleen testinstellingen:

- Configureert geen geheimen of door de gebruiker toegewezen mogelijkheden voor beheerde identiteiten.

- Is bedoeld om het end-to-end quickstartvoorbeeld voor evaluatiedoeleinden in te schakelen, dus ondersteunt de OPC PLC-simulator en maakt verbinding met cloudresources met behulp van door het systeem toegewezen beheerde identiteit.

- Kan worden bijgewerkt om beveiligde instellingen te gebruiken.

In het quickstartscenario, quickstart: Azure IoT Operations uitvoeren in GitHub Codespaces, worden testinstellingen gebruikt.

U kunt op elk gewenst moment een Azure IoT Operations-exemplaar upgraden om beveiligde instellingen te gebruiken door de stappen in Beveiligde instellingen inschakelen te volgen.

Implementatie van beveiligde instellingen

Een implementatie met beveiligde instellingen:

- Hiermee worden geheimen en door de gebruiker toegewezen beheerde identiteit ingeschakeld, die beide belangrijke mogelijkheden zijn voor het ontwikkelen van een scenario dat gereed is voor productie. Geheimen worden gebruikt wanneer Azure IoT Operations-onderdelen verbinding maken met een resource buiten het cluster; Bijvoorbeeld een OPC UA-server of een gegevensstroomeindpunt.

Volg deze artikelen om Azure IoT Operations met beveiligde instellingen te implementeren:

- Begin met het voorbereiden van uw Kubernetes-cluster met Azure Arc om uw cluster te configureren en in te schakelen.

- Implementeer vervolgens Azure IoT-bewerkingen.

Vereiste machtigingen

In de volgende tabel worden implementatie- en beheertaken van Azure IoT Operations beschreven waarvoor verhoogde machtigingen zijn vereist. Zie Stappen voor het toewijzen van een Azure-rol voor informatie over het toewijzen van rollen aan gebruikers.

| Opdracht | Vereiste machtiging | Opmerkingen |

|---|---|---|

| Azure IoT-bewerkingen implementeren | Rol inzender op het niveau van de resourcegroep. | |

| Resourceprovider registreren | Microsoft.ExtendedLocation/register/action Microsoft.SecretSyncController/register/action Microsoft.Kubernetes/register/action Microsoft.KubernetesConfiguration/register/action Microsoft.IoTOperations/register/action Microsoft.DeviceRegistry/register/action | U hoeft slechts één keer per abonnement te doen. |

| Maak een schemaregister. | Microsoft.Authorization/roleAssignments/write-machtigingen op het niveau van de resourcegroep. | |

| Geheimen maken in Key Vault | Key Vault Secrets Officer-rol op resourceniveau. | Alleen vereist voor implementatie van beveiligde instellingen. |

| Resourcesynchronisatieregels inschakelen op een Azure IoT Operations-exemplaar | Microsoft.Authorization/roleAssignments/write-machtigingen op het niveau van de resourcegroep. | Resourcesynchronisatieregels zijn standaard uitgeschakeld, maar kunnen worden ingeschakeld als onderdeel van de opdracht az iot ops create . |

Als u de Azure CLI gebruikt om rollen toe te wijzen, gebruikt u de opdracht az role assignment create om machtigingen te verlenen. Bijvoorbeeld az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

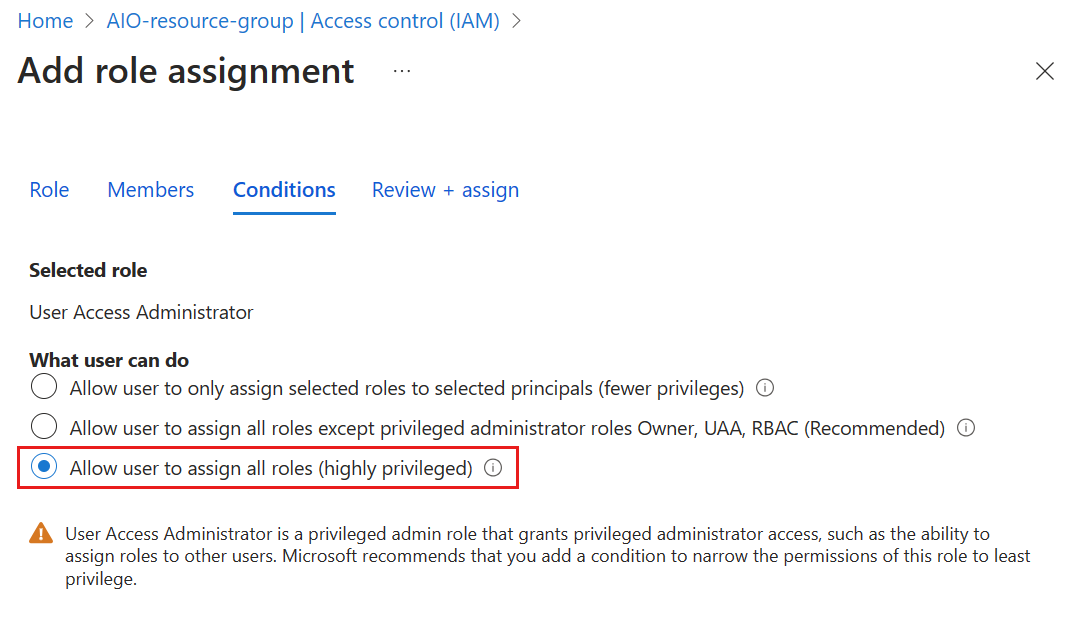

Als u Azure Portal gebruikt om bevoorrechte beheerdersrollen toe te wijzen aan een gebruiker of principal, wordt u gevraagd om de toegang te beperken met behulp van voorwaarden. Voor dit scenario selecteert u de gebruiker toestaan om alle rollenvoorwaarde toe te wijzen op de pagina Roltoewijzing toevoegen.

Exemplaren organiseren met behulp van sites

Azure IoT Operations ondersteunt Azure Arc-sites voor het organiseren van exemplaren. Een site is een clusterresource in Azure, zoals een resourcegroep, maar sites groeperen meestal exemplaren op fysieke locatie en maken het gemakkelijker voor OT-gebruikers om assets te vinden en te beheren. Een IT-beheerder maakt sites en beperkt deze tot een abonnement of resourcegroep. Vervolgens worden alle Azure IoT-bewerkingen die zijn geïmplementeerd in een cluster met Arc automatisch verzameld op de site die is gekoppeld aan het abonnement of de resourcegroep

Zie Wat is Azure Arc-sitebeheer (preview)?

Azure IoT Operations-eindpunten

Als u bedrijfsfirewalls of proxy's gebruikt om uitgaand verkeer te beheren, configureert u de volgende eindpunten voordat u Azure IoT Operations implementeert.

Eindpunten in de Kubernetes-eindpunten met Azure Arc.

Notitie

Als u Azure Arc Gateway gebruikt om uw cluster te verbinden met Arc, kunt u een kleinere set eindpunten configureren op basis van de Arc Gateway-richtlijnen.

Eindpunten in Azure CLI-eindpunten.

U hebt deze

*.azurecr.io*.blob.core.windows.net*.vault.azure.netlijst met eindpunten nodig.graph.windows.netDe volgende eindpunten zijn specifiek vereist voor Azure IoT-bewerkingen:

Eindpunten (DNS) Beschrijving <customer-specific>.blob.storage.azure.netOpslag voor schemaregister. Raadpleeg eindpunten van het opslagaccount voor het identificeren van het klantspecifieke subdomein van uw eindpunt. Als u gegevens naar de cloud wilt pushen, schakelt u de volgende eindpunten in op basis van uw keuze van het gegevensplatform.

- Microsoft Fabric OneLake: Infrastructuur-URL's toevoegen aan uw acceptatielijst.

- Event Hubs: verbindingsproblemen oplossen - Azure Event Hubs.

- Event Grid: verbindingsproblemen oplossen - Azure Event Grid.

- Azure Data Lake Storage Gen 2: Standaardeindpunten voor opslagaccounts.

Volgende stappen

Bereid uw Kubernetes-cluster met Azure Arc voor om een cluster te configureren en in te schakelen voor Azure IoT Operations.