MQTT-gegevensstroomeindpunten configureren

Belangrijk

Deze pagina bevat instructies voor het beheren van Azure IoT Operations-onderdelen met behulp van Kubernetes-implementatiemanifesten, die in preview zijn. Deze functie is voorzien van verschillende beperkingen en mag niet worden gebruikt voor productieworkloads.

Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

MQTT-gegevensstroomeindpunten worden gebruikt voor MQTT-bronnen en -bestemmingen. U kunt de eindpuntinstellingen, TLS (Transport Layer Security), verificatie en andere instellingen configureren.

Vereisten

- Een exemplaar van Azure IoT-bewerkingen

Lokale MQTT-broker voor Azure IoT Operations

Azure IoT Operations biedt een ingebouwde lokale MQTT-broker die u kunt gebruiken met gegevensstromen. U kunt de MQTT-broker gebruiken als bron voor het ontvangen van berichten van andere systemen of als bestemming om berichten naar andere systemen te verzenden.

Standaardeindpunt

Wanneer u Azure IoT Operations implementeert, wordt er een MQTT-brokergegevensstroomeindpunt met de naam 'standaard' gemaakt met standaardinstellingen. U kunt dit eindpunt gebruiken als bron of bestemming voor gegevensstromen.

Belangrijk

U moet in elke gegevensstroom het standaardeindpunt of een eindpunt met dezelfde instellingen gebruiken. Dit kan de bron, het doel of beide zijn. Zie Dataflows moeten lokaal MQTT-brokereindpunt gebruiken voor meer informatie.

Het standaardeindpunt gebruikt de volgende instellingen:

- Host:

aio-broker:18883via de standaard MQTT Broker-listener - Verificatie: serviceaccounttoken (SAT) via de standaard-BrokerAuthentication-resource

- TLS: ingeschakeld

- Vertrouwd CA-certificaat: het standaard-CA-certificaat

azure-iot-operations-aio-ca-trust-bundlevan de standaard-basis-CA

Let op

Verwijder het standaardeindpunt niet. Als u het standaardeindpunt verwijdert, moet u het opnieuw maken met dezelfde instellingen.

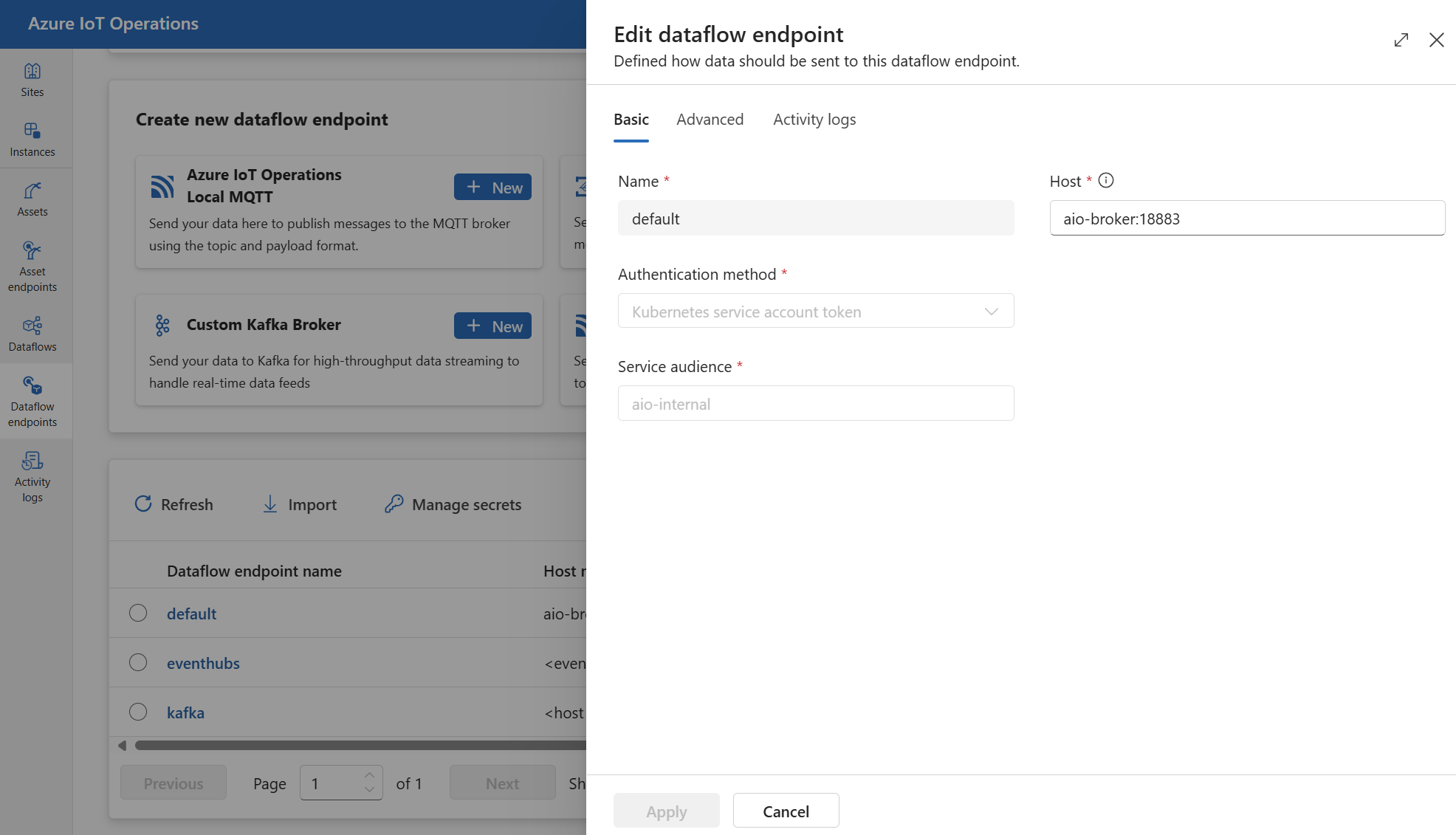

De standaardinstellingen voor MQTT Broker-broker weergeven of bewerken:

Selecteer in de bewerkingservaring de gegevensstroomeindpunten.

Selecteer het standaardeindpunt om de instellingen weer te geven of te bewerken.

Nieuw eindpunt maken

U kunt ook nieuwe lokale MQTT-brokereindpunten maken met aangepaste instellingen. U kunt bijvoorbeeld een nieuw MQTT-brokereindpunt maken met behulp van een andere poort, verificatie of autorisatie-instellingen. U moet echter altijd het standaardeindpunt gebruiken als de bron of bestemming in elke gegevensstroom, zelfs als u nieuwe eindpunten maakt.

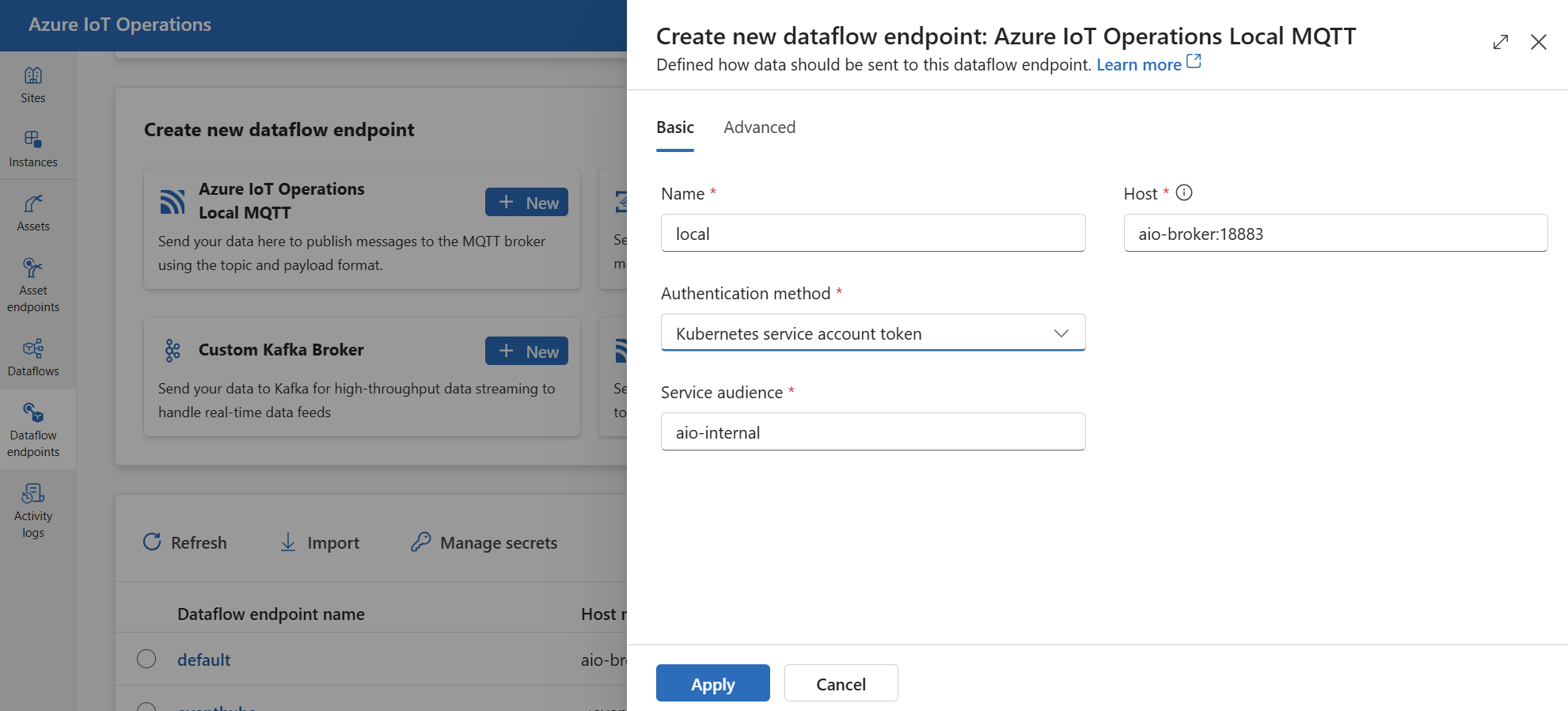

Selecteer in de bewerkingservaring de gegevensstroomeindpunten.

Selecteer onder Nieuw eindpunt voor gegevensstroom maken de optie Azure IoT Operations Local MQTT>New.

Voer de volgende instellingen in voor het eindpunt:

Instelling Omschrijving Naam De naam van het gegevensstroomeindpunt. Host De hostnaam en poort van de MQTT-broker. De indeling gebruiken <hostname>:<port>Verificatiemethode De methode die wordt gebruikt voor verificatie. Het serviceaccounttoken of het X509-certificaat kiezen Servicedoelgroep De doelgroep voor het token voor het serviceaccount. Vereist als u het token van het serviceaccount gebruikt. X509-clientcertificaat Het X.509-clientcertificaat dat wordt gebruikt voor verificatie. Vereist als u een X509-certificaat gebruikt. X509-clientsleutel De persoonlijke sleutel die overeenkomt met het X.509-clientcertificaat. Vereist als u een X509-certificaat gebruikt. X509 tussenliggende certificaten De tussenliggende certificaten voor de X.509-clientcertificaatketen. Vereist als u een X509-certificaat gebruikt.

Azure Event Grid

Azure Event Grid biedt een volledig beheerde MQTT-broker die werkt met Azure IoT Operations-gegevensstromen. Als u een Azure Event Grid MQTT-brokereindpunt wilt configureren, wordt u aangeraden beheerde identiteit te gebruiken voor verificatie.

Event Grid-naamruimte configureren

Als u dit nog niet hebt gedaan, maakt u eerst een Event Grid-naamruimte .

MQTT inschakelen

Zodra u een Event Grid-naamruimte hebt, gaat u naar Configuratie en controleert u:

- MQTT inschakelen: schakel het selectievakje in.

- Maximum aantal clientsessies per verificatienaam: ingesteld op 3 of meer.

De optie voor maximale clientsessies is belangrijk, zodat gegevensstromen omhoog kunnen worden geschaald en nog steeds verbinding kunnen maken. Zie De ondersteuning van Event Grid MQTT voor meerdere sessies voor meer informatie.

Een onderwerpruimte maken

Als u wilt dat gegevensstromen berichten verzenden of ontvangen naar Event Grid MQTT-broker, moet u ten minste één onderwerpruimte maken in de Event Grid-naamruimte. U kunt een onderwerpruimte maken in de Event Grid-naamruimte door Onderwerpruimten>Nieuwe onderwerpruimte te selecteren.

Als u snel aan de slag wilt gaan en testen, kunt u een onderwerpruimte maken met het jokertekenonderwerp # als onderwerpsjabloon.

Machtiging toewijzen aan beheerde identiteit

Als u een gegevensstroomeindpunt wilt configureren voor Event Grid MQTT Broker, raden we u aan een door de gebruiker toegewezen of door het systeem toegewezen beheerde identiteit te gebruiken. Deze methode is veilig en elimineert de noodzaak om referenties handmatig te beheren.

Nadat de onderwerpruimte is gemaakt, moet u een rol toewijzen aan de beheerde identiteit van Azure IoT Operations waarmee machtigingen worden verleend voor het verzenden of ontvangen van berichten naar de Event Grid MQTT-broker.

Als u een door het systeem toegewezen beheerde identiteit gebruikt, gaat u in Azure Portal naar uw Azure IoT Operations-exemplaar en selecteert u Overzicht. Kopieer de naam van de extensie die wordt vermeld na de Azure IoT Operations Arc-extensie. Bijvoorbeeld azure-iot-operations-xxxx7. Uw door het systeem toegewezen beheerde identiteit vindt u met dezelfde naam van de Azure IoT Operations Arc-extensie.

Ga vervolgens naar de Event Grid-naamruimte >Toegangsbeheer (IAM)>Roltoewijzing toevoegen.

- Selecteer op het tabblad Rol een geschikte rol, zoals

EventGrid TopicSpaces PublisherofEventGrid TopicSpaces Subscriber. Hierdoor beschikt de beheerde identiteit over de benodigde machtigingen voor het verzenden of ontvangen van berichten voor alle onderwerpruimten in de naamruimte. Zie Microsoft Entra JWT-verificatie en Azure RBAC-autorisatie voor het publiceren of abonneren van MQTT-berichten voor meer informatie. - Op het tabblad Leden :

- Als u een door het systeem toegewezen beheerde identiteit gebruikt, selecteert u voor Toegang toewijzen aan, selecteert u de optie Gebruiker, groep of service-principal, selecteert u + Leden selecteren en zoekt u naar de naam van de Azure IoT Operations Arc-extensie.

- Als u een door de gebruiker toegewezen beheerde identiteit gebruikt, selecteert u de optie Beheerde identiteit toewijzen, selecteert u +Leden selecteren en zoekt u naar uw door de gebruiker toegewezen beheerde identiteit die is ingesteld voor cloudverbindingen.

U kunt de rol ook toewijzen op het niveau van de onderwerpruimte. Ga naar de onderwerpruimte >Toegangsbeheer (IAM)>Roltoewijzing toevoegen. Wijs de beheerde identiteit toe met een geschikte rol, zoals EventGrid TopicSpaces Publisher of EventGrid TopicSpaces Subscriber. Hiermee krijgt de beheerde identiteit de benodigde machtigingen voor het verzenden of ontvangen van berichten voor de specifieke onderwerpruimte.

Gegevensstroomeindpunt maken voor Event Grid MQTT-broker

Zodra de Event Grid-naamruimte is geconfigureerd, kunt u een gegevensstroomeindpunt maken voor de Event Grid MQTT-broker.

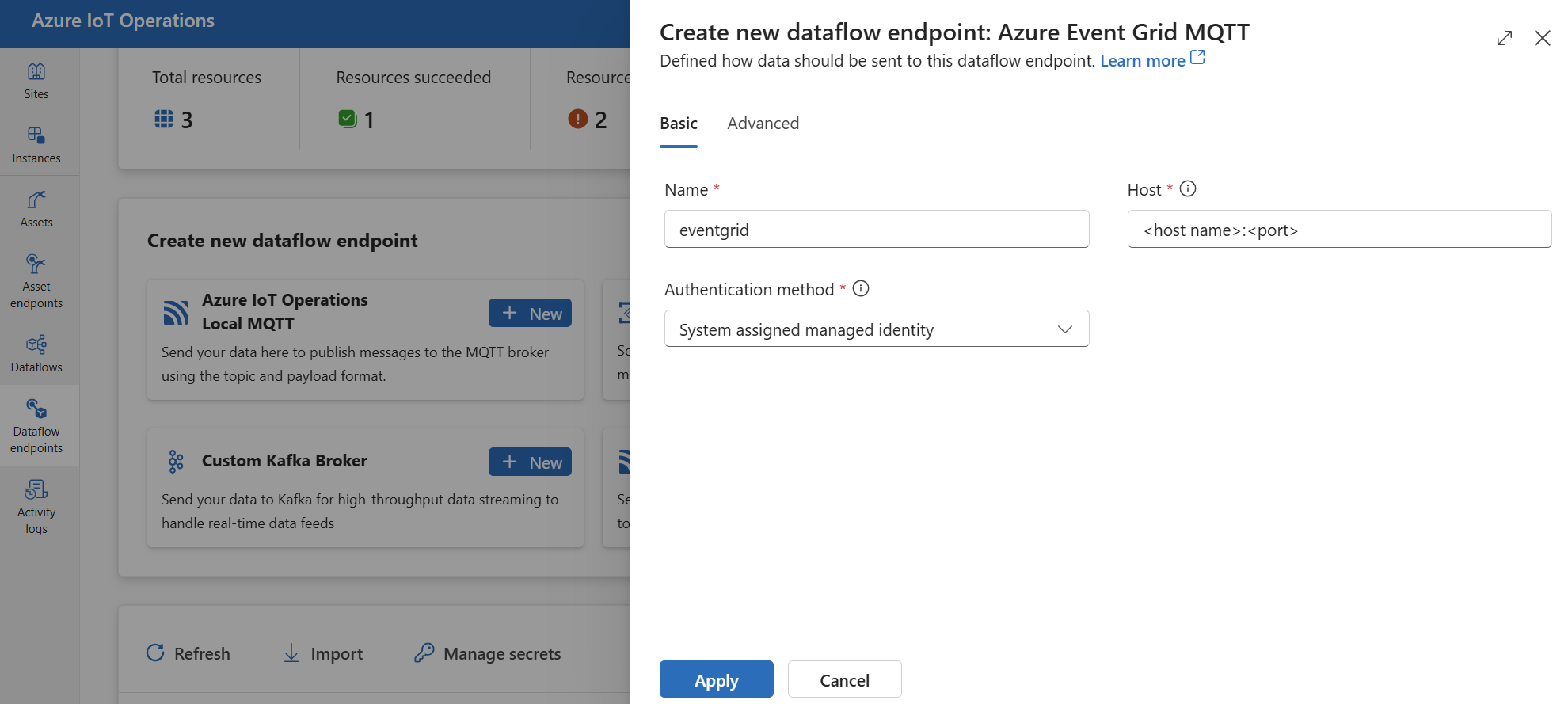

Selecteer in de bewerkingservaring het tabblad Gegevensstroomeindpunten .

Selecteer onder Nieuw gegevensstroomeindpunt maken de optie Azure Event Grid MQTT>New.

Voer de volgende instellingen in voor het eindpunt:

Instelling Omschrijving Naam De naam van het gegevensstroomeindpunt. Host De hostnaam en poort van de Event Grid MQTT-broker. De indeling gebruiken <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Verificatiemethode De methode die wordt gebruikt voor verificatie. U wordt aangeraden door het systeem toegewezen beheerde identiteit of door de gebruiker toegewezen beheerde identiteit te kiezen. Selecteer Toepassen om het eindpunt in te richten.

Zodra het eindpunt is gemaakt, kunt u dit gebruiken in een gegevensstroom om verbinding te maken met de Event Grid MQTT-broker als bron of doel. De MQTT-onderwerpen worden geconfigureerd in de gegevensstroom.

X.509-certificaatverificatie gebruiken met Event Grid

Wanneer u X.509-verificatie gebruikt met een Event Grid MQTT-broker, gaat u naar de Event Grid-naamruimteconfiguratie > en controleert u de volgende instellingen:

- MQTT inschakelen: schakel het selectievakje in.

- Schakel alternatieve bronnen voor clientverificatienaam in: schakel het selectievakje in.

- Onderwerpnaam van certificaat: selecteer deze optie in de vervolgkeuzelijst.

- Maximum aantal clientsessies per verificatienaam: ingesteld op 3 of meer.

Met de alternatieve opties voor clientverificatie en maximale clientsessies kunnen gegevensstromen de onderwerpnaam van het clientcertificaat gebruiken voor verificatie in plaats van MQTT CONNECT Username. Deze mogelijkheid is belangrijk, zodat gegevensstromen meerdere exemplaren kunnen maken en nog steeds verbinding kunnen maken. Zie Event Grid MQTT-clientcertificaatverificatie en ondersteuning voor meerdere sessies voor meer informatie.

Volg vervolgens de stappen in het X.509-certificaat om het eindpunt te configureren met de X.509-certificaatinstellingen.

Beperking van gedeeld Event Grid-abonnement

Azure Event Grid MQTT Broker biedt geen ondersteuning voor gedeelde abonnementen, wat betekent dat u het instanceCount op meer dan 1 in het gegevensstroomprofiel kunt instellen als Event Grid wordt gebruikt als bron (waarbij de gegevensstroom zich abonneert op berichten) voor een gegevensstroom. Als u in dit geval groter dan 1hebt ingesteldinstanceCount, kan de gegevensstroom niet worden gestart.

Aangepaste MQTT-brokers

Voor andere MQTT-brokers kunt u het eindpunt, TLS, verificatie en andere instellingen zo nodig configureren.

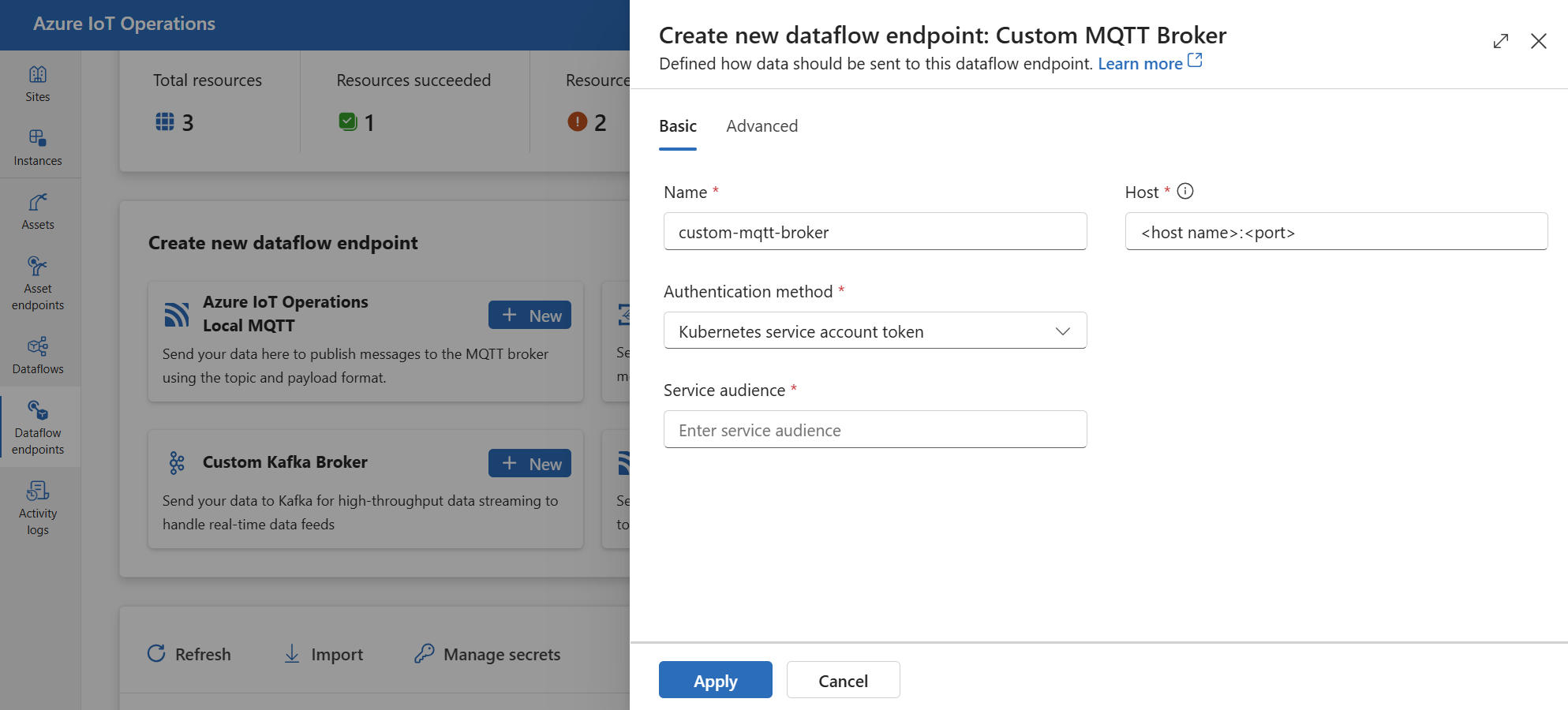

Selecteer in de bewerkingservaring het tabblad Gegevensstroomeindpunten .

Selecteer onder Nieuw gegevensstroomeindpunt maken de optie Aangepaste MQTT Broker>New.

Voer de volgende instellingen in voor het eindpunt:

Instelling Omschrijving Naam De naam van het gegevensstroomeindpunt Host De hostnaam van het MQTT-broker-eindpunt in de indeling <hostname>.<port>.Verificatiemethode De methode die wordt gebruikt voor verificatie. Kies het serviceaccounttoken of het X509-certificaat. Servicedoelgroep De doelgroep voor het token voor het serviceaccount. Vereist als u het token van het serviceaccount gebruikt. X509-clientcertificaat Het X.509-clientcertificaat dat wordt gebruikt voor verificatie. Vereist als u een X509-certificaat gebruikt. X509-clientsleutel De persoonlijke sleutel die overeenkomt met het X.509-clientcertificaat. Vereist als u een X509-certificaat gebruikt. X509 tussenliggende certificaten De tussenliggende certificaten voor de X.509-clientcertificaatketen. Vereist als u een X509-certificaat gebruikt. Selecteer Toepassen om het eindpunt in te richten.

Zie de volgende secties voor meer informatie om de MQTT-eindpuntinstellingen aan te passen.

Beschikbare verificatiemethoden

De volgende verificatiemethoden zijn beschikbaar voor MQTT Broker-gegevensstroomeindpunten.

Door het systeem toegewezen beheerde identiteit

Voordat u het gegevensstroomeindpunt configureert, wijst u een rol toe aan de beheerde identiteit van Azure IoT Operations die toestemming verleent om verbinding te maken met de MQTT-broker:

- Ga in Azure Portal naar uw Azure IoT Operations-exemplaar en selecteer Overzicht.

- Kopieer de naam van de extensie die wordt vermeld na de Azure IoT Operations Arc-extensie. Bijvoorbeeld azure-iot-operations-xxxx7.

- Ga naar de cloudresource die u machtigingen moet verlenen. Ga bijvoorbeeld naar de Event Grid-naamruimte >Toegangsbeheer (IAM)>Roltoewijzing toevoegen.

- Selecteer op het tabblad Rol een geschikte rol.

- Selecteer op het tabblad Leden voor Toegang toewijzen aan, selecteer de optie Gebruiker, groep of service-principal en selecteer vervolgens + Leden selecteren en zoek naar de beheerde identiteit van Azure IoT Operations. Bijvoorbeeld azure-iot-operations-xxxx7.

Configureer vervolgens het gegevensstroomeindpunt met door het systeem toegewezen beheerde identiteitsinstellingen.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Basis en kies vervolgens de door het systeem toegewezen beheerde identiteit van de verificatiemethode>.

In de meeste gevallen bij gebruik met Event Grid kunt u de instellingen leeg laten zoals wordt weergegeven. Hiermee stelt u de doelgroep van de beheerde identiteit in op de algemene Event Grid-doelgroep https://eventgrid.azure.net. Als u een andere doelgroep wilt instellen, kunt u deze opgeven in de instellingen.

Wordt niet ondersteund.

Door de gebruiker toegewezen beheerde identiteit

Als u door de gebruiker toegewezen beheerde identiteit wilt gebruiken voor verificatie, moet u Eerst Azure IoT Operations implementeren met beveiligde instellingen ingeschakeld. Vervolgens moet u een door de gebruiker toegewezen beheerde identiteit instellen voor cloudverbindingen. Zie Beveiligde instellingen inschakelen in azure IoT Operations-implementatie voor meer informatie.

Voordat u het gegevensstroomeindpunt configureert, wijst u een rol toe aan de door de gebruiker toegewezen beheerde identiteit die toestemming verleent om verbinding te maken met de MQTT-broker:

- Ga in Azure Portal naar de cloudresource die u moet verlenen. Ga bijvoorbeeld naar de Event Grid-naamruimte >Toegangsbeheer (IAM)>Roltoewijzing toevoegen.

- Selecteer op het tabblad Rol een geschikte rol.

- Selecteer op het tabblad Leden, voor Toegang toewijzen, de optie Beheerde identiteit toewijzen, selecteer vervolgens + Leden selecteren en zoek naar uw door de gebruiker toegewezen beheerde identiteit.

Configureer vervolgens het gegevensstroomeindpunt met door de gebruiker toegewezen beheerde identiteitsinstellingen.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Basic en kies vervolgens verificatiemethode>door de gebruiker toegewezen beheerde identiteit.

Hier is het bereik optioneel en https://eventgrid.azure.net/.default standaardinstellingen voor alle Azure Event Grid-naamruimten. Als u een ander bereik wilt instellen, kunt u dit opgeven in de instellingen via Bicep of Kubernetes.

Token voor Kubernetes-serviceaccount (SAT)

Als u een kubernetes-token (SAT) voor verificatie wilt gebruiken, hoeft u geen geheim te maken. De SAT wordt gebruikt om te verifiëren met de MQTT-broker door de doelgroep te koppelen.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Basic en kies vervolgens het token verificatiemethodeserviceaccount>.

Voer de servicedoelgroep in.

X.509-certificaat

Veel MQTT-brokers, zoals Event Grid, ondersteunen X.509-verificatie. Gegevensstromen kunnen een X.509-clientcertificaat presenteren en onderhandelen over de TLS-communicatie.

Het certificaat en de persoonlijke sleutel moeten de PEM-indeling hebben en niet met een wachtwoord zijn beveiligd.

Tip

PEM-indeling is een algemene indeling voor certificaten en sleutels. Certificaten en sleutels in PEM-indeling zijn base64-gecodeerde ASCII-bestanden met een koptekst die er als volgt -----BEGIN CERTIFICATE----- uitziet en -----BEGIN EC PRIVATE KEY----

Als u een certificaat in een andere indeling hebt, kunt u het converteren naar PEM-indeling met behulp van OpenSSL. Zie Een certificaat converteren naar de juiste indeling voor meer informatie.

Voordat u het eindpunt voor de gegevensstroom configureert, maakt u een geheim met het certificaat en de persoonlijke sleutel.

Als u de operations-portal gebruikt, wordt het geheim automatisch opgemaakt en gesynchroniseerd met het Kubernetes-cluster.

Als u Bicep of Kubernetes gebruikt, maakt u het geheim handmatig met het certificaat en de persoonlijke sleutel in dezelfde naamruimte als het MQTT-gegevensstroomeindpunt.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemHier moet het geheim de

client_key.pemsleutelnamen voor het certificaat en de persoonlijke sleutel hebbenclient_cert.pem. Optioneel kan het geheim ook de sleutelnaam voor de tussenliggende certificaten hebbenclient_intermediate_certs.pem.

Belangrijk

Als u de portal voor bewerkingservaring wilt gebruiken om geheimen te beheren, moet Azure IoT Operations eerst worden ingeschakeld met beveiligde instellingen door een Azure Key Vault te configureren en workloadidentiteiten in te schakelen. Zie Beveiligde instellingen inschakelen in azure IoT Operations-implementatie voor meer informatie.

Belangrijk

De operations experience-portal heeft momenteel een bekend probleem waarbij het maken van een X.509-geheim resulteert in een geheim met onjuist gecodeerde gegevens. Zie bekende problemen voor meer informatie en de tijdelijke oplossing.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Basis en kies vervolgens het X509-certificaat verificatiemethode>.

Voer hier onder Gesynchroniseerde geheime naam een naam in voor het geheim. Deze naam wordt gebruikt om te verwijzen naar het geheim in de instellingen voor het gegevensstroomeindpunt en is de naam van het geheim dat is opgeslagen in het Kubernetes-cluster.

Selecteer vervolgens onder X509-clientcertificaat, X509-clientsleutel en X509 tussenliggende certificaten verwijzing toevoegen om het certificaat, de persoonlijke sleutel en tussenliggende certificaten toe te voegen. Selecteer op de volgende pagina het geheim uit Azure Key Vault met Toevoegen uit Azure Key Vault of Maak een nieuw geheim.

Als u Nieuwe maken selecteert, voert u de volgende instellingen in:

| Instelling | Beschrijving |

|---|---|

| Geheime naam | De naam van het geheim in Azure Key Vault. Kies een naam die u gemakkelijk kunt onthouden om het geheim later in de lijst te selecteren. |

| Geheime waarde | Het certificaat, de persoonlijke sleutel of de tussenliggende certificaten in PEM-indeling. |

| Activeringsdatum instellen | Als dit is ingeschakeld, wordt de datum waarop het geheim actief wordt. |

| Vervaldatum instellen | Als dit is ingeschakeld, wordt de datum waarop het geheim verloopt. |

Zie Geheimen maken en beheren in Azure IoT Operations voor meer informatie over geheimen.

Anoniem

Als u anonieme verificatie wilt gebruiken, stelt u de verificatiemethode in op Anonymous.

Selecteer op de pagina eindpuntinstellingen voor de gegevensstroomervaring het tabblad Basis en kies vervolgens Verificatiemethode>Geen.

Geavanceerde instellingen

U kunt geavanceerde instellingen instellen voor het MQTT Broker-gegevensstroomeindpunt, zoals TLS, vertrouwd CA-certificaat, MQTT-berichteninstellingen en CloudEvents. U kunt deze instellingen instellen op het tabblad Geavanceerde portal voor gegevensstroomeindpunten in de aangepaste resource voor het gegevensstroomeindpunt.

Selecteer in de bewerkingservaring het tabblad Geavanceerd voor het gegevensstroomeindpunt.

TLS-instellingen

TLS-modus

Als u TLS voor het MQTT-eindpunt wilt in- of uitschakelen, werkt u de mode instelling bij in de TLS-instellingen.

Schakel op de pagina eindpuntinstellingen voor gegevensstroomgegevensstromen het tabblad Geavanceerd in en gebruik vervolgens het selectievakje naast de TLS-modus ingeschakeld.

De TLS-modus kan worden ingesteld op Enabled of Disabled. Als de modus is ingesteld op Enabled, gebruikt de gegevensstroom een beveiligde verbinding met de MQTT-broker. Als de modus is ingesteld op Disabled, gebruikt de gegevensstroom een onveilige verbinding met de MQTT-broker.

Vertrouwd CA-certificaat

Configureer het vertrouwde CA-certificaat voor het MQTT-eindpunt om een beveiligde verbinding met de MQTT-broker tot stand te brengen. Deze instelling is belangrijk als de MQTT-broker gebruikmaakt van een zelfondertekend certificaat of een certificaat dat is ondertekend door een aangepaste CA die niet standaard wordt vertrouwd.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Configuratietoewijzing voor vertrouwde CA-certificaten om de ConfigMap met het vertrouwde CA-certificaat op te geven.

Deze ConfigMap moet het CA-certificaat in PEM-indeling bevatten. De ConfigMap moet zich in dezelfde naamruimte bevinden als de MQTT-gegevensstroomresource. Voorbeeld:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Tip

Wanneer u verbinding maakt met Event Grid MQTT-broker, is het CA-certificaat niet vereist omdat de Event Hubs-service gebruikmaakt van een certificaat dat is ondertekend door een openbare CA die standaard wordt vertrouwd.

Client-id-voorvoegsel

U kunt een client-id-voorvoegsel instellen voor de MQTT-client. De client-id wordt gegenereerd door de naam van het gegevensstroomexemplaren toe te voegen aan het voorvoegsel.

Let op

De meeste toepassingen mogen het voorvoegsel van de client-id niet wijzigen. Wijzig dit niet na een eerste IoT Operations-implementatie. Als u het voorvoegsel van de client-id wijzigt nadat de implementatie is geïmplementeerd, kan dit leiden tot gegevensverlies.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Voorvoegsel client-id om het voorvoegsel op te geven.

QoS

U kunt het QoS-niveau (Quality of Service) voor de MQTT-berichten instellen op 1 of 0. De standaardwaarde is 1.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Quality of Service (QoS) om het QoS-niveau op te geven.

Behouden

Gebruik de retain instelling om op te geven of de gegevensstroom de vlag behouden moet houden op MQTT-berichten. De standaardwaarde is Keep.

Het instellen van dit veld Keep is handig om ervoor te zorgen dat de externe broker dezelfde berichten heeft behouden als de lokale broker, wat belangrijk kan zijn voor UNS-scenario's (Unified Namespace).

Als deze optie is ingesteld Never, wordt de vlag behouden verwijderd uit de MQTT-berichten. Dit kan handig zijn als u niet wilt dat de externe broker berichten bewaart of als de externe broker geen ondersteuning biedt voor bewaren.

Instellingen voor bewaren configureren:

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Behouden om de instelling behouden op te geven.

De instelling voor behouden wordt alleen van kracht als de gegevensstroom het MQTT-eindpunt als bron en doel gebruikt. Bijvoorbeeld in een MQTT-brugscenario .

Belangrijk

Azure Event Grid MQTT-broker biedt momenteel geen ondersteuning voor de vlag behouden. Dit betekent dat als u de vlag Keep behouden instelt voor een Event Grid MQTT-brokereindpunt en deze als bestemming wordt gebruikt, de berichten worden geweigerd. U kunt dit voorkomen door de vlag behouden in te Never stellen op wanneer u Event Grid MQTT-broker als bestemming gebruikt.

Verloop van sessie

U kunt het interval voor het verlopen van de sessie instellen voor de MQTT-client van de gegevensstroom. Het interval voor het verlopen van de sessie is de maximale tijd dat een MQTT-sessie wordt onderhouden als de gegevensstroomclient de verbinding verbreekt. De standaardwaarde is 600 seconden. Het interval voor het verlopen van de sessie configureren:

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Sessieverloop om het verloopinterval van de sessie op te geven.

MQTT- of WebSockets-protocol

WebSockets is standaard niet ingeschakeld. Als u MQTT via WebSockets wilt gebruiken, stelt u het protocol veld in op WebSockets.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Protocol om het protocol op te geven.

Maximale inflight-berichten

U kunt het maximum aantal binnenvluchtberichten instellen dat de MQTT-client van de gegevensstroom kan hebben. De standaard is 100.

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Maximum in flight-berichten om het maximum aantal actieve berichten op te geven.

Als u zich wilt abonneren wanneer het MQTT-eindpunt wordt gebruikt als bron, is dit het maximum voor ontvangst. Voor publicatie wanneer het MQTT-eindpunt wordt gebruikt als bestemming, is dit het maximum aantal berichten dat moet worden verzonden voordat wordt gewacht op een bevestiging.

Blijf in leven

U kunt het interval voor keep alive instellen voor de MQTT-client voor de gegevensstroom. Het interval voor actief houden is de maximale tijd dat de gegevensstroomclient inactief kan zijn voordat een PINGREQ-bericht naar de broker wordt verzonden. De standaardwaarde is 60 seconden.

Selecteer op de pagina eindpuntinstellingen voor de gegevensstroomervaring het tabblad Geavanceerd en gebruik vervolgens het veld Actief blijven om het interval voor actief houden op te geven.

CloudEvents

CloudEvents zijn een manier om gebeurtenisgegevens op een gemeenschappelijke manier te beschrijven. De CloudEvents-instellingen worden gebruikt voor het verzenden of ontvangen van berichten in de CloudEvents-indeling. U kunt CloudEvents gebruiken voor gebeurtenisgestuurde architecturen waarbij verschillende services met elkaar moeten communiceren in dezelfde of verschillende cloudproviders.

De cloudEventAttributes opties zijn Propagate ofCreateOrRemap. CloudEvents-instellingen configureren:

Selecteer op de pagina eindpuntinstellingen voor gegevensstroombewerkingen het tabblad Geavanceerd en gebruik vervolgens het veld Kenmerken van cloud-gebeurtenissen om de instelling CloudEvents op te geven.

In de volgende secties vindt u meer informatie over de CloudEvents-instellingen.

Instelling doorgeven

CloudEvent-eigenschappen worden doorgegeven voor berichten die de vereiste eigenschappen bevatten. Als het bericht niet de vereiste eigenschappen bevat, wordt het bericht als zodanig doorgegeven.

| Naam | Vereist | Voorbeeldwaarde | Uitvoerwaarde |

|---|---|---|---|

specversion |

Ja | 1.0 |

Doorgegeven zoals is |

type |

Ja | ms.aio.telemetry |

Doorgegeven zoals is |

source |

Ja | aio://mycluster/myoven |

Doorgegeven zoals is |

id |

Ja | A234-1234-1234 |

Doorgegeven zoals is |

subject |

Nee | aio/myoven/telemetry/temperature |

Doorgegeven zoals is |

time |

Nee | 2018-04-05T17:31:00Z |

Doorgegeven zoals is. Het is niet herampt. |

datacontenttype |

Nee | application/json |

Gewijzigd in het inhoudstype uitvoergegevens na de optionele transformatiefase. |

dataschema |

Nee | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Als er een uitvoergegevenstransformatieschema wordt gegeven in de transformatieconfiguratie, dataschema wordt dit gewijzigd in het uitvoerschema. |

Instelling CreateOrRemap

CloudEvent-eigenschappen worden doorgegeven voor berichten die de vereiste eigenschappen bevatten. Als het bericht niet de vereiste eigenschappen bevat, worden de eigenschappen gegenereerd.

| Naam | Vereist | Gegenereerde waarde als deze ontbreekt |

|---|---|---|

specversion |

Ja | 1.0 |

type |

Ja | ms.aio-dataflow.telemetry |

source |

Ja | aio://<target-name> |

id |

Ja | Gegenereerde UUID in de doelclient |

subject |

Nee | Het uitvoeronderwerp waarin het bericht wordt verzonden |

time |

Nee | Gegenereerd als RFC 3339 in de doelclient |

datacontenttype |

Nee | Gewijzigd in het inhoudstype uitvoergegevens na de optionele transformatiefase |

dataschema |

Nee | Schema dat is gedefinieerd in het schemaregister |

Volgende stappen

Zie Een gegevensstroom maken voor meer informatie over gegevensstromen.