Door de klant beheerde versleutelingssleutels gebruiken voor Azure HPC Cache

U kunt Azure Key Vault gebruiken om het eigendom te beheren van de sleutels die worden gebruikt voor het versleutelen van uw gegevens in Azure HPC Cache. In dit artikel wordt uitgelegd hoe u door de klant beheerde sleutels gebruikt voor gegevensversleuteling in de cache.

Notitie

Alle gegevens die zijn opgeslagen in Azure, inclusief op de cacheschijven, worden standaard versleuteld met door Microsoft beheerde sleutels. U hoeft alleen de stappen in dit artikel te volgen als u de sleutels wilt beheren die worden gebruikt om uw gegevens te versleutelen.

Azure HPC Cache wordt ook beveiligd door VM-hostversleuteling op de beheerde schijven die uw gegevens in de cache bevatten, zelfs als u een klantsleutel voor de cacheschijven toevoegt. Het toevoegen van een door de klant beheerde sleutel voor dubbele versleuteling biedt een extra beveiligingsniveau voor klanten met hoge beveiligingsbehoeften. Lees versleuteling aan de serverzijde van Azure-schijfopslag voor meer informatie.

Er zijn drie stappen voor het inschakelen van door de klant beheerde sleutelversleuteling voor Azure HPC Cache:

Stel een Azure Key Vault in om de sleutels op te slaan.

Wanneer u de Azure HPC Cache maakt, kiest u door de klant beheerde sleutelversleuteling en geeft u de sleutelkluis en sleutel op die u wilt gebruiken. Geef desgewenst een beheerde identiteit op voor de cache die moet worden gebruikt voor toegang tot de sleutelkluis.

Afhankelijk van de keuzes die u in deze stap maakt, kunt u mogelijk stap 3 overslaan. Lees De optie Kies een beheerde identiteit voor de cache voor meer informatie.

Als u een door het systeem toegewezen beheerde identiteit of een door de gebruiker toegewezen identiteit gebruikt die niet is geconfigureerd met toegang tot de sleutelkluis: Ga naar de zojuist gemaakte cache en autoriseren voor toegang tot de sleutelkluis.

Als de beheerde identiteit nog geen toegang heeft tot De Azure Key Vault, is uw versleuteling pas volledig ingesteld nadat u deze hebt geautoriseerd vanuit de zojuist gemaakte cache (stap 3).

Als u een door het systeem beheerde identiteit gebruikt, wordt de identiteit gemaakt wanneer de cache wordt gemaakt. U moet de identiteit van de cache doorgeven aan de sleutelkluis om deze een geautoriseerde gebruiker te maken na het maken van de cache.

U kunt deze stap overslaan als u een door de gebruiker beheerde identiteit toewijst die al toegang heeft tot de sleutelkluis.

Nadat u de cache hebt gemaakt, kunt u niet wisselen tussen door de klant beheerde sleutels en door Microsoft beheerde sleutels. Als uw cache echter door de klant beheerde sleutels gebruikt, kunt u de versleutelingssleutel, de sleutelversie en de sleutelkluis indien nodig wijzigen .

Inzicht in sleutelkluis- en sleutelvereisten

De sleutelkluis en sleutel moeten voldoen aan deze vereisten voor gebruik met Azure HPC Cache.

Key Vault-eigenschappen:

- Abonnement : gebruik hetzelfde abonnement dat wordt gebruikt voor de cache.

- Regio: de sleutelkluis moet zich in dezelfde regio bevinden als de Azure HPC Cache.

- Prijscategorie : standard-laag is voldoende voor gebruik met Azure HPC Cache.

- Voorlopig verwijderen: Azure HPC Cache schakelt voorlopig verwijderen in als deze nog niet is geconfigureerd in de sleutelkluis.

- Beveiliging tegen opschonen : beveiliging tegen opschonen moet zijn ingeschakeld.

- Toegangsbeleid : standaardinstellingen zijn voldoende.

- Netwerkconnectiviteit : Azure HPC Cache moet toegang hebben tot de sleutelkluis, ongeacht de eindpuntinstellingen die u kiest.

Belangrijkste eigenschappen:

- Sleuteltype - RSA

- RSA-sleutelgrootte - 2048

- Ingeschakeld - Ja

Toegangsmachtigingen voor Key Vault:

De gebruiker die de Azure HPC Cache maakt, moet machtigingen hebben die gelijk zijn aan de rol Key Vault-inzender. Dezelfde machtigingen zijn nodig voor het instellen en beheren van Azure Key Vault.

Lees Beveiligde toegang tot een sleutelkluis voor meer informatie.

Een beheerde identiteitsoptie voor de cache kiezen

Uw HPC Cache gebruikt de referenties van de beheerde identiteit om verbinding te maken met de sleutelkluis.

Azure HPC Cache kan gebruikmaken van twee soorten beheerde identiteiten:

Door het systeem toegewezen beheerde identiteit: een automatisch gemaakte, unieke identiteit voor uw cache. Deze beheerde identiteit bestaat alleen terwijl de HPC-cache bestaat en kan niet rechtstreeks worden beheerd of gewijzigd.

Door de gebruiker toegewezen beheerde identiteit: een zelfstandige identiteitsreferentie die u afzonderlijk van de cache beheert. U kunt een door de gebruiker toegewezen beheerde identiteit configureren die precies de gewenste toegang heeft en deze in meerdere HPC-caches gebruikt.

Als u geen beheerde identiteit toewijst aan de cache wanneer u deze maakt, maakt Azure automatisch een door het systeem toegewezen beheerde identiteit voor de cache.

Met een door de gebruiker toegewezen beheerde identiteit kunt u een identiteit opgeven die al toegang heeft tot uw sleutelkluis. (Het is bijvoorbeeld toegevoegd aan een sleutelkluistoegangsbeleid of heeft een Azure RBAC-rol die toegang toestaat.) Als u een door het systeem toegewezen identiteit gebruikt of een beheerde identiteit opgeeft die geen toegang heeft, moet u na het maken toegang aanvragen vanuit de cache. Dit is een handmatige stap, die hieronder wordt beschreven in stap 3.

Meer informatie over beheerde identiteiten

Basisbeginselen van Azure Key Vault leren

1. Azure Key Vault instellen

U kunt een sleutelkluis en sleutel instellen voordat u de cache maakt of doen als onderdeel van het maken van de cache. Zorg ervoor dat deze resources voldoen aan de hierboven beschreven vereisten.

Tijdens het maken van de cache moet u een kluis, sleutel en sleutelversie opgeven die moet worden gebruikt voor de versleuteling van de cache.

Lees de documentatie van Azure Key Vault voor meer informatie.

Notitie

De Azure Key Vault moet hetzelfde abonnement gebruiken en zich in dezelfde regio bevinden als de Azure HPC Cache. Zorg ervoor dat de regio die u kiest beide producten ondersteunt.

2. De cache maken met door de klant beheerde sleutels ingeschakeld

U moet de versleutelingssleutelbron opgeven wanneer u uw Azure HPC Cache maakt. Volg de instructies in Een Azure HPC-cache maken en geef de sleutelkluis en sleutel op de pagina Schijfversleutelingssleutels op. U kunt een nieuwe sleutelkluis en sleutel maken tijdens het maken van de cache.

Tip

Als de pagina Schijfversleutelingssleutels niet wordt weergegeven, controleert u of uw cache zich in een van de ondersteunde regio's bevindt.

De gebruiker die de cache maakt, moet bevoegdheden hebben die gelijk zijn aan de rol van Key Vault-inzender of hoger.

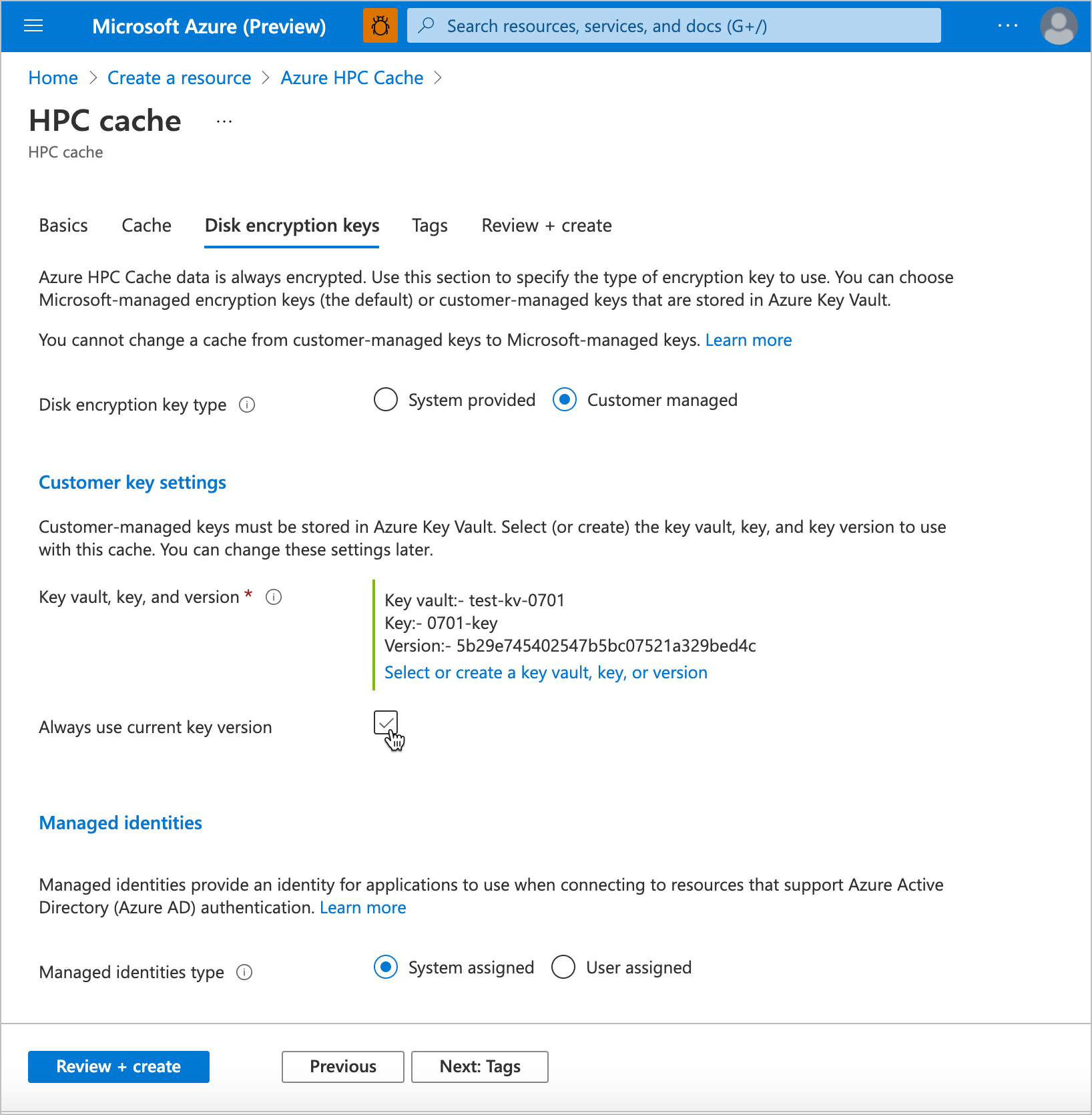

Klik op de knop om persoonlijke beheerde sleutels in te schakelen. Nadat u deze instelling hebt gewijzigd, worden de instellingen van de sleutelkluis weergegeven.

Klik op Een sleutelkluis selecteren om de pagina voor sleutelselectie te openen. Kies of maak de sleutelkluis en sleutel voor het versleutelen van gegevens op de schijven van deze cache.

Als uw Azure Key Vault niet wordt weergegeven in de lijst, controleert u deze vereisten:

- Bevindt de cache zich in hetzelfde abonnement als de sleutelkluis?

- Bevindt de cache zich in dezelfde regio als de sleutelkluis?

- Is er een netwerkverbinding tussen Azure Portal en de sleutelkluis?

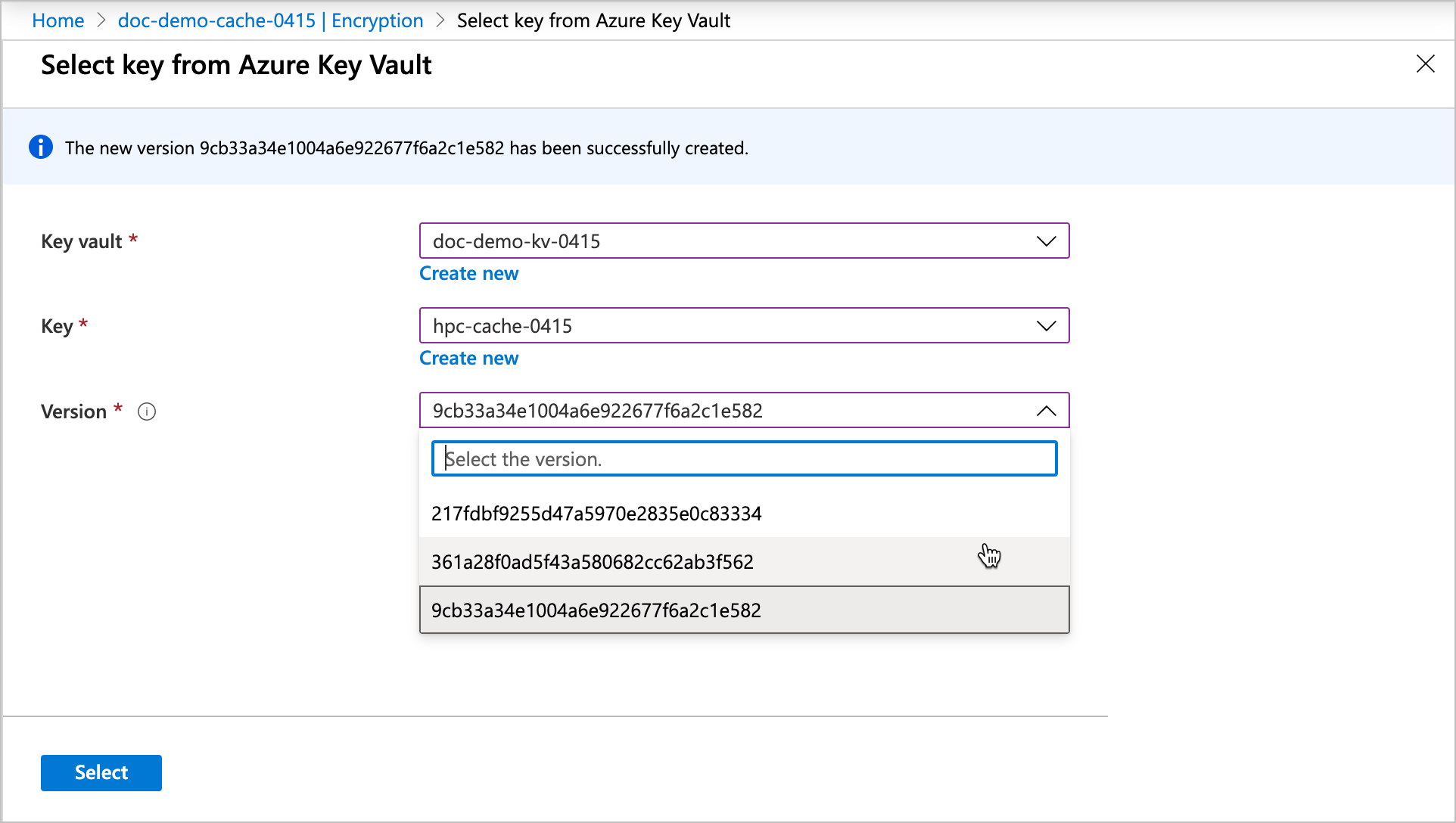

Nadat u een kluis hebt geselecteerd, selecteert u de afzonderlijke sleutel in de beschikbare opties of maakt u een nieuwe sleutel. De sleutel moet een 2048-bits RSA-sleutel zijn.

Geef de versie voor de geselecteerde sleutel op. Meer informatie over versiebeheer vindt u in de documentatie van Azure Key Vault.

Deze instellingen zijn optioneel:

Schakel het selectievakje Altijd huidige sleutelversie gebruiken in als u automatische sleutelrotatie wilt gebruiken.

Als u een specifieke beheerde identiteit voor deze cache wilt gebruiken, selecteert u Gebruiker die is toegewezen in de sectie Beheerde identiteiten en selecteert u de identiteit die u wilt gebruiken. Lees de documentatie voor beheerde identiteiten voor hulp.

Tip

Een door de gebruiker toegewezen beheerde identiteit kan het maken van de cache vereenvoudigen als u een identiteit doorgeeft die al is geconfigureerd voor toegang tot uw sleutelkluis. Met een door het systeem toegewezen beheerde identiteit moet u een extra stap uitvoeren nadat de cache is gemaakt om de zojuist gemaakte door het systeem toegewezen identiteit van de cache te autoriseren voor het gebruik van uw sleutelkluis.

Notitie

U kunt de toegewezen identiteit niet wijzigen nadat u de cache hebt gemaakt.

Ga verder met de rest van de specificaties en maak de cache, zoals beschreven in Een Azure HPC-cache maken.

3. Versleuteling van Azure Key Vault vanuit de cache autoriseren (indien nodig)

Notitie

Deze stap is niet vereist als u een door de gebruiker toegewezen beheerde identiteit hebt opgegeven met key vault-toegang bij het maken van de cache.

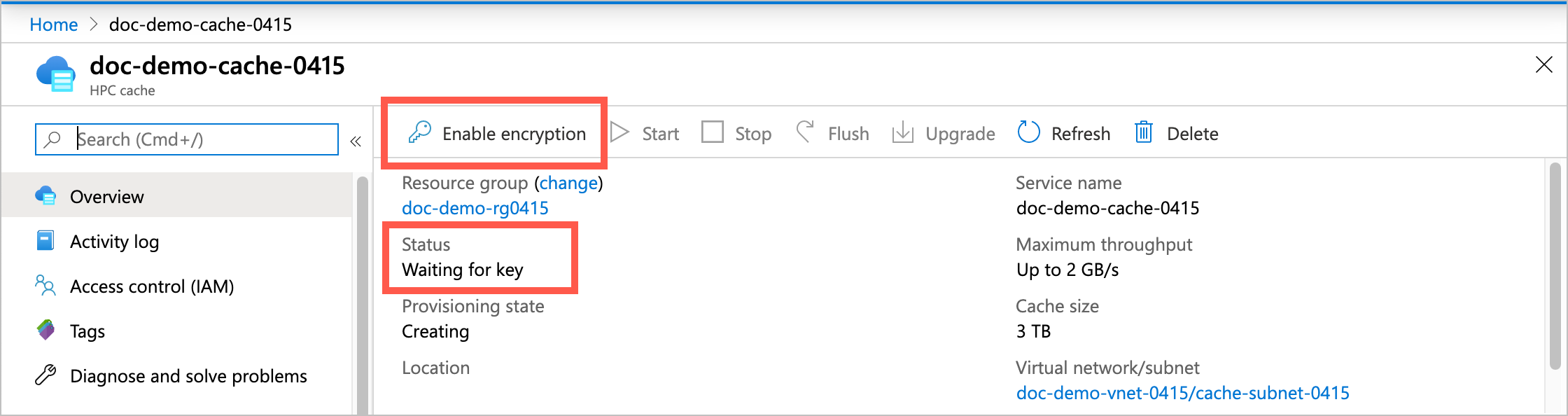

Na een paar minuten wordt de nieuwe Azure HPC Cache weergegeven in Azure Portal. Ga naar de pagina Overzicht om deze te autoriseren voor toegang tot uw Azure Key Vault en schakel door de klant beheerde sleutelversleuteling in.

Tip

De cache wordt mogelijk weergegeven in de lijst met resources voordat de berichten 'implementatie onderweg' worden gewist. Controleer de lijst met resources na een paar minuten in plaats van te wachten op een geslaagde melding.

U moet versleuteling binnen 90 minuten na het maken van de cache autoriseren. Als u deze stap niet voltooit, treedt er een time-out op en mislukt de cache. Een mislukte cache moet opnieuw worden gemaakt. Deze kan niet worden opgelost.

De cache geeft de status Wachten op sleutel weer. Klik boven aan de pagina op de knop Versleuteling inschakelen om de cache toegang te geven tot de opgegeven sleutelkluis.

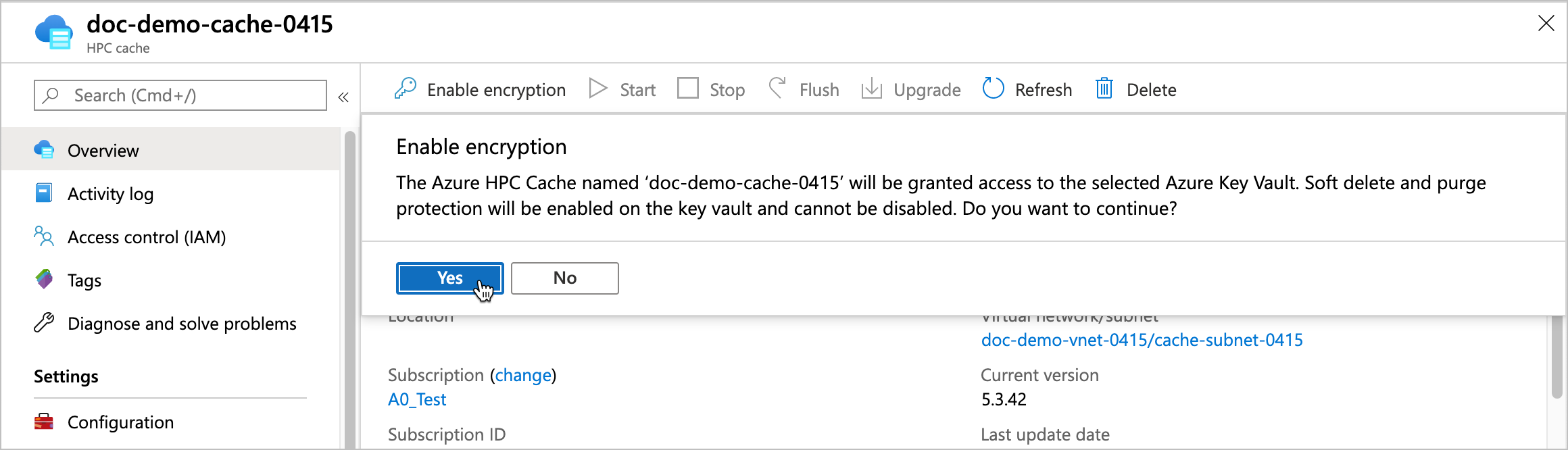

Klik op Versleuteling inschakelen en klik vervolgens op de knop Ja om de cache te autoriseren om de versleutelingssleutel te gebruiken. Met deze actie kunt u ook beveiliging tegen voorlopig verwijderen en opschonen (indien nog niet ingeschakeld) in de sleutelkluis inschakelen.

Nadat de cache toegang tot de sleutelkluis heeft aangevraagd, kan deze de schijven maken en versleutelen die gegevens in de cache opslaan.

Nadat u versleuteling hebt geautoriseerd, doorloopt Azure HPC Cache enkele minuten na de installatie om de versleutelde schijven en de bijbehorende infrastructuur te maken.

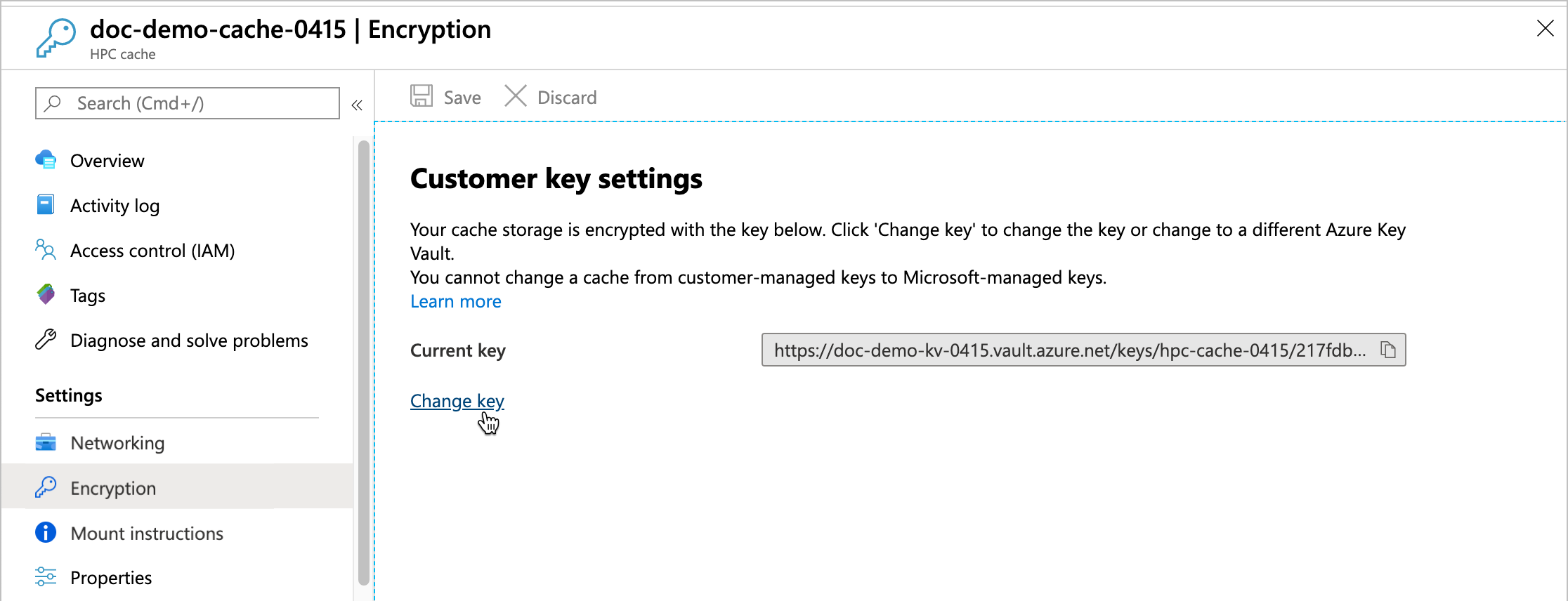

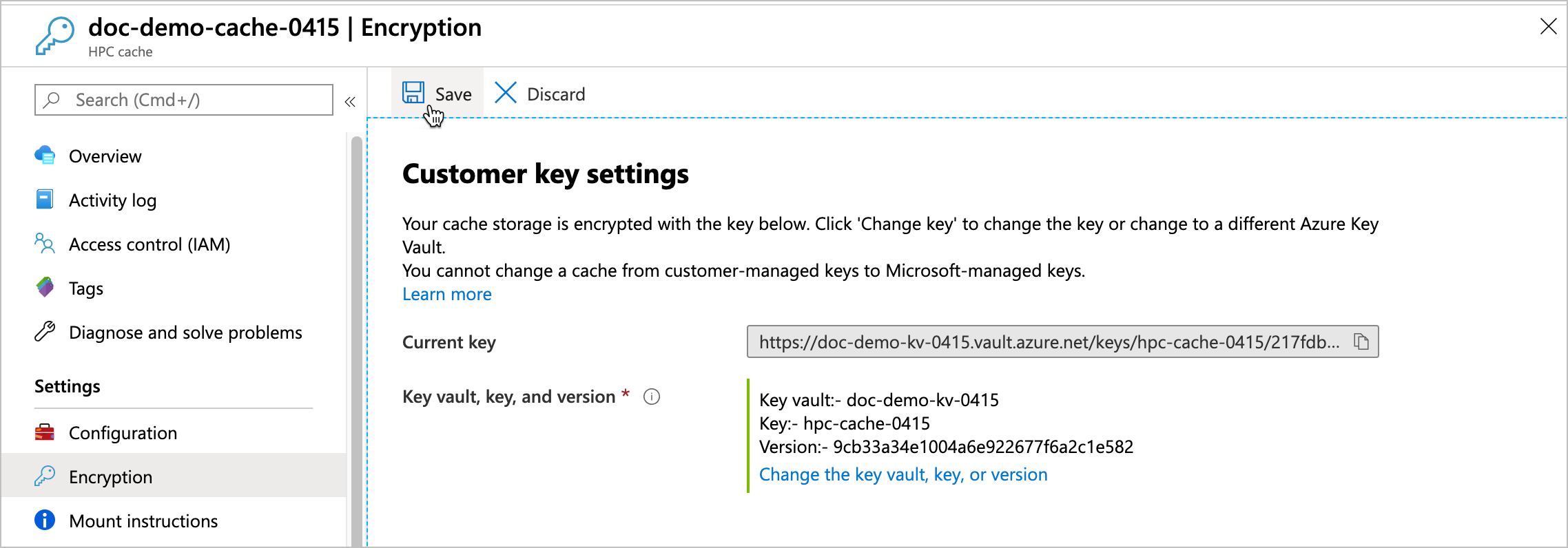

Sleutelinstellingen bijwerken

U kunt de sleutelkluis, sleutel of sleutelversie voor uw cache wijzigen vanuit Azure Portal. Klik op de koppeling Versleutelingsinstellingen van de cache om de pagina Met sleutelinstellingen van de klant te openen.

U kunt geen cache wijzigen tussen door de klant beheerde sleutels en door het systeem beheerde sleutels.

Klik op de koppeling Sleutel wijzigen en klik vervolgens op De sleutelkluis, sleutel of versie wijzigen om de sleutelkiezer te openen.

Sleutelkluizen in hetzelfde abonnement en dezelfde regio als deze cache worden weergegeven in de lijst.

Nadat u de nieuwe waarden voor de versleutelingssleutel hebt gekozen, klikt u op Selecteren. Er wordt een bevestigingspagina weergegeven met de nieuwe waarden. Klik op Opslaan om de selectie te voltooien.

Meer informatie over door de klant beheerde sleutels in Azure

In deze artikelen wordt meer uitgelegd over het gebruik van Azure Key Vault en door de klant beheerde sleutels voor het versleutelen van gegevens in Azure:

- Overzicht van Azure Storage-versleuteling

- Schijfversleuteling met door de klant beheerde sleutels - Documentatie voor het gebruik van Azure Key Vault met beheerde schijven. Dit is een vergelijkbaar scenario met Azure HPC Cache

Volgende stappen

Nadat u de Azure HPC Cache en geautoriseerde versleuteling op basis van Key Vault hebt gemaakt, kunt u uw cache blijven instellen door deze toegang te geven tot uw gegevensbronnen.