HTTPS configureren in een aangepast Azure Front Door-domein (klassiek)

Belangrijk

Azure Front Door (klassiek) wordt op 31 maart 2027 buiten gebruik gesteld. Om serviceonderbrekingen te voorkomen, is het belangrijk dat u uw Azure Front Door-profielen (klassiek) tegen maart 2027 migreert naar de Azure Front Door Standard- of Premium-laag. Zie De buitengebruikstelling van Azure Front Door (klassiek) voor meer informatie.

In dit artikel wordt uitgelegd hoe u HTTPS inschakelt voor een aangepast domein dat is gekoppeld aan uw Front Door (klassiek). Het gebruik van HTTPS in uw aangepaste domein (bijvoorbeeld https://www.contoso.com) zorgt ervoor dat gegevensoverdracht via TLS/SSL-versleuteling wordt beveiligd. Wanneer een webbrowser verbinding maakt met een website via HTTPS, wordt het beveiligingscertificaat van de website gevalideerd en wordt de geldigheid ervan gecontroleerd, waardoor uw webtoepassingen worden beveiligd en beschermd tegen schadelijke aanvallen.

Azure Front Door biedt standaard ondersteuning voor HTTPS op de standaardhostnaam (bijvoorbeeld https://contoso.azurefd.net). U moet HTTPS echter afzonderlijk inschakelen voor aangepaste domeinen, zoals www.contoso.com.

Belangrijke kenmerken van de aangepaste HTTPS-functie zijn:

- Geen extra kosten: geen kosten voor certificaatverwerving, verlenging of HTTPS-verkeer.

- Eenvoudige inschakeling: inrichting met één selectie via Azure Portal, REST API of andere ontwikkelhulpprogramma's.

- Volledig certificaatbeheer: Automatisch aanschaffen en vernieuwen van certificaten, waardoor het risico van serviceonderbreking wordt geëlimineerd vanwege verlopen certificaten.

In deze zelfstudie leert u het volgende:

- Schakel HTTPS in voor uw aangepaste domein.

- Gebruik een door AFD beheerd certificaat.

- Gebruik uw eigen TLS/SSL-certificaat.

- Het domein valideren

- Schakel HTTPS uit op uw aangepaste domein.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u een Front Door hebt waarop ten minste één aangepast domein is onboarded. Zie Zelfstudie: Een aangepast domein toevoegen aan uw Front Door voor meer informatie.

TLS/SSL-certificaten

Als u HTTPS wilt inschakelen voor een aangepast front door (klassiek) domein, hebt u een TLS/SSL-certificaat nodig. U kunt een certificaat gebruiken dat wordt beheerd door Azure Front Door of uw eigen certificaat.

Optie 1 (standaard): gebruik een certificaat dat wordt beheerd door Front Door

Met behulp van een certificaat dat wordt beheerd door Azure Front Door, kunt u HTTPS inschakelen met enkele instellingenwijzigingen. Azure Front Door verwerkt alle certificaatbeheertaken, waaronder inkoop en verlenging. Als uw aangepaste domein al is toegewezen aan de standaard front-endhost van Front Door ({hostname}.azurefd.net), is er geen verdere actie vereist. Anders moet u het eigendom van uw domein valideren via e-mail.

HTTPS inschakelen voor een aangepast domein:

Ga in Azure Portal naar uw Front Door-profiel.

Selecteer het aangepaste domein waarvoor u HTTPS wilt inschakelen in de lijst met front-endhosts.

Selecteer Onder HTTPS van aangepast domein de optie Ingeschakeld en kies Front Door die wordt beheerd als de certificaatbron.

Selecteer Opslaan.

Ga door naar Domein valideren.

Notitie

- De limiet van 64 tekens van DigiCert wordt afgedwongen voor door Azure Front Door beheerde certificaten. Validatie mislukt als deze limiet wordt overschreden.

- Het inschakelen van HTTPS via een beheerd Front Door-certificaat wordt niet ondersteund voor apex-/hoofddomeinen (bijvoorbeeld contoso.com). Gebruik uw eigen certificaat voor dit scenario (zie optie 2).

Optie 2: gebruik uw eigen certificaat

U kunt uw eigen certificaat gebruiken via een integratie met Azure Key Vault. Zorg ervoor dat uw certificaat afkomstig is van een vertrouwde Microsoft-CA-lijst en dat het certificaat een volledige certificaatketen heeft.

Bereid uw sleutelkluis en certificaat voor

- Maak een sleutelkluisaccount in hetzelfde Azure-abonnement als uw Front Door.

- Configureer uw sleutelkluis om vertrouwde Microsoft-services toe te staan om de firewall te omzeilen als netwerktoegangsbeperkingen zijn ingeschakeld.

- Gebruik het machtigingsmodel voor toegangsbeleid van Key Vault.

- Upload uw certificaat als certificaatobject, niet als geheim.

Notitie

Front Door biedt geen ondersteuning voor certificaten met ec-cryptografiealgoritmen (elliptic curve). Het certificaat moet een volledige certificaatketen met leaf- en tussenliggende certificaten hebben en de basis-CA moet deel uitmaken van de lijst met vertrouwde CERTIFICERINGsinstanties van Microsoft.

Azure Front Door registreren

Registreer de Azure Front Door-service-principal in uw Microsoft Entra-id met behulp van Azure PowerShell of Azure CLI.

Azure PowerShell

Installeer Zo nodig Azure PowerShell .

Voer de volgende opdracht uit:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure-CLI

Installeer zo nodig Azure CLI .

Voer de volgende opdracht uit:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Azure Front Door toegang verlenen tot uw sleutelkluis

Selecteer toegangsbeleid in uw sleutelkluisaccount.

Selecteer Maken om een nieuw toegangsbeleid te maken.

Selecteer Ophalen in Geheime machtigingen.

Selecteer Ophalen in Certificaatmachtigingen.

Zoek in Select principal naar ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 en selecteer Microsoft.Azure.Frontdoor. Selecteer Volgende.

Selecteer Volgende in de toepassing.

Selecteer Maken in Beoordelen en maken.

Notitie

Als uw sleutelkluis netwerktoegangsbeperkingen heeft, staat u vertrouwde Microsoft-services toegang tot uw sleutelkluis toe.

Selecteer het certificaat voor implementatie door Azure Front Door

Ga terug naar uw Front Door in de portal.

Selecteer het aangepaste domein waarvoor u HTTPS wilt inschakelen.

Selecteer Onder Certificaatbeheertype mijn eigen certificaat gebruiken.

Selecteer een sleutelkluis, geheim en geheime versie.

Notitie

Als u automatische certificaatrotatie wilt inschakelen, stelt u de geheime versie in op 'Nieuwste'. Als er een specifieke versie is geselecteerd, moet u deze handmatig bijwerken voor certificaatrotatie.

Waarschuwing

Zorg ervoor dat uw service-principal GET-machtigingen heeft voor de Key Vault. Als u het certificaat in de vervolgkeuzelijst van de portal wilt zien, moet uw gebruikersaccount LIJST- en GET-machtigingen hebben voor de Key Vault.

Wanneer u uw eigen certificaat gebruikt, is domeinvalidatie niet vereist. Ga verder met Wachten op doorgifte.

Het domein valideren

Als uw aangepaste domein is toegewezen aan uw aangepaste eindpunt met een CNAME-record of als u uw eigen certificaat gebruikt, wordt het aangepaste domein toegewezen aan uw Front Door. Volg anders de instructies in het aangepaste domein niet aan uw Front Door.

Er is geen aangepast domein toegewezen aan uw Front Door met een CNAME-record

Als uw CNAME-record nog steeds bestaat en het afdverify-subdomein niet bevat, valideert DigiCert automatisch het eigendom van uw aangepaste domein.

Uw CNAME-record moet de volgende indeling hebben:

| Name | Type | Weergegeven als |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Zie Create the CNAME DNS record (De CNAME DNS-record maken) voor meer informatie over CNAME-records.

Als uw CNAME-record juist is, verifieert DigiCert automatisch uw aangepaste domein en maakt u een toegewezen certificaat. Het certificaat is één jaar geldig en autorenews voordat het verloopt. Ga verder met Wachten op doorgifte.

Notitie

Als u beschikt over een CAA-record (Certificate Authority Authorization) bij uw DNS-provider, moet deze DigiCert bevatten als een geldige CA. Zie CAA-records beheren voor meer informatie.

Aangepast domein is niet toegewezen aan uw Front Door

Als de CNAME-recordvermelding voor uw eindpunt niet meer bestaat of het afdverify-subdomein bevat, volgt u deze instructies.

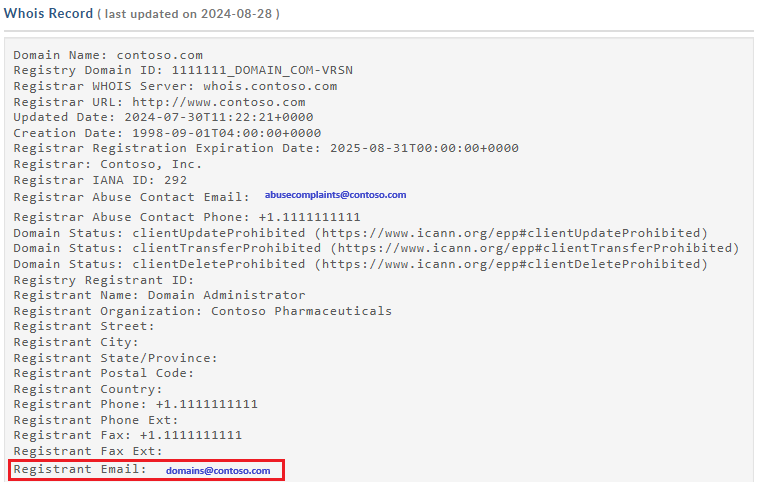

Nadat u HTTPS hebt ingeschakeld voor uw aangepaste domein, valideert DigiCert het eigendom door contact op te nemen met de registrator van het domein via e-mail of telefoon die wordt vermeld in de WHOIS-registratie. U moet de domeinvalidatie binnen zes werkdagen voltooien. DigiCert-domeinvalidatie werkt op subdomeinniveau.

DigiCert verzendt ook een verificatie-e-mail naar de volgende adressen als de WHOIS-registratiegegevens privé zijn:

- admin@<uw-domeinnaam.com>

- administrator@<uw-domeinnaam.com>

- webmaster@<uw-domeinnaam.com>

- hostmaster@<uw-domeinnaam.com>

- postmaster@<uw-domeinnaam.com>

U ontvangt een e-mailbericht waarin u wordt gevraagd de aanvraag goed te keuren. Als u na 24 uur nog geen e-mailbericht hebt ontvangen, neemt u contact op met Microsoft Ondersteuning.

Na goedkeuring voltooit DigiCert het maken van het certificaat. Het certificaat is één jaar geldig en autorenews als de CNAME-record is toegewezen aan de standaardhostnaam van uw Azure Front Door.

Notitie

Voor autorenewal van beheerd certificaat moet uw aangepaste domein rechtstreeks worden toegewezen aan de standaard .azurefd.net hostnaam van uw Front Door door een CNAME-record.

Wachten op doorgifte

Na de domeinvalidatie kan het tot 6-8 uur duren voordat de HTTPS-functie voor aangepast domein is geactiveerd. Wanneer u klaar bent, wordt de aangepaste HTTPS-status in Azure Portal ingesteld op Ingeschakeld.

Bewerkingsvoortgang

In de volgende tabel ziet u de voortgang van de bewerking bij het inschakelen van HTTPS:

| Bewerkingsstap | Details van bewerkingssubstap |

|---|---|

| 1. Aanvraag indienen | Aanvraag verzenden |

| De HTTPS-aanvraag wordt verzonden. | |

| Uw HTTPS-aanvraag is ingediend. | |

| 2. Domeinvalidatie | Domein wordt automatisch gevalideerd als CNAME is toegewezen aan de standaard .azurefd.net front-endhost. Anders wordt een verificatieaanvraag verzonden naar de e-mail die wordt vermeld in de registratierecord van uw domein (WHOIS-registrator). Verifieer het domein zo snel mogelijk. |

| Het eigendom van uw domein is gevalideerd. | |

| Validatieaanvraag voor domeineigendom is verlopen (klant heeft waarschijnlijk niet binnen zes dagen gereageerd). HTTPS is niet ingeschakeld voor uw domein. * | |

| Validatieaanvraag voor domeineigendom geweigerd door de klant. HTTPS is niet ingeschakeld voor uw domein. * | |

| 3. Certificaatinrichting | De certificeringsinstantie geeft het certificaat uit dat nodig is om HTTPS in te schakelen voor uw domein. |

| Het certificaat is uitgegeven en wordt geïmplementeerd voor uw Front Door. Dit proces kan enkele minuten tot een uur duren. | |

| Het certificaat is geïmplementeerd voor uw Front Door. | |

| 4. Voltooien | HTTPS is ingeschakeld voor uw domein. |

* Dit bericht wordt alleen weergegeven als er een fout optreedt.

Als er een fout optreedt voordat de aanvraag is verzonden, wordt het volgende foutbericht weergegeven:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Veelgestelde vragen

Wie is de certificaatprovider en welk type certificaat is gebruikt?

Een toegewezen/enkel certificaat, geleverd door DigiCert, wordt gebruikt voor uw aangepaste domein.

Gebruikt u IP of SNI TLS/SSL?

Azure Front Door maakt gebruik van SNI TLS/SSL.

Wat moet ik doen als ik geen verificatie-e-mail voor het domein heb ontvangen van DigiCert?

Als u een CNAME-vermelding hebt voor uw aangepaste domein dat rechtstreeks verwijst naar de hostnaam van uw eindpunt en u de naam van het afdverify-subdomein niet gebruikt, ontvangt u geen e-mailadres voor domeinverificatie. Validatie wordt dan automatisch uitgevoerd. Als u geen CNAME-vermelding hebt en binnen 24 uur geen e-mail hebt ontvangen, neemt u contact op met de ondersteuning van Microsoft.

Is het gebruik van een SAN-certificaat minder veilig dan wanneer ik een toegewezen certificaat gebruik?

Voor een SAN-certificaat gelden dezelfde standaarden voor versleuteling en beveiliging als voor een toegewezen certificaat. Alle verleende TLS/SSL-certificaten maken gebruik van SHA-256 voor verbeterde serverbeveiliging.

Heb ik een CAA-record nodig bij mijn DNS-provider?

Nee, er is momenteel geen autorisatierecord van de certificeringsinstantie vereist. Als u er echter wel een hebt, moet deze DigiCert bevatten als een geldige CA.

Resources opschonen

HTTPS uitschakelen voor uw aangepaste domein:

De HTTPS-functie uitschakelen

Ga in Azure Portal naar uw Azure Front Door-configuratie.

Selecteer het aangepaste domein waarvoor u HTTPS wilt uitschakelen.

Selecteer Uitgeschakeld en selecteer Opslaan.

Wachten op doorgifte

Nadat u de HTTPS-functie van het aangepaste domein hebt uitgeschakeld, kan het tot 6-8 uur duren voordat deze van kracht is. Als u klaar bent, wordt de aangepaste HTTPS-status in Azure Portal ingesteld op Uitgeschakeld.

Bewerkingsvoortgang

In de volgende tabel ziet u de voortgang van de bewerking bij het uitschakelen van HTTPS:

| Bewerkingsvoortgang | Bewerkingsdetails |

|---|---|

| 1. Aanvraag indienen | De aanvraag verzenden |

| 2. Inrichting van certificaat ongedaan maken | Certificaat verwijderen |

| 3. Voltooien | Certificaat is verwijderd |

Volgende stappen

Als u wilt weten hoe u een beleid voor geofiltering instelt voor uw Front Door, gaat u verder met de volgende zelfstudie.