Ca-certificaten voor ondernemingen implementeren en configureren voor Azure Firewall

Azure Firewall Premium bevat een TLS-inspectiefunctie, waarvoor een certificaatverificatieketen is vereist. Voor productie-implementaties moet u een Enterprise PKI gebruiken om de certificaten te genereren die u gebruikt met Azure Firewall Premium. Gebruik dit artikel voor het maken en beheren van een tussenliggend CA-certificaat voor Azure Firewall Premium.

Zie Azure Firewall Premium-certificaten voor meer informatie over certificaten die worden gebruikt door Azure Firewall Premium.

Vereisten

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Als u een Enterprise-CA wilt gebruiken om een certificaat te genereren dat moet worden gebruikt met Azure Firewall Premium, moet u over de volgende resources beschikken:

- een Active Directory-forest

- een basis-CA van Active Directory Certification Services waarvoor webinschrijving is ingeschakeld

- een Azure Firewall Premium met firewallbeleid voor Premium-lagen

- een Azure Key Vault

- een beheerde identiteit met leesmachtigingen voor certificaten en geheimen die zijn gedefinieerd in het Key Vault-toegangsbeleid

Een nieuwe sjabloon voor onderliggende certificaten maken

Voer deze opdracht uit

certtmpl.mscom de certificaatsjabloonconsole te openen.Zoek de sjabloon onderliggende certificeringsinstantie in de console.

Klik met de rechtermuisknop op de sjabloon onderliggende certificeringsinstantie en selecteer Duplicaatsjabloon.

Ga in het venster Eigenschappen van nieuwe sjabloon naar het tabblad Compatibiliteit en stel de juiste compatibiliteitsinstellingen in of laat deze standaard staan.

Ga naar het tabblad Algemeen, stel de weergavenaam van de sjabloon in (bijvoorbeeld:

My Subordinate CA) en pas zo nodig de geldigheidsperiode aan. Schakel desgewenst het selectievakje Publiceren van certificaat in Active Directory in.Controleer op het tabblad Instellingen of de vereiste gebruikers en groepen lees- en

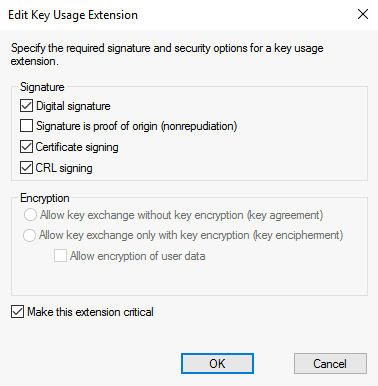

enrollmachtigingen hebben.Ga naar het tabblad Extensies , selecteer Sleutelgebruik en selecteer Bewerken.

- Zorg ervoor dat de selectievakjes Digitale handtekening, Certificaatondertekening en CRL-ondertekening zijn ingeschakeld.

- Schakel het selectievakje Deze extensie kritiek maken in en selecteer OK.

Selecteer OK om de nieuwe certificaatsjabloon op te slaan.

Zorg ervoor dat de nieuwe sjabloon is ingeschakeld, zodat deze kan worden gebruikt om certificaten uit te geven.

Een certificaat aanvragen en exporteren

Open de website voor inschrijving op de basis-CA, meestal

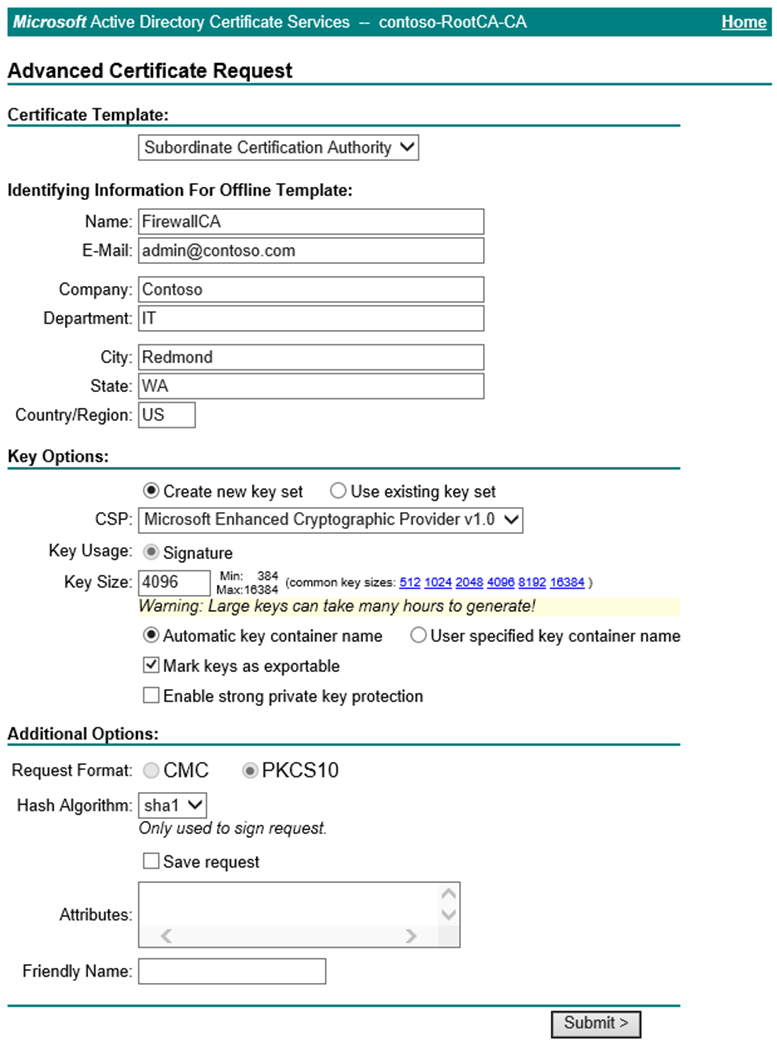

https://<servername>/certsrven selecteer Een certificaat aanvragen.Selecteer Geavanceerde certificaataanvraag.

Selecteer Een aanvraag maken en verzenden naar deze CA.

Vul het formulier in met behulp van de sjabloon onderliggende certificeringsinstantie die in de vorige sectie is gemaakt.

Dien de aanvraag in en installeer het certificaat.

Ervan uitgaande dat deze aanvraag wordt gedaan vanaf een Windows Server met behulp van Internet Explorer, opent u Internetopties.

Navigeer naar het tabblad Inhoud en selecteer Certificaten.

Selecteer het certificaat dat zojuist is uitgegeven en selecteer vervolgens Exporteren.

Selecteer Volgende om de wizard te starten. Selecteer Ja, exporteer de persoonlijke sleutel en selecteer vervolgens Volgende.

.pfx-bestandsindeling is standaard geselecteerd. Schakel indien mogelijk alle certificaten in het certificeringspad opnemen uit. Als u de hele certificaatketen exporteert, mislukt het importproces naar Azure Firewall.

Wijs een wachtwoord toe en bevestig dit om de sleutel te beveiligen en selecteer vervolgens Volgende.

Kies een bestandsnaam en exportlocatie en selecteer vervolgens Volgende.

Selecteer Voltooien en verplaats het geëxporteerde certificaat naar een veilige locatie.

Het certificaat toevoegen aan een firewallbeleid

Navigeer in Azure Portal naar de pagina Certificaten van uw Sleutelkluis en selecteer Genereren/importeren.

Selecteer Importeren als de methode voor het maken, geef het certificaat een naam, selecteer het geëxporteerde PFX-bestand, voer het wachtwoord in en selecteer Vervolgens Maken.

Navigeer naar de TLS-inspectiepagina van uw firewallbeleid en selecteer uw beheerde identiteit, Key Vault en certificaat.

Selecteer Opslaan.

TLS-inspectie valideren

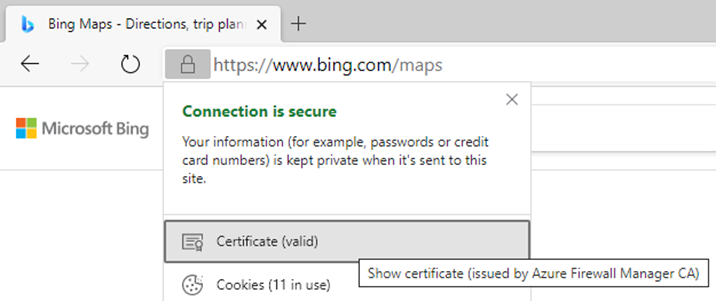

Maak een toepassingsregel met behulp van TLS-inspectie naar de doel-URL of FQDN van uw keuze. Voorbeeld:

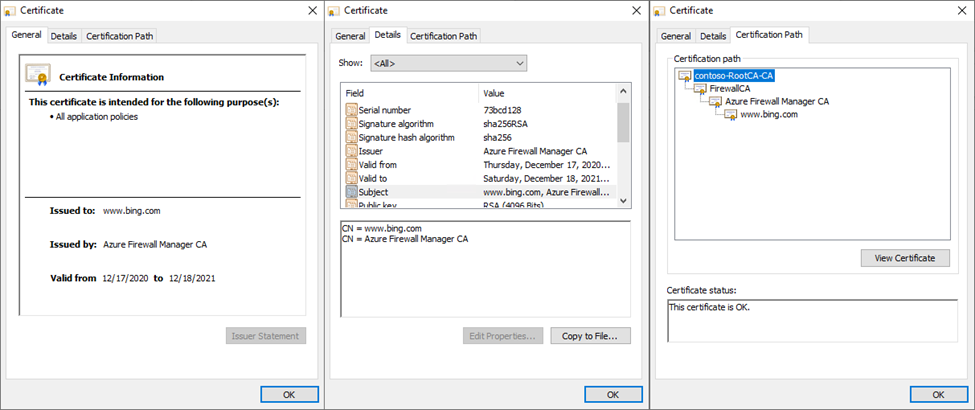

*bing.com.Navigeer vanaf een computer die lid is van een domein binnen het bronbereik van de regel naar uw bestemming en selecteer het vergrendelingssymbool naast de adresbalk in uw browser. Het certificaat moet aangeven dat het is uitgegeven door uw ondernemings-CA in plaats van een openbare CA.

Geef het certificaat weer om meer details weer te geven, inclusief het certificaatpad.

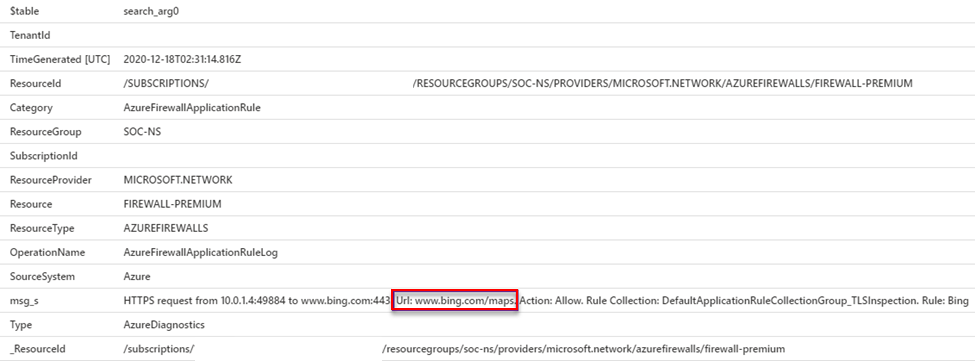

Voer in Log Analytics de volgende KQL-query uit om alle aanvragen te retourneren die zijn onderworpen aan TLS-inspectie:

AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated descHet resultaat toont de volledige URL van geïnspecteerd verkeer: