Azure Firewall integreren met Azure Standard Load Balancer

U kunt een Azure Firewall integreren in een virtueel netwerk met een Azure Standard Load Balancer (openbaar of intern).

Het voorkeursontwerp is het integreren van een interne load balancer met uw Azure-firewall, omdat dit een eenvoudiger ontwerp is. U kunt een openbare load balancer gebruiken als u er al een hebt geïmplementeerd en u deze wilt behouden. U moet echter wel rekening houden met een bekend probleem met asymmetrische routering dat de functionaliteit van het scenario met een openbare load balancer kan verstoren.

Zie Wat is Azure Load Balancer ?

Openbare load balancer

Met een openbare load balancer wordt de load balancer geïmplementeerd met een openbaar front-end-IP-adres.

Asymmetrische routering

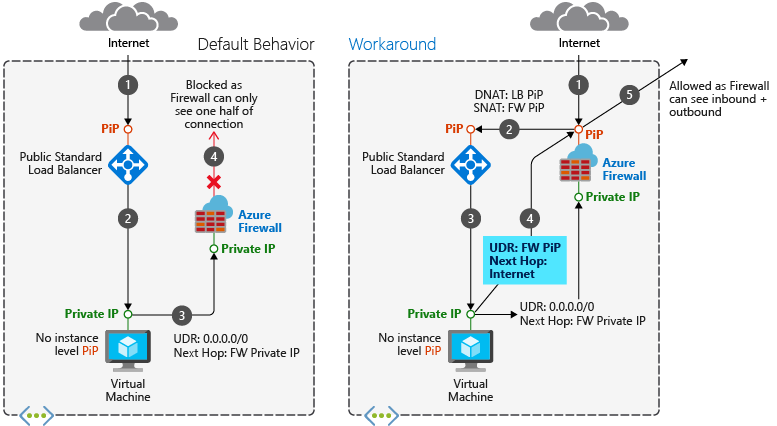

Asymmetrische routering is de plaats waar een pakket één pad naar de bestemming neemt en een ander pad neemt wanneer u terugkeert naar de bron. Dit probleem treedt op wanneer een subnet een standaardroute naar het privé-IP-adres van de firewall gaat en u een openbare load balancer gebruikt. In dit geval wordt het binnenkomende load balancer-verkeer ontvangen via het openbare IP-adres, maar het retourpad gaat via het privé-IP-adres van de firewall. Omdat de firewall stateful is, wordt het geretourneerde pakket verwijderd omdat de firewall zich niet bewust is van een dergelijke tot stand gebrachte sessie.

Het routeringsprobleem oplossen

Wanneer u een Azure Firewall in een subnet implementeert, is het maken van een standaardroute voor het subnet dat pakketten omleiden via het privé-IP-adres van de firewall op het AzureFirewallSubnet. Zie Zelfstudie: Azure Firewall implementeren en configureren met behulp van Azure Portal voor meer informatie.

Wanneer u de firewall introduceert in uw load balancer-scenario, wilt u dat uw internetverkeer binnenkomt via het openbare IP-adres van uw firewall. Van daaruit past de firewall de firewallregels toe en worden de pakketten op het openbare IP-adres van uw load balancer toegepast. Hier treedt het probleem op. Pakketten komen binnen op het openbare IP-adres van de firewall, maar keer terug naar de firewall via het privé-IP-adres (met behulp van de standaardroute). Om dit probleem te voorkomen, maakt u een andere hostroute voor het openbare IP-adres van de firewall. Pakketten die naar het openbare IP-adres van de firewall gaan, worden gerouteerd via internet. Dit voorkomt dat u de standaardroute naar het privé-IP-adres van de firewall gebruikt.

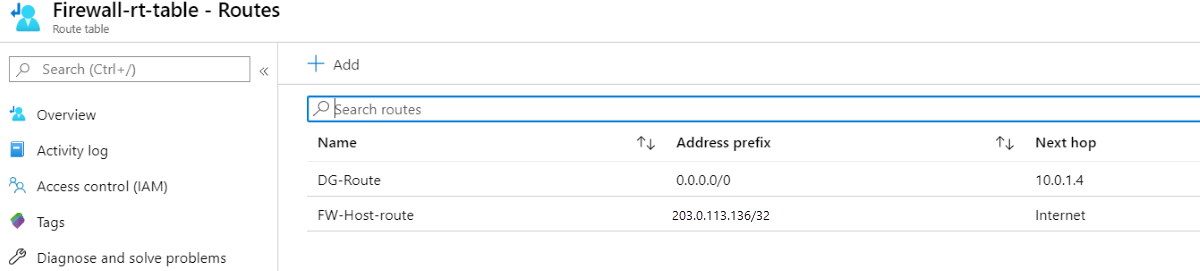

Voorbeeld van routetabel

De volgende routes zijn bijvoorbeeld voor een firewall op openbaar IP-adres 203.0.113.136 en privé-IP-adres 10.0.1.4.

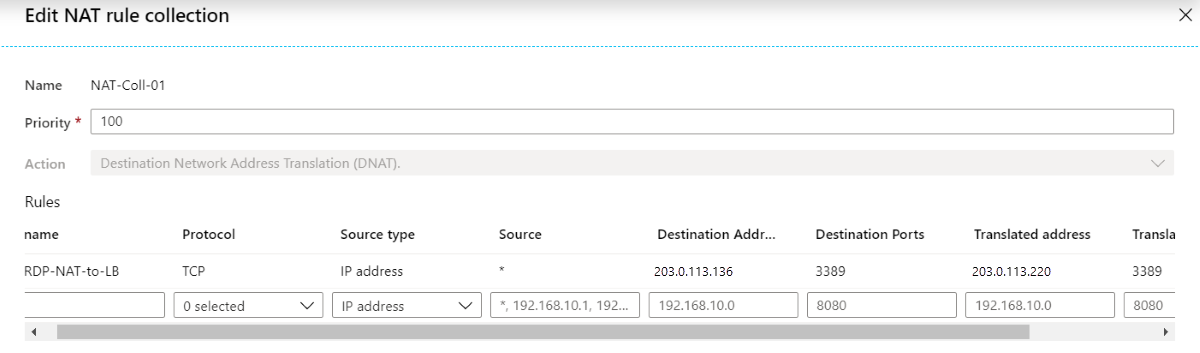

Voorbeeld van NAT-regel

In het volgende voorbeeld vertaalt een NAT-regel RDP-verkeer naar de firewall op 203.0.113.136 naar de load balancer op 203.0.113.220:

Statuscontroles

Houd er rekening mee dat u een webservice moet uitvoeren op de hosts in de load balancer-pool als u TCP-statustests gebruikt voor poort 80 of HTTP/HTTPS-tests.

Interne load balancer

Met een interne load balancer wordt de load balancer geïmplementeerd met een privé-front-end-IP-adres.

Er is geen asymmetrisch routeringsprobleem met dit scenario. De binnenkomende pakketten komen aan bij het openbare IP-adres van de firewall, worden vertaald naar het privé-IP-adres van de load balancer en keert vervolgens terug naar het privé-IP-adres van de firewall met hetzelfde retourpad.

U kunt dit scenario dus implementeren dat vergelijkbaar is met het openbare load balancer-scenario, maar zonder dat de hostroute van het openbare IP-adres van de firewall nodig is.

De virtuele machines in de back-endpool kunnen uitgaande internetverbinding hebben via de Azure Firewall. Configureer een door de gebruiker gedefinieerde route op het subnet van de virtuele machine met de firewall als de volgende hop.

Extra beveiliging

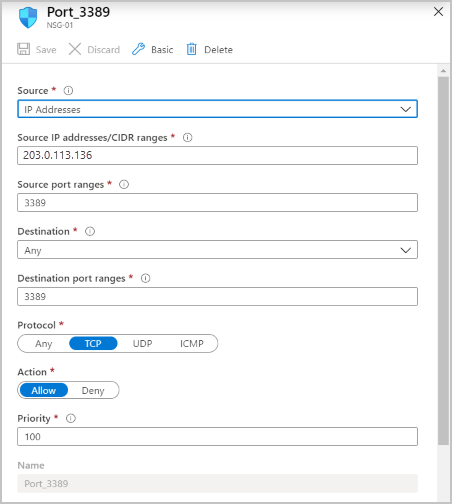

Als u de beveiliging van uw scenario met gelijke taakverdeling verder wilt verbeteren, kunt u netwerkbeveiligingsgroepen (NSG's) gebruiken.

U kunt bijvoorbeeld een NSG maken in het back-endsubnet waar de virtuele machines met gelijke taakverdeling zich bevinden. Inkomend verkeer dat afkomstig is van het IP-adres/de poort van de firewall toestaan.

Zie Beveiligingsgroepen voor meer informatie over NSG's.

Volgende stappen

- Meer informatie over het implementeren en configureren van een Azure Firewall.