Geforceerde tunneling van Azure Firewall

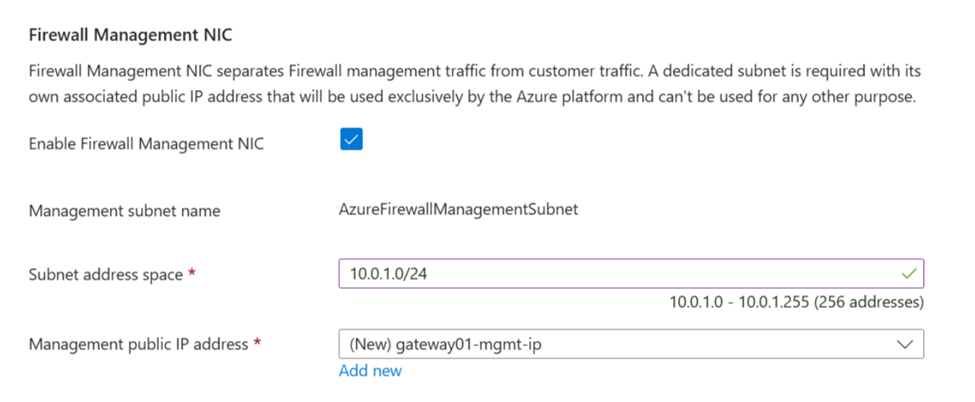

Wanneer u een nieuwe Azure-firewall configureert, kunt u al het internetverkeer routeren naar een aangewezen volgende hop in plaats van rechtstreeks naar internet. U kunt bijvoorbeeld een standaardroute hebben die wordt geadverteerd via BGP of door gebruikers gedefinieerde routes (UDR's) gebruiken om verkeer naar een on-premises randfirewall of een ander virtueel netwerkapparaat (NVA) te forceren om netwerkverkeer te verwerken voordat het wordt doorgegeven aan internet. Ter ondersteuning van deze configuratie moet u een Azure Firewall maken waarvoor de firewallbeheer-NIC is ingeschakeld.

Mogelijk wilt u liever geen openbaar IP-adres rechtstreeks beschikbaar maken op internet. In dit geval kunt u Azure Firewall implementeren met de beheer-NIC ingeschakeld zonder een openbaar IP-adres. Wanneer de beheer-NIC is ingeschakeld, wordt er een beheerinterface gemaakt met een openbaar IP-adres dat door Azure Firewall wordt gebruikt voor de bewerkingen. Het openbare IP-adres wordt uitsluitend gebruikt door het Azure-platform en kan niet worden gebruikt voor andere doeleinden. Het netwerk van het tenantgegevenspad kan worden geconfigureerd zonder een openbaar IP-adres en internetverkeer kan worden geforceerd getunneld naar een andere firewall of geblokkeerd.

Azure Firewall biedt automatische SNAT voor al het uitgaande verkeer naar openbare IP-adressen. Op basis van IANA RFC 1918 biedt Azure Firewall geen SNAT wanneer het doel-IP-adres een privé-IP-adresbereik is. Deze logica werkt perfect wanneer u rechtstreeks naar internet gaat. Wanneer geforceerde tunneling is geconfigureerd, kan internetverkeer echter worden geSNATed naar een van de privé-IP-adressen van de firewall in het AzureFirewallSubnet. Hiermee verbergt u het bronadres van uw on-premises firewall. U kunt Azure Firewall zo configureren dat deze niet SNAT is, ongeacht het doel-IP-adres door 0.0.0.0/0 toe te voegen als uw privé-IP-adresbereik. Met deze configuratie kan Azure Firewall nooit rechtstreeks naar internet gaan. Raadpleeg Azure Firewall SNAT voor privé-IP-adresbereiken voor meer informatie.

Azure Firewall biedt ook ondersteuning voor split tunneling. Dit is de mogelijkheid om verkeer selectief te routeren. U kunt bijvoorbeeld Azure Firewall zo configureren dat al het verkeer naar uw on-premises netwerk wordt omgeleid tijdens het routeren van verkeer naar internet voor KMS-activering, zodat de KMS-server wordt geactiveerd. U kunt dit doen met behulp van routetabellen in het AzureFirewallSubnet. Zie Azure Firewall configureren in de modus Geforceerde tunneling - Microsoft Community Hub voor meer informatie.

Belangrijk

Als u Azure Firewall implementeert in een Virtual WAN-hub (beveiligde virtuele hub), wordt het adverteren van de standaardroute via Express Route of VPN Gateway momenteel niet ondersteund. Er wordt een oplossing onderzocht.

Belangrijk

DNAT wordt niet ondersteund met geforceerde tunneling ingeschakeld. Firewalls die zijn geïmplementeerd met geforceerde tunneling, bieden geen ondersteuning voor inkomende toegang via internet vanwege asymmetrische routering. Firewalls met een beheer-NIC ondersteunen echter nog steeds DNAT.

Configuratie van geforceerde tunneling

Wanneer de firewallbeheer-NIC is ingeschakeld, kan het AzureFirewallSubnet nu routes naar elke on-premises firewall of NVA opnemen om verkeer te verwerken voordat deze wordt doorgegeven aan internet. U kunt deze routes ook publiceren via BGP naar AzureFirewallSubnet als Gatewayroutes doorgeven is ingeschakeld op dit subnet.

U kunt bijvoorbeeld een standaardroute maken op het AzureFirewallSubnet met uw VPN-gateway als de volgende hop om naar uw on-premises apparaat te gaan. U kunt ook gatewayroutes doorgeven inschakelen om de juiste routes naar het on-premises netwerk op te halen.

Als u geforceerde tunneling configureert, wordt internetverkeer via SNATed naar een van de privé-IP-adressen van de firewall in AzureFirewallSubnet, waarbij de bron van uw on-premises firewall wordt verborgen.

Als uw organisatie een openbaar IP-adresbereik gebruikt voor privénetwerken, wordt het verkeer door Azure Firewall-SNATs naar een van de privé-IP-adressen van de firewall in AzureFirewallSubnet gebruikt. U kunt Azure Firewall echter zo configureren dat het bereik van uw openbare IP-adres niet SNAT is. Raadpleeg Azure Firewall SNAT voor privé-IP-adresbereiken voor meer informatie.