Wat zijn beveiligingspartnerproviders?

Met beveiligingspartnerproviders in Azure Firewall Manager kunt u uw vertrouwde, best-in-breed, secaaS-aanbiedingen (security as a service) van partners gebruiken om internettoegang voor uw gebruikers te beveiligen.

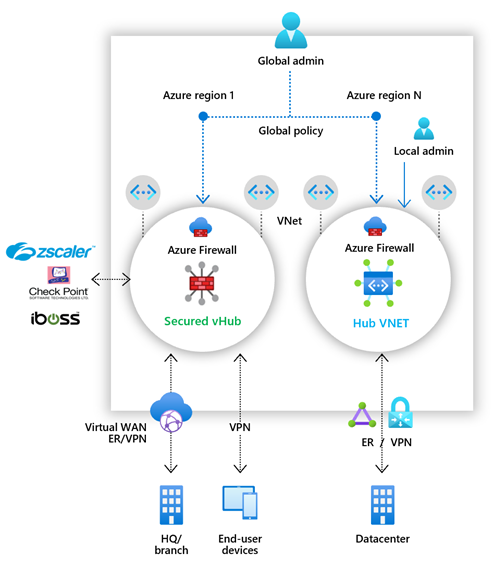

Met een snelle configuratie kunt u een hub beveiligen met een ondersteunde beveiligingspartner en internetverkeer routeren en filteren vanaf uw virtuele netwerken (VNets) of vertakkingslocaties binnen een regio. U kunt dit doen met geautomatiseerd routebeheer, zonder UDR's (User Defined Routes) in te stellen en te beheren.

U kunt beveiligde hubs implementeren die zijn geconfigureerd met de beveiligingspartner van uw keuze in meerdere Azure-regio's om connectiviteit en beveiliging te krijgen voor uw gebruikers overal ter wereld in die regio's. Met de mogelijkheid om het aanbod van de beveiligingspartner te gebruiken voor internet-/SaaS-toepassingsverkeer en Azure Firewall voor privéverkeer in de beveiligde hubs, kunt u nu beginnen met het bouwen van uw beveiligingsrand in Azure die zich dicht bij uw wereldwijd gedistribueerde gebruikers en toepassingen bevindt.

De huidige ondersteunde beveiligingspartner is Zscaler.

Bekijk de volgende video van Jack Tracey voor een Zscaler-overzicht:

Belangrijke scenario's

U kunt de beveiligingspartners gebruiken om internetverkeer te filteren in de volgende scenario's:

Virtueel netwerk (VNet)-naar-internet

Gebruik geavanceerde, gebruikersbewuste internetbeveiliging voor uw cloudworkloads die worden uitgevoerd in Azure.

Vertakking naar internet

Gebruik uw Azure-connectiviteit en wereldwijde distributie om eenvoudig NSaaS-filtering van partners toe te voegen voor vertakkingen naar internetscenario's. U kunt uw wereldwijde doorvoernetwerk en beveiligingsrand bouwen met behulp van Azure Virtual WAN.

De volgende scenario's worden ondersteund:

Twee beveiligingsproviders in de hub

VNet/Branch-to-Internet via een beveiligingspartnerprovider en het andere verkeer (spoke-to-spoke, spoke-to-branch, branch-to-spoke) via Azure Firewall.

Eén provider in de hub

- Al het verkeer (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) beveiligd door Azure Firewall

or - VNet/Branch-to-Internet via beveiligingspartnerprovider

- Al het verkeer (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) beveiligd door Azure Firewall

Aanbevolen procedures voor filteren van internetverkeer in beveiligde virtuele hubs

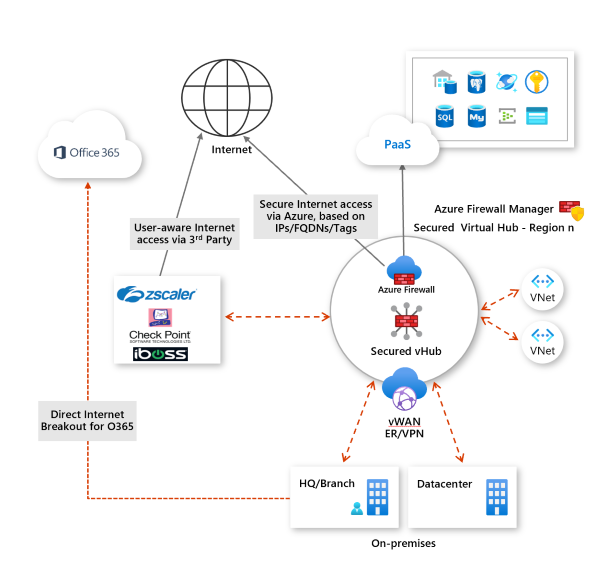

Internetverkeer omvat doorgaans webverkeer. Maar het omvat ook verkeer dat is bestemd voor SaaS-toepassingen, zoals Microsoft 365 en openbare PaaS-services van Azure, zoals Azure Storage, Azure Sql, enzovoort. Hier volgen best practice-aanbevelingen voor het verwerken van verkeer naar deze services:

Azure PaaS-verkeer verwerken

Gebruik Azure Firewall voor beveiliging als uw verkeer voornamelijk uit Azure PaaS bestaat en de resourcetoegang voor uw toepassingen kan worden gefilterd met behulp van IP-adressen, FQDN's, servicetags of FQDN-tags.

Gebruik een partneroplossing in uw hubs als uw verkeer bestaat uit toegang tot SaaS-toepassingen of als u gebruikersbewust filteren nodig hebt (bijvoorbeeld voor uw VDI-workloads (virtual desktop infrastructure) of als u geavanceerde internetfiltermogelijkheden nodig hebt.

Microsoft 365-verkeer verwerken

In wereldwijd gedistribueerde vertakkingslocatiescenario's leidt u Microsoft 365-verkeer rechtstreeks naar de vertakking om voordat u het resterende internetverkeer verzendt dat door uw beveiligde Azure-hub wordt verzonden.

Voor Microsoft 365 zijn netwerklatentie en -prestaties essentieel voor een succesvolle gebruikerservaring. Om deze doelen te bereiken rond optimale prestaties en gebruikerservaring, moeten klanten Microsoft 365 directe en lokale escape implementeren voordat ze de rest van internetverkeer via Azure kunnen routeren.

Microsoft 365-netwerkverbindingsprincipes roepen op dat belangrijke Microsoft 365-netwerkverbindingen lokaal moeten worden gerouteerd vanaf de gebruikersbranch of het mobiele apparaat en rechtstreeks via internet naar het dichtstbijzijnde Microsoft-netwerkpunt van aanwezigheid.

Bovendien worden Microsoft 365-verbindingen versleuteld voor privacy en het gebruik van efficiënte, bedrijfseigen protocollen om prestatieredenen. Dit maakt het onpraktisch en impactvol om deze verbindingen te onderwerpen aan traditionele beveiligingsoplossingen op netwerkniveau. Om deze redenen raden we klanten ten zeerste aan Microsoft 365-verkeer rechtstreeks vanuit vertakkingen te verzenden voordat ze rest van het verkeer via Azure verzenden. Microsoft werkt samen met verschillende SD-WAN-oplossingsproviders, die integreren met Azure en Microsoft 365 en het voor klanten gemakkelijk maken om directe en lokale internetuitsplitsing van Microsoft 365 mogelijk te maken. Zie Wat is Azure Virtual WAN voor meer informatie ?