Wat is detectie?

Microsoft Defender Extern beheer bij kwetsbaarheid voor aanvallen (Defender EASM) maakt gebruik van de eigen detectietechnologie van Microsoft om continu de unieke kwetsbaarheid voor aanvallen op internet van uw organisatie te definiëren. De defender EASM-detectiefunctie scant bekende assets die eigendom zijn van uw organisatie om eerder onbekende en niet-bewaakte eigenschappen te ontdekken. Gedetecteerde assets worden geïndexeerd in de inventaris van uw organisatie. Defender EASM biedt u een dynamisch recordsysteem voor webtoepassingen, afhankelijkheden van derden en webinfrastructuur onder beheer van uw organisatie in één weergave.

Via het detectieproces van Defender EASM kan uw organisatie proactief het veranderende digitale aanvalsoppervlak bewaken. U kunt opkomende risico's en beleidsschendingen identificeren wanneer deze zich voordoen.

Veel programma's voor beveiligingsproblemen hebben geen zichtbaarheid buiten de firewall. Ze zijn zich niet bewust van externe risico's en bedreigingen, die de primaire bron van gegevensschendingen zijn.

Tegelijkertijd blijft de digitale groei het vermogen van een beveiligingsteam van een onderneming te boven gaan om het te beschermen. Digitale initiatieven en de overgemeenschappelijke 'schaduw-IT' leiden tot een uitbreidend aanvalsoppervlak buiten de firewall. In dit tempo is het bijna onmogelijk om controles, beveiligingen en nalevingsvereisten te valideren.

Zonder Defender EASM is het bijna onmogelijk om beveiligingsproblemen en scanners buiten de firewall te identificeren en te verwijderen om de volledige kwetsbaarheid voor aanvallen te beoordelen.

Hoe het werkt

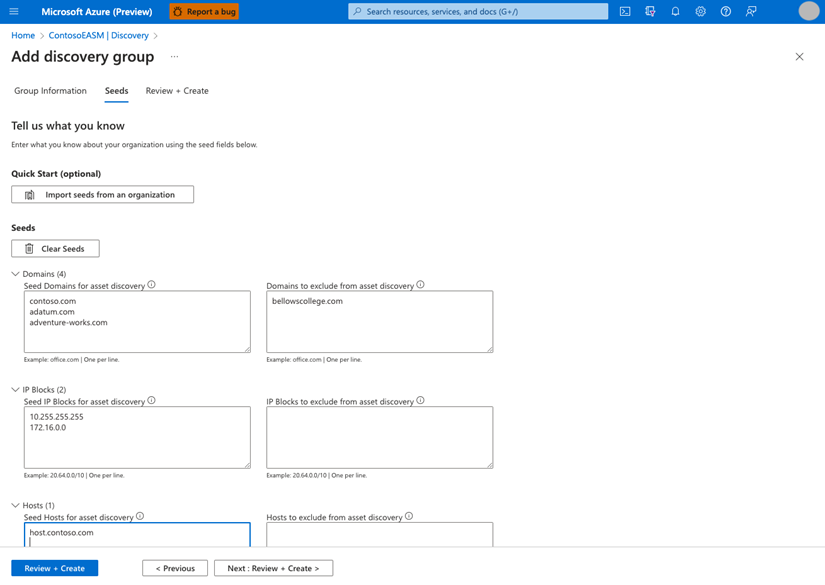

Om een uitgebreide toewijzing te maken van het aanvalsoppervlak van uw organisatie, neem Defender EASM eerst bekende assets (zaden) in. Detectiezaden worden recursief gescand om meer entiteiten te ontdekken via hun verbindingen met zaden.

Een eerste seed kan een van de volgende soorten webinfrastructuur zijn geïndexeerd door Microsoft:

- Domeinen

- IP-adresblokken

- Hosts

- E-mailcontactpersonen

- Autonome systeemnamen (ASN's)

- Whois-organisaties

Vanaf een seed detecteert het systeem koppelingen naar andere online infrastructuuritems om andere assets te detecteren die uw organisatie bezit. Met dit proces wordt uiteindelijk uw hele aanvalsoppervlakinventaris gemaakt. Het detectieproces maakt gebruik van detectiezaden als centrale knooppunten. Vervolgens vertakt het naar de rand van uw aanvalsoppervlak. Het identificeert alle infrastructuuritems die rechtstreeks zijn verbonden met de seed en identificeert vervolgens alle items die zijn gerelateerd aan elk item in de eerste set verbindingen. Het proces wordt herhaald en wordt uitgebreid totdat het de rand van de beheerverantwoordelijkheid van uw organisatie bereikt.

Als u bijvoorbeeld alle items in de infrastructuur van Contoso wilt detecteren, kunt u het domein gebruiken als contoso.comde eerste keystone-seed. Vanaf dit zaad kunnen we de volgende bronnen raadplegen en de volgende relaties afleiden:

| Gegevensbron | Items met mogelijke relaties met Contoso |

|---|---|

| Whois-records | Andere domeinnamen die zijn geregistreerd bij dezelfde contactpersoon-e-mail of registratororganisatie die is gebruikt om zich te registreren contoso.com |

| Whois-records | Alle domeinnamen die zijn geregistreerd bij een @contoso.com e-mailadres |

| Whois-records | Andere domeinen die zijn gekoppeld aan dezelfde naamserver als contoso.com |

| DNS-records | Alle waargenomen hosts op de domeinen die Contoso bezit en websites die zijn gekoppeld aan deze hosts |

| DNS-records | Domeinen met verschillende hosts, maar die worden omgezet in dezelfde IP-blokken |

| DNS-records | E-mailservers die zijn gekoppeld aan domeinnamen die eigendom zijn van Contoso |

| SSL-certificaten | Alle SSL-certificaten (Secure Sockets Layer) die zijn verbonden met elk van de hosts en alle andere hosts die gebruikmaken van dezelfde SSL-certificaten |

| ASN-records | Andere IP-blokken die zijn gekoppeld aan dezelfde ASN als de IP-blokken die zijn verbonden met hosts op de domeinnamen van Contoso, inclusief alle hosts en domeinen die hierom worden omgezet |

Door deze set verbindingen op het eerste niveau te gebruiken, kunnen we snel een geheel nieuwe set assets afleiden om te onderzoeken. Voordat Defender EASM meer recursies uitvoert, wordt bepaald of een verbinding sterk genoeg is om een gedetecteerde entiteit automatisch toe te voegen als bevestigde inventaris. Voor elk van deze assets voert het detectiesysteem geautomatiseerde, recursieve zoekopdrachten uit op basis van alle beschikbare kenmerken om verbindingen op het tweede niveau en op het derde niveau te vinden. Dit terugkerende proces biedt meer informatie over de onlineinfrastructuur van een organisatie en detecteert daarom verschillende assets die anders niet kunnen worden gedetecteerd en vervolgens worden bewaakt.

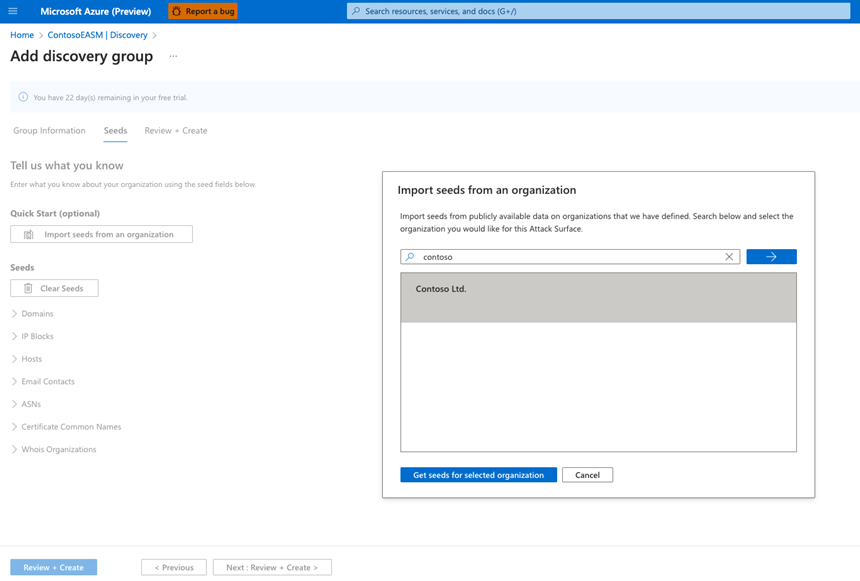

Geautomatiseerde versus aangepaste aanvalsoppervlakken

Wanneer u Defender EASM voor het eerst gebruikt, hebt u toegang tot een vooraf samengestelde inventaris voor uw organisatie om snel aan de slag te gaan met uw werkstromen. In het deelvenster Aan de slag kan een gebruiker zoeken naar de organisatie om snel de inventaris te vullen op basis van assetverbindingen die al zijn geïdentificeerd door Defender EASM. We raden aan dat alle gebruikers zoeken naar de vooraf gebouwde aanvalsoppervlakinventaris van hun organisatie voordat ze een aangepaste inventaris maken.

Om een aangepaste inventaris te maken, kan een gebruiker detectiegroepen maken om de zaden te organiseren en te beheren die ze gebruiken wanneer ze detecties uitvoeren. De gebruiker kan afzonderlijke detectiegroepen gebruiken om het detectieproces te automatiseren, de seed-lijst te configureren en terugkerende uitvoeringsschema's in te stellen.

Bevestigde inventaris versus kandidaatactiva

Als de detectie-engine een sterke verbinding detecteert tussen een potentiële asset en de eerste seed, wordt de asset automatisch gelabeld met de status Bevestigd inventaris. Naarmate de verbindingen met deze seed iteratief worden gescand en verbindingen op het derde of vierde niveau worden gedetecteerd, neemt het vertrouwen van het systeem in het eigendom van nieuw gedetecteerde assets af. Op dezelfde manier kan het systeem assets detecteren die relevant zijn voor uw organisatie, maar die niet rechtstreeks eigendom van u zijn.

Om deze redenen worden nieuw gedetecteerde assets gelabeld met een van de volgende statussen:

| Naam van staat | Beschrijving |

|---|---|

| Goedgekeurde inventaris | Een item dat deel uitmaakt van uw kwetsbaarheid voor aanvallen in eigendom. Het is een item waarvoor u rechtstreeks verantwoordelijk bent. |

| Afhankelijkheid | Infrastructuur die eigendom is van een derde partij, maar maakt deel uit van uw kwetsbaarheid voor aanvallen, omdat deze rechtstreeks ondersteuning biedt voor de werking van uw assets in eigendom. U kunt bijvoorbeeld afhankelijk zijn van een IT-provider om uw webinhoud te hosten. Het domein, de hostnaam en de pagina's maken deel uit van uw goedgekeurde inventaris, dus u kunt het IP-adres behandelen dat de host uitvoert als een afhankelijkheid. |

| Alleen bewaken | Een asset die relevant is voor uw aanvalsoppervlak, maar die niet rechtstreeks wordt beheerd of een technische afhankelijkheid. Onafhankelijke franchisenemers of activa die tot gerelateerde bedrijven behoren, kunnen bijvoorbeeld Alleen bewaken worden gelabeld in plaats van goedgekeurde inventaris om de groepen te scheiden voor rapportagedoeleinden. |

| Kandidaat | Een asset die een bepaalde relatie heeft met de bekende seed-assets van uw organisatie, maar die geen sterke verbinding heeft om de goedgekeurde inventaris onmiddellijk te labelen. U moet deze kandidaatactiva handmatig controleren om het eigendom te bepalen. |

| Onderzoek vereist | Een status die vergelijkbaar is met de status Kandidaat , maar deze waarde wordt toegepast op assets waarvoor handmatig onderzoek is vereist om te valideren. De status wordt bepaald op basis van onze intern gegenereerde betrouwbaarheidsscores die de sterkte van gedetecteerde verbindingen tussen assets beoordelen. Het geeft niet de exacte relatie van de infrastructuur aan met de organisatie, maar markeert de asset voor meer controle om te bepalen hoe deze moet worden gecategoriseerd. |

Wanneer u assets bekijkt, wordt u aangeraden te beginnen met assets met het label Onderzoek vereist. Assetdetails worden voortdurend vernieuwd en bijgewerkt om een nauwkeurige toewijzing van assetstatussen en -relaties te onderhouden en om nieuw gemaakte assets te ontdekken zodra ze ontstaan. Het detectieproces wordt beheerd door zaden in detectiegroepen te plaatsen die u op terugkerende basis kunt plannen. Nadat een inventarisatie is ingevuld, scant het Defender EASM-systeem uw assets continu met behulp van de technologie van virtuele Microsoft-gebruikers om nieuwe, gedetailleerde gegevens over elke asset te ontdekken. Het proces onderzoekt de inhoud en het gedrag van elke pagina op toepasselijke sites om robuuste informatie te bieden die u kunt gebruiken om beveiligingsproblemen, nalevingsproblemen en andere potentiële risico's voor uw organisatie te identificeren.