Dashboards begrijpen

Microsoft Defender Extern beheer bij kwetsbaarheid voor aanvallen (Defender EASM) biedt een reeks van vier dashboards die zijn ontworpen om gebruikers te helpen snel waardevolle inzichten te verkrijgen die zijn afgeleid van hun goedgekeurde inventaris. Deze dashboards helpen organisaties prioriteit te geven aan de beveiligingsproblemen, risico's en nalevingsproblemen die de grootste bedreiging vormen voor hun Kwetsbaarheid voor aanvallen, waardoor het eenvoudig is om belangrijke problemen snel te verhelpen.

Defender EASM biedt acht dashboards:

- Overzicht: dit dashboard is de standaardlandingspagina wanneer u Defender EASM opent. Het biedt de belangrijkste context die u kan helpen vertrouwd te raken met uw kwetsbaarheid voor aanvallen.

- Inventariswijzigingen: in dit dashboard worden alle wijzigingen in het aantal activa weergegeven, en worden toevoegingen en verwijderingen van uw inventaris afzonderlijk weergegeven. In dit dashboard worden ook assets weergegeven die automatisch uit de inventaris zijn verwijderd omdat het systeem heeft vastgesteld dat de asset niet langer actief is of eigendom is van uw organisatie.

- Overzicht van kwetsbaarheid voor aanvallen: dit dashboard bevat een overzicht van de belangrijkste waarnemingen die zijn afgeleid van uw inventaris. Het biedt een algemeen overzicht van uw Kwetsbaarheid voor aanvallen en de assettypen waaruit deze bestaat en geeft potentiële beveiligingsproblemen weer op ernst (hoog, gemiddeld, laag). Dit dashboard biedt ook belangrijke context op de infrastructuur die uw Kwetsbaarheid voor aanvallen omvat. Deze context omvat inzicht in cloudhosting, gevoelige services, SSL-certificaat en domeinverlooptijd en IP-reputatie.

- Beveiligingspostuur: dit dashboard helpt organisaties inzicht te krijgen in de volwassenheid en complexiteit van hun beveiligingsprogramma op basis van de metagegevens die zijn afgeleid van assets in uw goedgekeurde inventaris. Het bestaat uit technisch en niet-technisch beleid, processen en controles die het risico van externe bedreigingen beperken. Dit dashboard biedt inzicht in CVE-blootstelling, domeinbeheer en -configuratie, hosting en netwerken, open poorten en configuratie van SSL-certificaten.

- AVG-naleving: in dit dashboard worden belangrijke gebieden van nalevingsrisico's weergegeven op basis van de ALGEMENE AVG-vereisten (Data Protection Regulation) voor onlineinfrastructuur die toegankelijk is voor Europese landen. Dit dashboard biedt inzicht in de status van uw websites, SSL-certificaatproblemen, blootgestelde persoonsgegevens (PII), aanmeldingsprotocollen en cookienaleving.

- OWASP Top 10: dit dashboard geeft alle assets weer die kwetsbaar zijn volgens de lijst met de meest kritieke beveiligingsrisico's voor webtoepassingen. Op dit dashboard kunnen organisaties snel assets identificeren met verbroken toegangsbeheer, cryptografische fouten, injecties, onveilige ontwerpen, onjuiste beveiligingsconfiguraties en andere kritieke risico's, zoals gedefinieerd door OWASP.

- CWE top 25 software zwakke punten: dit dashboard is gebaseerd op de top 25 Common Weakness Enumeration (CWE) die jaarlijks door MITRE wordt verstrekt. Deze GKGW's vertegenwoordigen de meest voorkomende en impactvolle zwakke plekken in software die gemakkelijk te vinden en te exploiteren zijn.

- Bekende CISA-aanvallen: in dit dashboard worden alle assets weergegeven die mogelijk worden beïnvloed door beveiligingsproblemen die hebben geleid tot bekende aanvallen zoals gedefinieerd door CISA. Dit dashboard helpt u prioriteit te geven aan herstelinspanningen op basis van beveiligingsproblemen die in het verleden zijn misbruikt, wat een hoger risiconiveau voor uw organisatie aangeeft.

Toegang tot dashboards

Voor toegang tot uw Defender EASM-dashboards gaat u eerst naar uw Defender EASM-exemplaar. Selecteer in de navigatiekolom links het dashboard dat u wilt weergeven. U kunt deze dashboards openen vanaf veel pagina's in uw Defender EASM-exemplaar vanuit dit navigatiedeelvenster.

Grafiekgegevens downloaden

De onderliggende gegevens in een dashboardgrafiek kunnen worden geëxporteerd naar een CSV-bestand. Deze export is handig voor gebruikers die Defender EASM-gegevens willen importeren in hulpprogramma's van derden of een CSV-bestand willen uitschakelen bij het oplossen van problemen. Als u grafiekgegevens wilt downloaden, selecteert u eerst het specifieke grafieksegment dat de gegevens bevat die u wilt downloaden. Grafiekexports ondersteunen momenteel afzonderlijke grafieksegmenten; als u meerdere segmenten uit dezelfde grafiek wilt downloaden, moet u elk afzonderlijk segment exporteren.

Als u een afzonderlijk grafieksegment selecteert, wordt een inzoomweergave van de gegevens geopend, waarin alle assets worden weergegeven die deel uitmaken van het segmentaantal. Selecteer boven aan deze pagina het CSV-rapport downloaden om de export te starten. Met deze actie wordt een melding voor taakbeheer gemaakt waarin u de status van uw export kunt bijhouden.

In Microsoft Excel wordt een tekenlimiet van 32.767 tekens per cel afgedwongen. Sommige velden, zoals de kolom 'Laatste banner', worden mogelijk onjuist weergegeven vanwege deze beperking. Als er een probleem optreedt, opent u het bestand in een ander programma dat CSV-bestanden ondersteunt.

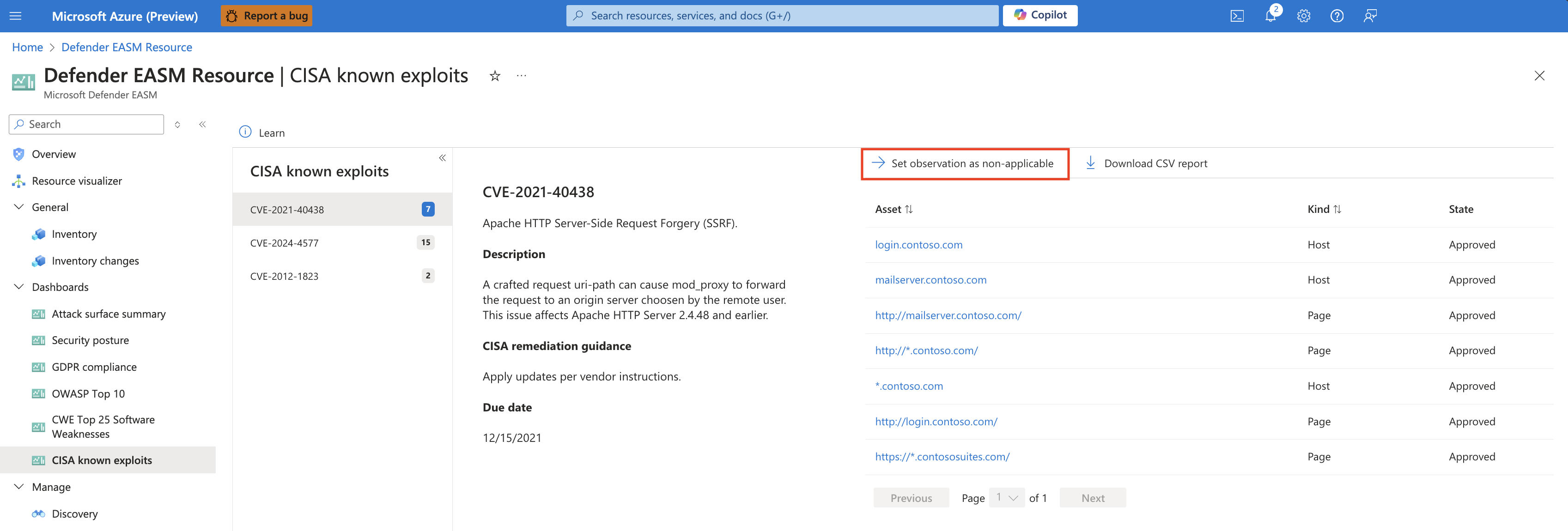

CV's markeren als niet van toepassing

Veel Defender EASM-dashboards bevatten CVE-gegevens, waardoor uw aandacht wordt gevestigd op mogelijke beveiligingsproblemen op basis van de infrastructuur van het webonderdeel die uw kwetsbaarheid voor aanvallen mogelijk maakt. CV's worden bijvoorbeeld vermeld op het overzichtsdashboard aanvalsoppervlak, gecategoriseerd op de mogelijke ernst. Bij het onderzoeken van deze CV's kunt u vaststellen dat sommige niet relevant zijn voor uw organisatie. Dit kan komen doordat u een niet-beïnvloede versie van het webonderdeel uitvoert of dat uw organisatie verschillende technische oplossingen heeft om u te beschermen tegen dat specifieke beveiligingsprobleem.

In de drilldownweergave van een CVE-gerelateerde grafiek, naast de knop CSV-rapport downloaden, hebt u nu de mogelijkheid om een observatie in te stellen als niet van toepassing. Als u op deze waarde klikt, wordt u doorgestuurd naar een inventarislijst met alle activa die aan die observatie zijn gekoppeld. Vervolgens kunt u ervoor kiezen om alle waarnemingen te markeren als niet van toepassing op deze pagina. Zie Inventarisassets wijzigen voor meer informatie over het markeren van waarnemingen als niet van toepassing.

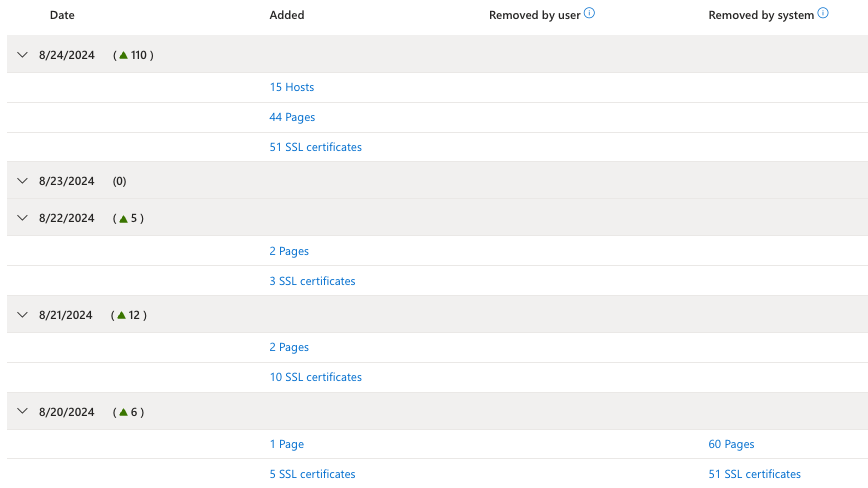

Inventariswijzigingen

Uw kwetsbaarheid voor aanvallen verandert voortdurend. Daarom analyseert en werkt Defender EASM uw inventaris continu bij om de nauwkeurigheid te garanderen. Assets worden vaak toegevoegd en verwijderd uit de inventaris, dus het is belangrijk om deze wijzigingen bij te houden om inzicht te krijgen in uw kwetsbaarheid voor aanvallen en belangrijke trends te identificeren. Het dashboard inventariswijzigingen biedt een overzicht van deze wijzigingen, waarbij de aantallen 'toegevoegd' en 'verwijderd' voor elk assettype worden weergegeven. U kunt het dashboard filteren op twee datumbereiken: de afgelopen 7 of 30 dagen.

De sectie Wijzigingen per datum biedt meer gedetailleerde context over hoe uw kwetsbaarheid voor aanvallen dagelijks is gewijzigd. Deze sectie categoriseert verwijderingen als 'verwijderd door gebruiker' of 'verwijderd door systeem'. Verwijderingen van gebruikers omvatten alle handmatige verwijderingen, waaronder afzonderlijke, bulk- of trapsgewijze wijzigingen in de assetstatus, evenals verwijderingen die worden geactiveerd door door de gebruiker geconfigureerd assetbeleid. Systeemverwijderingen worden automatisch uitgevoerd. Het systeem verwijdert assets die niet meer relevant zijn voor uw aanvalsoppervlak, omdat recente scans hun verbinding met uw voorraad niet meer hebben waargenomen. Assets komen in aanmerking voor snoeien als ze niet zijn waargenomen tijdens een scan van 30-60 dagen, afhankelijk van het assettype. Assets die handmatig aan de inventaris worden toegevoegd, komen niet in aanmerking voor verwijdering. In de sectie Wijzigingen op datum kunt u klikken op een vermelde waarde om een volledige lijst weer te geven van de assets die zijn toegevoegd of verwijderd.

Samenvatting van kwetsbaarheid voor aanvallen

Het overzichtsdashboard aanvalsoppervlak is ontworpen om een samenvatting op hoog niveau te bieden van de samenstelling van uw Aanvalsoppervlak, waarbij de belangrijkste waarnemingen worden weergegeven die moeten worden aangepakt om uw beveiligingspostuur te verbeteren. Dit dashboard identificeert en prioriteert risico's binnen de assets van een organisatie op hoog, gemiddeld en laag niveau en stelt gebruikers in staat om in te zoomen op elke sectie en toegang te krijgen tot de lijst met getroffen assets. Daarnaast toont het dashboard belangrijke details over de samenstelling van uw aanvalsoppervlak, de cloudinfrastructuur, gevoelige services, de tijdlijnen voor het verlopen van SSL en domeinen en de IP-reputatie.

Microsoft identificeert aanvallen van organisaties via bedrijfseigen technologie die internetgerichte assets detecteert die deel uitmaken van een organisatie op basis van infrastructuurverbindingen met een bepaalde set initiële bekende assets. Gegevens in het dashboard worden dagelijks bijgewerkt op basis van nieuwe waarnemingen.

Aanvalsoppervlakprioriteiten

Boven aan dit dashboard biedt Defender EASM een lijst met beveiligingsprioriteiten die zijn ingedeeld op ernst (hoog, gemiddeld, laag). De kwetsbaarheid voor aanvallen van grote organisaties kan ongelooflijk breed zijn, dus het prioriteren van de belangrijkste bevindingen die zijn afgeleid van onze uitgebreide gegevens, helpt gebruikers snel en efficiënt de belangrijkste blootgestelde elementen van hun aanvalsoppervlak aan te pakken. Deze prioriteiten kunnen kritieke CV's, bekende koppelingen naar gecompromitteerde infrastructuur, gebruik van afgeschafte technologie, schendingen van best practices voor infrastructuur of nalevingsproblemen omvatten.

Inzichtprioriteiten worden bepaald door de beoordeling van de mogelijke impact van elk inzicht door Microsoft. Inzichten met een hoge ernst kunnen bijvoorbeeld beveiligingsproblemen bevatten die nieuw zijn, vaak worden misbruikt, met name schadelijk of gemakkelijk worden misbruikt door hackers met een lager vaardigheidsniveau. Inzichten met lage ernst kunnen het gebruik omvatten van afgeschafte technologie die niet meer wordt ondersteund, infrastructuur binnenkort verloopt of nalevingsproblemen die niet overeenkomen met aanbevolen beveiligingsprocedures. Elk inzicht bevat voorgestelde herstelacties om te beschermen tegen potentiële aanvallen.

Inzichten die onlangs zijn toegevoegd aan het Defender EASM-platform, worden gemarkeerd met een nieuw label op dit dashboard. Wanneer we nieuwe inzichten toevoegen die van invloed zijn op assets in uw bevestigde inventaris, levert het systeem ook een pushmelding die u doorstuurt naar een gedetailleerde weergave van dit nieuwe inzicht met een lijst met de betrokken assets.

Sommige inzichten worden gemarkeerd met 'Potentieel' in de titel. Er treedt een 'potentieel' inzicht op wanneer Defender EASM niet kan bevestigen dat een asset wordt beïnvloed door een beveiligingsprobleem. Mogelijke inzichten treden op wanneer het scansysteem de aanwezigheid van een specifieke service detecteert, maar het versienummer niet kan detecteren. Met sommige services kunnen beheerders bijvoorbeeld versiegegevens verbergen. Beveiligingsproblemen zijn vaak gekoppeld aan specifieke versies van de software, dus handmatig onderzoek is vereist om te bepalen of de asset wordt beïnvloed. Andere beveiligingsproblemen kunnen worden opgelost door stappen die Defender EASM niet kan detecteren. Gebruikers kunnen bijvoorbeeld aanbevolen wijzigingen aanbrengen in serviceconfiguraties of backported patches uitvoeren. Als een inzicht wordt voorafgegaan door 'Potentieel', heeft het systeem reden om te geloven dat de asset wordt beïnvloed door het beveiligingsprobleem, maar het niet kan bevestigen om een van de bovenstaande redenen. Als u handmatig wilt onderzoeken, klikt u op de naam van het inzicht om herstelrichtlijnen te bekijken waarmee u kunt bepalen of uw assets worden beïnvloed.

Een gebruiker besluit meestal eerst eventuele observaties met hoge ernst te onderzoeken. U kunt op de meest vermelde observatie klikken om rechtstreeks naar een lijst met betrokken assets te worden doorgestuurd, of in plaats daarvan 'Alle __ inzichten weergeven' selecteren om een uitgebreide, uitvouwbare lijst met alle mogelijke waarnemingen binnen die ernstgroep weer te geven.

De pagina Observaties bevat een lijst met alle mogelijke inzichten in de linkerkolom. Deze lijst wordt gesorteerd op het aantal assets dat wordt beïnvloed door elk beveiligingsrisico, waarbij de problemen worden weergegeven die het grootste aantal assets eerst beïnvloeden. Als u de details van beveiligingsrisico's wilt bekijken, klikt u erop in deze lijst.

Deze gedetailleerde weergave voor elke waarneming bevat de titel van het probleem, een beschrijving en herstelrichtlijnen van het Defender EASM-team. In dit voorbeeld wordt in de beschrijving uitgelegd hoe verlopen SSL-certificaten ertoe kunnen leiden dat kritieke bedrijfsfuncties niet meer beschikbaar zijn, waardoor klanten of werknemers geen toegang hebben tot webinhoud en zo het merk van uw organisatie beschadigen. De sectie Herstel geeft advies over hoe u het probleem snel kunt oplossen; In dit voorbeeld raadt Microsoft u aan de certificaten te controleren die zijn gekoppeld aan de betrokken hostassets, de samenvallende SSL-certificaten bij te werken en uw interne procedures bij te werken om ervoor te zorgen dat SSL-certificaten tijdig worden bijgewerkt.

Ten slotte vermeldt de sectie Activa alle entiteiten die zijn beïnvloed door dit specifieke beveiligingsprobleem. In dit voorbeeld wil een gebruiker de betrokken assets onderzoeken voor meer informatie over het verlopen SSL-certificaat. U kunt in deze lijst op een willekeurige assetnaam klikken om de pagina Assetdetails weer te geven.

Klik op de pagina Assetdetails op het tabblad SSL-certificaten om meer informatie over het verlopen certificaat weer te geven. In dit voorbeeld toont het vermelde certificaat de datum 'Verloopt' in het verleden, waarmee wordt aangegeven dat het certificaat momenteel is verlopen en daarom waarschijnlijk inactief is. Deze sectie bevat ook de naam van het SSL-certificaat dat u vervolgens kunt verzenden naar het juiste team binnen uw organisatie voor snelle herstel.

Samenstelling van aanvalsoppervlak

In de volgende sectie vindt u een overzicht op hoog niveau van de samenstelling van uw Kwetsbaarheid voor aanvallen. Deze grafiek bevat aantallen van elk assettype, zodat gebruikers begrijpen hoe hun infrastructuur wordt verdeeld over domeinen, hosts, pagina's, SSL-certificaten, ASN's, IP-blokken, IP-adressen en e-mailcontactpersonen.

Elke waarde kan worden geklikt, gebruikers doorsturen naar hun inventarislijst gefilterd om alleen assets van het aangewezen type weer te geven. Op deze pagina kunt u op een asset klikken om meer details weer te geven of u kunt meer filters toevoegen om de lijst te verfijnen op basis van uw behoeften.

De cloud beveiligen

Deze sectie van het dashboard Attack Surface Summary biedt inzicht in de cloudtechnologieën die in uw infrastructuur worden gebruikt. Naarmate de meeste organisaties zich geleidelijk aan de cloud aanpassen, kan de hybride aard van uw onlineinfrastructuur moeilijk te bewaken en beheren zijn. Defender EASM helpt organisaties inzicht te krijgen in het gebruik van specifieke cloudtechnologieën op uw Aanvalsoppervlak, cloudhostproviders toe te wijzen aan uw bevestigde assets om uw cloudacceptatieprogramma te informeren en ervoor te zorgen dat uw organisatie wordt nageleefd.

Uw organisatie kan bijvoorbeeld besluiten om alle cloudinfrastructuur te migreren naar één provider om hun Kwetsbaarheid voor aanvallen te vereenvoudigen en samen te voegen. Met deze grafiek kunt u assets identificeren die nog steeds moeten worden gemigreerd. Elke staaf van de grafiek kan worden geklikt, waarbij gebruikers worden doorgeleid naar een gefilterde lijst met de assets die de grafiekwaarde vormen.

Gevoelige services

In deze sectie worden gevoelige services weergegeven die zijn gedetecteerd op uw Kwetsbaarheid voor aanvallen die moeten worden beoordeeld en mogelijk aangepast om de beveiliging van uw organisatie te garanderen. In deze grafiek worden alle services gemarkeerd die historisch kwetsbaar zijn voor aanvallen of die veelvoorkomende vectoren zijn van informatielekken naar kwaadwillende actoren. Alle assets in deze sectie moeten worden onderzocht en Microsoft raadt organisaties aan alternatieve services te overwegen met een betere beveiligingspostuur om risico's te beperken.

De grafiek is ingedeeld op basis van de naam van elke service; Als u op een afzonderlijke balk klikt, wordt een lijst met assets geretourneerd waarop die bepaalde service wordt uitgevoerd. De onderstaande grafiek is leeg, waarmee wordt aangegeven dat de organisatie momenteel geen services uitvoert die met name vatbaar zijn voor aanvallen.

SSL- en domeinverlooptijd

In deze twee verloopdiagrammen worden aanstaande SSL-certificaat- en domeinverlooptijd weergegeven, zodat een organisatie voldoende inzicht heeft in toekomstige vernieuwingen van de sleutelinfrastructuur. Een verlopen domein kan plotseling belangrijke inhoud ontoegankelijk maken en het domein kan zelfs snel worden aangeschaft door een kwaadwillende actor die zich op uw organisatie wil richten. Een verlopen SSL-certificaat laat de bijbehorende assets gevoelig voor aanvallen.

Beide grafieken zijn ingedeeld op basis van het verlooptijdskader, variërend van 'groter dan 90 dagen' tot al verlopen. Microsoft raadt organisaties aan om verlopen SSL-certificaten of -domeinen onmiddellijk te vernieuwen en proactief de verlenging van assets te regelen die binnen 30-60 dagen verlopen.

IP-reputatie

Ip-reputatiegegevens helpen gebruikers inzicht te krijgen in de betrouwbaarheid van uw kwetsbaarheid voor aanvallen en het identificeren van mogelijk aangetaste hosts. Microsoft ontwikkelt IP-reputatiescores op basis van onze eigen gegevens en IP-gegevens die zijn verzameld uit externe bronnen. We raden u aan om alle IP-adressen die hier worden geïdentificeerd nader te onderzoeken, zoals een verdachte of schadelijke score die is gekoppeld aan een asset in eigendom, aangeeft dat de asset vatbaar is voor aanvallen of al is gebruikt door kwaadwillende actoren.

Deze grafiek is georganiseerd door het detectiebeleid dat een negatieve reputatiescore heeft geactiveerd. De DDOS-waarde geeft bijvoorbeeld aan dat het IP-adres is betrokken bij een Distributed Denial-Of-Service-aanval. Gebruikers kunnen klikken op een balkwaarde om toegang te krijgen tot een lijst met assets waaruit deze bestaat. In het onderstaande voorbeeld is de grafiek leeg, wat aangeeft dat alle IP-adressen in uw voorraad voldoende reputatiescores hebben.

Beveiligingspostuurdashboard

Met het dashboard Beveiligingspostuur kunnen organisaties de volwassenheid van hun beveiligingsprogramma meten op basis van de status van assets in uw bevestigde inventaris. Het bestaat uit technisch en niet-technisch beleid, processen en controles die het risico van externe bedreigingen beperken. Dit dashboard biedt inzicht in CVE-blootstelling, domeinbeheer en -configuratie, hosting en netwerken, open poorten en configuratie van SSL-certificaten.

CVE-blootstelling

De eerste grafiek in het dashboard Beveiligingspostuur heeft betrekking op het beheer van het websiteportfolio van een organisatie. Microsoft analyseert websiteonderdelen, zoals frameworks, serversoftware en invoegtoepassingen van derden, en komt vervolgens overeen met een huidige lijst met algemene blootstelling aan beveiligingsproblemen (CVE's) om beveiligingsrisico's voor uw organisatie te identificeren. De webonderdelen waaruit elke website bestaat, worden dagelijks geïnspecteerd om de recency en nauwkeurigheid te garanderen.

Het wordt aanbevolen dat gebruikers onmiddellijk beveiligingsproblemen met betrekking tot CVE aanpakken, risico's beperken door uw webonderdelen bij te werken of de richtlijnen voor herstel voor elke CVE te volgen. Elke staaf in de grafiek kan worden geklikt, waarbij een lijst met betrokken assets wordt weergegeven.

Domeinenbeheer

Deze grafiek biedt inzicht in hoe een organisatie hun domeinen beheert. Bedrijven met een gedecentraliseerd programma voor domeinportfoliobeheer zijn vatbaar voor onnodige bedreigingen, waaronder domeinkapping, domeinschaduwing, e-mailvervalsing, phishing en illegale domeinoverdrachten. Dit risico wordt beperkt door een samenhangend domeinregistratieproces. Organisaties moeten bijvoorbeeld dezelfde contactgegevens voor registrars en registratiegegevens voor hun domeinen gebruiken om ervoor te zorgen dat alle domeinen aan dezelfde entiteiten kunnen worden toegewezen. Dit helpt ervoor te zorgen dat domeinen niet door de scheuren glijden terwijl u ze bijwerkt en onderhoudt.

Elke staaf van de grafiek kan worden geklikt en wordt doorgeleid naar een lijst met alle assets die de waarde vormen.

Hosting en netwerken

Deze grafiek biedt inzicht in de beveiligingspostuur met betrekking tot waar de hosts van een organisatie zich bevinden. Het risico dat gepaard gaat met het eigendom van autonome systemen, is afhankelijk van de grootte, de volwassenheid van de IT-afdeling van een organisatie.

Elke staaf van de grafiek kan worden geklikt en wordt doorgeleid naar een lijst met alle assets die de waarde vormen.

Configuratie van domeinen

Deze sectie helpt organisaties inzicht te hebben in de configuratie van hun domeinnamen, waarbij domeinen worden weergegeven die mogelijk vatbaar zijn voor onnodig risico. De statuscodes van het EXTENSIBLE Provisioning Protocol (EPP)-domein geven de status van een domeinnaamregistratie aan. Alle domeinen hebben ten minste één code, hoewel meerdere codes op één domein kunnen worden toegepast. Deze sectie is handig om inzicht te krijgen in het beleid voor het beheren van uw domeinen of ontbrekende beleidsregels die domeinen kwetsbaar maken.

De statuscode 'clientUpdateProhibited' voorkomt bijvoorbeeld niet-geautoriseerde updates voor uw domeinnaam; een organisatie moet contact opnemen met de registrar om deze code op te heffen en eventuele updates uit te voeren. In de onderstaande grafiek wordt gezocht naar domeinassets die niet over deze statuscode beschikken, waarmee wordt aangegeven dat het domein momenteel geopend is voor updates die mogelijk tot fraude kunnen leiden. Gebruikers moeten op een balk in dit diagram klikken om een lijst weer te geven met assets waarop niet de juiste statuscodes zijn toegepast, zodat ze hun domeinconfiguraties dienovereenkomstig kunnen bijwerken.

Open poorten

Deze sectie helpt gebruikers te begrijpen hoe hun IP-ruimte wordt beheerd, waarbij services worden gedetecteerd die beschikbaar zijn op het open internet. Aanvallers scannen vaak poorten op internet om te zoeken naar bekende aanvallen met betrekking tot beveiligingsproblemen of onjuiste configuraties van services. Microsoft identificeert deze open poorten om de hulpprogramma's voor evaluatie van beveiligingsproblemen aan te vullen, en markeert opmerkingen die moeten worden gecontroleerd om ervoor te zorgen dat ze correct worden beheerd door uw team voor informatietechnologie.

Door eenvoudige TCP SYN/ACK-scans uit te voeren op alle geopende poorten op de adressen in een IP-ruimte, detecteert Microsoft poorten die mogelijk moeten worden beperkt tot directe toegang tot het open internet. Voorbeelden hiervan zijn databases, DNS-servers, IoT-apparaten, routers en switches. Deze gegevens kunnen ook worden gebruikt voor het detecteren van schaduw-IT-assets of onveilige externe toegangsservices. Alle balken in deze grafiek zijn klikbaar, waarbij u een lijst met assets opent die de waarde vormen, zodat uw organisatie de geopende poort in kwestie kan onderzoeken en risico's kan oplossen.

SSL-configuratie en -organisatie

In de SSL-configuratie- en organigrammen worden veelvoorkomende problemen met BETREKKING tot SSL weergegeven die van invloed kunnen zijn op functies van uw onlineinfrastructuur.

In het SSL-configuratiediagram worden bijvoorbeeld gedetecteerde configuratieproblemen weergegeven die uw onlineservices kunnen verstoren. Dit omvat verlopen SSL-certificaten en -certificaten met verouderde handtekeningalgoritmen zoals SHA1 en MD5, wat leidt tot onnodig beveiligingsrisico voor uw organisatie.

Het SSL-organigram biedt inzicht in de registratie van uw SSL-certificaten, waarmee de organisatie en bedrijfseenheden worden aangegeven die aan elk certificaat zijn gekoppeld. Dit kan gebruikers helpen inzicht te krijgen in het aangewezen eigendom van deze certificaten; het wordt aanbevolen dat bedrijven hun organisatie- en eenheidslijst zo mogelijk consolideren om ervoor te zorgen dat het beheer in de toekomst goed verloopt.

AVG-nalevingsdashboard

Het dashboard avg-naleving geeft een analyse van assets in uw bevestigde inventaris weer, omdat deze betrekking hebben op de vereisten die worden beschreven in algemene verordening gegevensbescherming (AVG). De AVG is een verordening in de wetgeving van de Europese Unie (EU) die gegevensbeschermings- en privacynormen afdwingt voor alle online entiteiten die toegankelijk zijn voor de EU. Deze regelgeving is een model geworden voor vergelijkbare wetgeving buiten de EU, dus deze fungeert als een uitstekende handleiding voor de omgang met gegevensprivacy wereldwijd.

Dit dashboard analyseert de openbare webeigenschappen van een organisatie om assets weer te geven die mogelijk niet compatibel zijn met de AVG.

Websites op status

In deze grafiek worden uw websiteassets ingedeeld op basis van http-antwoordstatuscode. Deze codes geven aan of een specifieke HTTP-aanvraag is voltooid of context biedt om te bepalen waarom de site niet toegankelijk is. HTTP-codes kunnen u ook waarschuwen voor omleidingen, reacties op serverfouten en clientfouten. Het HTTP-antwoord 451 geeft aan dat een website om juridische redenen niet beschikbaar is. Dit kan erop wijzen dat een site is geblokkeerd voor mensen in de EU, omdat deze niet voldoet aan de AVG.

In deze grafiek worden uw websites ingedeeld op statuscode. Opties zijn actief, inactief, vereist autorisatie, verbroken en browserfout; gebruikers kunnen op een onderdeel in het staafdiagram klikken om een uitgebreide lijst met assets weer te geven die de waarde vormen.

Livesites met certificaatproblemen

In deze grafiek worden pagina's weergegeven die inhoud actief leveren en gebruikers presenteren met een waarschuwing dat de site onveilig is. De gebruiker moet de waarschuwing handmatig accepteren om de inhoud op deze pagina's weer te geven. Dit kan om verschillende redenen gebeuren; in deze grafiek worden resultaten ingedeeld op basis van de specifieke reden voor eenvoudige beperking. Opties zijn onder andere verbroken certificaten, actieve certificaatproblemen, vereisen autorisatie- en browsercertificaatfouten.

Verloop van SSL-certificaat

In deze grafiek worden toekomstige vervaldatums van SSL-certificaten weergegeven, zodat een organisatie voldoende inzicht heeft in toekomstige verlengingen. Een verlopen SSL-certificaat laat de bijbehorende assets gevoelig voor aanvallen en kan de inhoud van een pagina ontoegankelijk maken voor internet.

Deze grafiek is ingedeeld in het gedetecteerde verloopvenster, variërend van al verlopen tot verlopen in meer dan 90 dagen. Gebruikers kunnen op elk onderdeel in het staafdiagram klikken om toegang te krijgen tot een lijst met toepasselijke assets, zodat u eenvoudig een lijst met certificaatnamen naar uw IT-afdeling kunt verzenden voor herstel.

Sites op certificaatpostuur

In deze sectie worden de handtekeningalgoritmen geanalyseerd die een SSL-certificaat aandrijven. SSL-certificaten kunnen worden beveiligd met verschillende cryptografische algoritmen; bepaalde nieuwere algoritmen worden beschouwd als betrouwbaarder en veiliger dan oudere algoritmen, dus bedrijven worden geadviseerd oudere algoritmen zoals SHA-1 buiten gebruik te stellen.

Gebruikers kunnen op een segment van het cirkeldiagram klikken om een lijst met assets weer te geven die de geselecteerde waarde vormen. SHA256 wordt beschouwd als veilig, terwijl organisaties certificaten moeten bijwerken met behulp van het SHA1-algoritme.

Live PII-sites per protocol

De bescherming van persoonsgegevens (PII) is een essentieel onderdeel van de algemene verordening gegevensbescherming. PII wordt gedefinieerd als gegevens die een persoon kunnen identificeren, waaronder namen, adressen, verjaardagen of e-mailadressen. Elke website die deze gegevens accepteert via een formulier, moet grondig worden beveiligd volgens de AVG-richtlijnen. Door het Document Object Model (DOM) van uw pagina's te analyseren, identificeert Microsoft formulieren en aanmeldingspagina's die PII kunnen accepteren en moeten ze daarom worden beoordeeld volgens de wetgeving van de Europese Unie. In de eerste grafiek in deze sectie worden livesites per protocol weergegeven, waarbij sites worden geïdentificeerd met BEHULP van HTTP- versus HTTPS-protocollen.

Live PII-sites op certificaatpostuur

In deze grafiek worden live PII-sites weergegeven op basis van het gebruik van SSL-certificaten. Als u naar deze grafiek verwijst, kunt u snel inzicht hebben in de hash-algoritmen die worden gebruikt op uw sites die persoonsgegevens bevatten.

Aanmeldingswebsites per protocol

Een aanmeldingspagina is een pagina op een website waar een gebruiker de mogelijkheid heeft om een gebruikersnaam en wachtwoord in te voeren om toegang te krijgen tot services die op die site worden gehost. Aanmeldingspagina's hebben specifieke vereisten onder AVG, dus Defender EASM verwijst naar de DOM van alle gescande pagina's om te zoeken naar code die overeenkomt met een aanmelding. Aanmeldingspagina's moeten bijvoorbeeld veilig zijn om compatibel te zijn. In deze eerste grafiek worden aanmeldingswebsites per protocol (HTTP of HTTPS) en de tweede per certificaatpostuur weergegeven.

Cookiepostuur

Een cookie is informatie in de vorm van een klein tekstbestand dat op de harde schijf van de computer met een webbrowser wordt geplaatst bij het surfen op een site. Telkens wanneer een website wordt bezocht, stuurt de browser de cookie terug naar de server om de website van uw vorige activiteit op de hoogte te stellen. AVG heeft specifieke vereisten voor het verkrijgen van toestemming voor het uitgeven van een cookie en verschillende opslagvoorschriften voor cookies van derden.

OWASP top 10-dashboard

Het OWASP Top 10-dashboard is ontworpen om inzicht te bieden in de meest kritieke beveiligingsaanbeveling zoals aangewezen door OWASP, een betrouwbare opensource-basis voor beveiliging van webtoepassingen. Deze lijst wordt wereldwijd erkend als een essentiële bron voor ontwikkelaars die ervoor willen zorgen dat hun code veilig is. OWASP biedt belangrijke informatie over de tien belangrijkste beveiligingsrisico's, evenals richtlijnen voor het voorkomen of oplossen van het probleem. Dit Defender EASM-dashboard zoekt naar bewijs van deze beveiligingsrisico's binnen uw aanvalsoppervlak en geeft ze aan, met een lijst met toepasselijke assets en hoe u het risico kunt oplossen.

De huidige OWASP Top 10 Critical Securities-lijst bevat:

- Verbroken toegangsbeheer: de fout in de infrastructuur voor toegangsbeheer die beleidsregels afdwingt, zodat gebruikers niet buiten hun beoogde machtigingen kunnen handelen.

- Cryptografische fout: fouten met betrekking tot cryptografie (of gebrek daaraan) die vaak leiden tot blootstelling van gevoelige gegevens.

- Injectie: toepassingen die kwetsbaar zijn voor injectieaanvallen vanwege onjuiste verwerking van gegevens en andere nalevingsproblemen.

- Onveilig ontwerp: ontbrekende of ineffectieve beveiligingsmaatregelen die leiden tot zwakke plekken in uw toepassing.

- Onjuiste configuratie van beveiliging: ontbrekende of onjuiste beveiligingsconfiguraties die vaak het gevolg zijn van onvoldoende gedefinieerd configuratieproces.

- Kwetsbare en verouderde onderdelen: verouderde onderdelen die het risico lopen op extra blootstellingen in vergelijking met up-to-date software.

- Identificatie- en verificatiefouten: het niet correct bevestigen van de identiteit, verificatie of sessiebeheer van een gebruiker om te beschermen tegen verificatiegerelateerde aanvallen.

- Fouten in software- en gegevensintegriteit: code en infrastructuur die niet beschermt tegen integriteitsschendingen, zoals invoegtoepassingen van niet-vertrouwde bronnen.

- Logboekregistratie en bewaking van beveiliging: gebrek aan juiste beveiligingslogboekregistratie en waarschuwingen, of gerelateerde onjuiste configuraties, die van invloed kunnen zijn op de zichtbaarheid en verdere verantwoordelijkheid van een organisatie ten opzichte van hun beveiligingspostuur.

- Aanvraagvervalsing aan de serverzijde: webtoepassingen die een externe resource ophalen zonder de door de gebruiker opgegeven URL te valideren.

Dit dashboard bevat een beschrijving van elk kritiek risico, informatie over waarom het van belang is en richtlijnen voor herstel, naast een lijst met assets die mogelijk worden beïnvloed. Zie de OWASP-website voor meer informatie.

CWE Top 25 Software Zwakke punten dashboard

Dit dashboard is gebaseerd op de lijst Top 25 Common Weakness Enumeration (CWE) die jaarlijks door MITRE wordt verstrekt. Deze GKGW's vertegenwoordigen de meest voorkomende en impactvolle zwakke plekken in software die gemakkelijk te vinden en te exploiteren zijn. Op dit dashboard worden alle GKGW's weergegeven die in de afgelopen vijf jaar in de lijst zijn opgenomen en worden alle inventarisassets weergegeven die mogelijk worden beïnvloed door elke CWE. Voor elke CWE bevat het dashboard een beschrijving en voorbeelden van het beveiligingsprobleem en worden gerelateerde CV's vermeld. De GKGW's worden per jaar georganiseerd en elke sectie kan worden uitgebreid of samengevouwen. Als u naar dit dashboard verwijst, kunt u uw inspanningen voor bemiddeling van beveiligingsproblemen oplossen door u te helpen de grootste risico's voor uw organisatie vast te stellen op basis van andere waargenomen aanvallen.

Bekende CISA-aanvallen

Hoewel er honderden duizenden geïdentificeerde CVE-beveiligingsproblemen zijn, is er slechts een kleine subset geïdentificeerd door het CISA (Cybersecurity & Infrastructure Security Agency) zoals onlangs door bedreigingsactoren is misbruikt. Deze lijst bevat minder dan 0,5% van alle geïdentificeerde CV's; Daarom is het instrumenteel om beveiligingsprofessionals te helpen prioriteit te geven aan het herstel van de grootste risico's voor hun organisatie. Degenen die bedreigingen herstellen op basis van deze lijst, werken met de meest efficiënte omdat ze prioriteit geven aan de beveiligingsproblemen die hebben geresulteerd in echte beveiligingsincidenten.