IPsec-transportmodus configureren voor persoonlijke ExpressRoute-peering

Dit artikel helpt u bij het maken van IPsec-tunnels in de transportmodus via persoonlijke ExpressRoute-peering. De tunnel wordt gemaakt tussen Virtuele Azure-machines waarop Windows- en on-premises Windows-hosts worden uitgevoerd. In de stappen in dit artikel voor deze configuratie worden groepsbeleidsobjecten gebruikt. Hoewel het mogelijk is om deze configuratie te maken zonder organisatie-eenheden (OE's) en groepsbeleidsobjecten (GPO's) te gebruiken. De combinatie van OE's en GPU's helpt het beheer van uw beveiligingsbeleid te vereenvoudigen en stelt u in staat om snel omhoog te schalen. In de stappen in dit artikel wordt ervan uitgegaan dat u al een Active Directory-configuratie hebt en bekend bent met het gebruik van OE's en GPU's.

Over deze configuratie

De configuratie in de volgende stappen maakt gebruik van één virtueel Azure-netwerk (VNet) met persoonlijke ExpressRoute-peering. Deze configuratie kan echter over andere Azure-VNets en on-premises netwerken bestaan. Dit artikel helpt u bij het definiëren van een IPsec-versleutelingsbeleid dat u kunt toepassen op een groep virtuele Azure-machines of on-premises hosts. Deze Azure-VM's of on-premises hosts maken deel uit van dezelfde organisatie-eenheid. U configureert versleuteling tussen de Virtuele Azure-machines (vm1 en vm2) en de on-premises host1 alleen voor HTTP-verkeer met doelpoort 8080. Er kunnen verschillende soorten IPsec-beleid worden gemaakt op basis van uw vereisten.

Werken met OE's

Het beveiligingsbeleid dat is gekoppeld aan een organisatie-eenheid, wordt via GPO naar de computers gepusht. Enkele voordelen van het gebruik van OE's, in plaats van beleid toe te passen op één host, zijn:

- Het koppelen van een beleid aan een organisatie-eenheid garandeert dat computers die tot dezelfde organisatie-eenheid behoren, hetzelfde beleid krijgen.

- Als u het beveiligingsbeleid wijzigt dat is gekoppeld aan een organisatie-eenheid, worden de wijzigingen toegepast op alle hosts in de organisatie-eenheid.

Diagrammen

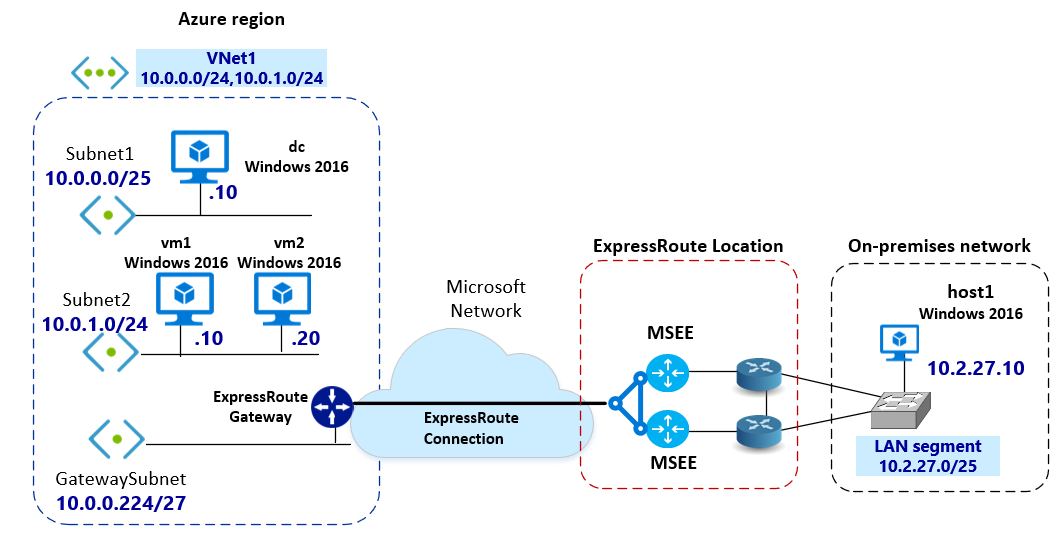

In het volgende diagram ziet u de onderlinge verbinding en toegewezen IP-adresruimte. Op de Azure-VM's en de on-premises host wordt Windows 2016 uitgevoerd. De Virtuele Azure-machines en de on-premises host1 maken deel uit van hetzelfde domein. De Virtuele Azure-machines en de on-premises hosts kunnen namen correct omzetten met behulp van DNS.

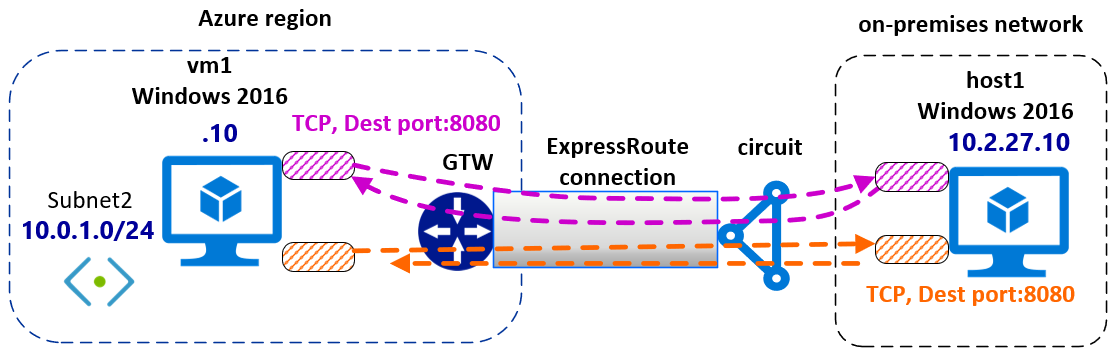

In dit diagram ziet u de IPsec-tunnels die onderweg zijn in persoonlijke ExpressRoute-peering.

Werken met IPsec-beleid

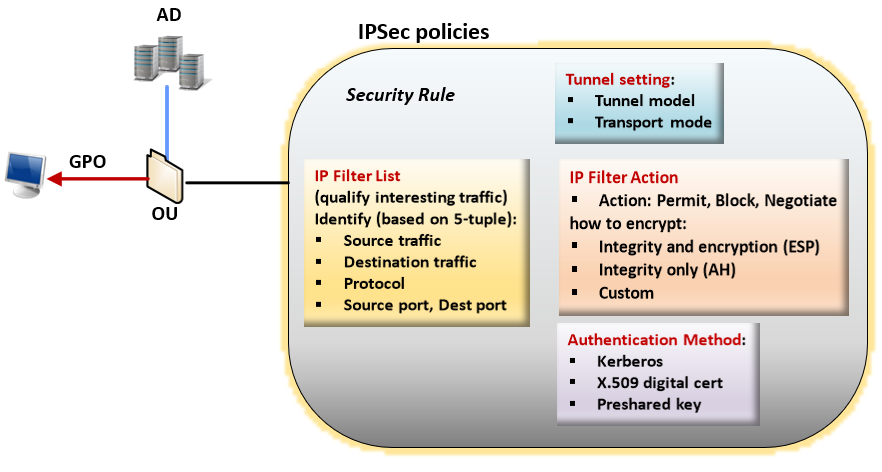

In Windows is versleuteling gekoppeld aan IPsec-beleid. IPsec-beleid bepaalt welk IP-verkeer wordt beveiligd en welk beveiligingsmechanisme wordt toegepast op de IP-pakketten. IPsec-beleid bestaat uit de volgende items: Filterlijsten, Filteracties en Beveiligingsregels.

Bij het configureren van IPsec-beleid is het belangrijk om de volgende IPsec-beleidsterminologie te begrijpen:

IPsec-beleid: een verzameling regels. Op een bepaald moment kan slechts één beleid actief zijn ('toegewezen'). Elk beleid kan een of meer regels hebben, die allemaal tegelijkertijd actief kunnen zijn. Een computer kan slechts één actief IPsec-beleid op een bepaald moment worden toegewezen. Binnen het IPsec-beleid kunt u echter meerdere acties definiëren die in verschillende situaties kunnen worden uitgevoerd. Elke set IPsec-regels is gekoppeld aan een filterlijst die van invloed is op het type netwerkverkeer waarop de regel van toepassing is.

Filterlijsten: Filterlijsten zijn een bundel van een of meer filters. Eén lijst kan meerdere filters bevatten. Een filter bepaalt of de communicatie wordt geblokkeerd, toegestaan of beveiligd op basis van de volgende criteria: IP-adresbereiken, protocollen of zelfs specifieke poorten. Elk filter komt overeen met een bepaalde set voorwaarden; Bijvoorbeeld pakketten die vanaf een bepaald subnet naar een bepaalde computer op een specifieke doelpoort worden verzonden. Wanneer netwerkvoorwaarden overeenkomen met een of meer van deze filters, wordt de filterlijst geactiveerd. Elk filter wordt gedefinieerd in een specifieke filterlijst. Filters kunnen niet worden gedeeld tussen filterlijsten. Een bepaalde filterlijst kan echter worden opgenomen in verschillende IPsec-beleidsregels.

Filteracties: Een beveiligingsmethode definieert een set beveiligingsalgoritmen, protocollen en sleutel die een computer biedt tijdens IKE-onderhandelingen. Filteracties zijn lijsten met beveiligingsmethoden, gerangschikt in volgorde van voorkeur. Wanneer een computer onderhandelt over een IPsec-sessie, accepteert of verzendt deze voorstellen op basis van de beveiligingsinstelling die is opgeslagen in de lijst met filteracties.

Beveiligingsregels: regels bepalen hoe en wanneer een IPsec-beleid communicatie beschermt. Er worden filterlijst - en filteracties gebruikt om een IPsec-regel te maken om de IPsec-verbinding te maken. Elk beleid kan een of meer regels hebben, die allemaal tegelijkertijd actief kunnen zijn. Elke regel bevat een lijst met IP-filters en een verzameling beveiligingsacties die worden uitgevoerd op een overeenkomst met die filterlijst:

- IP-filteracties

- Verificatiemethoden

- IP-tunnelinstellingen

- Verbindingstypen

Voordat u begint

Zorg ervoor dat u aan de volgende voorwaarden voldoet:

U moet een werkende Active Directory-configuratie hebben die u kunt gebruiken om groepsbeleidsinstellingen te implementeren. Zie Groepsbeleidsobjecten voor meer informatie over GPO's.

U moet een actief ExpressRoute-circuit hebben.

- Zie Een ExpressRoute-circuit maken voor informatie over het maken van een ExpressRoute-circuit.

- Controleer of het circuit wordt ingeschakeld door uw connectiviteitsprovider.

- Controleer of u persoonlijke Azure-peering hebt geconfigureerd voor uw circuit. In het artikel Routering configureren vindt u instructies voor routering.

- Controleer of u een VNet en een virtuele netwerkgateway hebt gemaakt en volledig is ingericht. Volg de instructies om een virtuele netwerkgateway voor ExpressRoute te maken. Een virtuele netwerkgateway voor ExpressRoute maakt gebruik van gatewaytype ExpressRoute, niet van VPN.

De virtuele ExpressRoute-netwerkgateway moet zijn verbonden met het ExpressRoute-circuit. Zie Een VNet verbinden met een ExpressRoute-circuit voor meer informatie.

Controleer of de Virtuele Azure Windows-machines zijn geïmplementeerd in het VNet.

Controleer of er verbinding is tussen de on-premises hosts en de Virtuele Azure-machines.

Controleer of de Virtuele Azure Windows-machines en de on-premises hosts DNS kunnen gebruiken om namen correct op te lossen.

Workflow

- Maak een groepsbeleidsobject en koppel het aan de organisatie-eenheid.

- Definieer een IPsec-filteractie.

- Definieer een IPsec-filterlijst.

- Maak een IPsec-beleid met beveiligingsregels.

- Wijs het groepsbeleidsobject IPsec toe aan de organisatie-eenheid.

Voorbeeldwaarden

Domeinnaam: ipsectest.com

OE: IPSecOU

On-premises Windows-computer: host1

Azure Windows-VM's: vm1, vm2

1. Een groepsbeleidsobject maken

Maak een nieuw groepsbeleidsobject dat is gekoppeld aan een organisatie-eenheid door de module Groepsbeleidsbeheer te openen. Zoek vervolgens de organisatie-eenheid waarnaar het groepsbeleidsobject wordt gekoppeld. In het voorbeeld heeft de organisatie-eenheid de naam IPSecOU.

Selecteer in de module Groepsbeleidsbeheer de organisatie-eenheid en klik met de rechtermuisknop. Selecteer in de vervolgkeuzelijst 'Een groepsbeleidsobject maken in dit domein en koppel deze hier...'.

Geef het groepsbeleidsobject een intuïtieve naam, zodat u het later gemakkelijk kunt vinden. Selecteer OK om het groepsbeleidsobject te maken en te koppelen.

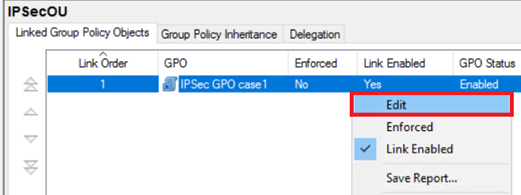

2. Schakel de GPO-koppeling in

Als u het groepsbeleidsobject wilt toepassen op de organisatie-eenheid, moet het groepsbeleidsobject niet alleen worden gekoppeld aan de organisatie-eenheid, maar moet de koppeling ook worden ingeschakeld.

Zoek het groepsbeleidsobject dat u hebt gemaakt, klik met de rechtermuisknop en selecteer Bewerken in de vervolgkeuzelijst.

Als u het groepsbeleidsobject wilt toepassen op de organisatie-eenheid, selecteert u Koppeling ingeschakeld.

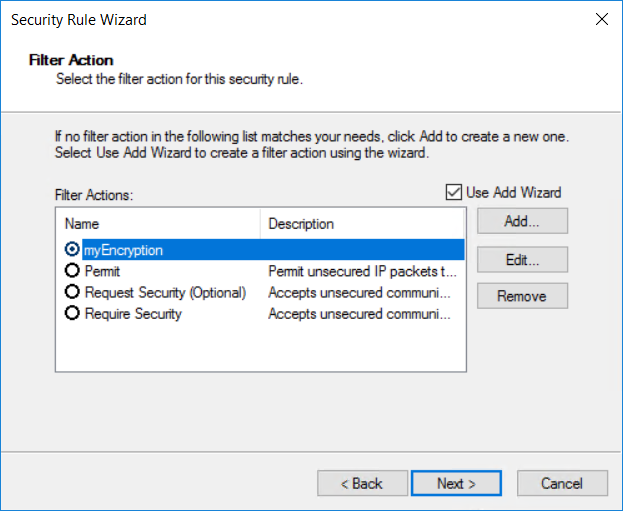

3. De IP-filteractie definiëren

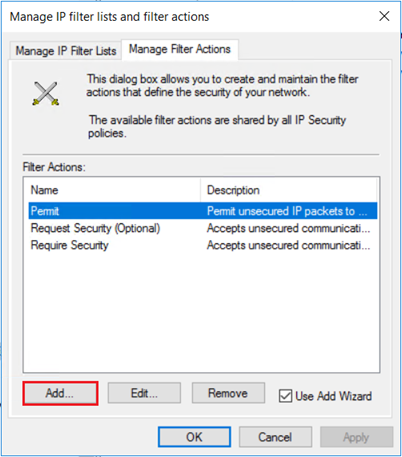

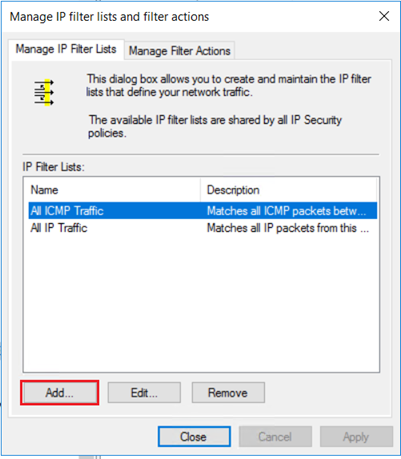

Klik in de vervolgkeuzelijst met de rechtermuisknop op IP-beveiligingsbeleid in Active Directory en selecteer ip-filterlijsten en filteracties beheren....

Selecteer Toevoegen op het tabblad Filteracties beheren.

Selecteer Volgende in de wizard IP-beveiligingsfilteractie.

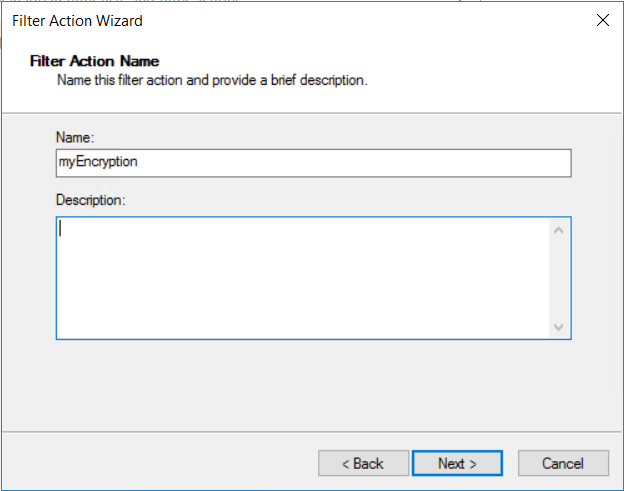

Geef de filteractie een intuïtieve naam, zodat u deze later kunt vinden. In dit voorbeeld heet de filteractie myEncryption. U kunt ook een beschrijving toevoegen. Selecteer vervolgens Volgende.

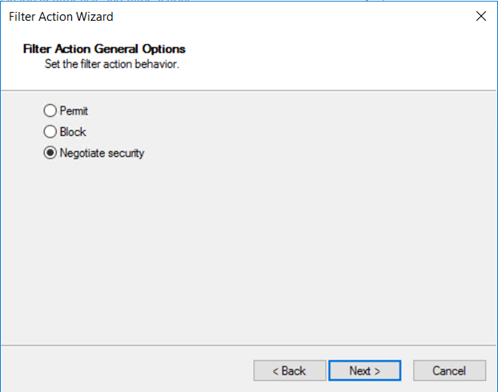

Met beveiliging kunt u het gedrag definiëren als IPsec niet met een andere computer tot stand kan worden gebracht. Selecteer Beveiliging onderhandelen en selecteer vervolgens Volgende.

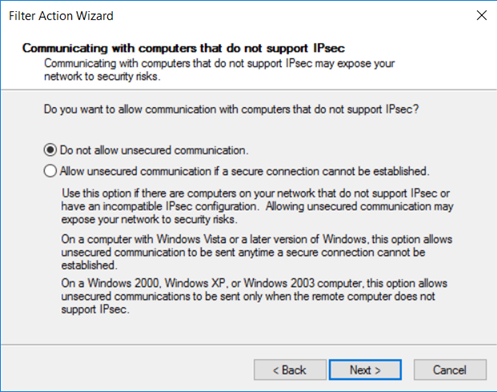

Selecteer op de pagina Communiceren met computers die IPsec niet ondersteunen de optie Niet-beveiligde communicatie toestaan en selecteer vervolgens Volgende.

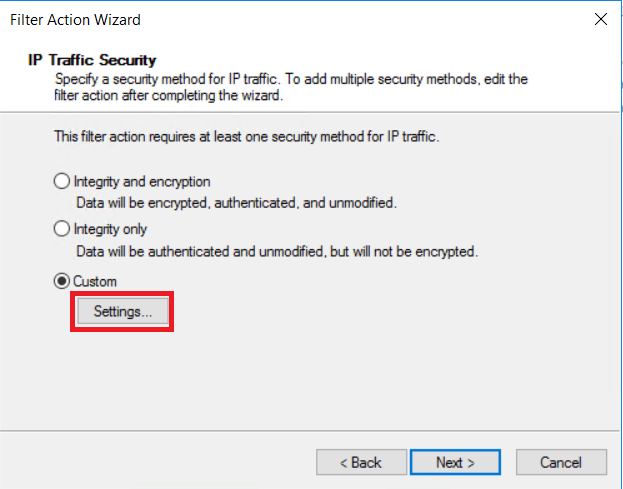

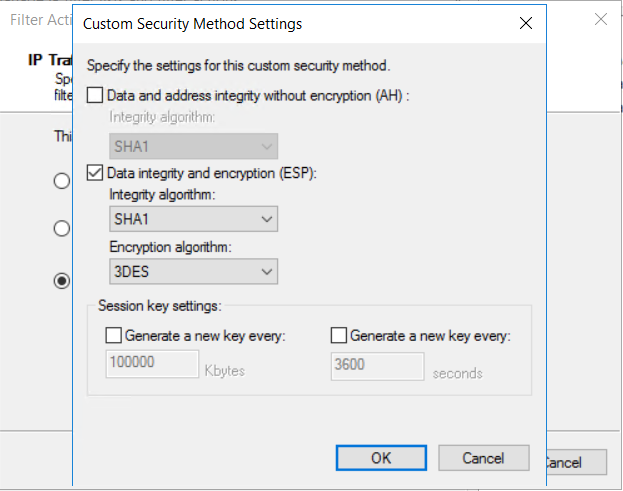

Selecteer Op de pagina IP-verkeer en -beveiliging de optie Aangepast en selecteer vervolgens Instellingen....

Selecteer op de pagina Instellingen voor aangepaste beveiligingsmethode gegevensintegriteit en -versleuteling (ESP): SHA1, 3DES. Selecteer vervolgens OK.

Op de pagina Filteracties beheren ziet u dat het filter myEncryption is toegevoegd. Selecteer Sluiten.

4. Een IP-filterlijst definiëren

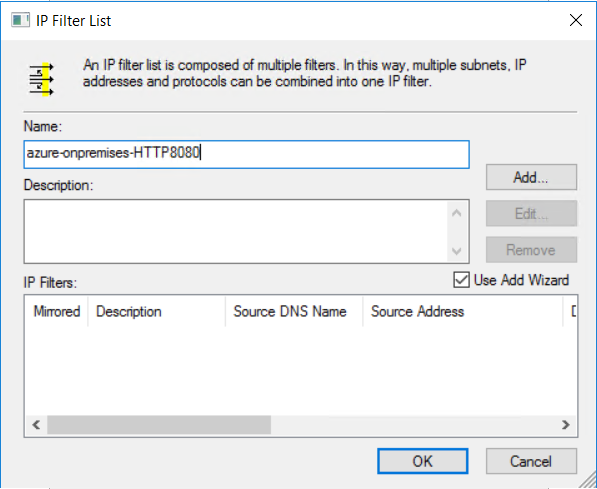

Maak een filterlijst die versleuteld HTTP-verkeer opgeeft met doelpoort 8080.

Als u wilt kwalificeren welke typen verkeer moeten worden versleuteld, gebruikt u een IP-filterlijst. Selecteer Op het tabblad IP-filterlijsten beheren de optie Toevoegen om een nieuwe IP-filterlijst toe te voegen.

Typ in het veld Naam: een naam voor uw IP-filterlijst. Bijvoorbeeld azure-onpremises-HTTP8080. Selecteer vervolgens Toevoegen.

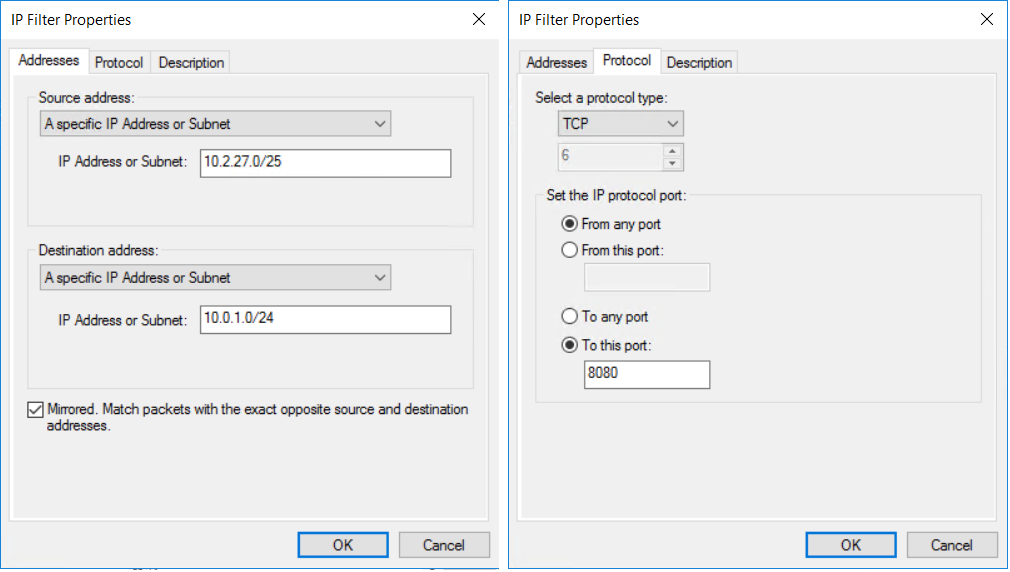

Selecteer Gespiegeld op de pagina IP-filterbeschrijving en gespiegelde eigenschappen. De gespiegelde instelling komt overeen met pakketten die in beide richtingen gaan, waardoor communicatie in twee richtingen mogelijk is. Selecteer Volgende.

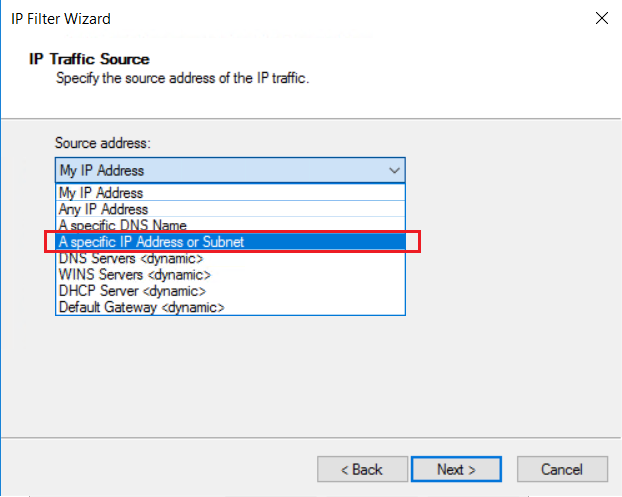

Kies op de pagina IP-verkeersbron, in de vervolgkeuzelijst Bronadres, een specifiek IP-adres of subnet.

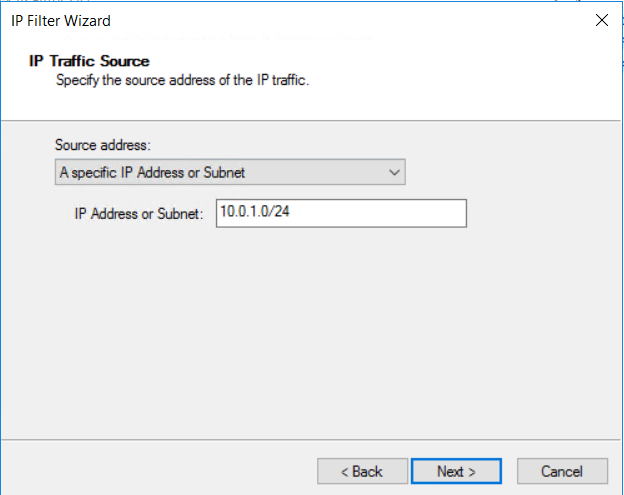

Geef het IP-adres of subnet van het bronadres op: van het IP-verkeer en selecteer vervolgens Volgende.

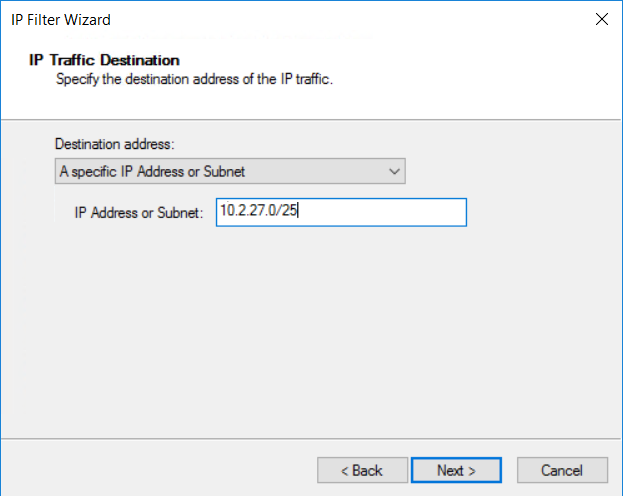

Geef het doeladres op: IP-adres of subnet. Selecteer vervolgens Volgende.

Selecteer TCP op de pagina IP-protocoltype. Selecteer vervolgens Volgende.

Selecteer op de pagina IP-protocolpoort de optie Van elke poort en naar deze poort:. Typ 8080 in het tekstvak. Met deze instellingen wordt alleen het HTTP-verkeer op doelpoort 8080 versleuteld. Selecteer vervolgens Volgende.

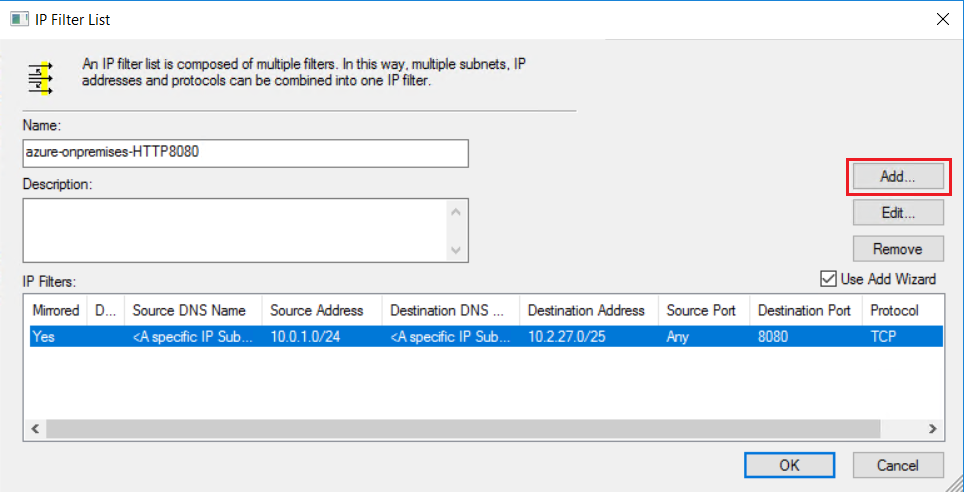

Bekijk de IP-filterlijst. De configuratie van de IP-filterlijst azure-onpremises-HTTP8080 activeert versleuteling voor al het verkeer dat voldoet aan de volgende criteria:

- Elk bronadres in 10.0.1.0/24 (Azure Subnet2)

- Elk doeladres in 10.2.27.0/25 (on-premises subnet)

- TCP-protocol

- Doelpoort 8080

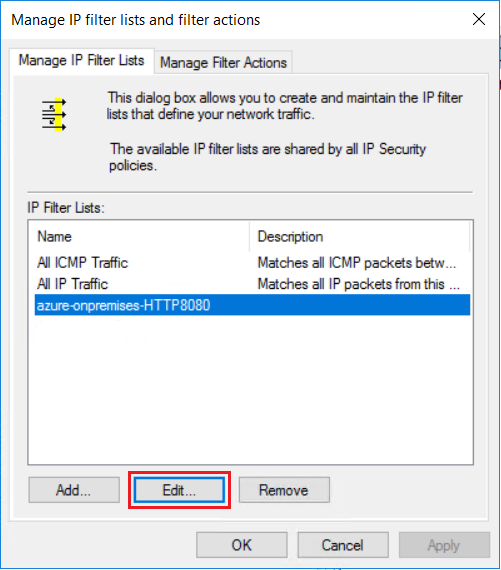

5. De IP-filterlijst bewerken

Als u hetzelfde type verkeer van de on-premises host naar de Azure-VM wilt versleutelen, hebt u een tweede IP-filter nodig. Volg dezelfde stappen die u hebt gebruikt voor het instellen van het eerste IP-filter en het maken van een nieuw IP-filter. De enige verschillen zijn het bronsubnet en het doelsubnet.

Als u een nieuw IP-filter wilt toevoegen aan de IP-filterlijst, selecteert u Bewerken.

Selecteer Toevoegen op de pagina IP-filterlijst.

Maak een tweede IP-filter met behulp van de instellingen in het volgende voorbeeld:

Nadat u het tweede IP-filter hebt gemaakt, ziet de IP-filterlijst er als volgt uit:

Als versleuteling is vereist tussen een on-premises locatie en een Azure-subnet om een toepassing te beveiligen. In plaats van de bestaande IP-filterlijst te wijzigen, kunt u een nieuwe IP-filterlijst toevoegen. Het koppelen van twee of meer IP-filterslijsten aan hetzelfde IPsec-beleid kan u meer flexibiliteit bieden. U kunt een IP-filterlijst wijzigen of verwijderen zonder dat dit van invloed is op de andere IP-filterlijsten.

6. Een IPsec-beveiligingsbeleid maken

Maak een IPsec-beleid met beveiligingsregels.

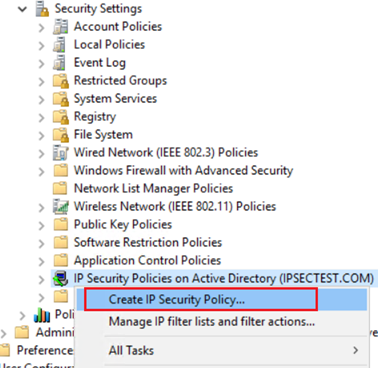

Selecteer het IPSecurity-beleid in Active Directory dat is gekoppeld aan de organisatie-eenheid. Klik met de rechtermuisknop en selecteer IP-beveiligingsbeleid maken.

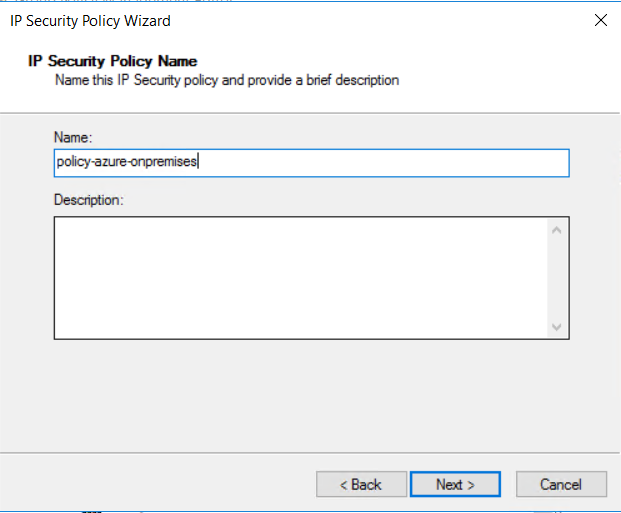

Geef het beveiligingsbeleid een naam. Bijvoorbeeld policy-azure-onpremises. Selecteer vervolgens Volgende.

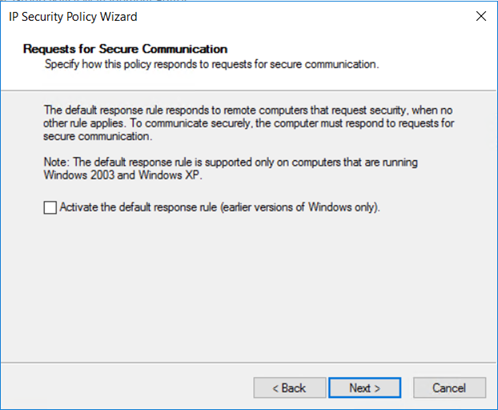

Selecteer Volgende zonder het selectievakje in te schakelen.

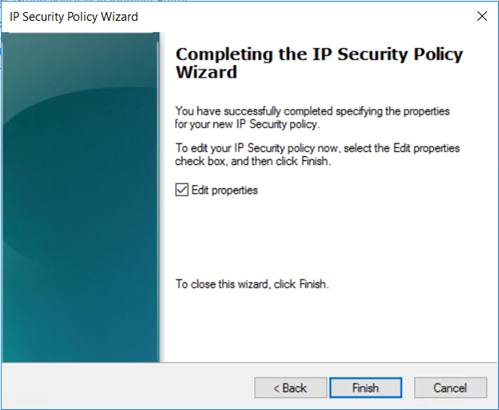

Controleer of het selectievakje Eigenschappen bewerken is ingeschakeld en selecteer Voltooien.

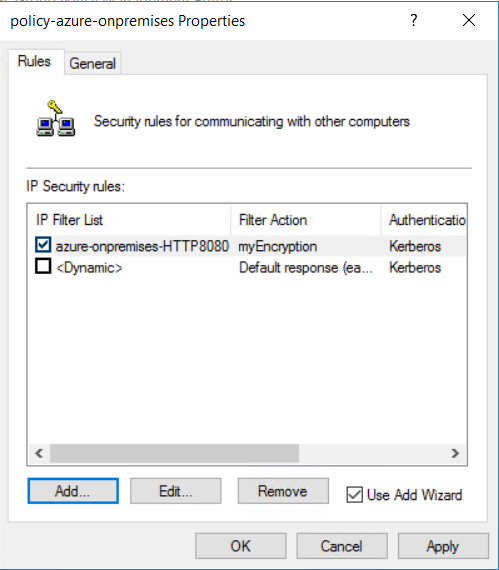

7. Bewerk het IPsec-beveiligingsbeleid

Voeg aan het IPsec-beleid de IP-filterlijst en filteractie toe die u eerder hebt geconfigureerd.

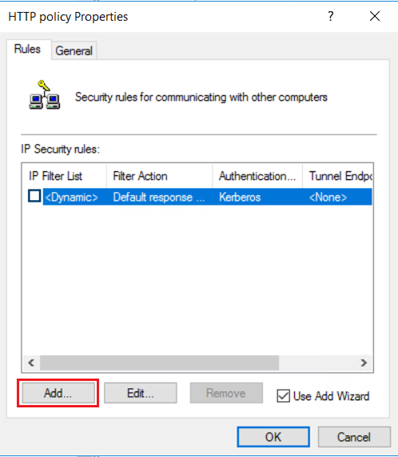

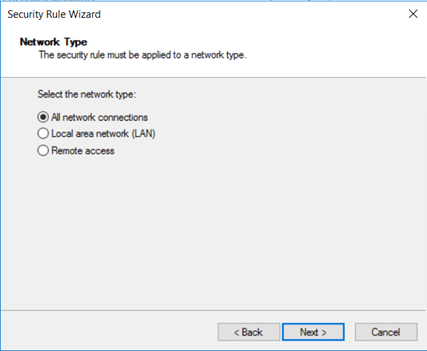

Selecteer Toevoegen op het tabblad Eigenschappenregels voor HTTP-beleid.

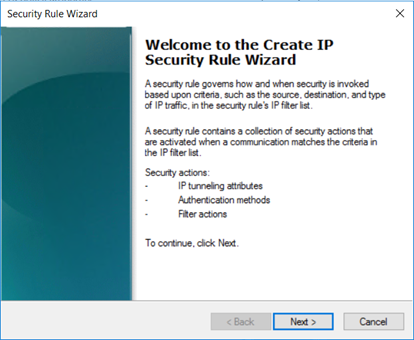

Selecteer Volgende op de welkomstpagina.

Een regel biedt de mogelijkheid om de IPsec-modus te definiëren: tunnelmodus of transportmodus.

In de tunnelmodus wordt het oorspronkelijke pakket ingekapseld met een set IP-headers. De tunnelmodus beschermt de interne routeringsgegevens door de IP-header van het oorspronkelijke pakket te versleutelen. De tunnelmodus wordt veel geïmplementeerd tussen gateways in site-naar-site-VPN-scenario's. De tunnelmodus wordt in de meeste gevallen gebruikt voor end-to-end-versleuteling tussen hosts.

Transportmodus versleutelt alleen de nettolading en ESP-trailer; de IP-header van het oorspronkelijke pakket is niet versleuteld. In de transportmodus zijn de IP-bron en het IP-doel van de pakketten ongewijzigd.

Selecteer Deze regel geeft geen tunnel op en selecteer vervolgens Volgende.

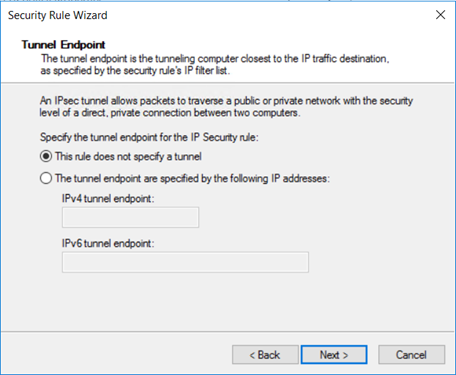

Het netwerktype definieert welke netwerkverbinding aan het beveiligingsbeleid wordt gekoppeld. Selecteer Alle netwerkverbindingen en selecteer vervolgens Volgende.

Selecteer de IP-filterlijst die u eerder hebt gemaakt, azure-onpremises-HTTP8080 en selecteer vervolgens Volgende.

Selecteer de bestaande filteractie myEncryption die u eerder hebt gemaakt.

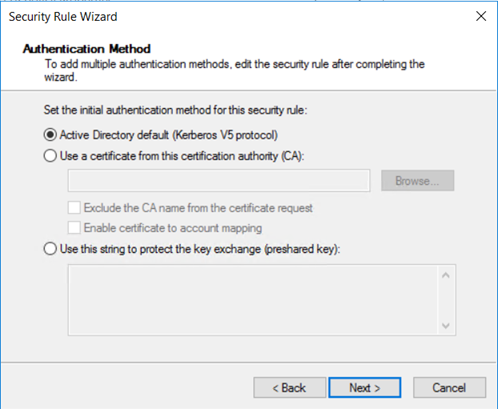

Windows ondersteunt vier verschillende typen verificaties: Kerberos, certificaten, NTLMv2 en vooraf gedeelde sleutel. Omdat we werken met hosts die lid zijn van een domein, selecteert u Active Directory-standaard (Kerberos V5-protocol) en selecteert u vervolgens Volgende.

Het nieuwe beleid maakt de beveiligingsregel: azure-onpremises-HTTP8080. Selecteer OK.

Voor het IPsec-beleid zijn alle HTTP-verbindingen op de doelpoort 8080 vereist voor het gebruik van de IPsec-transportmodus. Omdat HTTP een duidelijk tekstprotocol is, zorgt het beveiligingsbeleid ervoor dat gegevens worden versleuteld wanneer ze worden overgedragen via de persoonlijke ExpressRoute-peering. IPsec-beleid voor Active Directory is complexer om te configureren dan Windows Firewall met geavanceerde beveiliging. Het biedt echter meer aanpassing van de IPsec-verbinding.

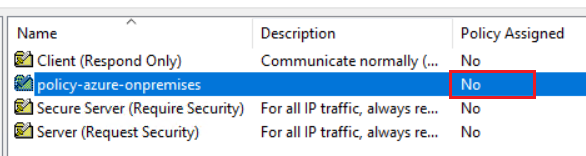

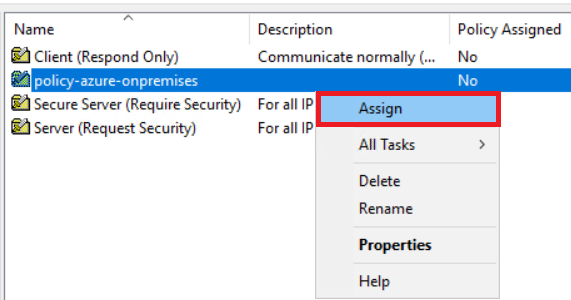

8. Wijs het ipsec-groepsbeleidsobject toe aan de organisatie-eenheid

Bekijk het beleid. Het beveiligingsgroepsbeleid is gedefinieerd, maar nog niet toegewezen.

Als u het beveiligingsgroepsbeleid wilt toewijzen aan de OE IPSecOU, klikt u met de rechtermuisknop op het beveiligingsbeleid en kiest u Toewijzen. Aan elke computer die deel uitmaakt van de organisatie-eenheid, is het beveiligingsgroepsbeleid toegewezen.

Verkeersversleuteling controleren

Als u het groepsbeleidsobject voor versleuteling wilt uitchecken dat is toegepast op de organisatie-eenheid, installeert u IIS op alle Virtuele Azure-machines en in de host1. Elke IIS is aangepast om te beantwoorden aan HTTP-aanvragen op poort 8080. Als u versleuteling wilt controleren, kunt u een netwerksniffer (zoals Wireshark) installeren op alle computers in de organisatie-eenheid. Een PowerShell-script werkt als een HTTP-client voor het genereren van HTTP-aanvragen op poort 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

De volgende netwerkopname toont de resultaten voor on-premises host1 met weergavefilter ESP zodat alleen het versleutelde verkeer overeenkomt:

Als u het PowerShell-script on-premises (HTTP-client) uitvoert, toont de netwerkopname in de Azure-VM een vergelijkbare tracering.

Volgende stappen

Voor meer informatie over ExpressRoute raadpleegt u de Veelgestelde vragen over ExpressRoute.