Netwerkbeveiliging voor Azure Event Grid-resources

In dit artikel wordt beschreven hoe u de volgende beveiligingsfuncties gebruikt met Azure Event Grid:

- Servicetags voor uitgaand verkeer

- IP-firewallregels voor inkomend verkeer

- Privé-eindpunten voor inkomend verkeer

Servicetags

Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt geminimaliseerd. Zie het overzicht van servicetags voor meer informatie over servicetags.

U kunt servicetags gebruiken om netwerktoegangsbeheer voor netwerkbeveiligingsgroepen of Azure Firewall te definiëren. Gebruik servicetags in plaats van specifieke IP-adressen wanneer je beveiligingsregels maakt. Door de naam van de servicetag (bijvoorbeeld AzureEventGrid) op te geven in het juiste bron - of doelveld van een regel, kunt u het verkeer voor de bijbehorende service toestaan of weigeren.

| Servicetag | Doel | Kunt u binnenkomend of uitgaand gebruiken? | Kan het regionaal zijn? | Kan dit worden gebruikt met Azure Firewall? |

|---|---|---|---|---|

| AzureEventGrid | Azure Event Grid. | Beide | Nee | Ja |

IP-firewall

Azure Event Grid biedt ondersteuning voor op IP gebaseerde toegangsbeheer voor publiceren naar onderwerpen en domeinen. Met besturingselementen op basis van IP kunt u de uitgevers beperken tot een onderwerp of domein tot alleen een set goedgekeurde machines en cloudservices. Deze functie vormt een aanvulling op de verificatiemechanismen die door Event Grid worden ondersteund.

Onderwerp en domein zijn standaard toegankelijk vanaf internet zolang de aanvraag wordt geleverd met geldige verificatie en autorisatie. Met IP-firewall kunt u deze verder beperken tot alleen een set IP-adressen of IP-adresbereiken in CIDR-notatie (Classless Inter-Domain Routing). Uitgevers die afkomstig zijn van een ander IP-adres, worden geweigerd en ontvangen een antwoord van 403 (Verboden).

Zie IP-firewall configureren voor stapsgewijze instructies voor het configureren van IP-firewall voor onderwerpen en domeinen.

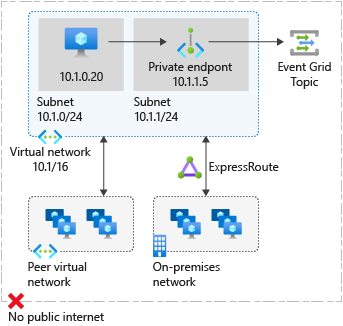

Privé-eindpunten

U kunt privé-eindpunten gebruiken om inkomend verkeer van gebeurtenissen rechtstreeks vanuit uw virtuele netwerk naar uw onderwerpen en domeinen veilig via een privékoppeling toe te staan zonder via het openbare internet te gaan. Een privé-eindpunt is een speciale netwerkinterface voor een Azure-service in uw virtuele netwerk. Wanneer u een privé-eindpunt voor uw onderwerp of domein maakt, biedt het beveiligde connectiviteit tussen clients in uw virtuele netwerk en uw Event Grid-resource. Aan het privé-eindpunt wordt een IP-adres toegewezen uit het IP-adresbereik van uw virtuele netwerk. De verbinding tussen het privé-eindpunt en de Event Grid-service maakt gebruik van een beveiligde privékoppeling.

Met behulp van privé-eindpunten voor uw Event Grid-resource kunt u het volgende doen:

- Beveilig de toegang tot uw onderwerp of domein vanuit een virtueel netwerk via het Backbone-netwerk van Microsoft in plaats van het openbare internet.

- Veilig verbinding maken vanuit on-premises netwerken die verbinding maken met het virtuele netwerk met behulp van VPN of Express Routes met privépeering.

Wanneer u een privé-eindpunt maakt voor een onderwerp of domein in uw virtuele netwerk, wordt er een toestemmingsaanvraag verzonden voor goedkeuring aan de resource-eigenaar. Als de gebruiker die het privé-eindpunt wil maken ook eigenaar van de resource is, wordt deze toestemmingsaanvraag automatisch goedgekeurd. Anders heeft de verbinding de status In behandeling totdat deze is goedgekeurd. Toepassingen in het virtuele netwerk kunnen naadloos verbinding maken met de Event Grid-service via het privé-eindpunt, met behulp van dezelfde verbindingsreeks s en autorisatiemechanismen die ze anders zouden gebruiken. Resource-eigenaren kunnen toestemmingsaanvragen en de privé-eindpunten beheren via het tabblad Privé-eindpunten voor de resource in Azure Portal.

Verbinding maken met privé-eindpunten

Uitgevers in een virtueel netwerk met behulp van het privé-eindpunt moeten dezelfde verbindingsreeks gebruiken voor het onderwerp of domein als clients die verbinding maken met het openbare eindpunt. Dns-omzetting (Domain Name System) routeert automatisch verbindingen van het virtuele netwerk naar het onderwerp of domein via een privékoppeling. Event Grid maakt standaard een privé-DNS-zone die is gekoppeld aan het virtuele netwerk met de benodigde update voor de privé-eindpunten. Als u echter uw eigen DNS-server gebruikt, moet u mogelijk meer wijzigingen aanbrengen in uw DNS-configuratie.

DNS-wijzigingen voor privé-eindpunten

Wanneer u een privé-eindpunt maakt, wordt de DNS CNAME-record voor de resource bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard wordt een privé-DNS-zone gemaakt die overeenkomt met het subdomein van de privékoppeling.

Wanneer u de ONDERWERP- of domeineindpunt-URL van buiten het virtuele netwerk met het privé-eindpunt oplost, wordt deze omgezet in het openbare eindpunt van de service. De DNS-bronrecords voor 'topicA', wanneer deze worden omgezet van buiten het VNet dat als host fungeert voor het privé-eindpunt, zijn:

| Name | Type | Weergegeven als |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Azure Traffic Manager-profiel> |

U kunt de toegang voor een client buiten het virtuele netwerk weigeren of beheren via het openbare eindpunt met behulp van de IP-firewall.

Wanneer het probleem is opgelost vanuit het virtuele netwerk dat als host fungeert voor het privé-eindpunt, wordt de URL van het onderwerp of domeineindpunt omgezet in het IP-adres van het privé-eindpunt. De DNS-bronrecords voor het onderwerp 'topicA', wanneer deze zijn omgezet vanuit het VNet dat als host fungeert voor het privé-eindpunt, zijn:

| Name | Type | Weergegeven als |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

A | 10.0.0.5 |

Met deze benadering hebt u toegang tot het onderwerp of domein met dezelfde verbindingsreeks voor clients in het virtuele netwerk dat als host fungeert voor de privé-eindpunten en clients buiten het virtuele netwerk.

Als u een aangepaste DNS-server in uw netwerk gebruikt, kunnen clients de FQDN (Fully Qualified Domain Name) voor het onderwerp of domeineindpunt omzetten in het IP-adres van het privé-eindpunt. Configureer uw DNS-server om uw privékoppelingssubdomein te delegeren naar de privé-DNS-zone voor het virtuele netwerk of configureer de A-records voor topicOrDomainName.regionName.privatelink.eventgrid.azure.net met het IP-adres van het privé-eindpunt.

De aanbevolen DNS-zonenaam is privatelink.eventgrid.azure.net.

Privé-eindpunten en -publicatie

In de volgende tabel worden de verschillende statussen van de privé-eindpuntverbinding en de effecten op publicatie beschreven:

| Verbindingsstatus | Publiceren (Ja/Nee) |

|---|---|

| Goedgekeurd | Ja |

| Afgewezen | Nee |

| In behandeling | Nee |

| Niet verbonden | Nee |

Voor een geslaagde publicatie moet de verbindingsstatus van het privé-eindpunt worden goedgekeurd. Als een verbinding wordt geweigerd, kan deze niet worden goedgekeurd met behulp van Azure Portal. De enige mogelijkheid is om de verbinding te verwijderen en in plaats daarvan een nieuwe te maken.

Quota en limieten

Er geldt een limiet voor het aantal IP-firewallregels en privé-eindpuntverbindingen per onderwerp of domein. Zie Event Grid-quota en -limieten.

Volgende stappen

U kunt ip-firewall configureren voor uw Event Grid-resource om de toegang via het openbare internet te beperken van slechts een bepaalde set IP-adressen of IP-adresbereiken. Zie IP-firewall configureren voor stapsgewijze instructies.

U kunt privé-eindpunten configureren om de toegang alleen vanuit geselecteerde virtuele netwerken te beperken. Zie Privé-eindpunten configureren voor stapsgewijze instructies.

Zie Problemen met de netwerkverbinding oplossen om problemen met de netwerkverbinding op te lossen.