Gegevensbeveiliging en -versleuteling in Azure Data Manager for Energy

Dit artikel bevat een overzicht van beveiligingsfuncties in Azure Data Manager for Energy. Het behandelt de belangrijkste gebieden van versleuteling-at-rest, versleuteling in transit, TLS, https, door Microsoft beheerde sleutels en door de klant beheerde sleutel.

Data-at-rest versleutelen

Azure Data Manager for Energy maakt gebruik van verschillende opslagbronnen voor het opslaan van metagegevens, gebruikersgegevens, in-memory gegevens, enzovoort. Het platform maakt gebruik van versleuteling aan de servicezijde om automatisch alle gegevens te versleutelen wanneer deze worden bewaard in de cloud. Gegevensversleuteling in rust beschermt uw gegevens om u te helpen te voldoen aan de beveiligings- en nalevingsverplichtingen van uw organisatie. Alle gegevens in Azure Data Manager for Energy worden standaard versleuteld met door Microsoft beheerde sleutels. Naast de door Microsoft beheerde sleutel kunt u uw eigen versleutelingssleutel gebruiken om de gegevens in Azure Data Manager for Energy te beveiligen. Wanneer u een door de klant beheerde sleutel opgeeft, wordt die sleutel gebruikt voor het beveiligen en beheren van de toegang tot de door Microsoft beheerde sleutel waarmee uw gegevens worden versleuteld.

Actieve gegevens versleutelen

Azure Data Manager for Energy ondersteunt het TLS 1.2-protocol (Transport Layer Security) om gegevens te beveiligen wanneer ze tussen de cloudservices en klanten reizen. TLS biedt sterke verificatie, berichtprivacy en integriteit (waardoor detectie van berichtvervalsing, onderschepping en vervalsing van berichten), interoperabiliteit en flexibiliteit van algoritmen mogelijk is.

Naast TLS vinden alle transacties plaats via HTTPS wanneer u communiceert met Azure Data Manager for Energy.

Door de klant beheerde sleutels (CMK) instellen voor azure Data Manager for Energy-exemplaar

Belangrijk

U kunt CMK-instellingen niet bewerken nadat het Exemplaar van Azure Data Manager for Energy is gemaakt.

Vereisten

Stap 1: De sleutelkluis configureren

U kunt een nieuwe of bestaande sleutelkluis gebruiken om door de klant beheerde sleutels op te slaan. Zie Overzicht van Azure Key Vault en wat is Azure Key Vault?

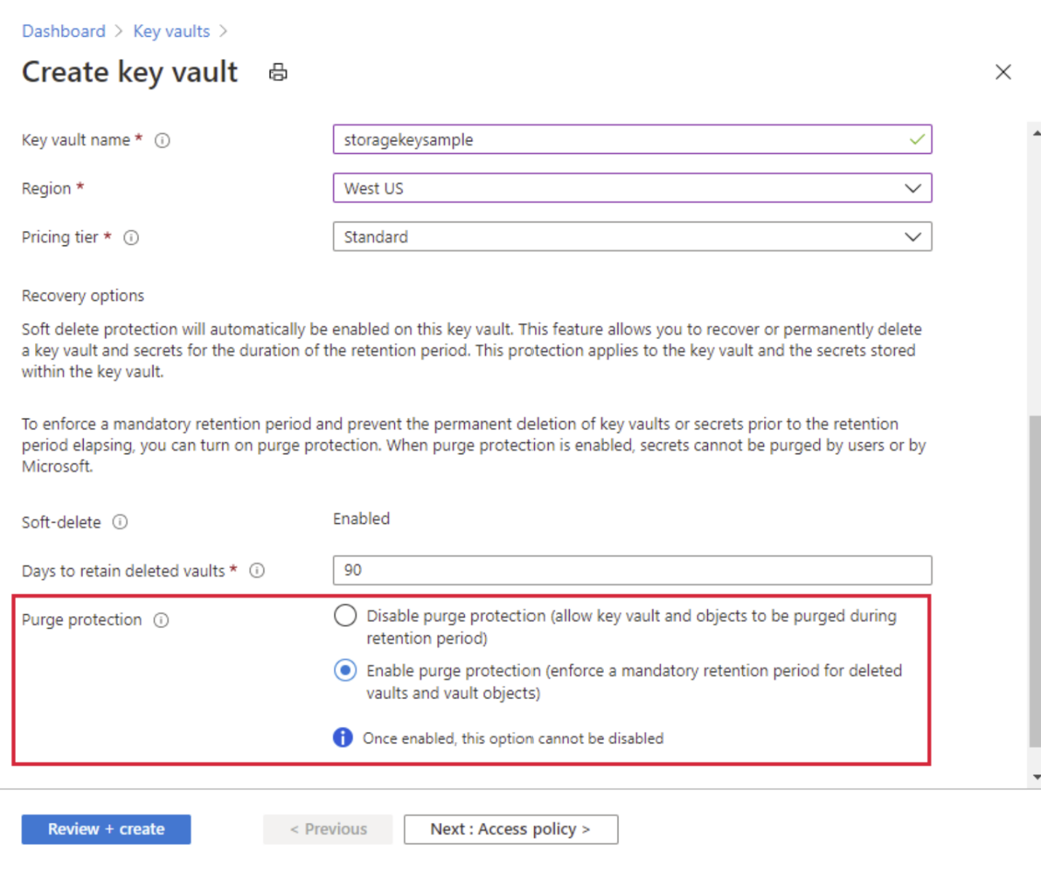

Voor het gebruik van door de klant beheerde sleutels met Azure Data Manager for Energy moet zowel voorlopig verwijderen als opschonen worden ingeschakeld voor de sleutelkluis. Voorlopig verwijderen is standaard ingeschakeld wanneer u een nieuwe sleutelkluis maakt en niet kan worden uitgeschakeld. U kunt beveiliging tegen opschonen inschakelen wanneer u de sleutelkluis maakt of nadat deze is gemaakt.

Zie de quickstart: Een sleutelkluis maken met behulp van Azure Portal voor meer informatie over het maken van een sleutelkluis met behulp van Azure Portal. Wanneer u de sleutelkluis maakt, selecteert u Opschoningsbeveiliging inschakelen.

Voer de volgende stappen uit om beveiliging tegen opschonen in te schakelen voor een bestaande sleutelkluis:

- Navigeer naar uw sleutelkluis in Azure Portal.

- Kies Eigenschappen onder Instellingen.

- Kies In de sectie Beveiliging tegen opschonen de optie Beveiliging tegen opschonen inschakelen.

Stap 2: Een sleutel toevoegen

- Voeg vervolgens een sleutel toe aan de sleutelkluis.

- Zie quickstart: Een sleutel instellen en ophalen uit Azure Key Vault met behulp van Azure Portal voor meer informatie over het toevoegen van een sleutel met azure Portal.

- Het wordt aanbevolen om de RSA-sleutelgrootte 3072 te bepalen. Zie Door de klant beheerde sleutels configureren voor uw Azure Cosmos DB-account | Microsoft Learn.

Stap 3: Een beheerde identiteit kiezen om toegang tot de sleutelkluis te autoriseren

- Wanneer u door de klant beheerde sleutels inschakelt voor een bestaand Exemplaar van Azure Data Manager for Energy, moet u een beheerde identiteit opgeven die wordt gebruikt om toegang te verlenen tot de sleutelkluis die de sleutel bevat. De beheerde identiteit moet machtigingen hebben voor toegang tot de sleutel in de sleutelkluis.

- U kunt een door de gebruiker toegewezen beheerde identiteit maken.

Door de klant beheerde sleutels configureren voor een bestaand account

- Maak een Azure Data Manager for Energy-exemplaar .

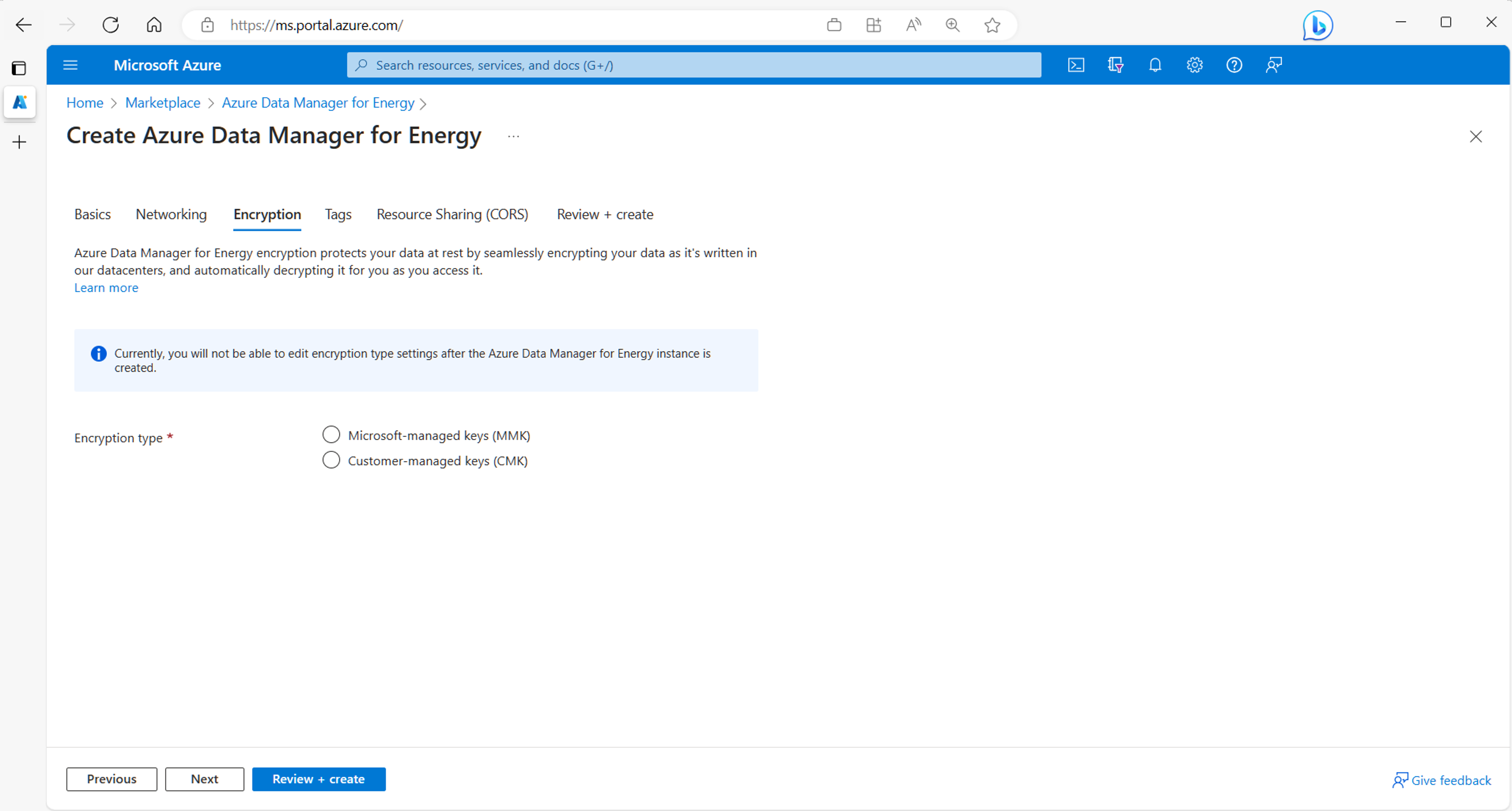

- Selecteer het tabblad Versleuteling .

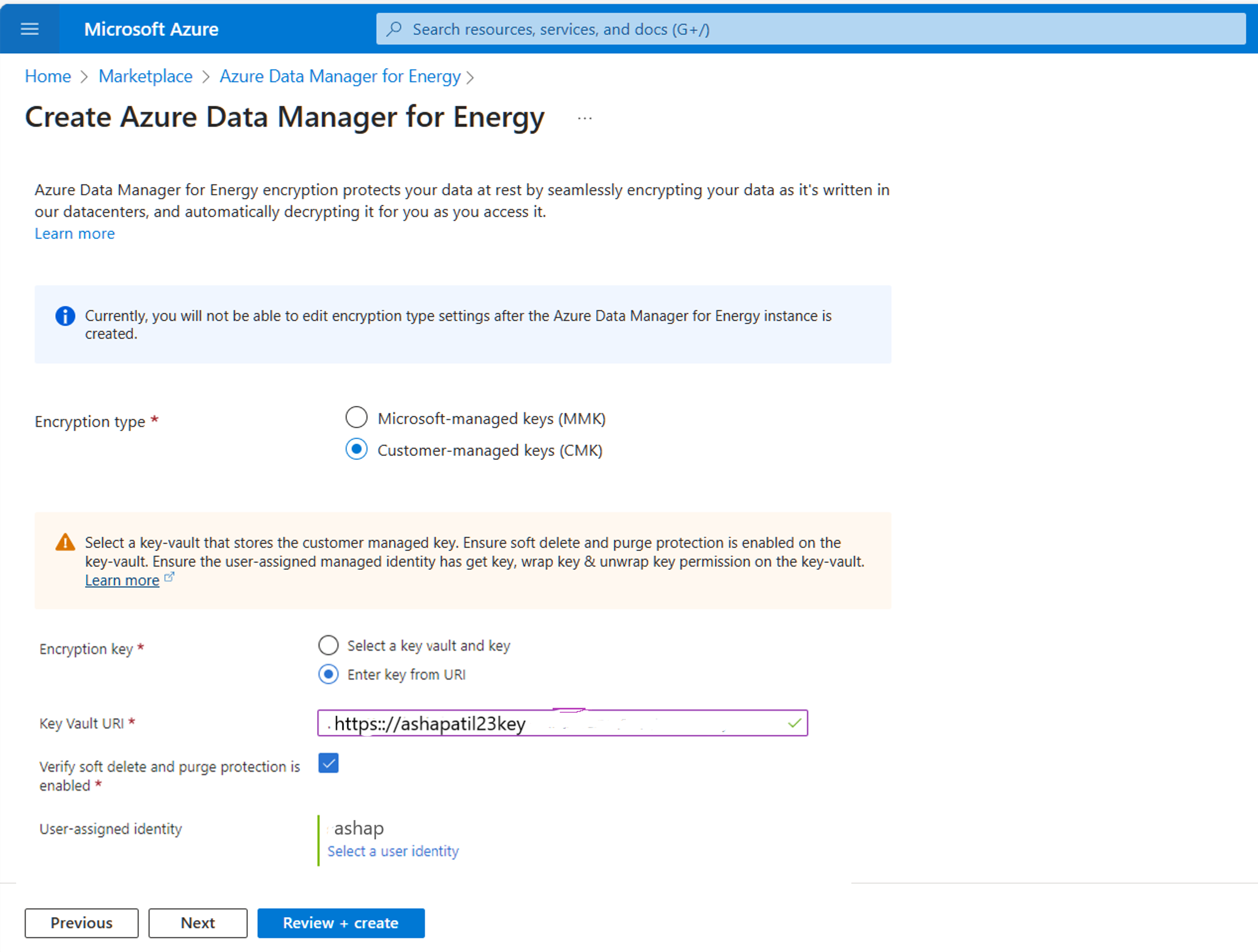

Selecteer op het tabblad Versleuteling de optie Door de klant beheerde sleutels (CMK).

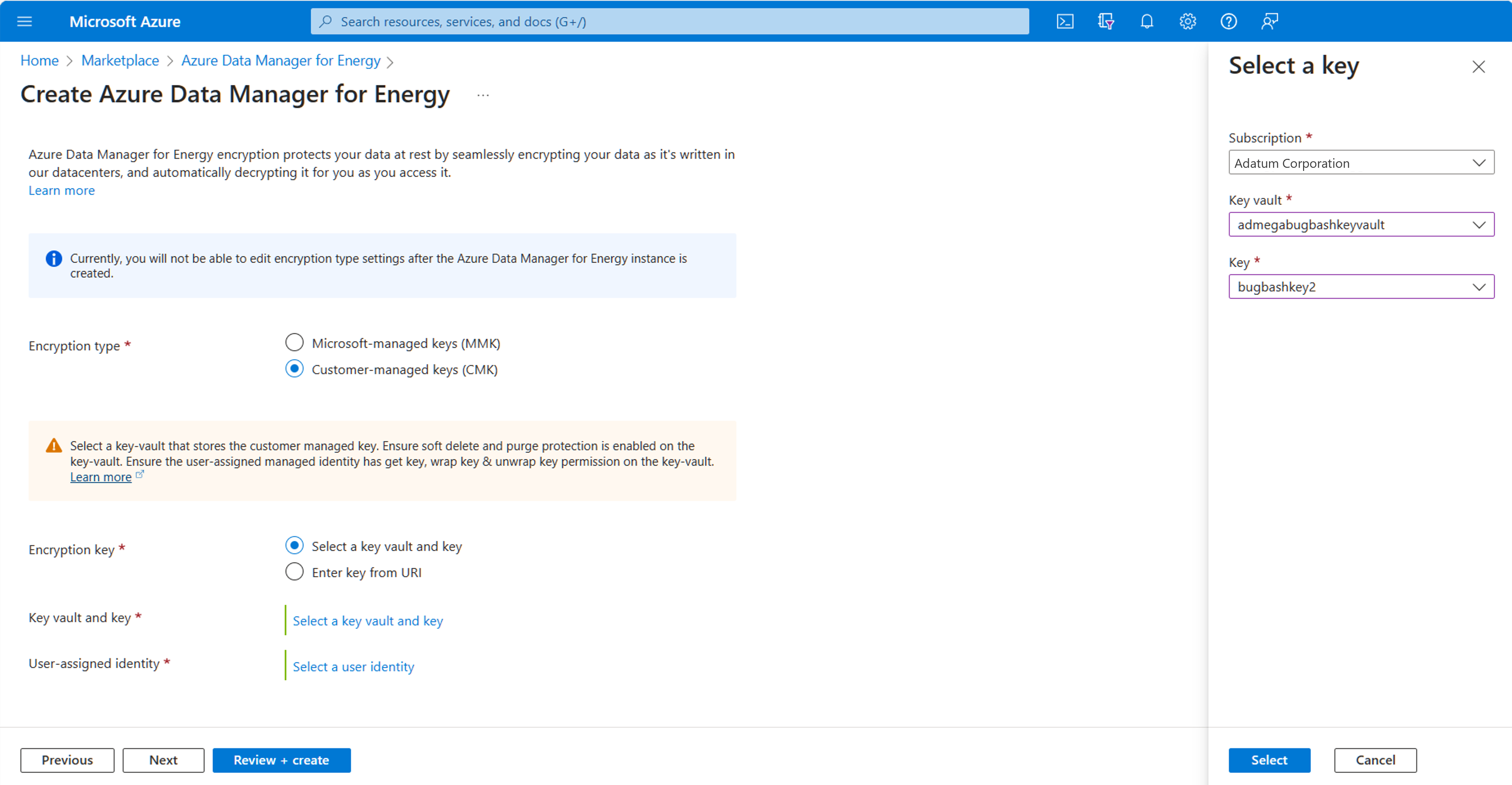

Voor het gebruik van CMK moet u de sleutelkluis selecteren waarin de sleutel is opgeslagen.

Selecteer Versleutelingssleutel als 'Een sleutelkluis en sleutel selecteren'.

Selecteer vervolgens 'Een sleutelkluis en sleutel selecteren'.

Selecteer vervolgens de sleutelkluis en sleutel.

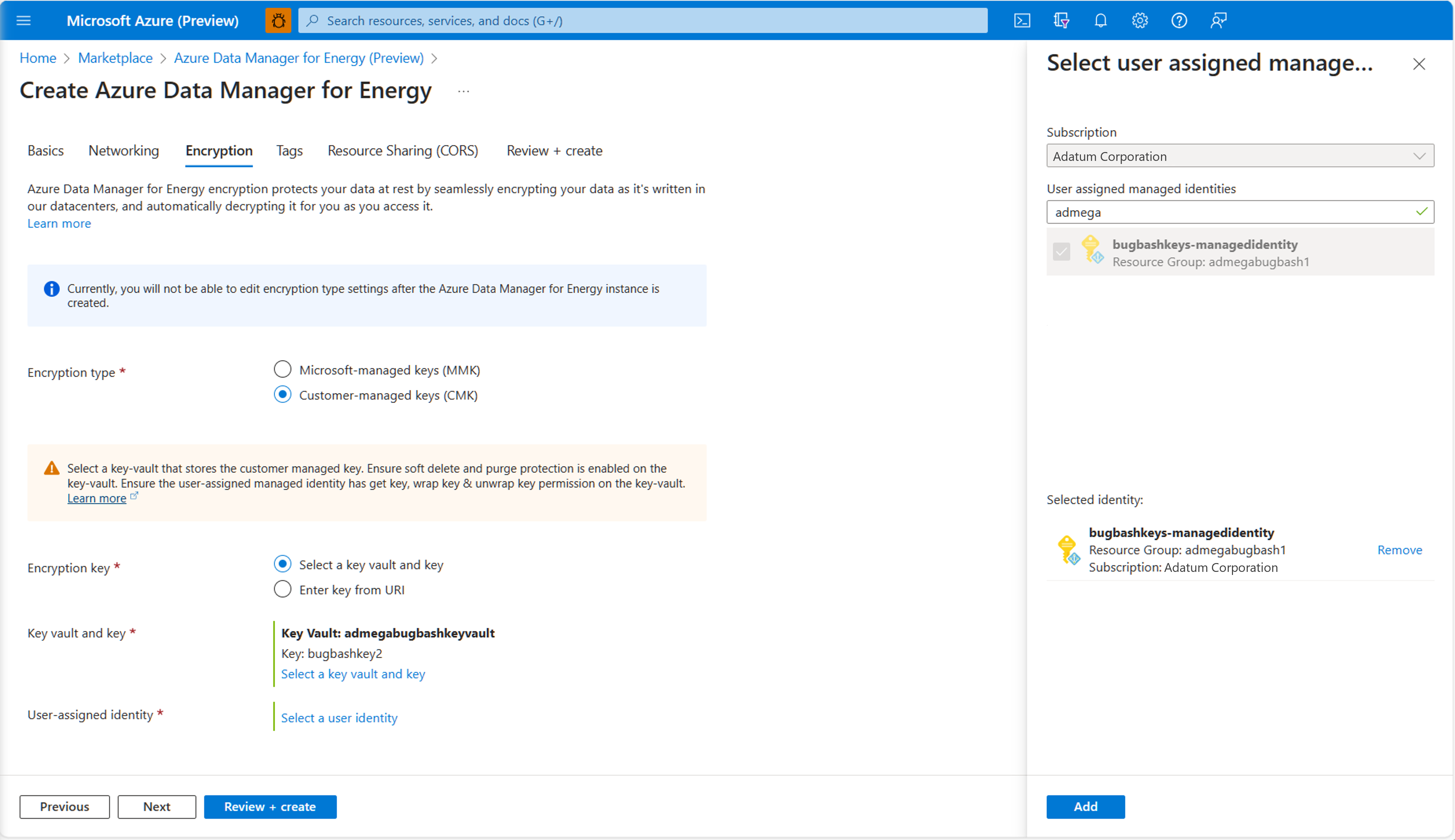

Selecteer vervolgens de door de gebruiker toegewezen beheerde identiteit die wordt gebruikt om toegang te verlenen tot de sleutelkluis die de sleutel bevat.

Selecteer Een gebruikersidentiteit selecteren. Selecteer de door de gebruiker toegewezen beheerde identiteit die u hebt gemaakt in de vereisten.

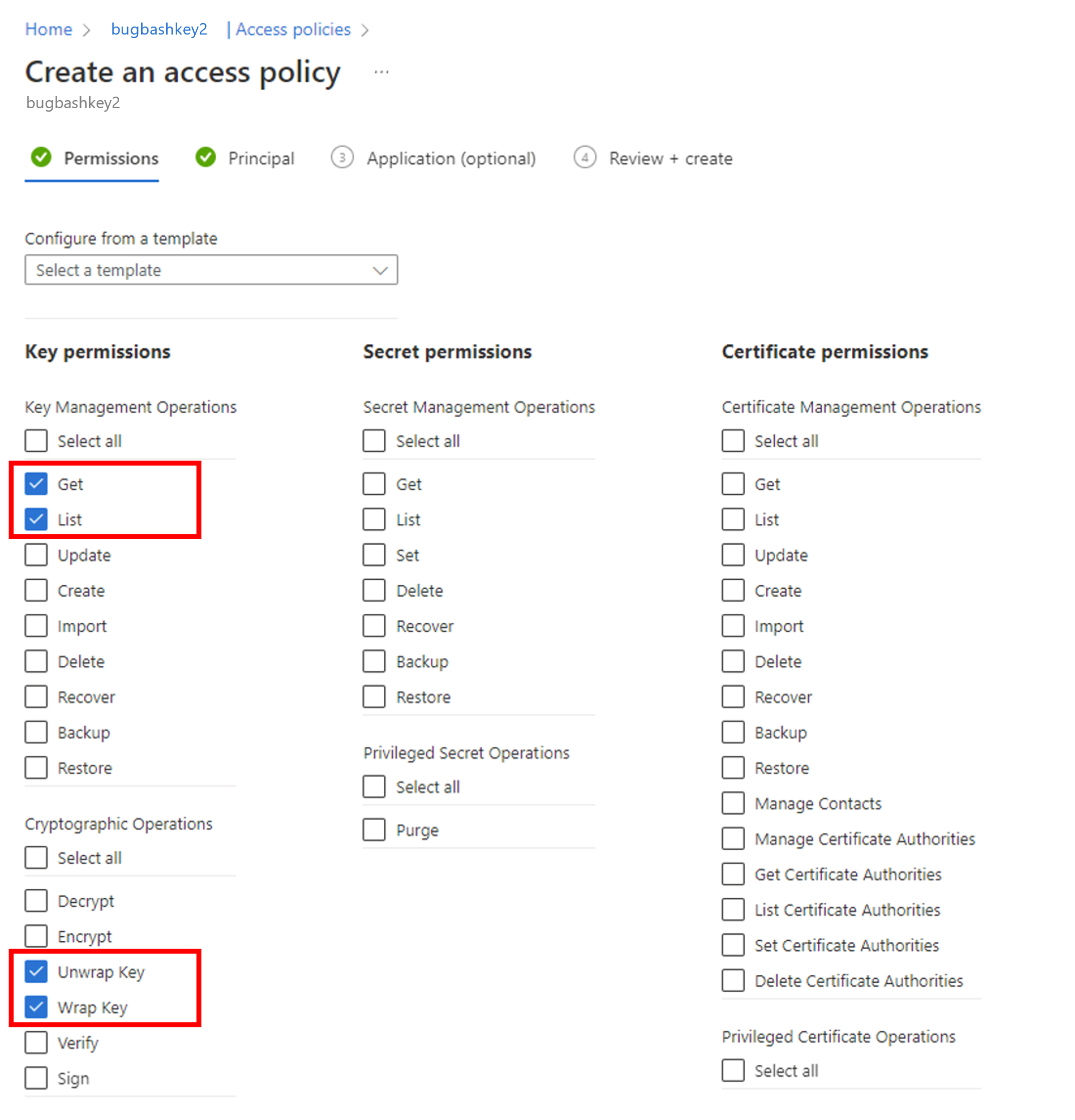

Deze door de gebruiker toegewezen identiteit moet sleutel, lijstsleutel, sleutelterugloop hebben en sleutelmachtigingen uitpakken voor de sleutelkluis. Zie Toegangsbeleid voor Key Vault toewijzen aan Key Vault voor meer informatie over het toewijzen van toegangsbeleid voor Azure Key Vault.

U kunt ook versleutelingssleutel selecteren als 'Enter key from Uri'. Het is verplicht voor de sleutel om voorlopig verwijderen en opschonen te laten inschakelen. U moet dit bevestigen door het onderstaande selectievakje in te schakelen.

Selecteer vervolgens Beoordelen+maken nadat u andere tabbladen hebt voltooid.

Selecteer de knop Maken.

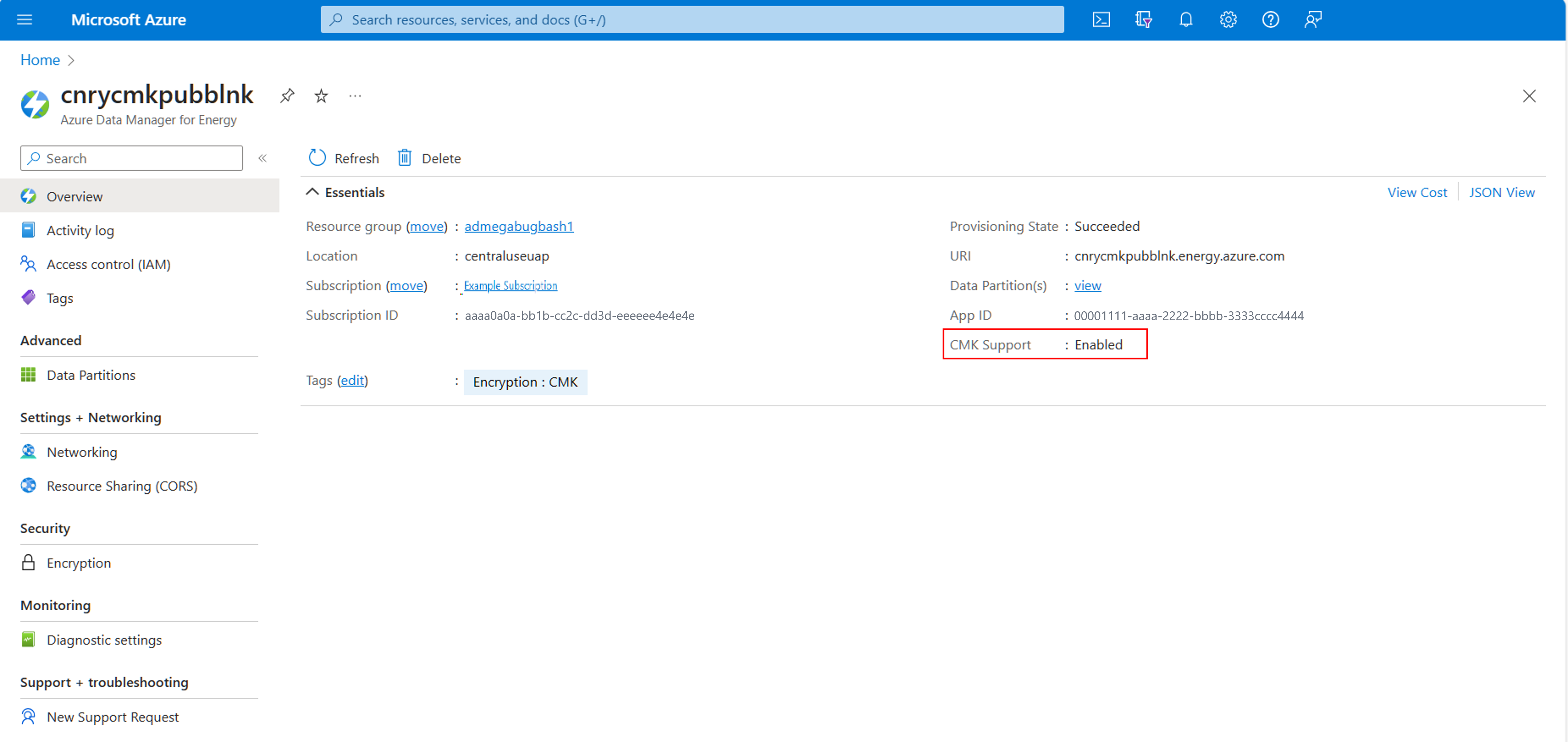

Er wordt een Azure Data Manager for Energy-exemplaar gemaakt met door de klant beheerde sleutels.

Zodra CMK is ingeschakeld, ziet u de status op het scherm Overzicht .

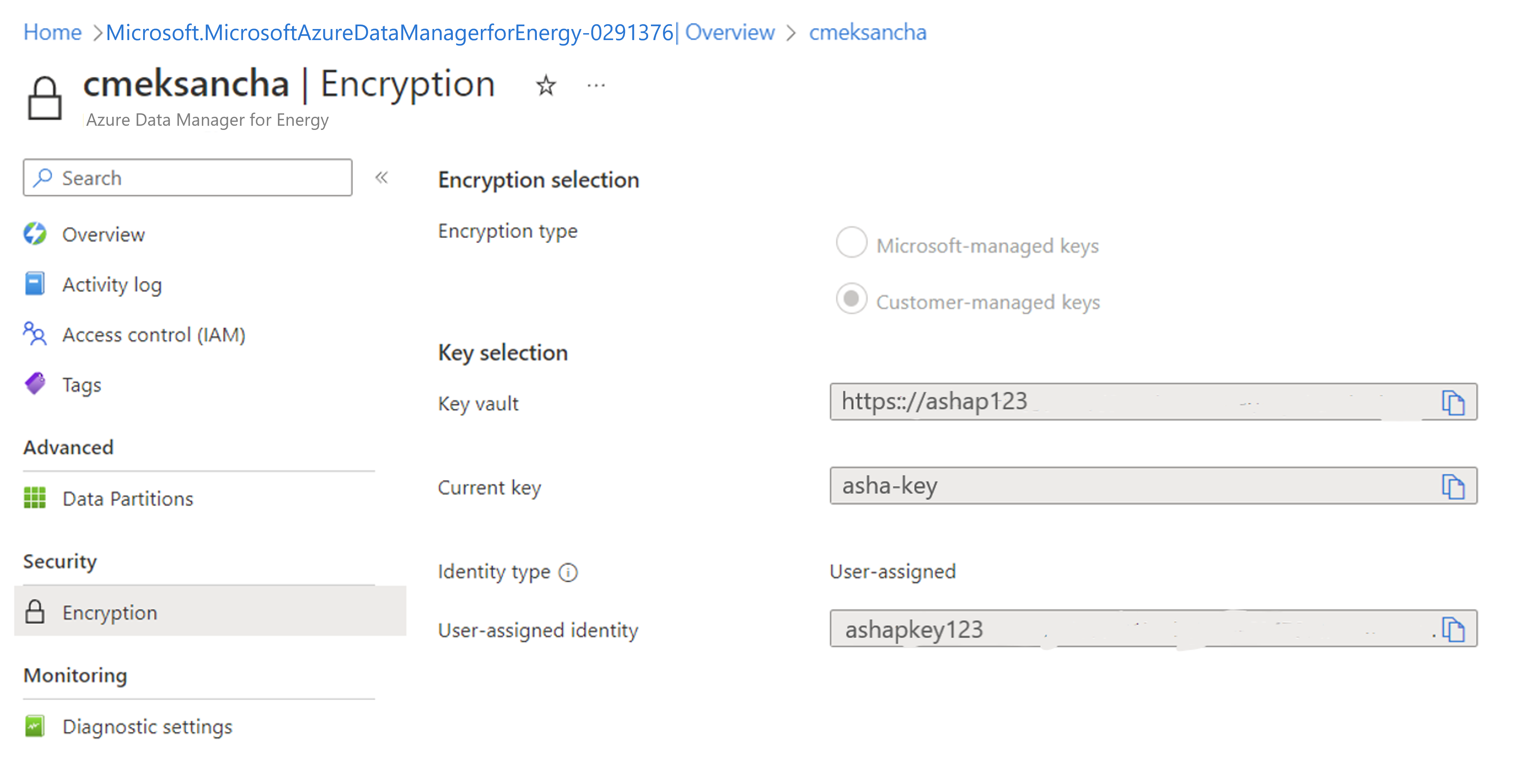

U kunt naar Versleuteling navigeren en zien dat CMK is ingeschakeld met door de gebruiker beheerde identiteit.

Volgende stappen

Voor meer informatie over privékoppelingen.