Verbeterde beveiliging met nieuwe persoonlijke toegangstokenindeling

We zijn verheugd om verbeteringen aan te kondigen in de indeling van persoonlijke toegangstokens (PAT's), gericht op het verbeteren van de beveiliging en het stimuleren van de mogelijkheden voor geheimdetectie.

Bekijk de releaseopmerkingen voor meer informatie.

Algemeen

GitHub Advanced Security voor Azure DevOps

Azure-pipelines

- AzureFileCopy-, AzurePowerShell- en SqlAzureDacpacDeployment-taken gebruiken alleen Az-modules

- Workloadidentiteitsfederatie gebruiken voor containertaken, resources en taken

Algemeen

Nieuwe verificatie-indeling voor persoonlijke azure DevOps-toegangstokens beschikbaar

We hebben updates aangebracht in de indeling van persoonlijke toegangstokens (PAT's) die zijn uitgegeven door Azure DevOps. Deze wijzigingen bieden extra beveiligingsvoordelen en verbeteren de hulpprogramma's voor geheimdetectie die beschikbaar zijn via onze partneraanbiedingen, zoals GitHub Advanced Security voor Azure DevOps. Deze wijziging in pat-indeling volgt de nieuwe indeling die wordt aanbevolen voor alle Microsoft-producten. We verwachten dat de opname van meer identificeerbare bits de fout-positieve detectiesnelheid van deze hulpprogramma's voor geheime detectie zal verbeteren en ons in staat stelt om gedetecteerde lekken sneller te beperken.

Met name de lengte van onze tokens neemt toe van 52 tekens tot 84 tekens, waarvan 52 willekeurige gegevens zijn. Dit verbetert de algehele entropie van de tokengeneratie, waardoor we beter bestand kunnen zijn tegen mogelijke beveiligingsaanvallen.

U wordt aangeraden alle PAW's die momenteel in gebruik zijn, onmiddellijk opnieuw te genereren om te profiteren van deze wijzigingen. Dit kan worden gedaan op de pagina Persoonlijke toegangstokens van uw gebruikersprofiel of met behulp van de levenscyclusbeheer-API's voor persoonlijke toegangstokens. Integrators worden ook aanbevolen om zowel deze nieuwe tokenlengte als de huidige tokenlengte te ondersteunen, terwijl u zich aanpast aan deze nieuwe indeling.

GitHub Advanced Security voor Azure DevOps

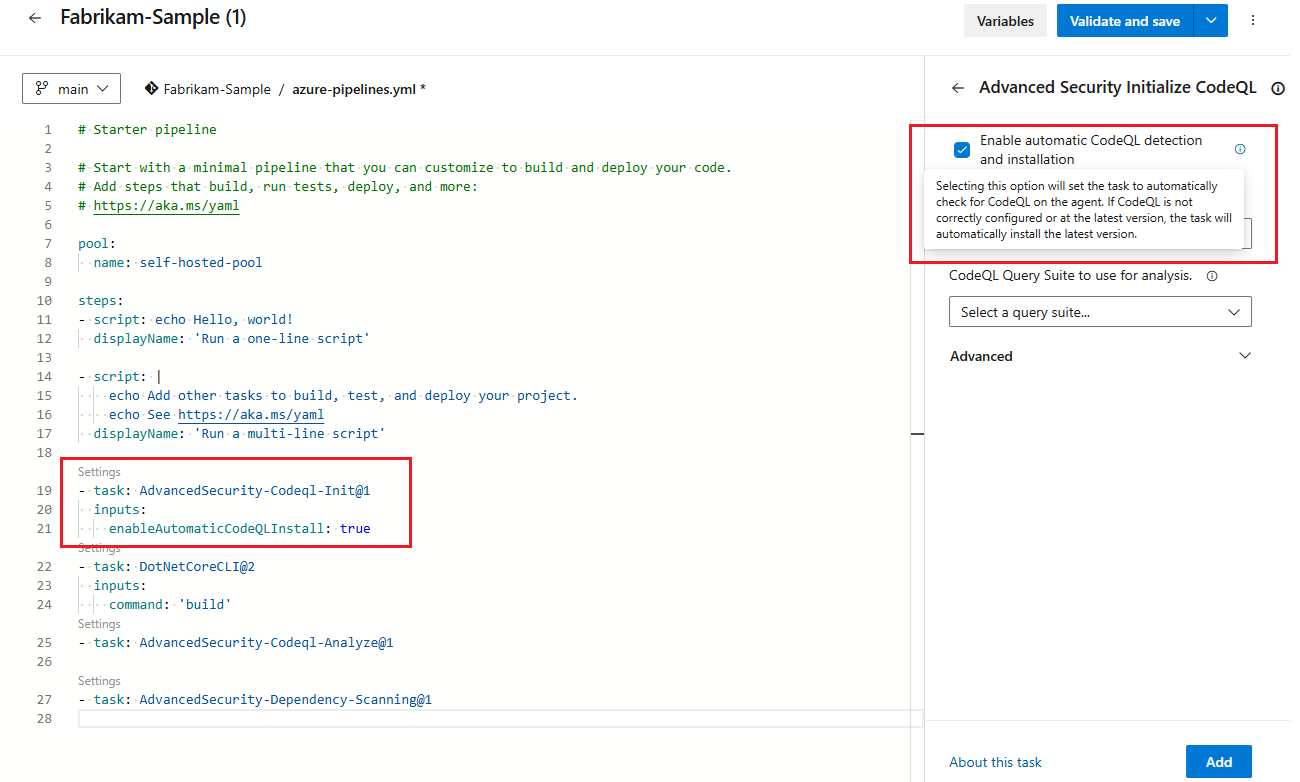

Geautomatiseerde zelf-hostende agentinstallatie voor codescan-bits in Advanced Security

Ter vereenvoudiging van het gebruik van zelf-hostende agents voor codescans in Advanced Security kunnen de nieuwste CodeQL-bits nu automatisch worden geïnstalleerd. De Advanced-Security-Codeql-Init taak bevat een nieuwe variabele, enableAutomaticCodeQLInstall: truevoor bestaande pijplijnen of een selectievakje voor nieuwe taken. Voorheen moest u de CodeQL-bundel handmatig installeren in de map van het agenthulpprogramma.

Azure-pipelines

AzureFileCopy-, AzurePowerShell- en SqlAzureDacpacDeployment-taken gebruiken alleen Az-modules

De azureFileCopy-, AzurePowerShell- en SqlAzureDacpacDeployment-taken kunnen geen AzureRM-modules meer gebruiken. Vanaf februari 2024 is de AzureRM PowerShell-module afgeschaft en wordt deze niet meer ondersteund. Hoewel de AzureRM-module nog steeds kan functioneren, wordt deze niet meer onderhouden, waardoor u naar eigen goeddunken gebruik kunt blijven gebruiken. Taken die voorheen zowel AzureRmM- als Az-modules konden gebruiken, gebruiken nu alleen Az-modules. Als u taken gebruikt voor zelf-hostende agents, controleert u of de Az-module vooraf is geïnstalleerd op uw installatiekopieën.

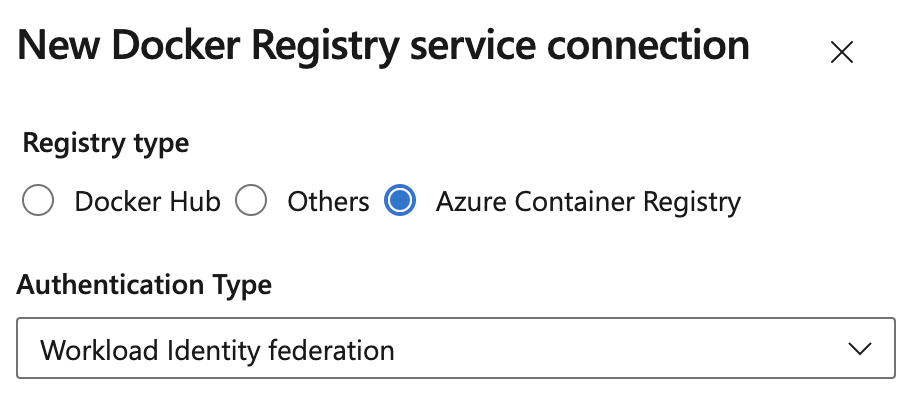

Workloadidentiteitsfederatie gebruiken voor containertaken, resources en taken

Docker-serviceverbindingen die zijn gericht op Azure Container Registry kunnen nu gebruikmaken van workloadidentiteitsfederatie, waardoor geheimen niet meer nodig zijn. Raadpleeg onze documentatie voor een bijgewerkte lijst met taken die ondersteuning bieden voor workloadidentiteitsfederatie.

Volgende stappen

Notitie

Deze functies worden de komende twee tot drie weken uitgerold.

Ga naar Azure DevOps en kijk eens.

Feedback geven

We horen graag wat u van deze functies vindt. Gebruik het Help-menu om een probleem te melden of een suggestie op te geven.

U kunt ook advies krijgen en uw vragen beantwoorden door de community op Stack Overflow.

Met vriendelijke groet,

Gepleiu Andrica