Verbeteringen aan geheime scanmogelijkheden en New Board Hub standaard ingeschakeld

We zijn verheugd om aan te kondigen dat we een beveiligingsoverzicht uitrollen, één deelvenster met glazen weergaven voor uw geavanceerde beveiligingswaarschuwingen en -activering, en we hebben ook onze mogelijkheden voor het scannen van geheimen verbeterd door meer partnerpatronen toe te voegen in GitHub Advanced Security. Hierdoor worden de detectiemogelijkheden van onze functie voor geheimscans aanzienlijk verhoogd, waardoor uw projecten een veiligere omgeving bieden.

Met deze update maken we new boards hub uw standaardervaring! Het introduceert een bijgewerkt ontwerp, betere prestaties en verbeterde toegankelijkheid. Daarnaast bekijken we twee nieuwe functies in Boards: AB#-koppelingen op GitHub-pull-aanvragen en een betrouwbaardere zoekopdracht in GitHub-opslagplaatsen, waardoor het risico op time-outs wordt verwijderd.

Bekijk de releaseopmerkingen voor meer informatie.

GitHub Advanced Security voor Azure DevOps

- Risico- en dekkingsweergaven voor beveiligingsoverzicht

- Uitgebreide set detecties voor geheimscans

- Geheim scannen detecteert nu patronen die niet van de provider zijn

Azure Boards

- Nieuwe Boards Hub standaard ingeschakeld

- Koppeling toevoegen aan GitHub-doorvoer of pull-aanvraag is algemeen beschikbaar

- AB#-koppelingen op GitHub-pull-aanvragen (preview)

- Verbinding maken met zoekverbeteringen voor GitHub-opslagplaatsen (preview)

Azure-pipelines

- Configuratiemachtiging voor wachtrijbuild bewerken

- TFX valideert of een taak gebruikmaakt van een end-of-life node-runner

GitHub Advanced Security voor Azure DevOps

Risico- en dekkingsweergaven voor beveiligingsoverzicht

U kunt nu een organisatiebrede weergave bekijken van uw opslagplaatsen en hun geavanceerde beveiligingswaarschuwingen en de status van geavanceerde beveiliging van alle opslagplaatsen in uw organisatie.

De beveiligingsoverzichtsfunctie voor Geavanceerde beveiliging vindt u in het overzicht van organisatie-instellingen>. Zie Beveiligingsoverzicht op GitHub Advanced Security voor Azure DevOps voor meer informatie.

Uitgebreide set detecties voor geheimscans

We breiden de set partnerpatronen uit die kunnen worden gedetecteerd met Geheim scannen. Deze uitbreiding brengt veel patronen met hoge betrouwbaarheid voor nieuwe tokentypen. Deze nieuwe patronen omvatten een groot aantal Azure-resourceproviders en andere SaaS-providers via het scanpartnerprogramma van het GitHub Advanced Security-geheim.

Zie Voor meer informatie over de typen partnerpatronen die door GitHub Advanced Security Secret Scanning worden gedetecteerd, waarschuwingen voor geheimscans voor GitHub Advanced Security voor Azure DevOps.

Geheim scannen detecteert nu patronen die niet van de provider zijn

Geheim scannen detecteert nu veel niet-providerpatronen, waaronder:

- HTTP-verificatieheaders

- MongoDB-verbindingsreeks s

- MySQL/Postgres/SQL Server-verbindingsreeks s

- OpenSSH-persoonlijke sleutels

- PERSOONLIJKE RSA-sleutels

Notitie

De detectie van patronen die geen provider zijn, is momenteel in preview en kan worden gewijzigd.

Detectie van deze patronen is ingeschakeld voor alle opslagplaatsen met Geavanceerde beveiliging in GitHub in Azure DevOps. Resulterende geheimen worden weergegeven in een nieuw, afzonderlijk filter op de lijst met waarschuwingen voor het scannen van geheimen met de naam Betrouwbaarheid.

Voor meer informatie over de typen patronen die door GitHub Advanced Security Secret Scanning worden gedetecteerd, raadpleegt u Waarschuwingen voor het scannen van geheimen voor GitHub Advanced Security voor Azure DevOps.

Azure Boards

Nieuwe Boards Hub standaard ingeschakeld

Als u de voortgang van New Boards Hub bijhoudt, weet u waarschijnlijk dat de preview al enige tijd actief is. In feite hebben we officieel de preview van New Boards Hub een beetje meer dan twee jaar geleden aangekondigd.

Vandaag kondigen we de laatste fase van onze reis aan. We beginnen met het proces voor het maken van New Boards Hub als standaardervaring voor al onze klanten. Dit gebeurt in twee golven, met het eerste begin midden april. Het implementatieproces voor elke golf duurt enkele weken, omdat we elke dag geleidelijk worden uitgerold naar een andere set klanten.

Zie onze laatste blogpost hier voor meer informatie.

Koppeling toevoegen aan GitHub-doorvoer of pull-aanvraag is algemeen beschikbaar

Na enkele weken in preview kondigen we een verbeterde ervaring aan voor het koppelen van werkitems aan GitHub. Zoek en selecteer de gewenste opslagplaats en zoom in om de specifieke pull-aanvraag of doorvoer te zoeken en te koppelen. U hoeft niet meer meerdere vensterwijzigingen aan te brengen en te kopiëren/plakken (hoewel u die optie nog steeds hebt).

Notitie

Deze functie is alleen beschikbaar in de preview-versie van New Boards Hub.

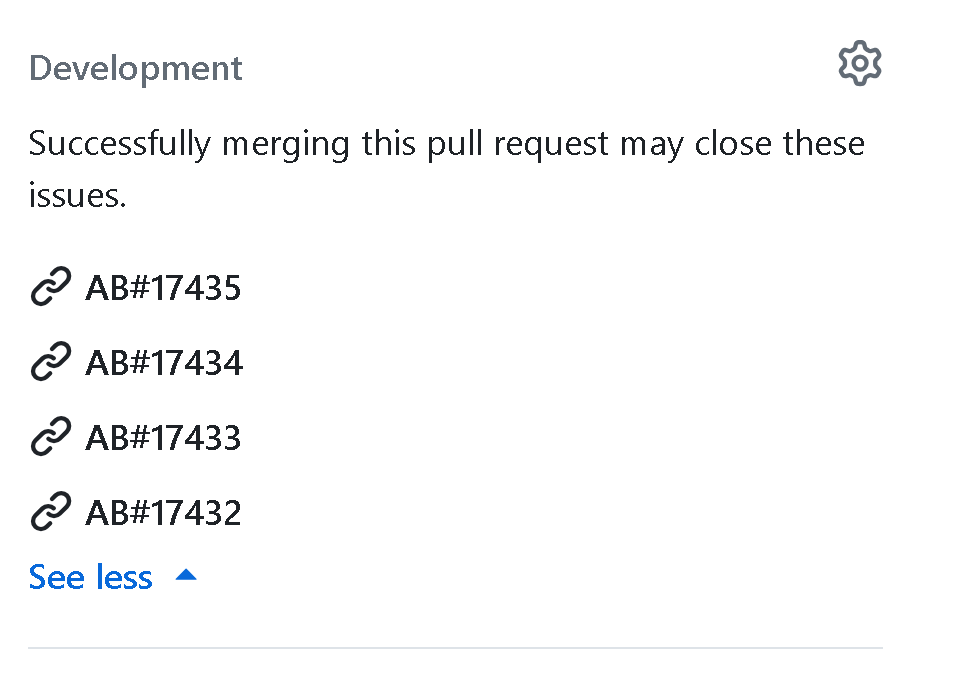

AB#-koppelingen op GitHub-pull-aanvragen (preview)

Als onderdeel van onze doorlopende verbeteringen aan de Integratie van Azure Boards + GitHub, bekijken we een voorbeeld van een functie die de ervaring met AB#-koppelingen verbetert. Met deze update worden uw AB#-koppelingen nu rechtstreeks weergegeven in de sectie Ontwikkeling van de GitHub-pull-aanvraag. Dit betekent dat u de gekoppelde werkitems kunt weergeven zonder dat u door de beschrijving of opmerkingen hoeft te navigeren, wat resulteert in eenvoudigere toegang tot deze AB#-koppelingen.

Deze koppelingen zijn alleen beschikbaar wanneer u AB# gebruikt in de beschrijving van de pull-aanvraag. Ze worden niet weergegeven als u rechtstreeks vanuit de pull-aanvraag van het werkitem een koppeling maakt. Als u de AB#-koppeling uit de beschrijving verwijdert, wordt deze ook verwijderd uit het besturingselement Ontwikkeling.

Als u geïnteresseerd bent in deelname aan de preview, neemt u rechtstreeks via e-mail contact met ons op. Zorg ervoor dat u de naam van uw GitHub-organisatie (github.com/{organisatienaam}) opneemt.

Verbinding maken met zoekverbeteringen voor GitHub-opslagplaatsen (preview)

Voorheen was het lastig om een Azure DevOps-project te verbinden met een GitHub-organisatie met duizenden opslagplaatsen. Klanten met dat veel GitHub-opslagplaatsen kunnen time-outfouten of lange wachttijden tegenkomen. Vandaag kondigen we een preview aan die grote GitHub-organisaties deblokkert. U kunt nu zoeken en selecteren in duizenden opslagplaatsen zonder het risico op time-outproblemen.

We zijn blij om deze functie op verzoek in te schakelen. Als u geïnteresseerd bent, stuur ons dan de naam van uw Azure DevOps-organisatie (dev.azure.com/{organization}).

Azure-pipelines

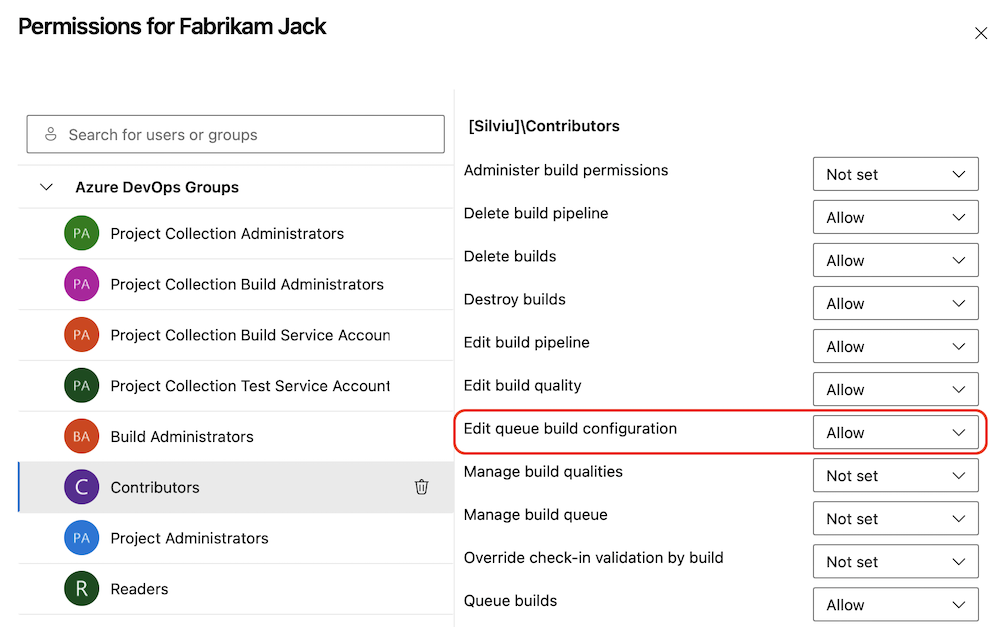

Configuratiemachtiging voor wachtrijbuild bewerken

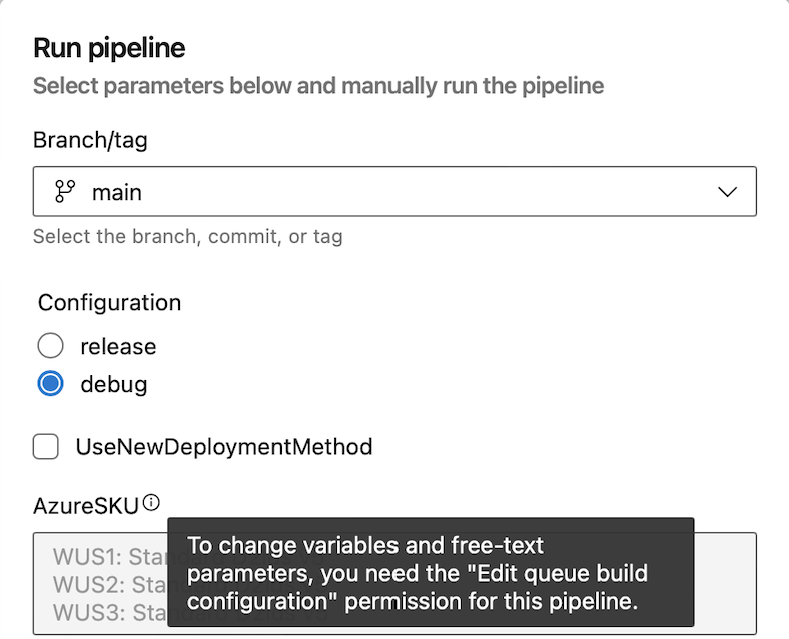

Om u te helpen de beveiligingspostuur van uw pijplijnen te verbeteren, voegen we een nieuwe pijplijnmachtiging toe met de naam Build-configuratie bewerken die bepaalt wie de waarden van variabelen kan definiëren die zijn ingesteld tijdens de wachtrij en van runtimeparameters voor vrije tekst.

Met variabelen die zijn ingesteld op wachtrijtijd en parameters, kunt u configureerbare YAML-pijplijnen schrijven. Helaas introduceren ze ook de mogelijkheid om gebruikersinvoer uit te voeren. Met de nieuwe machtiging wordt dit risico beperkt.

Gebruikers die alleen de machtiging Queue Build hebben, kunnen de waarden van runtimeparameters met een vooraf gedefinieerde set waarden in de wachtrij bouwen en bewerken. Dat wil gezegd, ze kunnen waarden kiezen voor parameters van het type boolean, number of ze hebben de values eigenschap ingesteld.

Als een parameter bijvoorbeeld vrije tekst kan bevatten, is dit type object, kunnen alleen gebruikers met de samenstellingsmachtiging wachtrij bewerken deze instellen.

Overweeg een pijplijn met de volgende parameters gedefinieerd:

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

Als een gebruiker die een uitvoering in de wachtrij zet, alleen de machtiging Wachtrij samenstellen heeft. Wanneer ze de pijplijn in de wachtrij plaatsen, kunnen ze alleen de waarden van de Configuration en UseNewDeploymentMethod parameters opgeven. Ze kunnen de waarde voor de AzureSKU parameter niet opgeven.

Voor het wijzigen van variabelen die zijn gemarkeerd als ingesteld op het moment van de wachtrij, is ook de configuratiemachtiging voor het compileren van wachtrijen vereist. Anders kan de variabele waarde niet worden gewijzigd.

Om ervoor te zorgen dat de nieuwe machtiging geen invloed heeft op uw dagelijkse werkbelastingen, ontvangt iedereen met de samenstellingsmachtiging Wachtrij bewerken de configuratiemachtiging wachtrij samenstellen. Daarna kunt u deze machtiging indien nodig verwijderen.

TFX valideert of een taak gebruikmaakt van een end-of-life node-runner

Taakauteurs gebruiken TFX om extensies te publiceren. TFX is bijgewerkt om validaties uit te voeren op andere Node runner-versies.

Extensies die taken bevatten met een Node runner-versie die het einde van de levensduur (EOL) is (tot en met Node 16), zien deze waarschuwing:

Taaknaam < > is afhankelijk van een taakloper die het einde van de levensduur heeft en in de toekomst wordt verwijderd. Auteurs moeten richtlijnen voor knooppuntupgrades bekijken: https://aka.ms/node-runner-guidance

Volgende stappen

Notitie

Deze functies worden de komende twee tot drie weken uitgerold.

Ga naar Azure DevOps en kijk eens.

Feedback geven

We horen graag wat u van deze functies vindt. Gebruik het Help-menu om een probleem te melden of een suggestie op te geven.

U kunt ook advies krijgen en uw vragen beantwoorden door de community op Stack Overflow.

Met vriendelijke groet,

Dan Hellem