Meldingen over resourcegebruik in de Azure Pipelines-agent

Met deze update geeft de Azure Pipelines-agent nu een melding weer als er resourcebeperkingen optreden, zoals beperkingen voor geheugen of schijfruimte.

Bekijk de releaseopmerkingen voor meer informatie.

Algemeen

Azure-pipelines

- Azure-serviceverbindingen geven aan wanneer een geheim is verlopen

- Nieuwe AzureFileCopy@6-taak ondersteunt configuraties met minder geheim

- Waarschuwingen voor resourcegebruik voor Azure Pipeline-agents

Algemeen

Api's voor persoonlijke toegangstokens (PAT) om de maximale levensduur te retourneren

Bij het beheren van persoonlijke toegangstokens (PAW's) via de PAT-beheer-API's kan een geldigeTo-vervaldatum worden opgegeven voor nieuw gemaakte of bijgewerkte PAW's. Als het beleid 'Maximale levensduur van persoonlijk toegangstoken afdwingen' is ingeschakeld en de opgegeven geldigeTo-datum de maximale levensduur van het beleid overschrijdt, wordt het systeem nu automatisch aangepast en geeft het een PAT met de maximale toegestane levensduur, in plaats van een fout te produceren.

Voorheen zou het doorlopen van de maximaal toegestane levensduur een PatLifespanPolicyViolation-fout veroorzaken. Deze wijziging helpt apps en hulpprogramma's die gebruikmaken van deze API's bij het maken en bijwerken van pat-fouten beter te verwerken wanneer het beleid 'maximale levensduur van persoonlijke toegangstoken' is ingeschakeld.

Azure-pipelines

Azure-serviceverbindingen geven aan wanneer een geheim is verlopen

Met deze sprint ziet u nu de verloopstatus van geheimen in Azure-serviceverbindingen. Als in uw taken een fout wordt weergegeven vanwege een verlopen geheim, zoals berichten met 'AADSTS7000222', gaat u naar de pagina met details van de serviceverbinding. Als u dit bericht ziet, is het geheim van de serviceverbinding verlopen:

Als u de serviceverbinding wilt herstellen, kunt u deze converteren naar de federatie van workloadidentiteit. Deze aanpak verwijdert de noodzaak voor het roteren van geheimen en biedt een gestroomlijnder en veiliger beheerproces.

Nieuwe AzureFileCopy@6-taak ondersteunt configuraties met minder geheim

U kunt het gebruik van opslagaccountsleutels en SAS-tokens voor uw opslagaccounts blokkeren . In deze situaties kan de AzureFileCopy@5 taak, die afhankelijk is van SAS-tokens, niet worden gebruikt.

De nieuwe AzureFileCopy@6-taak maakt in plaats daarvan gebruik van Azure RBAC voor toegang tot blobopslag. Hiervoor is de identiteit van de serviceverbinding vereist die wordt gebruikt om de juiste RBAC-rol te hebben, bijvoorbeeld Inzender voor opslagblobgegevens. Zie Een Azure-rol toewijzen voor toegang tot blobgegevens.

De AzureFileCopy@6-taak ondersteunt ook serviceverbindingen die gebruikmaken van federatie van workloadidentiteit.

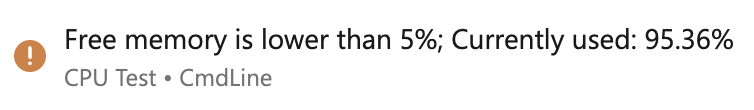

Waarschuwingen voor resourcegebruik voor Azure Pipeline-agents

Afgelopen oktober hebben we de mogelijkheid geïntroduceerd om het geheugen- en schijfruimtegebruik te bewaken door de Pipelines-agent.

Om u te informeren over deze beperkingen, hebben we de zichtbaarheid van waarschuwingen voor resourcebeperkingen verbeterd:

Als u berichten tegenkomt die duiden op een gebrek aan reactiesnelheid van de agent, kan dit betekenen dat een taak de resourcemogelijkheden overschrijdt die aan de agent zijn toegewezen, waardoor pijplijntaakfouten kunnen optreden.

"We hebben niet meer gehoord van de agent"

U kunt dit oplossen door uitgebreide logboeken in te schakelen voor gedetailleerdere tracering van resourcegebruik, zodat u kunt vaststellen waar resources worden uitgeput. Zorg ervoor dat uw agent voldoende resources heeft voor degenen die gebruikmaken van een zelf-hostende agent.

Volgende stappen

Notitie

Deze functies worden de komende twee tot drie weken uitgerold.

Ga naar Azure DevOps en kijk eens.

Feedback geven

We horen graag wat u van deze functies vindt. Gebruik het Help-menu om een probleem te melden of een suggestie op te geven.

U kunt ook advies krijgen en uw vragen beantwoorden door de community op Stack Overflow.

Met vriendelijke groet,

Gepleiu Andrica