Handmatig een Azure Resource Manager-verbinding voor identiteitsservice voor workloads instellen

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Notitie

We implementeren de nieuwe ervaring voor het maken van een Azure-serviceverbinding. Het ontvangen ervan in uw organisatie is afhankelijk van verschillende factoren en u ziet mogelijk nog steeds de oudere gebruikerservaring.

Wanneer u problemen met een Azure Resource Manager-identiteitsserviceverbinding oplost, moet u de verbinding mogelijk handmatig configureren in plaats van het geautomatiseerde hulpprogramma te gebruiken dat beschikbaar is in Azure DevOps.

U wordt aangeraden de geautomatiseerde benadering uit te voeren voordat u een handmatige configuratie start.

Er zijn twee opties voor verificatie: een beheerde identiteit gebruiken of een app-registratie gebruiken. Het voordeel van de optie beheerde identiteit is dat u deze kunt gebruiken als u geen machtigingen hebt om service-principals te maken of als u een andere Microsoft Entra-tenant gebruikt dan uw Azure DevOps-gebruiker.

Een verbinding met de identiteitsservice voor werkbelasting instellen

Als u handmatig beheerde identiteitverificatie voor uw Azure Pipelines wilt instellen, voert u deze stappen uit om een beheerde identiteit te maken in Azure Portal, een serviceverbinding tot stand te brengen in Azure DevOps, federatieve referenties toe te voegen en de benodigde machtigingen te verlenen. U moet deze stappen in deze volgorde volgen:

- Maak de beheerde identiteit in Azure Portal.

- Maak de serviceverbinding in Azure DevOps en sla deze op als concept.

- Voeg een federatieve referentie toe aan uw beheerde identiteit in Azure Portal.

- Machtigingen verlenen aan de beheerde identiteit in Azure Portal.

- Sla uw serviceverbinding op in Azure DevOps.

U kunt ook de REST API voor dit proces gebruiken.

Vereisten voor verificatie van beheerde identiteiten

- Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw Azure-account de rolbijdrager voor beheerde identiteit of een hogere roltoewijzing hebben.

- Als u een beheerde identiteit wilt gebruiken voor toegang tot Azure-resources in uw pijplijn, wijst u de toegang tot de beheerde identiteit toe aan de resource.

Een beheerde identiteit maken in Azure Portal

Meld u aan bij het Azure-portaal.

Voer in het zoekvak Beheerde identiteiten in.

Selecteer Maken.

Voer in het deelvenster Door gebruiker toegewezen beheerde identiteit maken waarden in of selecteer deze voor de volgende items:

- Abonnement: selecteer het abonnement waarin de door de gebruiker toegewezen beheerde identiteit moet worden gemaakt.

- Resourcegroep: Selecteer een resourcegroep waarin u de door de gebruiker toegewezen beheerde identiteit wilt maken of selecteer Nieuw maken om een nieuwe resourcegroep te maken.

- Regio: Selecteer een regio om de door de gebruiker toegewezen beheerde identiteit te implementeren (bijvoorbeeld: VS - oost).

- Naam: Voer de naam in voor uw door de gebruiker toegewezen beheerde identiteit (bijvoorbeeld: UADEVOPS).

Selecteer Beoordelen en maken om een nieuwe beheerde identiteit te maken. Selecteer Ga naar resource als uw implementatie is voltooid.

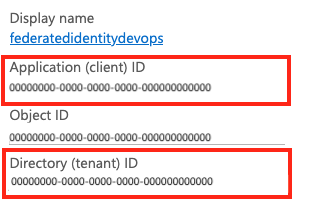

Kopieer de waarden voor abonnement, abonnements-id en client-id voor uw beheerde identiteit voor later gebruik.

Ga in uw beheerde identiteit in Azure Portal naar Instellingeneigenschappen>.

Kopieer de waarde van de tenant-id om later te gebruiken.

Een serviceverbinding maken voor verificatie van beheerde identiteiten in Azure DevOps

Open uw project in Azure DevOps en ga naar

>Pipelines>Service-verbindingen.

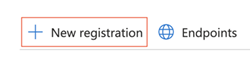

>Pipelines>Service-verbindingen.Selecteer Nieuwe serviceverbinding.

Selecteer Azure Resource Manager.

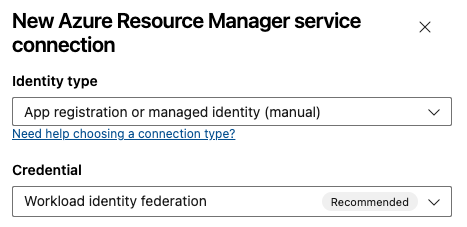

Selecteer app-registratie of beheerde identiteit (handmatig) de federatiereferenties van de workloadidentiteit.

Voer een waarde in als serviceverbindingsnaam, zoals

uamanagedidentity. U gebruikt deze waarde in de onderwerp-id van uw federatieve referentie.Selecteer Volgende.

In stap 2: App-registratiegegevens:

Stap 2: App-registratiegegevens bevatten de volgende parameters. U kunt de volgende parameters invoeren of selecteren:

Parameter Description Verlener Vereist. DevOps maakt automatisch de URL van de verlener. Onderwerp-id Vereist. DevOps maakt automatisch de onderwerp-id. Omgeving Vereist. Kies een cloudomgeving waarmee u verbinding wilt maken. Als u Azure Stack selecteert, voert u de omgevings-URL in. Dit is iets als https://management.local.azurestack.external.Selecteer het bereikniveau. Selecteer Abonnement, beheergroep of Machine Learning-werkruimte. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen. Een Machine Learning-werkruimte is een plek om machine learning-artefacten te maken.

Voer voor het abonnementsbereik de volgende parameters in:

Parameter Description Abonnements-id Vereist. Voer de Azure-abonnements-id in. Abonnementsnaam Vereist. Voer de naam van het Azure-abonnement in. Voer voor het bereik van de beheergroep de volgende parameters in:

Parameter Description Beheergroep-id Vereist. Voer de azure-beheergroep-id in. Naam van beheergroep Vereist. Voer de naam van de Azure-beheergroep in. Voer voor het bereik van de Machine Learning-werkruimte de volgende parameters in:

Parameter Description Abonnements-id Vereist. Voer de Azure-abonnements-id in. Abonnementsnaam Vereist. Voer de naam van het Azure-abonnement in. Resourcegroep Vereist. Selecteer de resourcegroep met de werkruimte. Ml-werkruimtenaam Vereist. Voer de naam in van de bestaande Azure Machine Learning-werkruimte. Locatie van ML-werkruimte Vereist. Voer de locatie in van de bestaande Azure Machine Learning-werkruimte.

Voer in de sectie Verificatie de volgende parameters in of selecteer deze:

Parameter Description Toepassings-id (client) Vereist. Voer de client-id in voor uw beheerde identiteit. Map-id (tenant) Vereist. Voer de tenant-id uit uw beheerde identiteit in. Selecteer in de sectie Beveiliging de optie Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding.

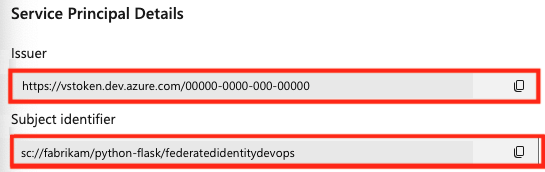

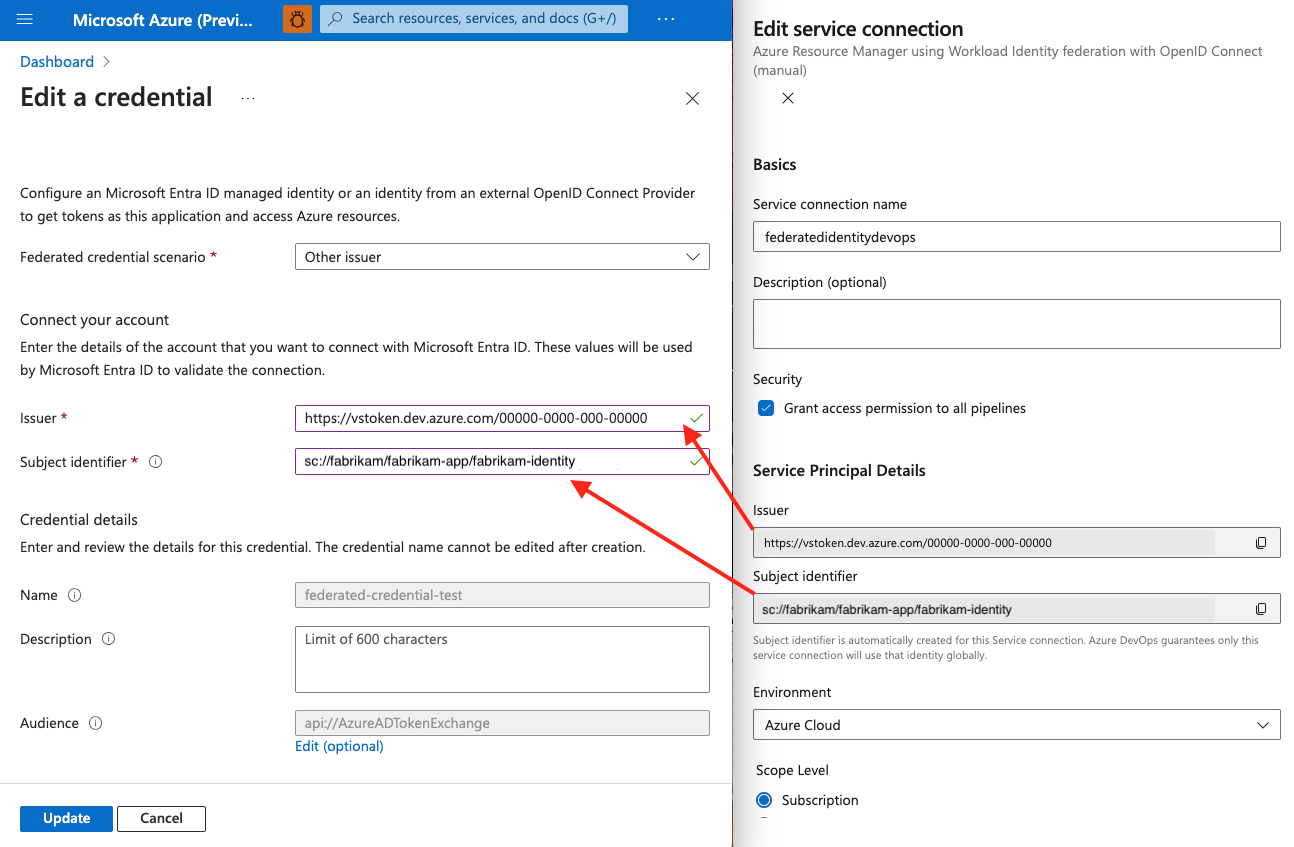

Kopieer in Azure DevOps de gegenereerde waarden voor issuer en onderwerp-id.

Selecteer Behouden als concept om een conceptreferentie op te slaan. U kunt de installatie pas voltooien als uw beheerde identiteit een federatieve referentie heeft in Azure Portal.

Een federatieve referentie toevoegen in Azure Portal

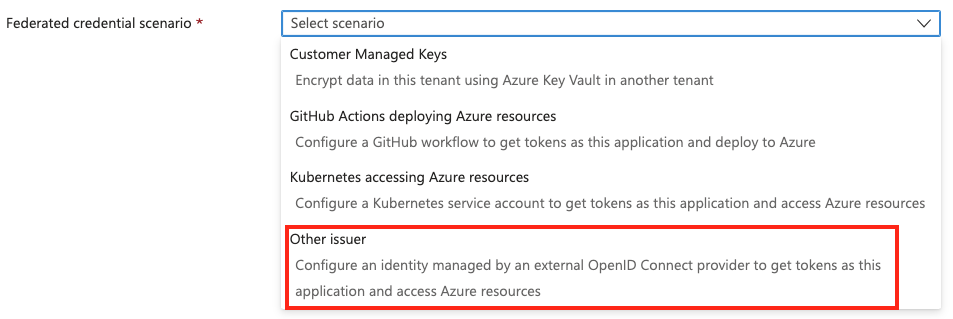

Ga in een nieuw browservenster, binnen uw beheerde identiteit in Azure Portal, naar Federatieve>instellingenreferenties.

Selecteer Referenties toevoegen.

Selecteer het scenario voor andere verleners .

Plak de waarden voor issuer en onderwerp-id die u hebt gekopieerd uit uw Azure DevOps-project in uw federatieve referenties in Azure Portal.

Voer de naam van uw federatieve referentie in.

Selecteer Toevoegen.

Machtigingen verlenen aan de beheerde identiteit in Azure Portal

Ga in Azure Portal naar de Azure-resource waarvoor u machtigingen wilt verlenen (bijvoorbeeld een resourcegroep).

Klik op Toegangsbeheer (IAM) .

Selecteer Roltoewijzing toevoegen. Wijs de vereiste rol toe aan uw beheerde identiteit (bijvoorbeeld Inzender).

Selecteer Controleren en toewijzen.

Uw Azure DevOps-serviceverbinding opslaan

Ga in Azure DevOps terug naar uw conceptserviceverbinding.

Selecteer Setup voltooien.

Selecteer Verifiëren en opslaan. Zodra deze stap is voltooid, is uw beheerde identiteit volledig geconfigureerd.