Verificatieopties voor zelfgehoste agenten

Azure Pipelines biedt een keuze uit verschillende verificatieopties die u kunt gebruiken wanneer u een agent registreert. Deze verificatiemethoden worden alleen gebruikt tijdens de registratie van de agent. Zie Agents communicatie voor meer informatie over hoe agents communiceren na de registratie.

| Agentregistratiemethode | Azure DevOps Services | Azure DevOps Server & TFS |

|---|---|---|

| Persoonlijke toegangstoken (PAT) | Ondersteund | Ondersteund wanneer de server is geconfigureerd met HTTPS |

| Service Principal (SP) | Ondersteund | Momenteel niet ondersteund |

| Apparaatcodestroom (Microsoft Entra ID) | Ondersteund | Momenteel niet ondersteund |

| Geïntegreerde | Niet ondersteund | Alleen Windows-agents |

| onderhandelen | Niet ondersteund | Alleen Windows-agents |

| Alternatief (ALT) | Niet ondersteund | Ondersteund wanneer de server is geconfigureerd met HTTPS |

Persoonlijk toegangstoken (PAT)

Geef PAT op als verificatietype tijdens de configuratie van de agent om een persoonlijk toegangstoken te gebruiken voor de authenticatie tijdens de registratie van de agent. Specificeer vervolgens een persoonlijk toegangstoken (PAT) voor het bereik Agent Pools (lezen, beheren) (of het bereik implementatiegroep (lezen, beheren) voor een implementatiegroep-agent), dat kan worden gebruikt voor de registratie van de agent.

Zie Een agent registreren met een persoonlijk toegangstoken (PAT) voor meer informatie

Service Principal

Geef SP- op voor verificatietype tijdens de agentconfiguratie om een service-principal te gebruiken voor verificatie tijdens de registratie van de agent.

Zie Een agent registreren met behulp van een service-principalvoor meer informatie.

Apparaatcodestroom

Geef AAD op voor het verificatietype tijdens de agentconfiguratie om de apparaatcodestroom te gebruiken voor verificatie tijdens de registratie van de agent.

Zie Een agent registreren met de apparaatcodestroomvoor meer informatie.

Geïntegreerd

Geïntegreerde Windows-verificatie voor agentregistratie is alleen beschikbaar voor registratie van Windows-agents op Azure DevOps Server en TFS.

Geef Geïntegreerde op voor verificatietype tijdens de agentconfiguratie om geïntegreerde Windows-verificatie te gebruiken voor verificatie tijdens de registratie van de agent.

Verbind een Windows-agent met TFS met behulp van de referenties van de aangemelde gebruiker via een Windows-verificatieschema, zoals NTLM of Kerberos.

Als u deze verificatiemethode wilt gebruiken, moet u eerst uw TFS-server configureren.

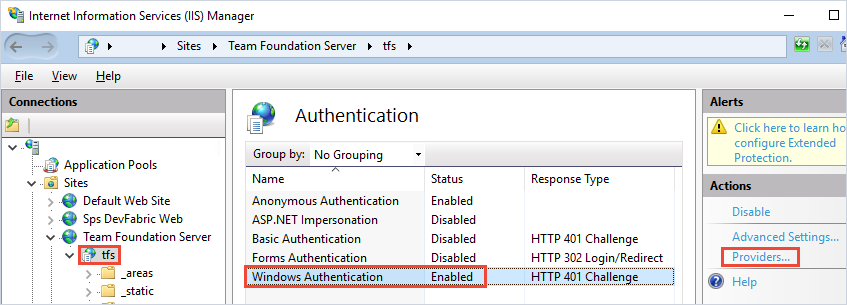

Meld u aan bij de computer waarop u TFS uitvoert.

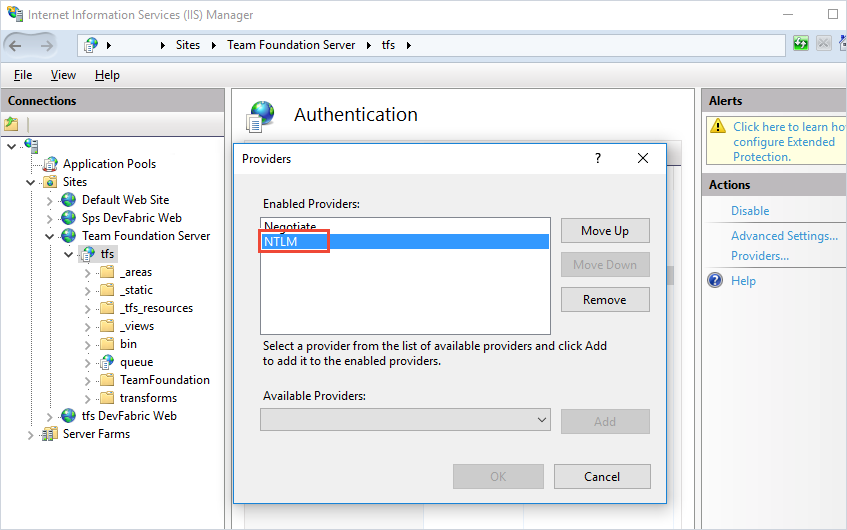

Start IIS-beheer (Internet Information Services). Selecteer uw TFS-site en zorg ervoor dat Windows-verificatie is ingeschakeld met een geldige provider, zoals NTLM of Kerberos.

Onderhandelen

De methode voor het onderhandelen over authenticatie voor agent registratie is alleen beschikbaar voor Windows-agentsregistratie op Azure DevOps Server en TFS.

Maak verbinding met TFS als een andere gebruiker dan de aangemelde gebruiker via een Windows-verificatieschema, zoals NTLM of Kerberos.

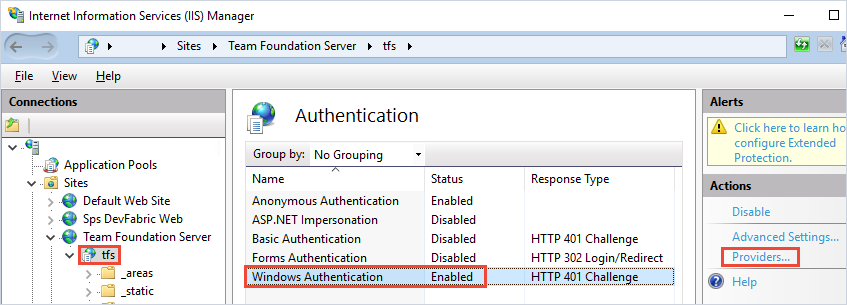

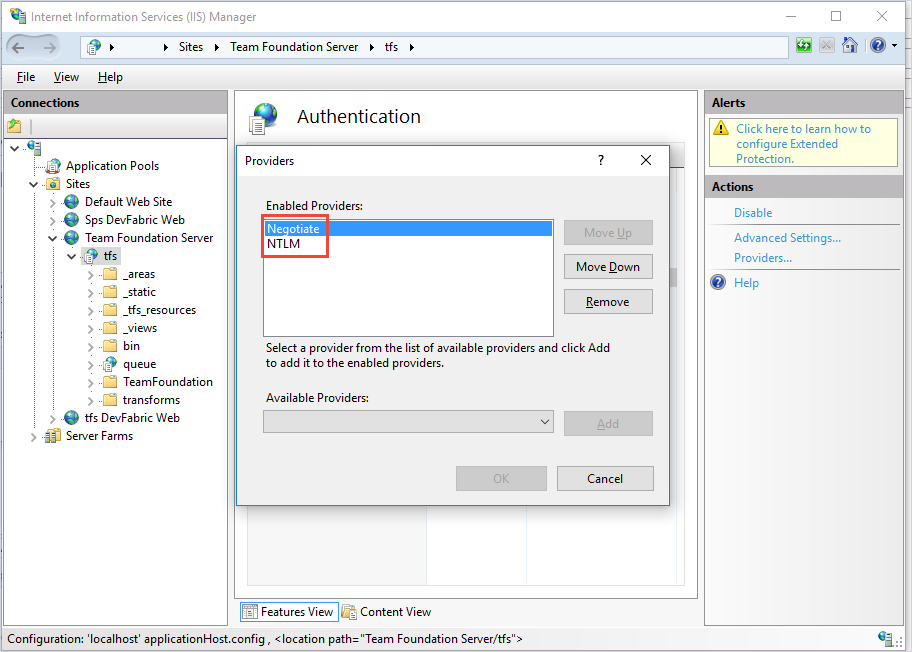

Als u deze verificatiemethode wilt gebruiken, moet u eerst uw TFS-server configureren.

Meld u aan bij de computer waarop u TFS uitvoert.

Start IIS-beheer (Internet Information Services). Selecteer uw TFS-site en zorg ervoor dat Windows-verificatie is ingeschakeld met de provider Negotiate en met een andere methode, zoals NTLM of Kerberos.

Alternatief (ALT)

De alternatieve verificatiemethode (basis) voor agentregistratie is alleen beschikbaar op Azure DevOps Server en TFS.

Maak verbinding met TFS met behulp van basisverificatie. Als u deze methode wilt gebruiken, moet u eerst HTTPS op TFS -configureren.

Als u deze verificatiemethode wilt gebruiken, moet u uw TFS-server als volgt configureren:

Meld u aan bij de computer waarop u TFS uitvoert.

Basisverificatie configureren. Zie Het gebruik van

tfxtegen Team Foundation Server 2015 met Basisauthenticatie.

Notitie

Vanwege het ontwerp van het product is anonieme IIS-verificatie vereist om OAuth-verificatie te laten werken. Deze OAuth-verificatie wordt gebruikt door Azure DevOps voor de agent- en pijplijnfunctionaliteit. Om deze reden, zelfs als we agents al hebben geconfigureerd, worden deze agents onbruikbaar als we de anonieme verificatie uitschakelen. Azure DevOps-producten hebben al een uitstekende beveiligingsbenadering. Met de TFS-/Azure DevOps-servertoepassing in IIS kunnen niet-geverifieerde aanvragen niet worden doorgelaten. Hierdoor krijgt het toegang tot de toepassing via de IIS-poort, waar OAuth wordt afgedwongen. In een pijplijnuitvoering genereert de buildserver bijvoorbeeld een OAuth-token per build. Dit is gericht op de build en verloopt na de build. Dus hoewel het token wordt beveiligd, als het wordt gelekt, is het nutteloos na de build - in tegenstelling tot een identiteit. Het OAuth-token is ook niet beschikbaar voor code die wordt uitgevoerd door het buildproces (eenheidstests ingecheckt door ontwikkelaars). Als het afhing van de Windows-identiteit waarmee de Windows-service werd uitgevoerd, konden ontwikkelaars die eenheidstests uitvoeren in de Continuous Integration hun rechten verhogen om toegang te krijgen tot of code te verwijderen waarvoor ze geen machtigingen hebben.