Over machtigingen en beveiligingsgroepen

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

In dit artikel vindt u meer informatie over toegangsniveaus en machtigingen via overname, beveiligingsgroepen, rollen en meer in Azure DevOps.

Zie de snelzoekgids voor standaardmachtigingen voor een overzicht van standaardmachtigingen.

Zie Best practices voor beveiliging voor meer informatie.

Toegangsniveaus

Alle Azure DevOps-gebruikers hebben een toegangsniveau dat toegang verleent of beperkt tot specifieke webportalfuncties.

Er zijn drie hoofdtoegangsniveaus: Belanghebbenden, Basic en Basic + Test-plannen. Toegang van belanghebbenden biedt gratis toegang tot een onbeperkt aantal gebruikers tot een beperkt aantal functies. Voor meer informatie, zie Snelzoekgids toegang als belanghebbende.

Als u een gebruiker toegang wilt geven tot agile portfoliobeheer- of testcasebeheerfuncties, wijzigt u toegangsniveaus en geen machtigingen. Zie Over toegangsniveaus voor meer informatie.

Machtigingen

Alle gebruikers in Azure DevOps behoren tot een of meer standaardbeveiligingsgroepen. Beveiligingsgroepen krijgen toegewezen machtigingen die toegang tot functies of taken toestaan of weigeren .

- Leden nemen de machtigingen over die zijn toegewezen aan hun beveiligingsgroep.

- Machtigingen worden gedefinieerd op verschillende niveaus: organisatie/verzameling, project of object.

- Sommige machtigingen worden beheerd via toewijzingen op basis van rollen (bijvoorbeeld teambeheerder, extensiebeheer of pijplijnresourcerollen).

- Beheerders kunnen aangepaste beveiligingsgroepen definiëren om machtigingen voor verschillende functionele gebieden te beheren.

Zie Best practices voor beveiliging, beveiligings- en gebruikersgroepen voor meer informatie.

Het beheren van machtigingen in Azure DevOps omvat twee belangrijke groepen: Beheerders van projectverzamelingen en projectbeheerders.

Beheerders van projectverzamelingen:

- Houd de hoogste autoriteit in een organisatie of projectverzameling.

- Voer alle bewerkingen uit voor de hele verzameling.

- Instellingen, beleidsregels en processen voor de organisatie beheren.

- Alle projecten en extensies maken en beheren.

Projectbeheerders:

- Werken op projectniveau.

- Beveiligingsgroepen en machtigingen beheren vanuit de Project-instellingen in de webportal.

- Inzenders verwerken machtigingen voor specifieke objecten die ze binnen het project maken.

Machtigingsstatussen

Wijs machtigingen toe om toegang te verlenen of te beperken:

Gebruiker of groep heeft machtigingen:

- Toestaan

- Toestaan (overgenomen)

- Toestaan (systeem)

Gebruiker of groep heeft geen machtiging:

- Weigeren

- Weigeren (overgenomen)

- Weigeren (systeem)

- Niet ingesteld

| Machtigingsstatus | Beschrijving |

|---|---|

| Toestaan | Verleent gebruikers expliciet specifieke taken uit te voeren en wordt niet overgenomen van groepslidmaatschap. |

| Toestaan (overgenomen) | Verleent groepsleden specifieke taken uit te voeren. |

| Toestaan (systeem) | Verleent machtigingen die voorrang hebben voor gebruikersmachtigingen. Niet bewerkbaar en opgeslagen in een configuratiedatabase, onzichtbaar voor gebruikers. |

| Weigeren | Beperkt gebruikers expliciet tot het uitvoeren van specifieke taken en wordt niet overgenomen van groepslidmaatschap. Voor de meeste groepen en bijna alle machtigingen overschrijft Weigeren toestaan. Als een gebruiker deel uitmaakt van twee groepen en een van deze groepen een specifieke machtiging heeft ingesteld op Weigeren, kan die gebruiker geen taken uitvoeren waarvoor die machtiging is vereist, zelfs niet als deze deel uitmaakt van een groep met die machtigingen die is ingesteld op Toestaan. |

| Weigeren (overgenomen) | Hiermee worden groepsleden beperkt tot het uitvoeren van specifieke taken. Hiermee wordt een expliciete acceptatie overschreven. |

| Weigeren (systeem) | Hiermee wordt de machtiging beperkt die voorrang heeft voordat gebruikersmachtigingen worden gebruikt. Niet bewerkbaar en opgeslagen in een configuratiedatabase, onzichtbaar voor gebruikers. |

| Niet ingesteld | Impliciet weigert gebruikers de mogelijkheid om taken uit te voeren waarvoor die machtiging is vereist, maar staat lidmaatschap toe aan een groep met die machtiging om prioriteit te krijgen, ook wel toestaan (overgenomen) of Weigeren (overgenomen). |

Leden van de groepen Projectverzamelingsbeheerders of Team Foundation-beheerders ontvangen mogelijk altijd machtigingen, zelfs als deze zijn geweigerd in een andere groep. In de volgende voorbeelden wordt dit scenario verder uitgelegd:

- Een gebruiker heeft mogelijk nog steeds toegang tot projectinstellingen of beheert gebruikers. Voor taken zoals het verwijderen van werkitems of pijplijnbeheer geldt echter dat het lid is van de groep Beheerders van projectverzamelingen, de machtigingen voor weigeren die ergens anders zijn ingesteld, niet wordt overschreven.

- Als een gebruiker geen toestemming heeft om werkitems in een specifiek project te verwijderen, kunnen ze geen werkitems verwijderen, zelfs niet als ze deel uitmaken van de groep Beheerders van projectverzamelingen. Als pijplijnmachtigingen worden geweigerd, kunnen ze ook geen pijplijnen beheren of uitvoeren ondanks hun beheerdersrol.

Waarschuwing

Wanneer u een machtiging voor een groep wijzigt, is dit van invloed op alle gebruikers in die groep. Zelfs één machtigingswijziging kan van invloed zijn op honderden gebruikers, dus het is van cruciaal belang om rekening te houden met de mogelijke effecten voordat u wijzigingen aanbrengt.

Overname van machtiging

Machtigingen volgen een hiërarchie, waardoor overname van een bovenliggend knooppunt wordt toegestaan of overschreven.

Overname van groepen:

- Gebruikers nemen machtigingen over van de groepen waartoe ze behoren.

- Als een gebruiker rechtstreeks of via groepslidmaatschap een machtiging Toestaan heeft maar ook een machtiging Weigeren heeft via een andere groep, heeft de machtiging Weigeren voorrang.

- Leden van beheerders van projectverzamelingen of Team Foundation-beheerders behouden de meeste toegestane machtigingen, zelfs als ze deel uitmaken van andere groepen die deze machtigingen weigeren (met uitzondering van werkitembewerkingen).

Overname op objectniveau:

Machtigingen op objectniveau, toegewezen aan knooppunten, zoals gebieden, iteraties, mappen voor versiebeheer en querymappen voor werkitems, worden overgenomen in de hiërarchie.

Overname van machtigingen en specificiteitsregels:

- Expliciete machtigingen hebben altijd voorrang op overgenomen machtigingen.

- Machtigingen die zijn ingesteld op een knooppunt op een hoger niveau, worden overgenomen door alle subknooppunten, tenzij deze expliciet worden overschreven.

- Als een machtiging niet expliciet is toegestaan of geweigerd voor een subknooppunt, neemt deze de machtiging over van het bovenliggende item.

- Als een machtiging expliciet is ingesteld voor een subknooppunt, wordt de machtiging van het bovenliggende item niet overgenomen, ongeacht of dit is toegestaan of geweigerd.

Specificiteit:

In de objecthiërarchie treft specificiteit overname. De meest specifieke machtiging heeft voorrang als er conflicterende machtigingen bestaan.

Voorbeeld:

- Expliciet weigeren op gebied-1 (bovenliggend knooppunt).

- Sta expliciet toe voor 'area-1/sub-area-1' (onderliggend knooppunt).

- In dit geval ontvangt de gebruiker de optie Toestaan op gebied-1/subgebied-1, waarbij de overgenomen weigering van het bovenliggende knooppunt wordt overschreven.

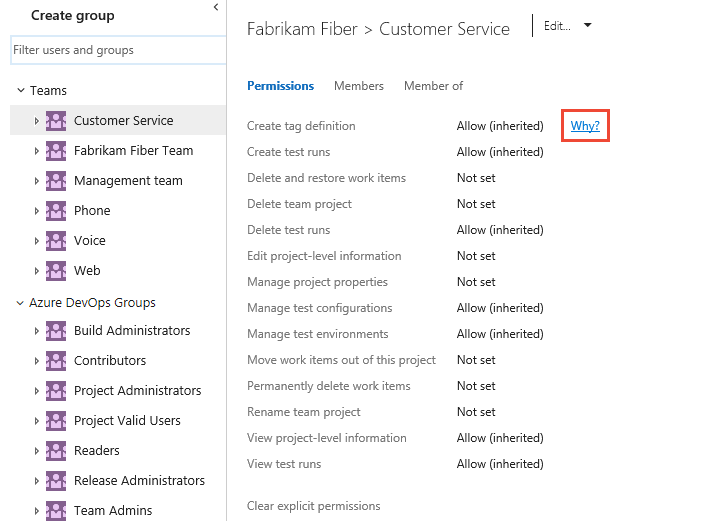

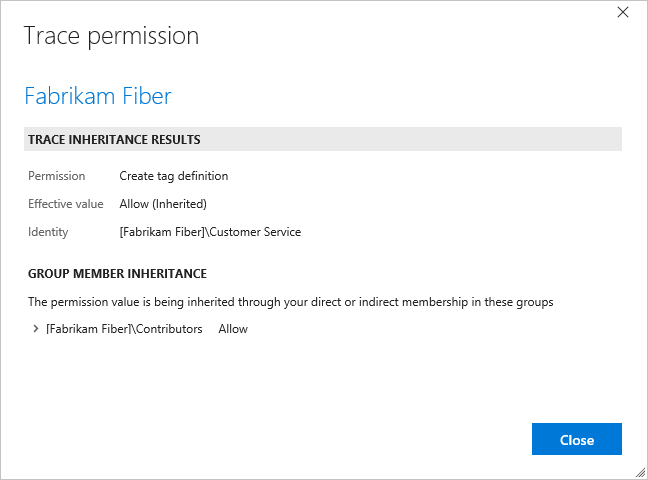

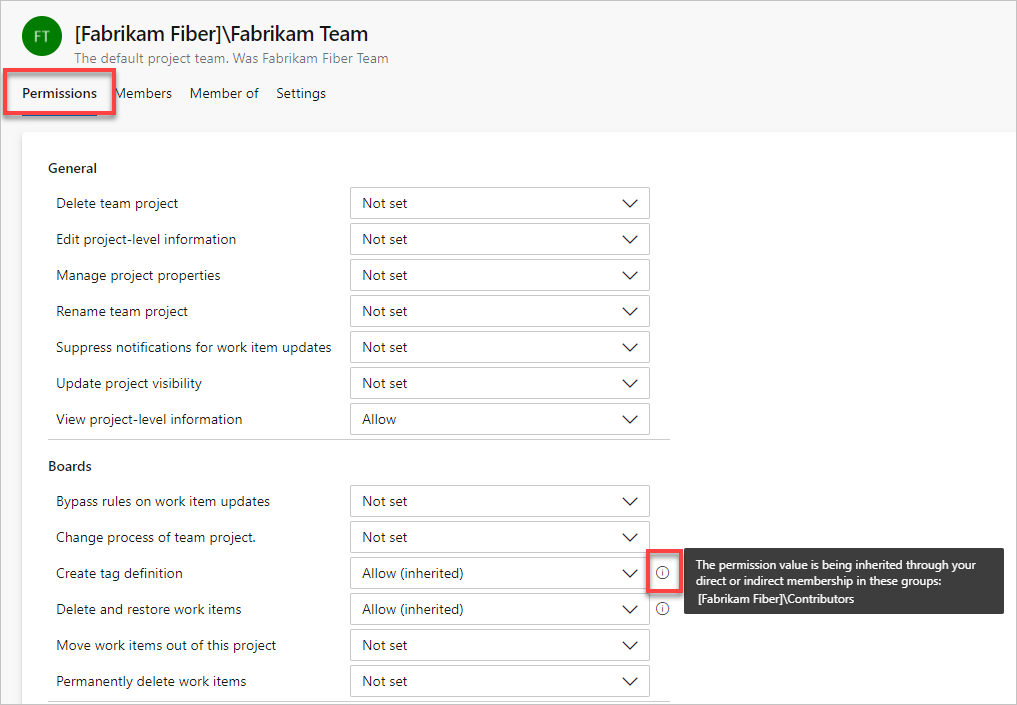

Als u wilt weten waarom een machtiging is overgenomen, kunt u een machtigingsinstelling onderbreken en vervolgens Waarom selecteren? Zie Machtigingen weergeven om een beveiligingspagina te openen.

Notitie

Zie Preview-functies inschakelen om de pagina Met instellingen voor projectmachtigingen in te schakelen.

Er wordt een nieuw dialoogvenster geopend met de overnamegegevens voor die machtiging.

De preview-gebruikersinterface voor de pagina Projectmachtigingsinstellingen is niet beschikbaar voor Azure DevOps Server 2020 en eerdere versies.

Beveiligingsgroepen en lidmaatschap

Beveiligingsgroepen wijzen specifieke machtigingen toe aan hun leden.

Met het maken van een organisatie, verzameling of project maakt Azure DevOps een set standaardbeveiligingsgroepen die automatisch standaardmachtigingen worden toegewezen. Er worden meer beveiligingsgroepen gedefinieerd met de volgende acties:

- Wanneer u aangepaste beveiligingsgroepen maakt op de volgende niveaus:

- Projectniveau

- Organisatie- of verzamelingsniveau

- Serverniveau (alleen on-premises)

- Wanneer u een team toevoegt, wordt er een teambeveiligingsgroep gemaakt

U kunt geen beveiligingsgroep op objectniveau maken, maar u kunt een aangepaste groep toewijzen aan een objectniveau en machtigingen toewijzen aan dat niveau. Zie Machtigingen op objectniveau instellen voor meer informatie.

Standaardbeveiligingsgroepen

De meeste Azure DevOps-gebruikers worden toegevoegd aan de beveiligingsgroep Inzenders en het toegangsniveau Basic verleend. De groep Inzenders biedt lees- en schrijftoegang tot opslagplaatsen, werktracking, pijplijnen en meer. Basistoegang biedt toegang tot alle functies en taken voor het gebruik van Azure Boards, Azure-opslagplaatsen, Azure Pipelines en Azure Artifacts. Gebruikers die toegang nodig hebben om Azure-testplannen te beheren, moeten basis- en testplannen of geavanceerde toegang krijgen.

De volgende beveiligingsgroepen worden standaard gedefinieerd voor elk project en elke organisatie. Doorgaans voegt u gebruikers of groepen toe aan de groepen Lezers, Inzenders of Projectbeheerders .

| Project | Organisatie of verzameling |

|---|---|

| - Beheerders bouwen -Medewerkers - Projectbeheerders - Geldige gebruikers van project -Lezers - Releasebeheerders - Teamnaamteam |

- Beheerders van projectverzamelingen - Buildbeheerders voor projectverzamelingen - Serviceaccounts voor het bouwen van projectverzamelingen - Proxyserviceaccounts voor projectverzameling - Serviceaccounts voor projectverzameling - Testserviceaccounts voor projectverzameling - Geldige gebruikers van projectverzameling - Gebruikers binnen projectbereik - Beveiligingsservicegroep |

Zie Beveiligingsgroepen, serviceaccounts en machtigingen voor een beschrijving van elk van deze groepen. Zie Standaardmachtigingen en -toegang voor standaardmachtigingen die zijn gemaakt voor de meest voorkomende standaardbeveiligingsgroepen.

De volgende beveiligingsgroepen worden standaard gedefinieerd voor elk project en elke projectverzameling. Doorgaans voegt u gebruikers of groepen toe aan de groepen Lezers, Inzenders of Projectbeheerders .

Voeg alleen serviceaccounts toe aan Azure DevOps-serviceaccountgroepen. Zie Geldige gebruikersgroepen verderop in dit artikel voor meer informatie over geldige gebruikersgroepen .

| Projectniveau | Verzamelingsniveau |

|---|---|

| - Beheerders bouwen -Medewerkers - Projectbeheerders - Geldige gebruikers van project -Lezers - Releasebeheerders - Teamnaamteam |

- Beheerders van projectverzamelingen - Buildbeheerders voor projectverzamelingen - Serviceaccounts voor het bouwen van projectverzamelingen - Proxyserviceaccounts voor projectverzameling - Serviceaccounts voor projectverzameling - Testserviceaccounts voor projectverzameling - Geldige gebruikers van projectverzameling - Beveiligingsservicegroep |

Voor gebruikers die taak hebben om functies op projectniveau te beheren, zoals teams, gebieds- en iteratiepaden, opslagplaatsen, servicehookpunten en service-eindpunten, voegen ze toe aan de groep Projectbeheerders .

Voor gebruikers die zijn belast met het beheren van functies op organisatie- of verzamelingsniveau, zoals projecten, beleid, processen, bewaarbeleid, agent- en implementatiegroepen en extensies, voegen ze toe aan de groep Beheerders van projectverzamelingen . Zie Instellingen op gebruikers-, team-, project- en organisatieniveau voor meer informatie.

Lidmaatschaps-, machtigings- en toegangsniveaubeheer

Azure DevOps beheert de toegang via deze drie onderling verbonden functionele gebieden:

- Met Lidmaatschapsbeheer wordt het toevoegen van afzonderlijke gebruikersaccounts en groepen aan standaardbeveiligingsgroepen ondersteund. Elke standaardgroep is gekoppeld aan een set standaardmachtigingen. Alle gebruikers die zijn toegevoegd aan een beveiligingsgroep, worden toegevoegd aan de groep Geldige gebruikers. Een geldige gebruiker is iemand die verbinding kan maken met een project, verzameling of organisatie.

- Met Machtigingsbeheer wordt de toegang bepaald tot specifieke functionele taken op verschillende niveaus van het systeem. Machtigingen op objectniveau stellen machtigingen in voor een bestand, map, build-pijplijn of een gedeelde query. Machtigingsinstellingen komen overeen met Toestaan, Weigeren, Overgenomen toestaan, Overgenomen weigeren, Systeem toestaan, Systeem weigeren en Niet ingesteld.

- Beheer op toegangsniveau bepaalt de toegang tot webportalfuncties. Op basis van aankoop voor een gebruiker stellen beheerders het toegangsniveau van de gebruiker in op Belanghebbende, Basic, Basic + Test of Visual Studio Enterprise (voorheen Geavanceerd).

Elk functioneel gebied maakt gebruik van beveiligingsgroepen om het beheer in de hele implementatie te vereenvoudigen. U voegt gebruikers en groepen toe via de webbeheercontext. Machtigingen worden automatisch ingesteld op basis van de beveiligingsgroep waaraan u gebruikers toevoegt. Of machtigingen worden opgehaald op basis van het object-, project-, verzameling- of serverniveau waaraan u groepen toevoegt.

Leden van een beveiligingsgroep kunnen een combinatie zijn van gebruikers, andere groepen en Microsoft Entra-groepen.

Leden van beveiligingsgroepen kunnen een combinatie zijn van gebruikers, andere groepen en Active Directory-groepen of een werkgroep.

U kunt lokale groepen of AD-groepen (Active Directory) maken om uw gebruikers te beheren.

Active Directory- en Microsoft Entra-beveiligingsgroepen

U kunt beveiligingsgroepen vullen door afzonderlijke gebruikers toe te voegen. Voor eenvoudiger beheer is het echter efficiënter om deze groepen te vullen met behulp van Microsoft Entra ID voor Azure DevOps Services en Active Directory (AD) of Windows-gebruikersgroepen voor Azure DevOps Server. Met deze aanpak kunt u groepslidmaatschap en machtigingen effectiever beheren op meerdere computers.

Als u slechts een kleine set gebruikers hoeft te beheren, kunt u deze stap overslaan. Maar als u verwacht dat uw organisatie kan groeien, kunt u overwegen Active Directory of Microsoft Entra-id in te stellen. Als u van plan bent om extra services te gebruiken, is het ook essentieel om Microsoft Entra-id te configureren voor gebruik met Azure DevOps ter ondersteuning van facturering.

Notitie

Zonder Microsoft Entra-id moeten alle Azure DevOps-gebruikers zich aanmelden met Behulp van Microsoft-accounts en moet u accounttoegang beheren door afzonderlijke gebruikersaccounts. Zelfs als u accounttoegang beheert met behulp van Microsoft-accounts, stelt u een Azure-abonnement in voor het beheren van facturering.

Zie Uw organisatie verbinden met Microsoft Entra ID voor gebruik met Azure DevOps Services als u Microsoft Entra-id wilt instellen.

Wanneer uw organisatie is verbonden met Microsoft Entra ID, kunt u verschillende organisatiebeleidsregels definiëren en beheren om de beveiliging te verbeteren en de toegang tot toepassingen te stroomlijnen. Zie Voor meer informatie over beveiliging, beveiligingsbeleid.

Zie de volgende artikelen voor het beheren van de toegang van de organisatie met Microsoft Entra-id:

- Gebruikers toevoegen of verwijderen met behulp van Microsoft Entra ID

- Problemen met toegang met Microsoft Entra-id oplossen

Azure DevOps registreert de wijzigingen die worden aangebracht in een Microsoft Entra-groep binnen een uur na die wijziging in Microsoft Entra-id. Overgenomen machtigingen via groepslidmaatschap worden vernieuwd. Als u uw Microsoft Entra-lidmaatschap en overgenomen machtigingen in Azure DevOps wilt vernieuwen, meldt u zich af en meldt u zich vervolgens weer aan of activeert u een vernieuwing om uw machtiging opnieuw te beoordelen.

Zie de volgende artikelen voor het instellen van Active Directory voor gebruik met Azure DevOps Server:

- Active Directory-domein Services installeren (Niveau 100)

- Active Directory-domein Services aan de slag.

Installeer Active Directory voordat u Azure DevOps Server installeert.

Geldige gebruikersgroepen

Wanneer u accounts van gebruikers rechtstreeks aan een beveiligingsgroep toevoegt, worden ze automatisch toegevoegd aan een van de volgende geldige gebruikersgroepen.

- Geldige gebruikers van projectverzameling: alle leden die zijn toegevoegd aan een groep op organisatieniveau.

- Geldige gebruikers van project: alle leden die zijn toegevoegd aan een groep op projectniveau.

- Server\Azure DevOps Geldige gebruikers: alle leden die zijn toegevoegd aan groepen op serverniveau.

- ProjectCollectionName\Geldige gebruikers van projectverzameling: alle leden die zijn toegevoegd aan groepen op verzamelingsniveau.

- ProjectName\Geldige gebruikers van Project: Alle leden die zijn toegevoegd aan groepen op projectniveau.

De standaardmachtigingen die aan deze groepen zijn toegewezen, bieden voornamelijk leestoegang, zoals Build-resources weergeven, Informatie op projectniveau weergeven en Informatie op verzamelingsniveau weergeven.

Alle gebruikers die u aan één project toevoegt, kunnen de objecten in andere projecten in een verzameling bekijken. Als u de toegang tot de weergave wilt beperken, kunt u beperkingen instellen via het gebiedspadknooppunt.

Als u de machtiging Gegevens op exemplaarniveau weergeven voor een van de groepen Geldige gebruikers verwijdert of weigert, hebben geen leden van de groep toegang tot het project, de verzameling of de implementatie, afhankelijk van de groep die u hebt ingesteld.

Gebruikersgroep met projectbereik

Standaard kunnen gebruikers die zijn toegevoegd aan een organisatie, alle organisatie- en projectgegevens en -instellingen bekijken. Deze instellingen omvatten de lijst met gebruikers, de lijst met projecten, factureringsgegevens, gebruiksgegevens en meer, waartoe u toegang hebt via organisatie-instellingen.

Belangrijk

- De beperkte zichtbaarheidsfuncties die in deze sectie worden beschreven, zijn alleen van toepassing op interacties via de webportal. Met de REST API's of

azure devopsCLI-opdrachten hebben projectleden toegang tot de beperkte gegevens. - Gastgebruikers die lid zijn van de beperkte groep met standaardtoegang in Microsoft Entra ID, kunnen niet zoeken naar gebruikers met de personenkiezer. Wanneer de preview-functie is uitgeschakeld voor de organisatie of wanneer gastgebruikers geen lid zijn van de beperkte groep, kunnen gastgebruikers naar verwachting alle Microsoft Entra-gebruikers doorzoeken.

Als u specifieke gebruikers, zoals Belanghebbenden, Microsoft Entra-gastgebruikers of leden van een bepaalde beveiligingsgroep, wilt beperken, kunt u de functie Zichtbaarheid en samenwerking van gebruikers beperken tot specifieke preview-functies voor projecten voor de organisatie. Zodra deze optie is ingeschakeld, heeft elke gebruiker of groep die is toegevoegd aan de groep Gebruikers binnen projectbereik, geen toegang meer tot de pagina's met organisatie-instellingen , met uitzondering van Overzicht en Projecten. Ze hebben ook alleen toegang tot de projecten waaraan ze worden toegevoegd.

Waarschuwing

Als u de functie Zichtbaarheid en samenwerking van gebruikers beperken tot specifieke preview-functies voor projecten inschakelt, voorkomt u dat gebruikers binnen projectbereik kunnen zoeken naar gebruikers die zijn toegevoegd aan de organisatie via microsoft Entra-groepslidmaatschap, in plaats van via een expliciete gebruikersuitnodiging. Dit is een onverwacht gedrag en er wordt een oplossing uitgevoerd. U kunt dit probleem oplossen door de functie Zichtbaarheid en samenwerking van gebruikers beperken tot specifieke preview-functies voor projecten voor de organisatie uit te schakelen.

Zie Preview-functies beheren voor meer informatie.

Notitie

Beveiligingsgroepen worden beheerd op organisatieniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen binnen een organisatie wilt weergeven, kunt u het Azure DevOps CLI-hulpprogramma of onze REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Notitie

Beveiligingsgroepen worden beheerd op verzamelingsniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen in een verzameling wilt weergeven, kunt u het Azure DevOps CLI-hulpprogramma of onze REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Notitie

Beveiligingsgroepen worden beheerd op verzamelingsniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen in een verzameling wilt weergeven, kunt u de REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Machtigingen op basis van rollen

Met op rollen gebaseerde machtigingen wijst u gebruikersaccounts of beveiligingsgroepen toe aan een rol, waarbij aan elke rol een of meer machtigingen zijn toegewezen. Hier volgen de primaire rollen en koppelingen naar meer informatie.

- Beveiligingsrollen voor artefacten of pakketfeeds: rollen ondersteunen verschillende machtigingsniveaus voor het bewerken en beheren van pakketfeeds.

- Rol marketplace-extensiebeheer: leden van de rol Manager kunnen extensies installeren en reageren op aanvragen voor extensies die moeten worden geïnstalleerd.

- Pijplijnbeveiligingsrollen: verschillende rollen worden gebruikt voor het beheren van bibliotheekbronnen, projectniveau en pijplijnbronnen op verzamelingsniveau.

- Teambeheerdersrol Teambeheerders kunnen alle teamhulpprogramma's beheren.

Zie Over beveiligingsrollen voor meer informatie.

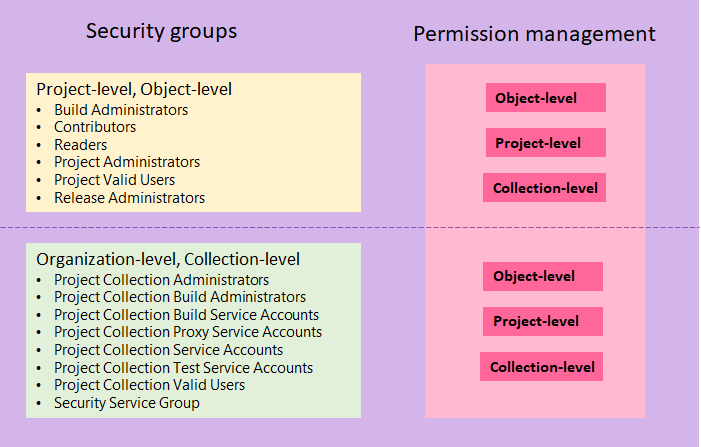

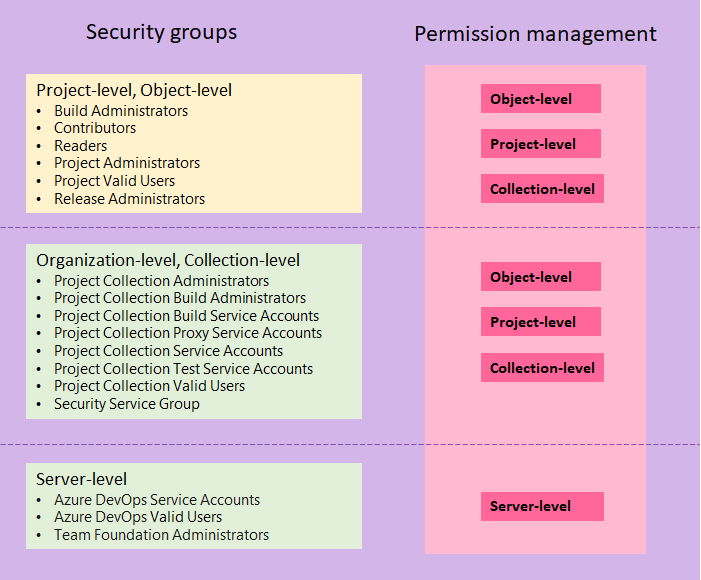

In de volgende afbeelding ziet u hoe beveiligingsgroepen die zijn gedefinieerd op project- en verzamelingsniveau machtigingen kunnen toewijzen aan objecten, projecten en de organisatie.

In de volgende afbeelding ziet u hoe beveiligingsgroepen die zijn gedefinieerd op project- en verzamelingsniveau, kunnen worden toegewezen aan machtigingen die zijn toegewezen op object-, project- en verzamelingsniveau. U kunt alleen beveiligingsgroepen op serverniveau definiëren voor machtigingen op serverniveau.

Leden van de groepen Projectbeheerders of Beheerders van projectverzamelingen kunnen alle teamhulpprogramma's voor alle teams beheren.

Previewfuncties

Functievlagmen beheren de toegang tot nieuwe functies. Azure DevOps introduceert regelmatig nieuwe functies achter een functievlag. Projectleden en eigenaren van organisaties kunnen preview-functies in- of uitschakelen. Zie Functies beheren of inschakelen voor meer informatie.