Toegang beheren met Microsoft Entra-groepen

Azure DevOps Services

Gebruik Microsoft-services zoals Microsoft 365 of Microsoft Entra ID om de toegang tot de kritieke resources en belangrijke bedrijfsassets van uw team in Azure DevOps Services te beheren. Microsoft Entra ID werkt met uw organisatie om de toegang te beheren en gebruikers te verifiëren.

Organiseer uw directory-leden met Microsoft Entra-groepen en beheer machtigingen bulksgewijs voor uw organisatie. Voeg deze groepen toe aan ingebouwde groepen, zoals Beheerders van projectverzamelingen of inzenders, of aan aangepaste groepen, zoals uw projectmanagementteam. Microsoft Entra-groepsleden nemen machtigingen over van de Azure DevOps-groep, zodat u groepsleden niet afzonderlijk hoeft te beheren.

Zie de opgegeven koppelingen voor meer informatie over de voordelen van Microsoft Entra ID en het beheren van de toegang van de organisatie met Microsoft-accounts of Microsoft Entra-id.

Notitie

Vanwege een functionele beperking in Microsoft Graph worden service-principals niet weergegeven in een lijst met Microsoft Entra-groepsleden in Azure DevOps. Machtigingen die zijn ingesteld voor Microsoft Entra-groepen, zijn nog steeds van toepassing op service-principals in de groep die aan de organisaties zijn toegevoegd, zelfs als ze niet worden weergegeven in de webgebruikersinterface.

Vereisten

| Categorie | Vereisten |

|---|---|

| Toestemmingen | - Lid van de groep Beheerders van projectverzamelingen. Eigenaren van organisaties zijn automatisch lid van deze groep. - Microsoft Entra-beheerder in de Azure-portal. |

| Toegangsniveaus | Minimaal Basis Toegang. |

Een Microsoft Entra-groep toevoegen aan een Azure DevOps-groep

Notitie

Raadpleeg Preview-functies inschakelen om de voorbeeldfunctie in te schakelen op de Pagina Instellingen voor Organisatiebevoegdheden v2.

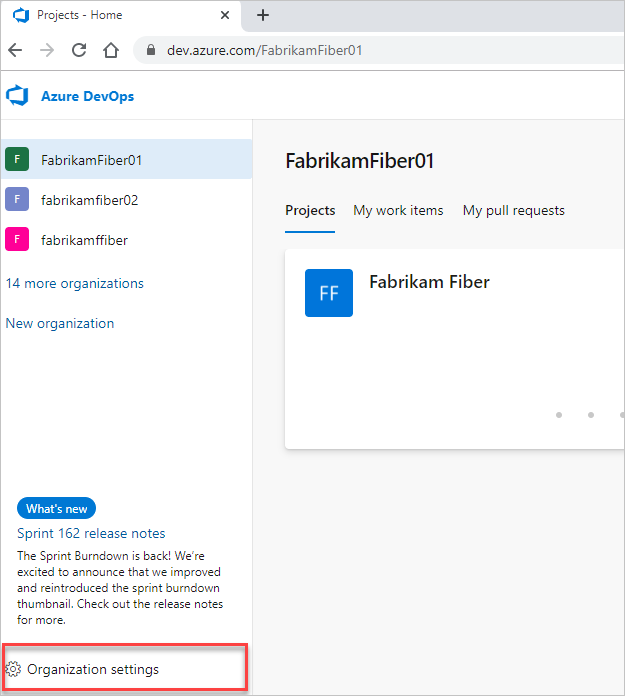

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Ga naar Organisatie-instellingen.

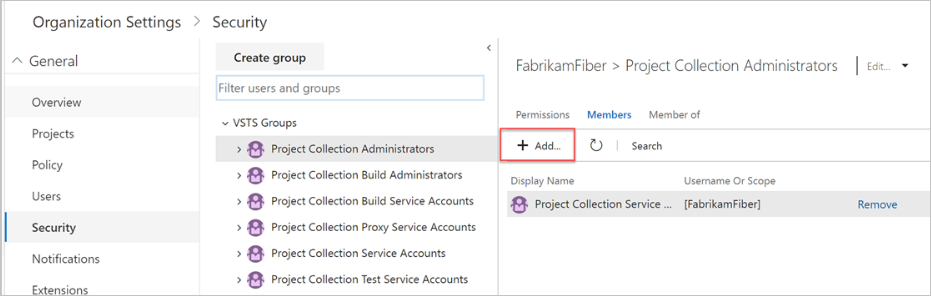

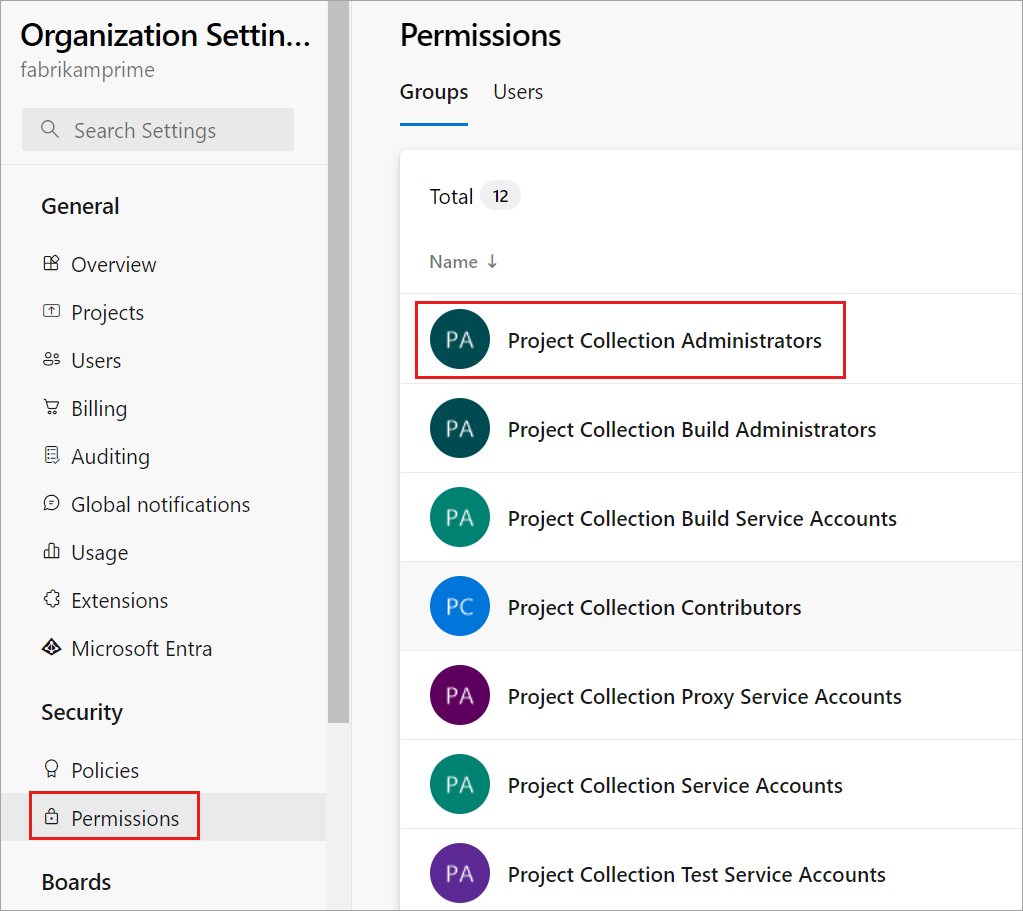

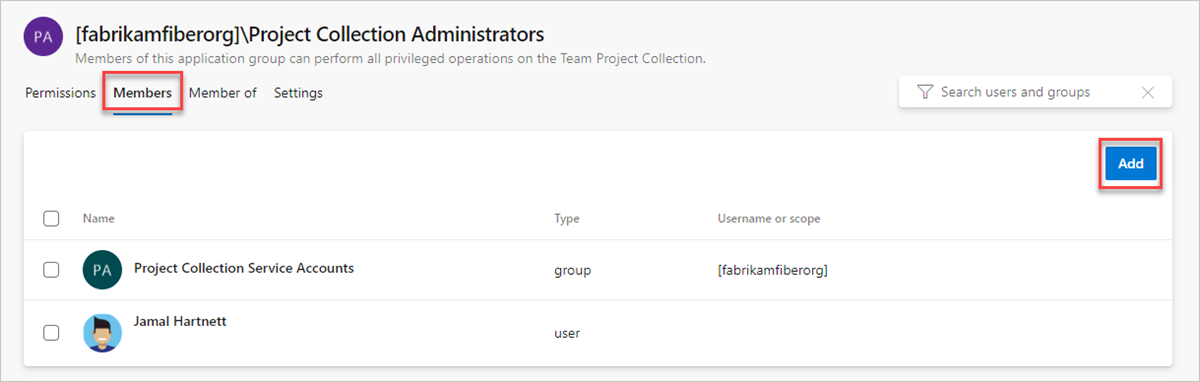

Kies Machtigingen en selecteer vervolgens de groep waaraan u een lid wilt toevoegen.

Selecteer Leden en selecteer vervolgens Toevoegen.

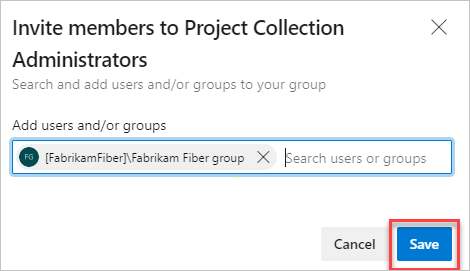

U nodigt gasten uit voor Microsoft Entra ID en in uw door Microsoft Entra ID ondersteunde organisaties, zonder te wachten tot ze dit accepteren. Met deze uitnodiging kunt u deze gasten toevoegen aan uw organisatie, toegang verlenen tot projecten, extensies toewijzen en meer.

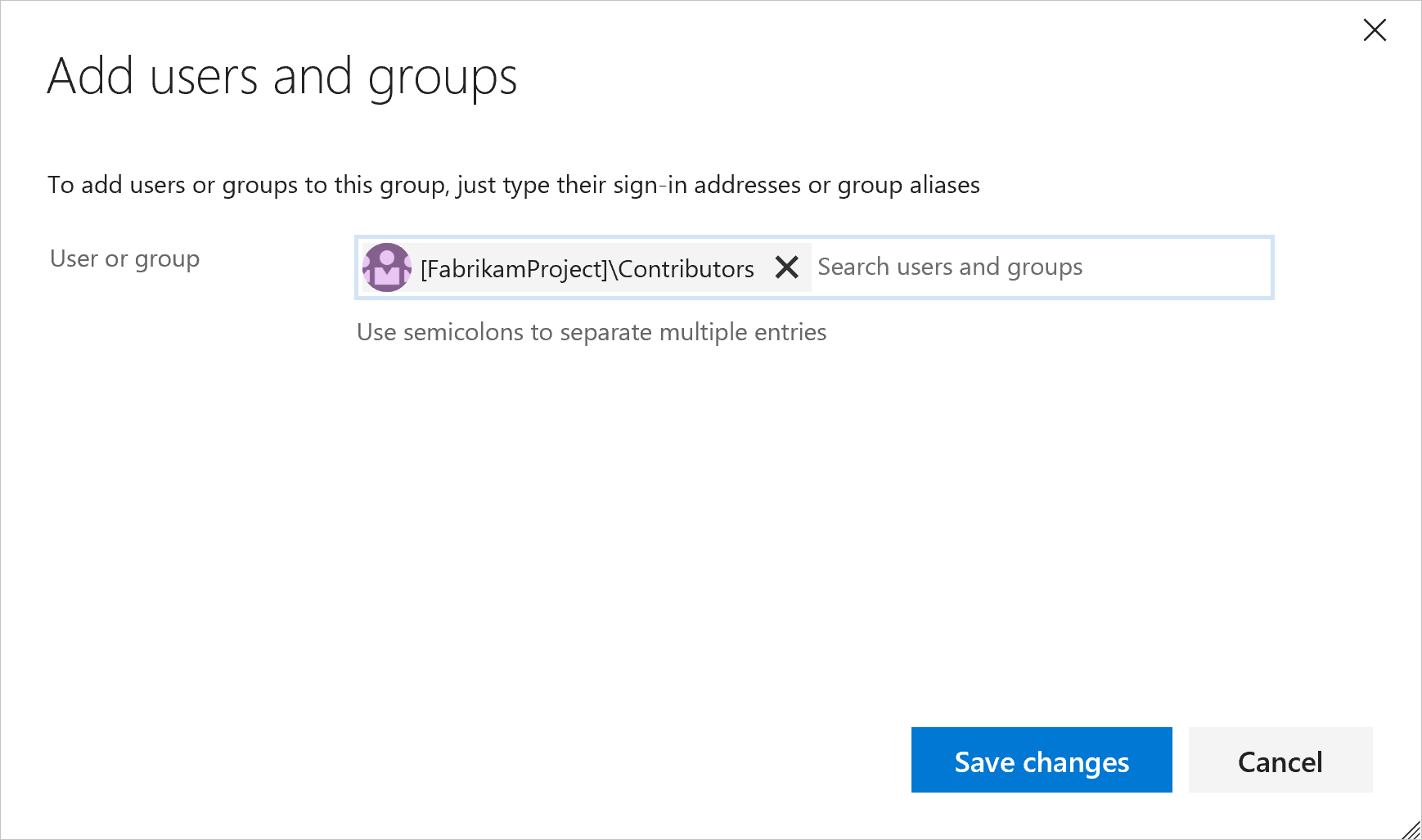

Voeg gebruikers of groepen toe en sla uw wijzigingen op.

Het kan maximaal 1 uur duren voordat wijzigingen in Microsoft Entra ID zichtbaar zijn in Azure DevOps, maar u kunt uw machtigingen onmiddellijk opnieuw controleren.

Just-In-Time-toegang configureren voor beheerdersgroepen

Als u toegang hebt tot projectverzamelingsbeheerder en projectbeheerder , kunt u de configuratie van uw organisatie of project wijzigen. Als u de beveiliging voor deze ingebouwde beheerdersgroepen wilt verbeteren, kunt u Just-In-Time-toegang implementeren met behulp van een Pim-groep (Microsoft Entra Privileged Identity Management). Met deze methode kunt u alleen verhoogde machtigingen verlenen wanneer dat nodig is, waardoor het risico voor permanente toegang wordt verminderd.

Toegang configureren

- Maak een door rollen toewijsbare groep in Microsoft Entra-id.

- Voeg uw Microsoft Entra-groep toe aan de Azure DevOps-groep.

Notitie

Wanneer u Just-In-Time-toegang configureert met behulp van een Pim-groep (Microsoft Entra Privileged Identity Management), moet u ervoor zorgen dat elke gebruiker met verhoogde toegang ook standaardtoegang tot de organisatie behoudt. Op deze manier kunnen ze de benodigde pagina's bekijken en zo nodig hun machtigingen vernieuwen.

Toegang gebruiken

- Activeer uw toegang.

- Vernieuw uw machtigingen in Azure DevOps.

- Voer de actie uit waarvoor beheerderstoegang is vereist.

Notitie

Gebruikers hebben verhoogde toegang in Azure DevOps tot maximaal 1 uur nadat hun PIM-groepstoegang is gedeactiveerd.