Zelfstudie: WebSphere-toepassingsserver migreren naar virtuele Azure-machines met hoge beschikbaarheid en herstel na noodgevallen

In deze zelfstudie ziet u een eenvoudige en effectieve manier om hoge beschikbaarheid en herstel na noodgevallen (HA/DR) voor Java te implementeren met behulp van WebSphere Application Server op Virtuele Azure-machines (VM's). De oplossing illustreert hoe u een lage RTO (Recovery Time Objective) en Recovery Point Objective (RPO) kunt bereiken met behulp van een eenvoudige databasegestuurde Jakarta EE-toepassing die wordt uitgevoerd op WebSphere Application Server. HA/DR is een complex onderwerp, met veel mogelijke oplossingen. De beste oplossing is afhankelijk van uw unieke vereisten. Zie de resources aan het einde van dit artikel voor andere manieren om HA/DR te implementeren.

In deze zelfstudie leert u het volgende:

- Gebruik geoptimaliseerde best practices van Azure om hoge beschikbaarheid en herstel na noodgevallen te realiseren.

- Stel een Microsoft Azure SQL Database-failovergroep in gekoppelde regio's in.

- Stel het primaire WebSphere-cluster in op Virtuele Azure-machines.

- Herstel na noodgevallen instellen voor het cluster met behulp van Azure Site Recovery.

- Een Azure Traffic Manager instellen.

- Testfailover van primair naar secundair.

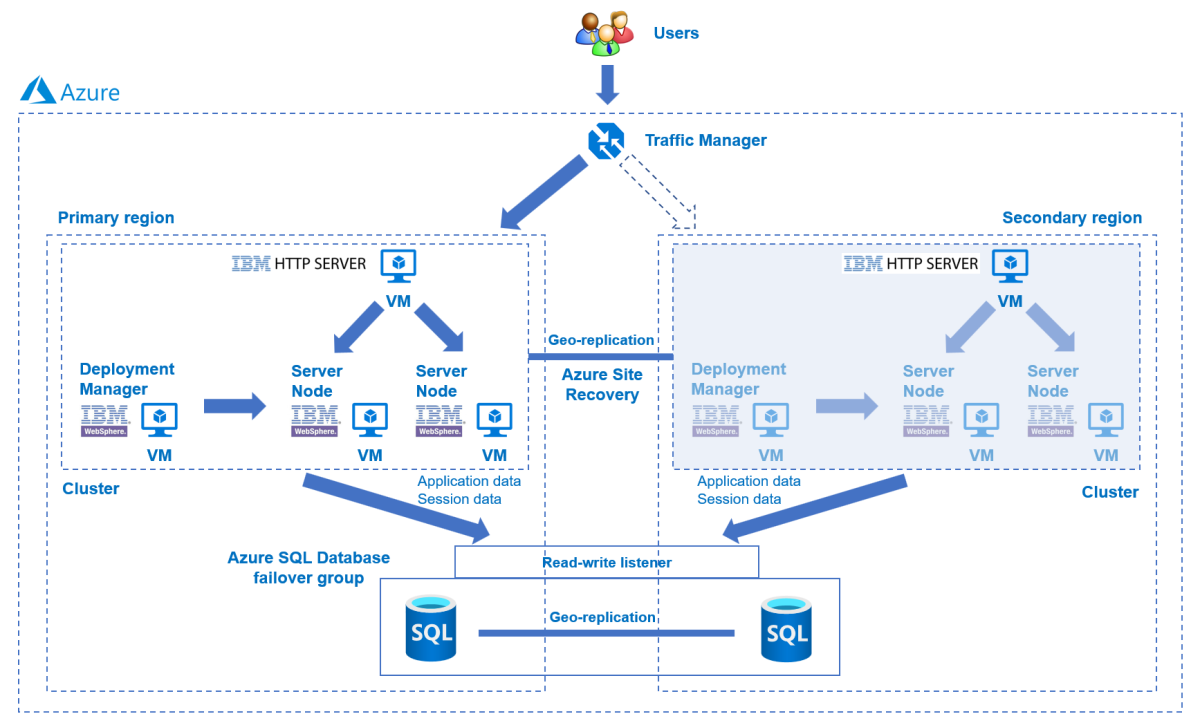

In het volgende diagram ziet u de architectuur die u bouwt:

Azure Traffic Manager controleert de status van uw regio's en routeert het verkeer dienovereenkomstig naar de toepassingslaag. De primaire regio heeft een volledige implementatie van het WebSphere-cluster. Nadat de primaire regio is beveiligd door Azure Site Recovery, kunt u de secundaire regio herstellen tijdens de failover. Als gevolg hiervan is de primaire regio actief bezig met het onderhouden van netwerkaanvragen van de gebruikers, terwijl de secundaire regio passief en geactiveerd is om alleen verkeer te ontvangen wanneer de primaire regio een serviceonderbreking ondervindt.

Azure Traffic Manager detecteert de status van de app die is geïmplementeerd in de IBM HTTP-server om de voorwaardelijke routering te implementeren. De RTO voor geo-failover van de toepassingslaag is afhankelijk van de tijd voor het afsluiten van het primaire cluster, het herstellen van het secundaire cluster, het starten van VM's en het uitvoeren van het secundaire WebSphere-cluster. De RPO is afhankelijk van het replicatiebeleid van Azure Site Recovery en Azure SQL Database. Deze afhankelijkheid komt doordat de clustergegevens worden opgeslagen en gerepliceerd in de lokale opslag van de VM's en de toepassingsgegevens worden bewaard en gerepliceerd in de failovergroep van Azure SQL Database.

In het voorgaande diagram ziet u de primaire regio en de secundaire regio als de twee regio's die de ha/dr-architectuur omvatten. Deze regio's moeten gekoppelde Azure-regio's zijn. Zie Replicatie tussen regio's in Azure voor meer informatie over gekoppelde regio's. In het artikel worden VS - oost en VS - west gebruikt als de twee regio's, maar dit kunnen gekoppelde regio's zijn die zinvol zijn voor uw scenario. Zie de sectie Gekoppelde Azure-regio's van Replicatie tussen regio's in Azure voor de lijst met regiokoppelingen.

De databaselaag bestaat uit een Azure SQL Database-failovergroep met een primaire server en een secundaire server. Het eindpunt van de lees-/schrijflistener verwijst altijd naar de primaire server en is verbonden met het WebSphere-cluster in elke regio. Met een geo-failover worden alle secundaire databases in de groep overgeschakeld naar de primaire rol. Zie Overzicht van bedrijfscontinuïteit met Azure SQL Database voor geo-failover RPO en RTO van Azure SQL Database.

Deze zelfstudie is geschreven met Azure Site Recovery en de Azure SQL Database-service, omdat de zelfstudie afhankelijk is van de ha-functies van deze services. Andere databasekeuzen zijn mogelijk, maar u moet rekening houden met de hoge beschikbaarheidsfuncties van elke database die u kiest.

Vereisten

- Een Azure-abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Zorg ervoor dat u de

Contributorrol in het abonnement hebt. U kunt de toewijzing controleren door de stappen in Azure-roltoewijzingen weergeven te volgen met behulp van Azure Portal. - Bereid een lokale computer voor waarop Windows, Linux of macOS is geïnstalleerd.

- Installeer en stel Git in.

- Installeer een Java SE-implementatie, versie 17 of hoger, bijvoorbeeld de Microsoft-build van OpenJDK.

- Installeer Maven, versie 3.9.3 of hoger.

Een Azure SQL Database-failovergroep instellen in gekoppelde regio's

In deze sectie maakt u een Azure SQL Database-failovergroep in gekoppelde regio's voor gebruik met uw WebSphere-clusters en -app. In een latere sectie configureert u WebSphere om de sessiegegevens op te slaan in deze database. In deze praktijk wordt verwezen naar het maken van een tabel voor sessiepersistentie.

Maak eerst de primaire Azure SQL Database door de stappen in de Azure-portal in quickstart te volgen: Een individuele database maken - Azure SQL Database. Volg de stappen tot, maar niet inclusief, de sectie Resources opschonen. Gebruik de volgende aanwijzingen terwijl u het artikel doorloopt en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database hebt gemaakt en geconfigureerd:

Wanneer u bij de sectie Een individuele database maakt, gebruikt u de volgende stappen:

- Sla in stap 4 voor het maken van een nieuwe resourcegroep de naamwaarde van de resourcegroep op,

myResourceGroupbijvoorbeeld. - Sla in stap 5 voor databasenaam de waarde van de databasenaam op,

mySampleDatabasebijvoorbeeld. - Gebruik in stap 6 voor het maken van de server de volgende stappen:

- Vul bijvoorbeeld een unieke servernaam

sqlserverprimary-mjg022624in. - Selecteer voor Locatie (VS) VS - oost.

- Selecteer Sql-verificatie gebruiken als verificatiemethode.

- Sla de aanmeldingswaarde van de serverbeheerder op, bijvoorbeeld

azureuser. - Sla de waarde wachtwoord op.

- Vul bijvoorbeeld een unieke servernaam

- Selecteer Ontwikkeling in stap 8 voor de workloadomgeving. Bekijk de beschrijving en overweeg andere opties voor uw workload.

- Selecteer in stap 11 voor redundantie van back-upopslag de optie Lokaal redundante back-upopslag. Overweeg andere opties voor uw back-ups. Zie de sectie Back-upopslagredundantie van geautomatiseerde back-ups in Azure SQL Database voor meer informatie.

- In stap 14, in de configuratie van firewallregels, selecteert u Ja, zodat Azure-services en -resources toegang hebben tot deze server.

- Sla in stap 4 voor het maken van een nieuwe resourcegroep de naamwaarde van de resourcegroep op,

Wanneer u de sectie Query op de database bereikt, voert u de volgende stappen uit:

Voer in stap 3 de aanmeldingsgegevens van uw SQL-verificatieserverbeheerder in om u aan te melden.

Notitie

Als aanmelden mislukt met een foutbericht dat lijkt op Client met IP-adres 'xx.xx.xx.xx' geen toegang heeft tot de server, selecteert u Allowlist IP xx.xx.xx.xx op de server <uw-sqlserver-naam> aan het einde van het foutbericht. Wacht totdat de firewallregels van de server zijn bijgewerkt en selecteer vervolgens opnieuw OK .

Nadat u de voorbeeldquery in stap 5 hebt uitgevoerd, wist u de editor en voert u de volgende query in en selecteert u Opnieuw uitvoeren :

CREATE TABLE sessions ( ID VARCHAR(128) NOT NULL, PROPID VARCHAR(128) NOT NULL, APPNAME VARCHAR(128) NOT NULL, LISTENERCNT SMALLINT, LASTACCESS BIGINT, CREATIONTIME BIGINT, MAXINACTIVETIME INT, USERNAME VARCHAR(256), SMALL VARBINARY(MAX), MEDIUM VARCHAR(MAX), LARGE VARBINARY(MAX) );Na een geslaagde uitvoering ziet u dat de berichtquery is geslaagd: Betrokken rijen: 0.

De databasetabel

sessionswordt gebruikt voor het opslaan van sessiegegevens voor uw WebSphere-app. De WebSphere-clustergegevens, inclusief transactielogboeken, worden bewaard in de lokale opslag van VM's waarop het cluster wordt geïmplementeerd.

Maak vervolgens een Azure SQL Database-failovergroep door de Stappen in Azure Portal te volgen in Een failovergroep configureren voor Azure SQL Database. U hebt alleen de volgende secties nodig: Een failovergroep maken en geplande failover testen. Gebruik de volgende stappen tijdens het doorlopen van het artikel en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database-failovergroep hebt gemaakt en geconfigureerd:

Voer in de sectie Failovergroep maken de volgende stappen uit:

- Voer in stap 5 voor het maken van de failovergroep de unieke naam van de failovergroep in en sla deze op,

failovergroup-mjg022624bijvoorbeeld. - Selecteer in stap 5 voor het configureren van de server de optie om een nieuwe secundaire server te maken en gebruik vervolgens de volgende stappen:

- Voer een unieke servernaam in,

sqlserversecondary-mjg022624bijvoorbeeld. - Voer dezelfde serverbeheerder en hetzelfde wachtwoord in als uw primaire server.

- Selecteer voor Locatie (VS) VS - west.

- Zorg ervoor dat Azure-services toegang hebben tot de server is geselecteerd.

- Voer een unieke servernaam in,

- Selecteer in stap 5 voor het configureren van de databases in de groep de database die u hebt gemaakt op de primaire server,

mySampleDatabasebijvoorbeeld.

- Voer in stap 5 voor het maken van de failovergroep de unieke naam van de failovergroep in en sla deze op,

Nadat u alle stappen in de sectie Geplande failover testen hebt voltooid, houdt u de pagina failovergroep open en gebruikt u deze later voor de failovertest van de WebSphere-clusters.

Notitie

In dit artikel wordt u begeleid bij het maken van een individuele Azure SQL Database-database met SQL-verificatie. Een veiligere procedure is het gebruik van Microsoft Entra-verificatie voor Azure SQL voor verificatie van de databaseserververbinding. SQL-verificatie is vereist voor het WebSphere-cluster om later verbinding te maken met de database voor sessiepersistentie. Zie Configureren voor persistentie van databasesessiesvoor meer informatie.

Het primaire WebSphere-cluster instellen op Virtuele Azure-machines

In deze sectie maakt u de primaire WebSphere-clusters op Azure-VM's met behulp van het IBM WebSphere Application Server-cluster op azure-VM's . Het secundaire cluster wordt later hersteld van het primaire cluster tijdens de failover met behulp van Azure Site Recovery.

Het primaire WebSphere-cluster implementeren

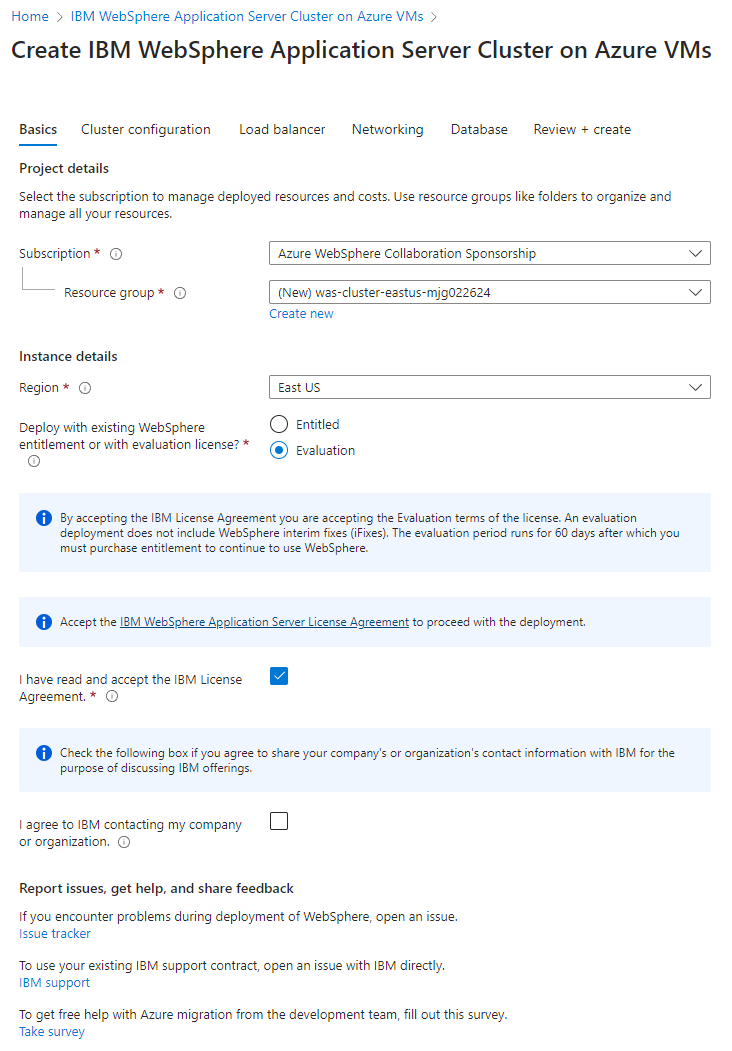

Open eerst het IBM WebSphere Application Server-cluster op azure-VM's in uw browser en selecteer Maken. U ziet het deelvenster Basisbeginselen van de aanbieding.

Gebruik de volgende stappen om het deelvenster Basisbeginselen in te vullen:

- Zorg ervoor dat de weergegeven waarde voor abonnement hetzelfde is als de rollen die worden vermeld in de sectie Vereisten.

- Selecteer in het veld Resourcegroep nieuwe

- Selecteer VS - oost onder Exemplaardetails voor Regio.

- Voor Implementeren met bestaand WebSphere-recht of met evaluatielicentie? selecteert u Evaluatie voor deze zelfstudie. U kunt ook Recht selecteren en uw IBMid-referentie opgeven.

- Selecteer ik heb de IBM-gebruiksrechtovereenkomst gelezen en geaccepteerd.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende om naar het deelvenster Clusterconfiguratie te gaan.

Voer de volgende stappen uit om het deelvenster Clusterconfiguratie in te vullen:

- Geef een wachtwoord op voor het wachtwoord voor de VM-beheerder. Voor een betere beveiliging kunt u overwegen om openbare SSH-sleutel te gebruiken als verificatietype voor vm's.

- Geef een wachtwoord op voor de Beheerder van WebSphere voor Wachtwoord voor WebSphere. Sla de gebruikersnaam en het wachtwoord voor de WebSphere-beheerder op.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende om naar het deelvenster Load balancer te gaan.

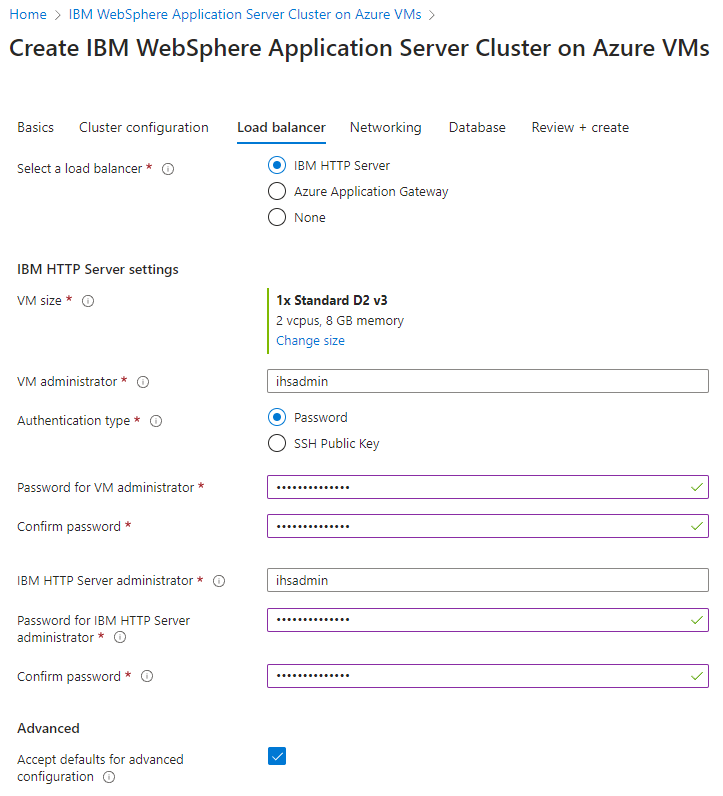

Gebruik de volgende stappen om het deelvenster Load balancer in te vullen:

- Geef een wachtwoord op voor het wachtwoord voor de VM-beheerder. Voor betere beveiliging kunt u overwegen om openbare SSH-sleutel te gebruiken als de VM-verificatie.

- Geef een wachtwoord op voor de IBM HTTP Server-beheerder.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende om naar het deelvenster Netwerken te gaan.

Alle velden worden vooraf ingevuld met de standaardwaarden in het deelvenster Netwerken . Selecteer Volgende om naar het deelvenster Database te gaan.

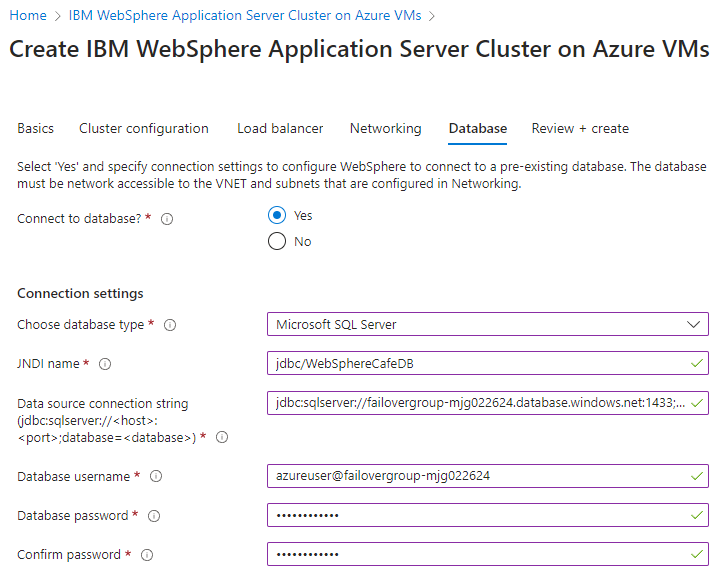

In de volgende stappen ziet u hoe u het deelvenster Database kunt invullen:

- Voor Verbinding maken met database?, selecteert u Ja.

- Selecteer Microsoft SQL Server voor Databasetype kiezen.

- Voer voor JNDI-naam jdbc/WebSphereCafeDB in.

- Voor gegevensbron verbindingsreeks (jdbc:sqlserver://<host>:<port>; database=<database>), vervang de tijdelijke aanduidingen door de waarden die u in de vorige sectie hebt opgeslagen voor de failovergroep voor de Azure SQL Database,

jdbc:sqlserver://failovergroup-mjg022624.database.windows.net:1433;database=mySampleDatabasebijvoorbeeld. -

Voer voor de gebruikersnaam van de database de aanmeldingsnaam van de serverbeheerder en de naam van de failovergroep in die u in de vorige sectie hebt opgeslagen,

azureuser@failovergroup-mjg022624bijvoorbeeld.Notitie

Wees extra voorzichtig met het gebruik van de juiste databaseserverhostnaam en databasenaam voor de failovergroep, in plaats van de hostnaam en gebruikersnaam van de server uit de primaire of back-updatabase. Door de waarden uit de failovergroep te gebruiken, vertelt u WebSphere dat deze met de failovergroep moet communiceren. Wat WebSphere betreft, is het echter slechts een normale databaseverbinding.

- Voer het aanmeldingswachtwoord voor de serverbeheerder in dat u eerder hebt opgeslagen voor databasewachtwoord. Voer dezelfde waarde in voor het wachtwoord bevestigen.

- Laat de standaardwaarden voor de andere velden staan.

- Selecteer Controleren + maken.

- Wacht totdat de laatste validatie wordt uitgevoerd... is voltooid en selecteer vervolgens Maken.

Notitie

In dit artikel wordt u begeleid bij het maken van verbinding met een Azure SQL Database met SQL-verificatie. Een veiligere procedure is het gebruik van Microsoft Entra-verificatie voor Azure SQL voor verificatie van de databaseserververbinding. SQL-verificatie is vereist voor het WebSphere-cluster om later verbinding te maken met de database voor sessiepersistentie. Zie Configureren voor persistentie van databasesessiesvoor meer informatie.

Na een tijdje ziet u de implementatiepagina waar de implementatie wordt uitgevoerd, wordt weergegeven.

Notitie

Als er problemen optreden tijdens het uitvoeren van de definitieve validatie..., lost u deze op en probeert u het opnieuw.

Afhankelijk van de netwerkomstandigheden en andere activiteiten in uw geselecteerde regio kan het tot 25 minuten duren voordat de implementatie is voltooid. Daarna ziet u de tekst die uw implementatie is voltooid op de implementatiepagina.

De implementatie van het cluster controleren

U hebt een IBM HTTP Server (IHS) en een WebSphere Deployment Manager (Dmgr) geïmplementeerd in het cluster. De IHS fungeert als load balancer voor alle toepassingsservers in het cluster. Dmgr biedt een webconsole voor clusterconfiguratie.

Gebruik de volgende stappen om te controleren of de IHS- en Dmgr-console werken voordat u naar de volgende stap gaat:

Ga terug naar de pagina Implementatie en selecteer vervolgens Uitvoer.

Kopieer de waarde van de eigenschap ihsConsole. Open die URL op een nieuw browsertabblad. Houd er rekening mee dat we in dit voorbeeld niet voor de IHS gebruiken

https. U ziet een welkomstpagina van de IHS zonder foutbericht. Als u dat niet doet, moet u het probleem oplossen en oplossen voordat u doorgaat. Houd de console open en gebruik deze om de app-implementatie van het cluster later te controleren.Kopieer en sla de waarde van de eigenschap adminSecuredConsole op. Open het op een nieuw browsertabblad. Accepteer de browserwaarschuwing voor het zelfondertekende TLS-certificaat. Ga niet naar productie met behulp van een zelfondertekend TLS-certificaat.

U ziet nu de aanmeldingspagina van de WebSphere Integrated Solutions-console. Meld u aan bij de console met de gebruikersnaam en het wachtwoord voor de WebSphere-beheerder die u eerder hebt opgeslagen. Als u zich niet kunt aanmelden, moet u het probleem oplossen voordat u doorgaat. Houd de console open en gebruik deze voor verdere configuratie van het WebSphere-cluster later.

Gebruik de volgende stappen om de naam van het openbare IP-adres van de IHS op te halen. U gebruikt deze functie wanneer u Azure Traffic Manager later instelt.

- Open de resourcegroep waarin uw cluster is geïmplementeerd. Selecteer bijvoorbeeld Overzicht om terug te gaan naar het deelvenster Overzicht van de implementatiepagina en selecteer Vervolgens Ga naar de resourcegroep.

- Zoek in de tabel met resources de kolom Type . Selecteer deze om te sorteren op type resource.

- Zoek de resource voor het openbare IP-adres met het voorvoegsel

ihsen kopieer en sla de naam op.

Het cluster configureren

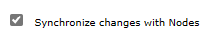

Gebruik eerst de volgende stappen om de optie Wijzigingen synchroniseren met knooppunten in te schakelen, zodat elke configuratie automatisch kan worden gesynchroniseerd met alle toepassingsservers:

- Ga terug naar de WebSphere Integrated Solutions-console en meld u opnieuw aan als u bent afgemeld.

- Selecteer systeembeheerconsolevoorkeuren> in het navigatiedeelvenster.

- Selecteer wijzigingen synchroniseren met knooppunten in het deelvenster Consolevoorkeuren en selecteer Vervolgens Toepassen. Als het goed is, ziet u het bericht Dat uw voorkeuren zijn gewijzigd.

Gebruik vervolgens de volgende stappen om gedistribueerde databasesessies voor alle toepassingsservers te configureren:

- Selecteer >> in het navigatiedeelvenster.

- In het deelvenster Toepassingsservers ziet u dat er drie toepassingsservers worden vermeld. Gebruik voor elke toepassingsserver de volgende instructies om de gedistribueerde databasesessies te configureren:

- Selecteer in de tabel onder de tekst De volgende resources kunt u de hyperlink voor de toepassingsserver selecteren, die begint met

MyCluster. - Selecteer Sessiebeheer in de sectie Containerinstellingen.

- Selecteer in de sectie Aanvullende eigenschappen gedistribueerde omgevingsinstellingen.

- Voor gedistribueerde sessies selecteert u Database (alleen ondersteund voor webcontainer).)

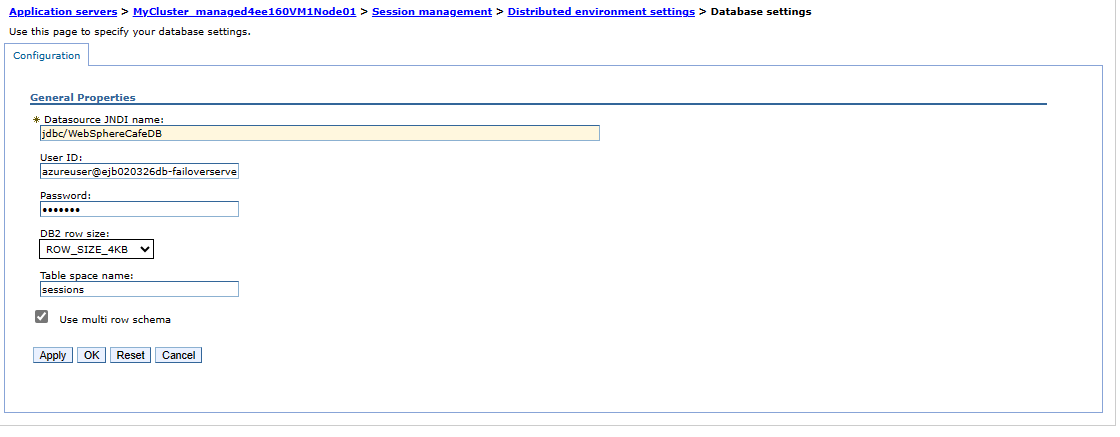

- Selecteer Database en gebruik de volgende stappen:

- Voer jdbc/WebSphereCafeDB in voor de JNDI-naam van de gegevensbron.

-

Voer voor de gebruikers-id de aanmeldingsnaam van de serverbeheerder en de naam van de failovergroep in die u in de vorige sectie hebt opgeslagen,

azureuser@failovergroup-mjg022624bijvoorbeeld. - Vul het aanmeldingswachtwoord voor de Azure SQL-serverbeheerder in dat u eerder hebt opgeslagen voor wachtwoord.

- Voer sessies in voor de naam van de tabelruimte.

- Selecteer Schema met meerdere rijen gebruiken.

- Selecteer OK. U wordt teruggeleid naar het deelvenster Met gedistribueerde omgevingsinstellingen .

- Selecteer in de sectie Aanvullende eigenschappen de optie Aangepaste afstemmingsparameters.

- Selecteer Laag (optimaliseren voor failover) als u het niveau Afstemmen wilt afstemmen.

- Selecteer OK.

- Selecteer Opslaan onder Berichten. Wachten tot het proces is voltooid.

- Selecteer Toepassingsservers in de bovenste breadcrumbbalk. U wordt teruggeleid naar het deelvenster Toepassingsservers .

- Selecteer in de tabel onder de tekst De volgende resources kunt u de hyperlink voor de toepassingsserver selecteren, die begint met

- Selecteer Servers>> in het navigatiedeelvenster.

- In het deelvenster Clusters van de WebSphere-toepassingsserver ziet u dat het cluster

MyClusterwordt vermeld. Schakel het selectievakje naast MyCluster in. - Selecteer Rimpelstart.

- Wacht totdat het cluster opnieuw is opgestart. U kunt het pictogram Status selecteren en als het nieuwe venster Niet wordt weergegeven , gaat u terug naar de console en vernieuwt u de webpagina na een tijdje. Herhaal de bewerking totdat u Gestart ziet. Mogelijk ziet u gedeeltelijke start voordat de status Gestart wordt bereikt

Houd de console open en gebruik deze later voor app-implementatie.

Een voorbeeld-app implementeren

In deze sectie wordt beschreven hoe u een CRUD Java/Jakarta EE-voorbeeldtoepassing implementeert en uitvoert op een WebSphere-cluster voor een failovertest voor herstel na noodgevallen later.

U hebt toepassingsservers geconfigureerd voor het gebruik van de gegevensbron jdbc/WebSphereCafeDB om eerder sessiegegevens op te slaan, waardoor failover en taakverdeling mogelijk is voor een cluster met WebSphere-toepassingsservers. De voorbeeld-app configureert ook een persistentieschema om toepassingsgegevens coffee in dezelfde gegevensbron jdbc/WebSphereCafeDBte behouden.

Gebruik eerst de volgende opdrachten om het voorbeeld te downloaden, bouwen en verpakken:

git clone https://github.com/Azure-Samples/websphere-cafe

cd websphere-cafe

git checkout 20240326

mvn clean package

Als u een bericht ziet over een Detached HEAD status, is dit bericht veilig te negeren.

Het pakket moet zijn gegenereerd en zich bevinden op <.> Als u het pakket niet ziet, moet u het probleem oplossen voordat u doorgaat.

Gebruik vervolgens de volgende stappen om de voorbeeld-app te implementeren in het cluster:

- Ga terug naar de WebSphere Integrated Solutions-console en meld u opnieuw aan als u bent afgemeld.

- Selecteer >>

- Selecteer Bestand installeren in het > Zoek vervolgens het pakket op <parent-path-to-your-local-clone>/websphere-café/websphere-café-application/target/websphere-café.ear en selecteer Openen. Selecteer Volgende>volgende>.

- Druk in het deelvenster Toewijzingsmodules op servers op Ctrl en selecteer alle items die worden vermeld onder Clusters en servers. Schakel het selectievakje naast websphere-café.war in. Selecteer Toepassen. Selecteer Volgende totdat u de knop Voltooien ziet.

- Selecteer Opslaan voltooien>en wacht totdat de bewerking is voltooid. Selecteer OK.

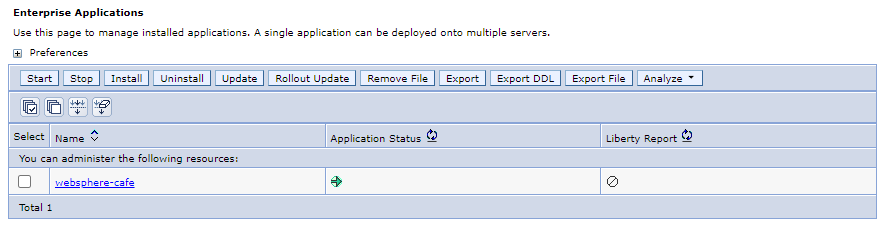

- Selecteer de geïnstalleerde toepassing

websphere-cafeen selecteer vervolgens Start. Wacht totdat u berichten ziet die aangeven dat de toepassing is gestart. Als u het bericht met succes niet kunt zien, moet u het probleem oplossen voordat u doorgaat.

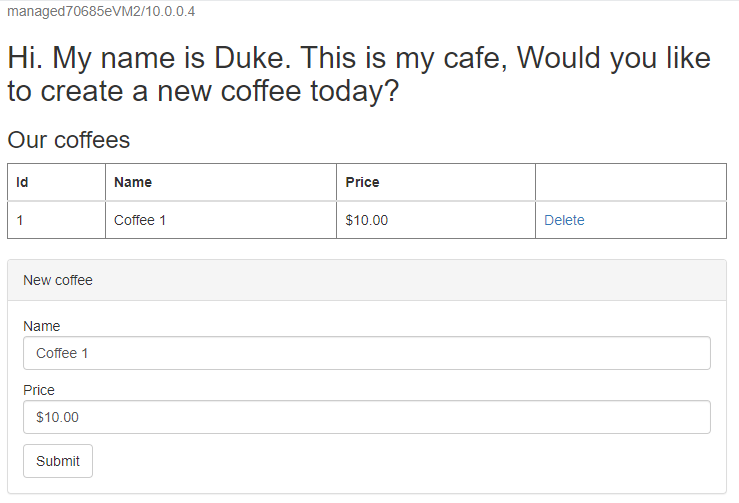

Gebruik nu de volgende stappen om te controleren of de app wordt uitgevoerd zoals verwacht:

Ga terug naar de IHS-console. Voeg de contexthoofdmap

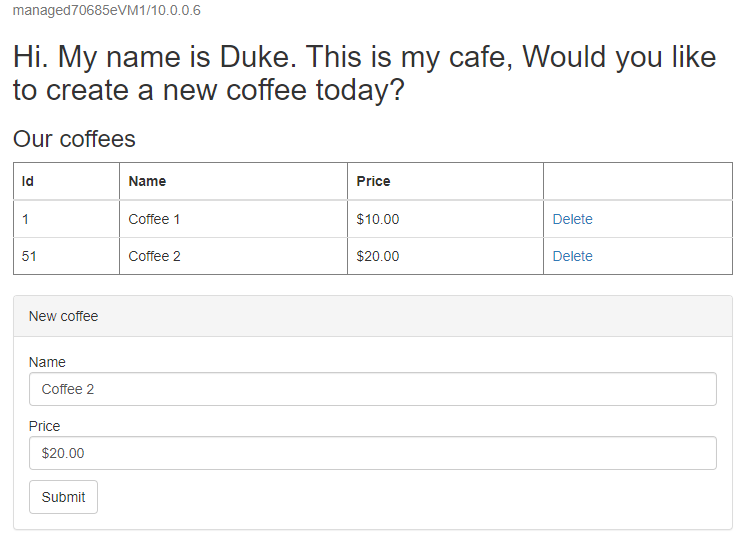

/websphere-cafe/van de geïmplementeerde app toe aan de adresbalk,http://ihs70685e.eastus.cloudapp.azure.com/websphere-cafe/bijvoorbeeld en druk op Enter. U ziet nu de welkomstpagina van de voorbeeld-app.Maak een nieuwe koffie met een naam en prijs, bijvoorbeeld Koffie 1 met prijs $10 , die wordt bewaard in zowel de tabel met toepassingsgegevens als de sessietabel van de database. De gebruikersinterface die u ziet, moet er ongeveer uitzien als in de volgende schermopname:

Als uw gebruikersinterface er niet op lijkt, kunt u het probleem oplossen dat u doorgaat.

Herstel na noodgevallen instellen voor het cluster met behulp van Azure Site Recovery

In deze sectie stelt u herstel na noodgevallen in voor Azure-VM's in het primaire cluster met behulp van Azure Site Recovery. Volg hiervoor de stappen in de zelfstudie: Herstel na noodgevallen instellen voor Azure-VM's. U hebt alleen de volgende secties nodig: Een Recovery Services-kluis maken en replicatie inschakelen. Let op de volgende stappen terwijl u het artikel doorloopt en ga vervolgens terug naar dit artikel nadat het primaire cluster is beveiligd:

Voer in de sectie Een Recovery Services-kluis maken de volgende stappen uit:

Maak in stap 5 voor resourcegroep een nieuwe resourcegroep met een unieke naam in uw abonnement,

was-cluster-westus-mjg022624bijvoorbeeld.Geef in stap 6 voor kluisnaam een kluisnaam op,

recovery-service-vault-westus-mjg022624bijvoorbeeld.Selecteer VS - west in stap 7 voor Regio.

Voordat u Controleren en maken in stap 8 selecteert, selecteert u Volgende: Redundantie. Selecteer in het deelvenster Redundantie geografisch redundant voor redundantie van back-upopslag en schakel in voor herstel tussen regio's.

Notitie

Zorg ervoor dat u geografisch redundant voor redundantie van back-upopslag selecteert en inschakelen voor herstel tussen regio's in het deelvenster Redundantie. Anders kan de opslag van het primaire cluster niet worden gerepliceerd naar de secundaire regio.

Schakel Site Recovery in door de stappen in de sectie Site Recovery inschakelen te volgen.

Wanneer u de sectie Replicatie inschakelen bereikt, gebruikt u de volgende stappen:

- Voer in de sectie Broninstellingen selecteren de volgende stappen uit:

Selecteer bij RegioVS - oost.

Selecteer voor de resourcegroep de resource waarin het primaire cluster is geïmplementeerd,

was-cluster-eastus-mjg022624bijvoorbeeld.Notitie

Als de gewenste resourcegroep niet wordt weergegeven, kunt u EERST VS - west selecteren voor de regio en vervolgens teruggaan naar VS - oost.

Laat de standaardwaarden voor andere velden staan. Selecteer Volgende.

- Selecteer in de sectie Selecteer de VM's voor virtuele machines alle vijf de vm's die worden weergegeven en selecteer vervolgens Volgende.

- Gebruik in de sectie Replicatie-instellingen controleren de volgende stappen:

- Selecteer VS - west voor doellocatie.

-

Selecteer voor de doelresourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

was-cluster-westus-mjg022624bijvoorbeeld. - Noteer het nieuwe virtuele failovernetwerk en het failoversubnet, dat is toegewezen aan subnetten in de primaire regio.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende.

- Voer in de sectie Beheren de volgende stappen uit:

- Gebruik voor replicatiebeleid het standaardbeleid 24-uursretentiebeleid. U kunt ook een nieuw beleid voor uw bedrijf maken.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende.

- Gebruik in de sectie Controleren de volgende stappen:

Nadat u Replicatie inschakelen hebt geselecteerd, ziet u het bericht Azure-resources maken. Sluit deze blade niet. weergegeven onder aan de pagina. Doe niets en wacht totdat het deelvenster automatisch wordt gesloten. U wordt omgeleid naar de Site Recovery-pagina .

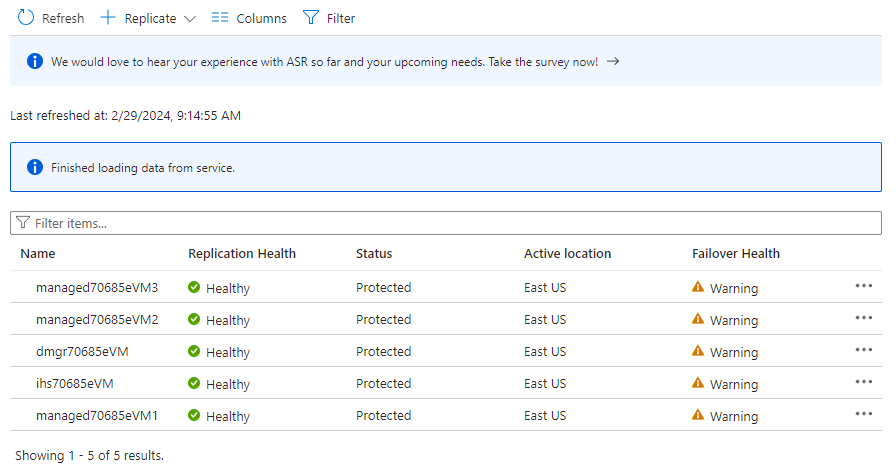

Selecteer Gerepliceerde items onder Beveiligde items. In eerste instantie worden er geen items weergegeven omdat de replicatie nog wordt uitgevoerd. Het duurt ongeveer een uur voordat de replicatie is voltooid. Vernieuw de pagina periodiek totdat u ziet dat alle VIRTUELE machines de status Beveiligd hebben, zoals wordt weergegeven in de volgende voorbeeldschermopname:

- Voer in de sectie Broninstellingen selecteren de volgende stappen uit:

Maak vervolgens een herstelplan om alle gerepliceerde items op te nemen, zodat ze samen een failover kunnen uitvoeren. Gebruik de instructies in Een herstelplan maken met de volgende aanpassingen:

- Voer in stap 2 een naam in voor het plan,

recovery-plan-mjg022624bijvoorbeeld. - In stap 3, voor Bron, selecteer VS - oost en voor Doel, VS - west.

- In stap 4 voor Items selecteren selecteert u alle vijf beveiligde VM's voor deze zelfstudie.

Vervolgens maakt u een herstelplan. Houd de pagina open zodat u deze later kunt gebruiken voor het testen van failovers.

Verdere netwerkconfiguratie voor de secundaire regio

U hebt ook verdere netwerkconfiguratie nodig om externe toegang tot de secundaire regio in te schakelen en te beveiligen in een failover-gebeurtenis. Gebruik de volgende stappen voor deze configuratie:

Maak een openbaar IP-adres voor Dmgr in de secundaire regio door de instructies in quickstart te volgen: Een openbaar IP-adres maken met behulp van Azure Portal, met de volgende aanpassingen:

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

was-cluster-westus-mjg022624bijvoorbeeld. - Selecteer voor Regio (VS) VS - west.

-

Voer bij Naam een waarde in, bijvoorbeeld

dmgr-public-ip-westus-mjg022624. -

Voer voor dns-naamlabel een unieke waarde in,

dmgrmjg022624bijvoorbeeld.

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

Maak een ander openbaar IP-adres voor IHS in de secundaire regio door dezelfde handleiding te volgen, met de volgende aanpassingen:

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

was-cluster-westus-mjg022624bijvoorbeeld. - Selecteer voor Regio (VS) VS - west.

-

Voer bij Naam een waarde in, bijvoorbeeld

ihs-public-ip-westus-mjg022624. Schrijf het op. -

Voer voor dns-naamlabel een unieke waarde in,

ihsmjg022624bijvoorbeeld.

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

Maak een netwerkbeveiligingsgroep in de secundaire regio door de instructies te volgen in de sectie Een netwerkbeveiligingsgroep maken, wijzigen of verwijderen met de volgende aanpassingen:

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

was-cluster-westus-mjg022624bijvoorbeeld. -

Voer bij Naam een waarde in, bijvoorbeeld

nsg-westus-mjg022624. - Selecteer VS - west voor Regio.

-

Selecteer voor resourcegroep de resourcegroep waarin de serviceherstelkluis is geïmplementeerd,

Maak een binnenkomende beveiligingsregel voor de netwerkbeveiligingsgroep door de instructies in de sectie Een beveiligingsregel maken van hetzelfde artikel te volgen, met de volgende aanpassingen:

- Selecteer in stap 2 de netwerkbeveiligingsgroep die u hebt gemaakt,

nsg-westus-mjg022624bijvoorbeeld. - Selecteer in stap 3 de beveiligingsregels voor binnenkomend verkeer.

- Pas in stap 4 de volgende instellingen aan:

- Voer voor doelpoortbereiken 9060.9080.9043.9443.80 in.

- Bij Protocol selecteert u TCP.

- Voer bij Naam ALLOW_HTTP_ACCESS in.

- Selecteer in stap 2 de netwerkbeveiligingsgroep die u hebt gemaakt,

Koppel de netwerkbeveiligingsgroep aan een subnet door de instructies in de sectie Koppelen of ontkoppelen van een netwerkbeveiligingsgroep aan of uit een subnetsectie van hetzelfde artikel, met de volgende aanpassingen:

- Selecteer in stap 2 de netwerkbeveiligingsgroep die u hebt gemaakt,

nsg-westus-mjg022624bijvoorbeeld. - Selecteer Koppelen om de netwerkbeveiligingsgroep te koppelen aan het failoversubnet dat u eerder hebt genoteerd.

- Selecteer in stap 2 de netwerkbeveiligingsgroep die u hebt gemaakt,

Een Azure Traffic Manager instellen

In deze sectie maakt u een Azure Traffic Manager voor het distribueren van verkeer naar uw openbare toepassingen in de wereldwijde Azure-regio's. Het primaire eindpunt verwijst naar het openbare IP-adres van de IHS in de primaire regio. Het secundaire eindpunt verwijst naar het openbare IP-adres van de IHS in de secundaire regio.

Maak een Azure Traffic Manager-profiel door de instructies in quickstart te volgen: Een Traffic Manager-profiel maken met behulp van Azure Portal. U hebt alleen de volgende secties nodig: Een Traffic Manager-profiel maken en Traffic Manager-eindpunten toevoegen. U moet de secties overslaan waarin u wordt omgeleid om App Service-resources te maken. Gebruik de volgende stappen tijdens het doorlopen van deze secties en ga vervolgens terug naar dit artikel nadat u Azure Traffic Manager hebt gemaakt en geconfigureerd.

In de sectie Een Traffic Manager-profiel maken, in stap 2, gebruikt u de volgende stappen voor het maken van een Traffic Manager-profiel:

- Sla de unieke Traffic Manager-profielnaam op voor naam ,

tmprofile-mjg022624bijvoorbeeld. - Sla de naam van de nieuwe resourcegroep op voor de resourcegroep ,

myResourceGroupTM1bijvoorbeeld.

- Sla de unieke Traffic Manager-profielnaam op voor naam ,

Wanneer u de sectie Traffic Manager-eindpunten toevoegt, gebruikt u de volgende stappen:

- Nadat u het Traffic Manager-profiel in stap 2 hebt geopend, gebruikt u de volgende stappen op de pagina Configuratie :

- Voer 10 in voor TTL (Time to Live) voor DNS.

- Voer onder Instellingen voor eindpuntmonitor voor Path /websphere-café/, de contexthoofdmap van de geïmplementeerde voorbeeld-app, in.

- Gebruik de volgende waarden onder De instellingen voor failover van snelle eindpunten:

- Selecteer 10 voor Intern testen.

- Voer voor Getolereerd aantal fouten 3 in.

- Gebruik 5 voor de time-out van de test.

- Selecteer Opslaan. Wacht totdat het is voltooid.

- Gebruik in stap 4 voor het toevoegen van het primaire eindpunt

myPrimaryEndpointde volgende stappen:- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer de naam in van het openbare IP-adres van de IHS in de regio VS - oost die u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Gebruik in stap 6 voor het toevoegen van een failover/secundair eindpunt

myFailoverEndpointde volgende stappen:- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer de naam in van het openbare IP-adres van de IHS in de regio VS - west die u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Wacht even. Selecteer Vernieuwen totdat de monitorstatus voor eindpunt

myPrimaryEndpointonline is en de status Controleren voor eindpuntmyFailoverEndpointis gedegradeerd.

- Nadat u het Traffic Manager-profiel in stap 2 hebt geopend, gebruikt u de volgende stappen op de pagina Configuratie :

Gebruik vervolgens de volgende stappen om te controleren of de voorbeeld-app die is geïmplementeerd in het primaire WebSphere-cluster toegankelijk is vanuit het Traffic Manager-profiel:

Selecteer Overzicht voor het Traffic Manager-profiel dat u hebt gemaakt.

Selecteer en kopieer de DNS-naam (Domain Name System) van het Traffic Manager-profiel en voeg deze vervolgens toe met

/websphere-cafe/bijvoorbeeldhttp://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/.Open de URL op een nieuw tabblad van de browser. U ziet nu de koffie die u eerder hebt gemaakt op de pagina.

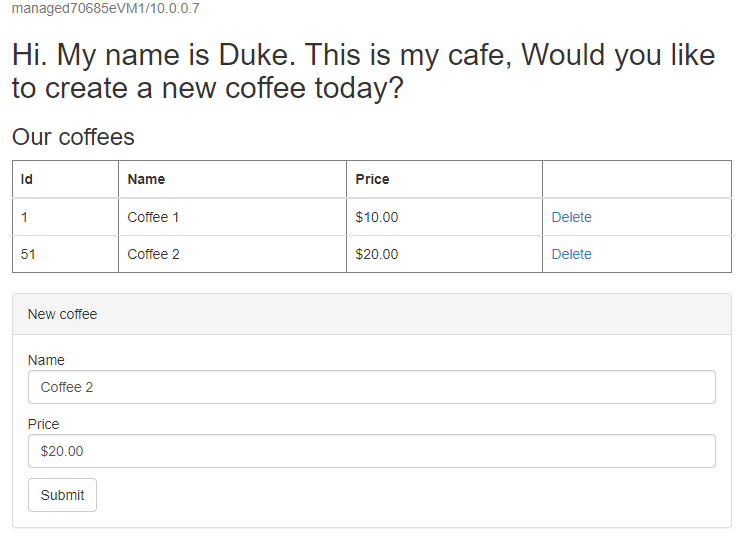

Maak nog een koffie met een andere naam en prijs, bijvoorbeeld Koffie 2 met prijs 20 , die wordt bewaard in zowel de gegevenstabel van de toepassing als de sessietabel van de database. De gebruikersinterface die u ziet, moet er ongeveer uitzien als in de volgende schermopname:

Als uw gebruikersinterface er niet vergelijkbaar uitziet, kunt u het probleem oplossen voordat u doorgaat. Houd de console open en gebruik deze later voor failovertest.

Nu stelt u het Traffic Manager-profiel in. Houd de pagina open en u gebruikt deze voor het controleren van de wijziging van de eindpuntstatus in een failover-gebeurtenis later.

Failover testen van primair naar secundair

Als u een failover wilt testen, voert u handmatig een failover uit van uw Azure SQL Database-server en -cluster en voert u vervolgens een failback uit met behulp van Azure Portal.

Failover naar de secundaire site

Gebruik eerst de volgende stappen om een failover uit te voeren van de Azure SQL Database van de primaire server naar de secundaire server:

- Schakel over naar het browsertabblad van uw Azure SQL Database-failovergroep,

failovergroup-mjg022624bijvoorbeeld. - Selecteer Failover>Ja.

- Wacht totdat het is voltooid.

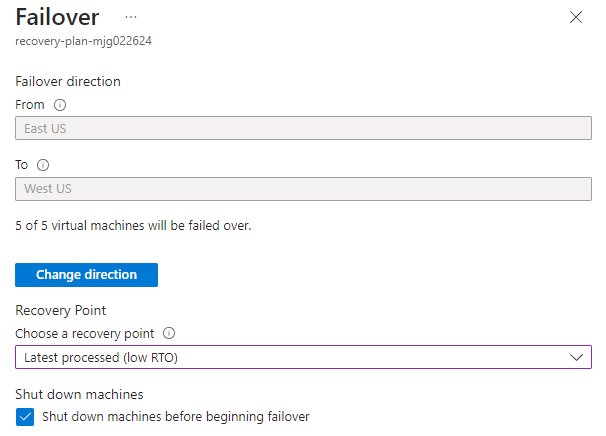

Gebruik vervolgens de volgende stappen om een failover uit te voeren voor het WebSphere-cluster met het herstelplan:

Voer in het zoekvak boven aan Azure Portal Recovery Services-kluizen in en selecteer vervolgens Recovery Services-kluizen in de zoekresultaten.

Selecteer de naam van uw Recovery Services-kluis,

recovery-service-vault-westus-mjg022624bijvoorbeeld.Selecteer onder Beheren de optie Herstelplannen (Site Recovery). Selecteer het herstelplan dat u hebt gemaakt,

recovery-plan-mjg022624bijvoorbeeld.Selecteer Failover. Selecteer ik begrijp het risico. Testfailover overslaan.. Laat de standaardwaarden voor andere velden staan en selecteer OK.

Notitie

U kunt eventueel testfailover en opschoningsfailover uitvoeren om ervoor te zorgen dat alles werkt zoals verwacht voordat u Failover test. Zie Zelfstudie: Een noodherstelanalyse uitvoeren voor Virtuele Azure-machines voor meer informatie. In deze zelfstudie wordt Failover rechtstreeks getest om de oefening te vereenvoudigen.

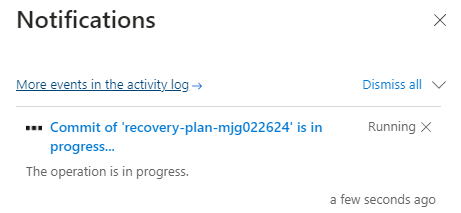

Bewaak de failover in meldingen totdat deze is voltooid. Het duurt ongeveer 10 minuten voordat de oefening in deze zelfstudie wordt uitgevoerd.

U kunt eventueel details van de failovertaak bekijken door de failovergebeurtenis te selecteren, bijvoorbeeld failover van 'recovery-plan-mjg022624' wordt uitgevoerd... - vanuit meldingen.

Gebruik vervolgens de volgende stappen om de externe toegang tot de WebSphere Integrated Solutions Console en voorbeeld-app in de secundaire regio in te schakelen:

- Voer resourcegroepen in het zoekvak boven aan De Azure-portal in en selecteer vervolgens Resourcegroepen in de zoekresultaten.

- Selecteer de naam van de resourcegroep voor uw secundaire regio,

was-cluster-westus-mjg022624bijvoorbeeld. Sorteer items op type op de pagina Resourcegroep . - Selecteer Netwerkinterface voorafgegaan door

dmgr. Selecteer IP-configuraties>ipconfig1. Selecteer Openbaar IP-adres koppelen. Selecteer voor openbaar IP-adres het openbare IP-adres met het voorvoegseldmgr. Dit adres is het adres dat u eerder hebt gemaakt. In dit artikel heeft het adres de naamdmgr-public-ip-westus-mjg022624. Selecteer Opslaan en wacht totdat het is voltooid. - Ga terug naar de resourcegroep en selecteer de netwerkinterface met het voorvoegsel

ihs. Selecteer IP-configuraties>ipconfig1. Selecteer Openbaar IP-adres koppelen. Selecteer voor openbaar IP-adres het openbare IP-adres met het voorvoegselihs. Dit adres is het adres dat u eerder hebt gemaakt. In dit artikel heeft het adres de naamihs-public-ip-westus-mjg022624. Selecteer Opslaan en wacht totdat het is voltooid.

Gebruik nu de volgende stappen om te controleren of de failover werkt zoals verwacht:

Zoek het DNS-naamlabel voor het openbare IP-adres van de Dmgr die u eerder hebt gemaakt. Open de URL van de Dmgr WebSphere Integrated Solutions-console in een nieuw browsertabblad. Vergeet niet om te gebruiken

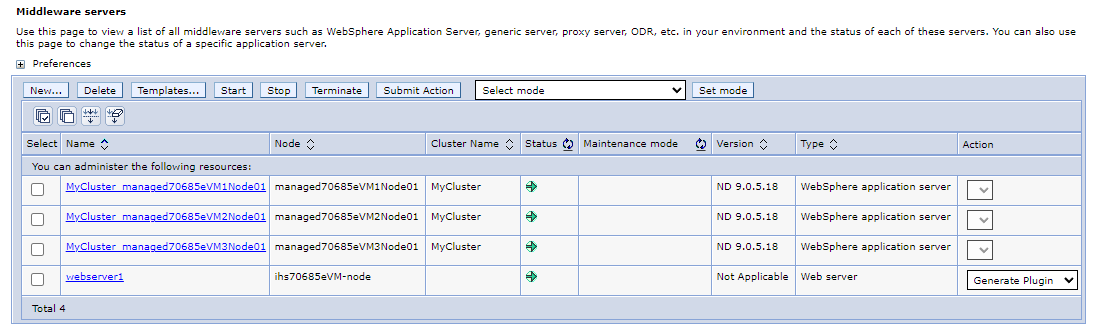

https. Bijvoorbeeld:https://dmgrmjg022624.westus.cloudapp.azure.com:9043/ibm/console. Vernieuw de pagina totdat u de welkomstpagina ziet voor aanmelding.Meld u aan bij de console met de gebruikersnaam en het wachtwoord voor de WebSphere-beheerder die u eerder hebt opgeslagen en gebruik vervolgens de volgende stappen:

Selecteer Alle>servers in het navigatiedeelvenster. In het deelvenster Middleware-servers ziet u 4 servers vermeld, waaronder 3 WebSphere-toepassingsservers die bestaan uit het WebSphere-cluster

MyClusteren 1 webserver die een IHS is. Vernieuw de pagina totdat u ziet dat alle servers zijn gestart.Selecteer >> In het deelvenster Bedrijfstoepassingen ziet u 1 toepassing,

websphere-cafedie wordt vermeld en gestart.Volg de stappen in de sectie Cluster configureren om de clusterconfiguratie in de secundaire regio te valideren. U ziet dat de instellingen voor het synchroniseren van wijzigingen met knooppunten en gedistribueerde sessies worden gerepliceerd naar het failovercluster, zoals wordt weergegeven in de volgende schermopnamen:

Zoek het DNS-naamlabel voor het openbare IP-adres van de IHS die u eerder hebt gemaakt. Open de URL van de IHS-console die is toegevoegd aan de hoofdcontext

/websphere-cafe/. Houd er rekening mee dat u niet mag gebruikenhttps. Dit voorbeeld wordt niet gebruikthttpsvoor IHS,http://ihsmjg022624.westus.cloudapp.azure.com/websphere-cafe/bijvoorbeeld. U ziet nu twee koffie's die u eerder hebt gemaakt op de pagina.Ga naar het browsertabblad van uw Traffic Manager-profiel en vernieuw de pagina totdat u ziet dat de statuswaarde Controleren van het eindpunt online

myFailoverEndpointen de statuswaarde Controleren van het eindpuntmyPrimaryEndpoint.Ga naar het browsertabblad met de DNS-naam van het Traffic Manager-profiel,

http://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/bijvoorbeeld. Vernieuw de pagina en u ziet dezelfde gegevens die in de tabel met toepassingsgegevens en de sessietabel worden weergegeven. De gebruikersinterface die u ziet, moet er ongeveer uitzien als in de volgende schermopname:Als u dit gedrag niet ziet, kan het zijn dat traffic manager de tijd neemt om DNS bij te werken om naar de failoversite te verwijzen. Het probleem kan ook zijn dat uw browser het resultaat van de DNS-naamomzetting in de cache heeft opgeslagen die verwijst naar de mislukte site. Wacht even en vernieuw de pagina opnieuw.

De failover doorvoeren

Gebruik de volgende stappen om de failover door te voeren nadat u tevreden bent met het failoverresultaat:

Voer in het zoekvak boven aan Azure Portal Recovery Services-kluizen in en selecteer vervolgens Recovery Services-kluizen in de zoekresultaten.

Selecteer de naam van uw Recovery Services-kluis,

recovery-service-vault-westus-mjg022624bijvoorbeeld.Selecteer onder Beheren de optie Herstelplannen (Site Recovery). Selecteer het herstelplan dat u hebt gemaakt,

recovery-plan-mjg022624bijvoorbeeld.Selecteer Doorvoeren>OK.

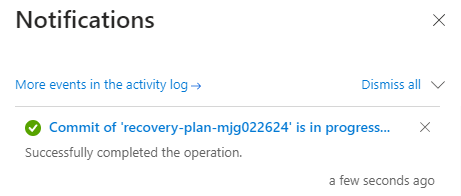

Bewaak de doorvoer in meldingen totdat deze is voltooid.

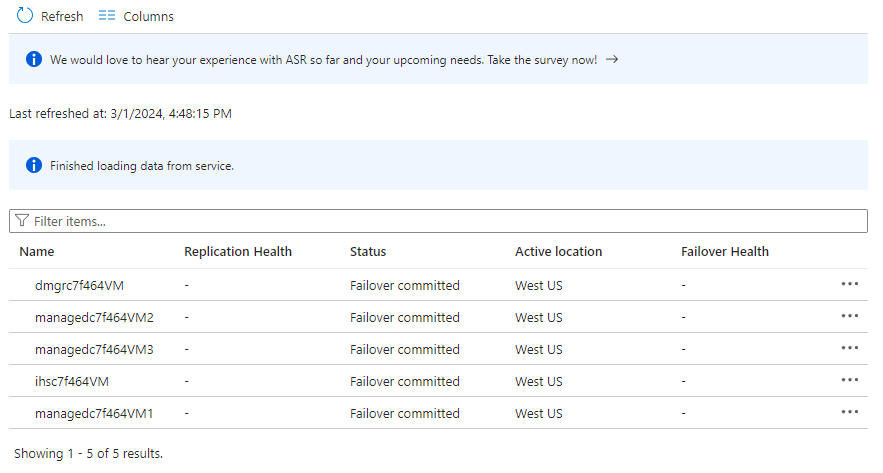

Selecteer Items in het herstelplan. Als het goed is, worden er vijf items weergegeven als Failover doorgevoerd.

De replicatie uitschakelen

Gebruik de volgende stappen om de replicatie voor items in het herstelplan uit te schakelen en vervolgens het herstelplan te verwijderen:

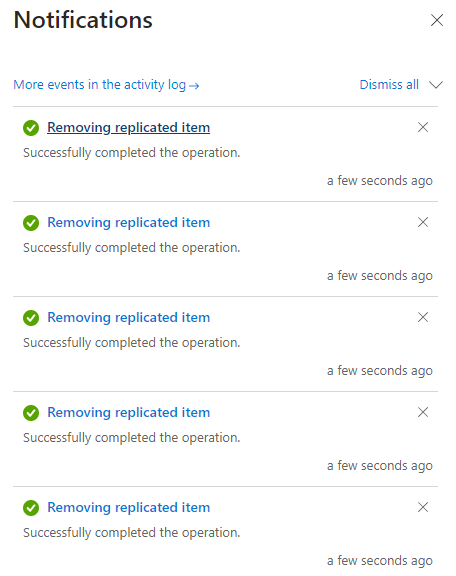

Selecteer voor elk item in items in het herstelplan de knop met het beletselteken (...) en selecteer vervolgens Replicatie uitschakelen.

Als u wordt gevraagd om een reden op te geven voor het uitschakelen van de beveiliging voor deze virtuele machine, selecteert u er een die u wilt gebruiken, bijvoorbeeld dat ik de migratie van mijn toepassing heb voltooid. Selecteer OK.

Herhaal stap 1 totdat u replicatie voor alle items uitschakelt.

Bewaak het proces in meldingen totdat het is voltooid.

Selecteer Overzicht>verwijderen. Selecteer Ja om het verwijderen te bevestigen.

Voorbereiden op failback: de failoversite opnieuw beveiligen

De secundaire regio is nu de failoversite en actief. U moet deze opnieuw beveiligen in uw primaire regio.

Gebruik eerst de volgende stappen om resources op te schonen die niet worden gebruikt en dat de Azure Site Recovery-service later wordt gerepliceerd in uw primaire regio. U kunt de resourcegroep niet alleen verwijderen, omdat siteherstel resources herstelt in de bestaande resourcegroep.

- Voer resourcegroepen in het zoekvak boven aan De Azure-portal in en selecteer vervolgens Resourcegroepen in de zoekresultaten.

- Selecteer de naam van de resourcegroep voor uw primaire regio,

was-cluster-eastus-mjg022624bijvoorbeeld. Sorteer items op type op de pagina Resourcegroep . - Gebruik de volgende stappen om de virtuele machines te verwijderen:

- Selecteer het filter Type en selecteer vervolgens Virtuele machine in de vervolgkeuzelijst Waarde .

- Selecteer Toepassen.

- Selecteer alle virtuele machines, selecteer Verwijderen en voer vervolgens Verwijderen in om het verwijderen te bevestigen.

- Selecteer Verwijderen.

- Bewaak het proces in meldingen totdat het is voltooid.

- Gebruik de volgende stappen om de schijven te verwijderen:

- Selecteer het filter Type en selecteer vervolgens Schijven in de vervolgkeuzelijst Waarde .

- Selecteer Toepassen.

- Selecteer alle schijven, selecteer Verwijderen en voer vervolgens Verwijderen in om het verwijderen te bevestigen.

- Selecteer Verwijderen.

- Bewaak het proces in meldingen en wacht totdat het is voltooid.

- Gebruik de volgende stappen om de eindpunten te verwijderen:

- Selecteer het filter Type , selecteer Privé-eindpunt in de vervolgkeuzelijst Waarde .

- Selecteer Toepassen.

- Selecteer alle privé-eindpunten, selecteer Verwijderen en voer vervolgens Verwijderen in om de verwijdering te bevestigen.

- Selecteer Verwijderen.

- Bewaak het proces in meldingen totdat het is voltooid. Negeer deze stap als het type Privé-eindpunt niet wordt vermeld.

- Gebruik de volgende stappen om de netwerkinterfaces te verwijderen:

- Selecteer het netwerkinterface > in de vervolgkeuzelijst Waarde.

- Selecteer Toepassen.

- Selecteer alle netwerkinterfaces, selecteer Verwijderen en voer vervolgens Verwijderen in om het verwijderen te bevestigen.

- Selecteer Verwijderen. Bewaak het proces in meldingen totdat het is voltooid.

- Gebruik de volgende stappen om opslagaccounts te verwijderen:

- Selecteer het het > in de vervolgkeuzelijst Waarde.

- Selecteer Toepassen.

- Selecteer alle opslagaccounts, selecteer Verwijderen en voer vervolgens Verwijderen in om het verwijderen te bevestigen.

- Selecteer Verwijderen. Bewaak het proces in meldingen totdat het is voltooid.

Gebruik vervolgens dezelfde stappen in de sectie Herstel na noodgevallen instellen voor het cluster met behulp van de sectie Azure Site Recovery voor de primaire regio, met uitzondering van de volgende verschillen:

- Voer de volgende stappen uit voor de sectie Een Recovery Services-kluis maken:

- Selecteer de resourcegroep die is geïmplementeerd in de primaire regio,

was-cluster-eastus-mjg022624bijvoorbeeld. - Voer een andere naam in voor de servicekluis,

recovery-service-vault-eastus-mjg022624bijvoorbeeld. - Selecteer bij RegioVS - oost.

- Selecteer de resourcegroep die is geïmplementeerd in de primaire regio,

-

Voer de volgende stappen uit om replicatie in te schakelen:

- Selecteer VS - west voor Regio in bron.

- Gebruik de volgende stappen voor replicatie-instellingen:

-

Selecteer voor de doelresourcegroep de bestaande resourcegroep die is geïmplementeerd in de primaire regio,

was-cluster-eastus-mjg022624bijvoorbeeld. - Voor een virtueel failovernetwerk selecteert u het bestaande virtuele netwerk in de primaire regio.

-

Selecteer voor de doelresourcegroep de bestaande resourcegroep die is geïmplementeerd in de primaire regio,

- Als u een herstelplan wilt maken, selecteert u VOOR BRON de optie VS - west en selecteert u VS - oost.

- Sla de stappen in de sectie Meer netwerkconfiguratie voor de secundaire regio over omdat u deze resources eerder hebt gemaakt en geconfigureerd.

Notitie

Het kan zijn dat Azure Site Recovery ondersteuning biedt voor het opnieuw beveiligen van vm's wanneer de doel-VM bestaat. Zie de sectie Vm opnieuw beveiligen in de zelfstudie: Failover van Virtuele Azure-machines naar een secundaire regio voor meer informatie. Vanwege de benadering die we gebruiken voor WebSphere, werkt deze functie niet. De reden hiervoor is dat de enige wijzigingen tussen de bronschijf en de doelschijf worden gesynchroniseerd voor het WebSphere-cluster, op basis van het verificatieresultaat. In deze zelfstudie wordt na een failover een nieuwe replicatie van de secundaire site naar de primaire site gemaakt om de functionaliteit van de functie voor het opnieuw beveiligen van de VM te vervangen. De volledige schijven worden gekopieerd van de regio waarvoor een failover is uitgevoerd naar de primaire regio. Zie voor meer informatie de sectie Wat gebeurt er tijdens het opnieuw beveiligen? van de sectie Opnieuw beveiligen heeft een failover uitgevoerd van virtuele Azure-machines naar de primaire regio.

Failback naar de primaire site

Gebruik dezelfde stappen in de sectie Failover naar de secundaire site om een failback uit te voeren naar de primaire site, inclusief databaseserver en cluster, met uitzondering van de volgende verschillen:

- Selecteer de Recovery Service-kluis die is geïmplementeerd in de primaire regio,

recovery-service-vault-eastus-mjg022624bijvoorbeeld. - Selecteer de resourcegroep die is geïmplementeerd in de primaire regio,

was-cluster-eastus-mjg022624bijvoorbeeld. - Nadat u de externe toegang tot de WebSphere Integrated Solutions Console en voorbeeld-app in de primaire regio hebt ingeschakeld, gaat u opnieuw naar de browsertabbladen voor de WebSphere Integrated Solutions Console en de voorbeeld-app voor het primaire cluster dat u eerder hebt geopend. Controleer of ze werken zoals verwacht. Afhankelijk van de tijd die nodig was om een failback uit te schakelen, ziet u mogelijk niet dat sessiegegevens worden weergegeven in de sectie Nieuwe koffie van de gebruikersinterface van de voorbeeld-app als deze meer dan één uur eerder is verlopen.

- Selecteer in de sectie De failover doorvoeren uw Recovery Services-kluis die is geïmplementeerd in de primaire, bijvoorbeeld

recovery-service-vault-eastus-mjg022624. - In het Traffic Manager-profiel ziet u dat het eindpunt

myPrimaryEndpointonline wordt en het eindpuntmyFailoverEndpointwordt gedegradeerd. - Voer in de sectie Voorbereiden voor failback de failoversite opnieuw te beveiligen de volgende stappen uit:

- De primaire regio is uw failoversite en is actief, dus u moet deze opnieuw beveiligen in uw secundaire regio.

- Opschonen van resources die zijn geïmplementeerd in uw secundaire regio, bijvoorbeeld resources die zijn geïmplementeerd in

was-cluster-westus-mjg022624. - Gebruik dezelfde stappen in de sectie Herstel na noodgevallen instellen voor het cluster met behulp van azure Site Recovery voor het beveiligen van de primaire regio in de secundaire regio, met uitzondering van de volgende wijzigingen:

- Sla de stappen in de sectie Een Recovery Services-kluis maken over omdat u er een eerder hebt gemaakt,

recovery-service-vault-westus-mjg022624bijvoorbeeld. - >inschakelen.

- Sla de stappen in de sectie Verdere netwerkconfiguratie voor de secundaire regio over omdat u deze resources eerder hebt gemaakt en geconfigureerd.

- Sla de stappen in de sectie Een Recovery Services-kluis maken over omdat u er een eerder hebt gemaakt,

Resources opschonen

Als u de WebSphere-clusters en andere onderdelen niet wilt blijven gebruiken, gebruikt u de volgende stappen om de resourcegroepen te verwijderen om de resources op te schonen die in deze zelfstudie worden gebruikt:

- Voer de naam van de resourcegroep van Azure SQL Database-servers in,

myResourceGroupbijvoorbeeld, in het zoekvak boven aan Azure Portal en selecteer de overeenkomende resourcegroep in de zoekresultaten. - Selecteer Resourcegroep verwijderen.

- Voer de naam van de resourcegroep in om het verwijderen te bevestigen.

- Selecteer Verwijderen.

- Herhaal stap 1-4 voor de resourcegroep van Traffic Manager,

myResourceGroupTM1bijvoorbeeld. - Voer in het zoekvak boven aan Azure Portal Recovery Services-kluizen in en selecteer vervolgens Recovery Services-kluizen in de zoekresultaten.

- Selecteer de naam van uw Recovery Services-kluis,

recovery-service-vault-westus-mjg022624bijvoorbeeld. - Selecteer onder Beheren de optie Herstelplannen (Site Recovery). Selecteer het herstelplan dat u hebt gemaakt,

recovery-plan-mjg022624bijvoorbeeld. - Gebruik dezelfde stappen in de sectie Replicatie uitschakelen om vergrendelingen voor gerepliceerde items te verwijderen.

- Herhaal stap 1-4 voor de resourcegroep van het primaire WebSphere-cluster,

was-cluster-westus-mjg022624bijvoorbeeld. - Herhaal stap 1-4 voor de resourcegroep van het secundaire WebSphere-cluster,

was-cluster-eastus-mjg022624bijvoorbeeld.

Volgende stappen

In deze zelfstudie stelt u een HA/DR-oplossing in die bestaat uit een actief-passieve toepassingsinfrastructuurlaag met een actief-passieve databaselaag en waarin beide lagen twee geografisch verschillende sites omvatten. Op de eerste site zijn zowel de infrastructuurlaag van de toepassing als de databaselaag actief. Op de tweede site wordt het secundaire domein hersteld met de Azure Site Recovery-service en is de secundaire database stand-by.

Ga door met het verkennen van de volgende verwijzingen voor meer opties voor het bouwen van HA/DR-oplossingen en het uitvoeren van WebSphere in Azure: