Autorisatie en verificatie van eindgebruikers inschakelen bij het migreren van Java-apps op WebLogic Server naar Azure

Deze handleiding helpt u bij het inschakelen van verificatie en autorisatie van eindgebruikers op bedrijfsniveau voor Java-apps op WebLogic Server met behulp van Microsoft Entra ID.

Java EE-ontwikkelaars verwachten dat de standaardplatformbeveiligingsmechanismen werken zoals verwacht, zelfs wanneer hun workloads naar Azure worden verplaatst.

Met Azure-toepassingen van Oracle WebLogic Server (WLS) kunt u de ingebouwde beveiligingsrealm vullen met gebruikers van Microsoft Entra Domain Services. Wanneer u het standaardelement <security-role> in uw Java EE in Azure-toepassingen gebruikt, stromen de gebruikersgegevens van Microsoft Entra Domain Services via LDAP (Lightweight Directory Access Protocol).

Deze handleiding is onderverdeeld in twee delen. Als u Al Microsoft Entra Domain Services hebt met secure LDAP, kunt u doorgaan naar de sectie WLS configureren.

In deze handleiding leert u het volgende:

- Een door Microsoft Entra Domain Services beheerd domein maken en configureren.

- Configureer Secure Lightweight Directory Access Protocol (LDAP) voor een door Microsoft Entra Domain Services beheerd domein.

- Schakel WebLogic Server in om toegang te krijgen tot LDAP als standaardbeveiligingsdomein.

Deze handleiding helpt u niet bij het opnieuw configureren van een bestaande Implementatie van Microsoft Entra ID Domain Services. Het moet echter mogelijk zijn om samen met deze handleiding te volgen en te zien welke stappen u kunt overslaan.

Vereisten

- Een Azure-abonnement. Als u nog geen Azure-abonnement hebt, maakt u een gratis account.

- De mogelijkheid om Microsoft Entra Domain Services te implementeren. Zie Een door Microsoft Entra Domain Services beheerd domein maken en configureren voor meer informatie.

- De mogelijkheid om een van de WLS Azure-toepassingen te implementeren die worden vermeld in Wat zijn oplossingen voor het uitvoeren van Oracle WebLogic Server op Azure Virtual Machines?

- Een lokale computer waarop Windows met Windows-subsysteem voor Linux (WSL), GNU/Linux of macOS is geïnstalleerd.

- Azure CLI versie 2.54.0 of hoger.

Houd rekening met de migratiecontext

In de volgende lijst worden enkele aandachtspunten beschreven voor het migreren van on-premises WLS-installaties en Microsoft Entra-id:

- Als u al een Microsoft Entra ID-tenant hebt zonder dat Domain Services beschikbaar zijn gesteld via LDAP, ziet u in deze handleiding hoe u de LDAP-mogelijkheid beschikbaar maakt en integreert met WLS.

- Als uw scenario een on-premises Active Directory-forest omvat, kunt u overwegen om een hybride identiteitsoplossing met Microsoft Entra-id te implementeren. Zie de documentatie voor hybride identiteiten voor meer informatie.

- Als u al een on-premises ad DS-implementatie (Active Directory-domein Services) hebt, verkent u de migratiepaden in Zelfbeheerde Active Directory-domein Services, Microsoft Entra ID en beheerde Microsoft Entra Domain Services.

- Als u optimaliseert voor de cloud, ziet u in deze handleiding hoe u helemaal opnieuw kunt beginnen met Microsoft Entra ID Domain Services LDAP en WLS.

- Zie WebLogic Server-toepassingen migreren naar Azure Virtual Machines voor een uitgebreide enquête over het migreren van WebLogic Server naar Azure Virtual Machines.

- Zie Active Directory vergelijken met Microsoft Entra ID voor meer informatie over Active Directory en Microsoft Entra ID.

Door Microsoft Entra Domain Services beheerd domein configureren

In deze sectie wordt u begeleid bij alle stappen voor het opstaan van een door Microsoft Entra Domain Services beheerd domein dat is geïntegreerd met WLS. Microsoft Entra ID biedt geen ondersteuning voor het LDAP-protocol (Lightweight Directory Access Protocol) of Secure LDAP rechtstreeks. In plaats daarvan wordt ondersteuning ingeschakeld via het door Microsoft Entra Domain Services beheerde domeinexemplaren binnen uw Microsoft Entra ID-tenant.

Notitie

In deze handleiding wordt de gebruikersaccountfunctie 'alleen in de cloud' van Microsoft Entra Domain Services gebruikt. Andere typen gebruikersaccounts worden ondersteund, maar worden niet beschreven in deze handleiding.

Een door Microsoft Entra Domain Services beheerd domein maken en configureren

In dit artikel wordt een afzonderlijke zelfstudie gebruikt om een door Microsoft Entra Domain Services beheerd domein op te stellen.

Voltooi de zelfstudie Een door Microsoft Entra Domain Services beheerd domein maken en configureren, maar niet inclusief de sectie Gebruikersaccounts inschakelen voor Domain Services. Deze sectie vereist speciale behandeling in de context van deze zelfstudie, zoals beschreven in de volgende sectie. Zorg ervoor dat u de DNS-acties volledig en correct voltooit.

Noteer de waarde die u opgeeft bij het voltooien van de stap 'Voer een DNS-domeinnaam in voor uw beheerde domein'. U gebruikt deze verderop in dit artikel.

Gebruikers maken en wachtwoorden opnieuw instellen

De volgende stappen laten zien hoe u gebruikers maakt en hun wachtwoorden wijzigt. Dit is vereist om ervoor te zorgen dat de gebruikers met succes worden doorgegeven via LDAP. Als u een bestaand door Microsoft Entra Domain Services beheerd domein hebt, zijn deze stappen mogelijk niet nodig.

- Controleer in Azure Portal of het abonnement dat overeenkomt met de Microsoft Entra ID-tenant de huidige Active Directory is. Zie Een Azure-abonnement koppelen aan of toevoegen aan uw Microsoft Entra-tenant voor meer informatie over het selecteren van de juiste map. Als de onjuiste map is geselecteerd, kunt u geen gebruikers maken of maakt u gebruikers in de verkeerde map.

- Voer gebruikers in het zoekvak boven aan Azure Portal in.

- Selecteer Nieuwe gebruiker.

- Zorg ervoor dat Gebruiker maken is geselecteerd.

- Vul waarden in voor gebruikersnaam, naam, voornaam en achternaam. Laat de resterende velden op de standaardwaarden staan.

- Selecteer Maken.

- Selecteer de zojuist gemaakte gebruiker in de tabel.

- Selecteer Wachtwoord opnieuw instellen.

- Selecteer Het wachtwoord opnieuw instellen in het deelvenster dat wordt weergegeven.

- Noteer het tijdelijke wachtwoord.

- Ga in een incognito- of privébrowservenster naar Azure Portal en meld u aan met de referenties en het wachtwoord van de gebruiker.

- Wijzig het wachtwoord wanneer u hierom wordt gevraagd. Noteer het nieuwe wachtwoord. U gebruikt het later.

- Meld u af en sluit het venster 'incognito'.

Herhaal de stappen van Nieuwe gebruiker selecteren via Afmelden en sluiten voor elke gebruiker die u wilt inschakelen.

Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein

In deze sectie wordt u begeleid bij een afzonderlijke zelfstudie voor het extraheren van waarden voor gebruik bij het configureren van WLS.

Open eerst de zelfstudie Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein in een afzonderlijk browservenster, zodat u de onderstaande variaties kunt bekijken terwijl u de zelfstudie doorloopt.

Wanneer u bij de sectie Een certificaat exporteren voor clientcomputers bereikt, noteert u waar u het certificaatbestand opslaat dat eindigt op .cer. U gebruikt het certificaat als invoer voor de WLS-configuratie.

Wanneer u de sectie Secure LDAP-toegang via internet vergrendelt, geeft u Any op als bron. U verstrent de beveiligingsregel met een specifiek IP-adres verderop in deze handleiding.

Voordat u de stappen in Testquery's uitvoert naar het beheerde domein, gebruikt u de volgende stappen om het testen te voltooien:

Ga in Azure Portal naar de overzichtspagina voor het Microsoft Entra Domain Services-exemplaar.

Selecteer Eigenschappen in het gebied Instellingen.

Schuif in het rechterdeelvenster van de pagina omlaag totdat u de groep Beheerder ziet. Onder deze kop moet een koppeling zijn voor AAD DC-beheerders. Selecteer deze koppeling.

Selecteer Leden in de sectie Beheren.

Selecteer Leden toevoegen.

Voer in het zoektekstveld enkele tekens in om een van de gebruikers te zoeken die u in een vorige stap hebt gemaakt.

Selecteer de gebruiker en activeer vervolgens de knop Selecteren .

Deze gebruiker is de gebruiker die u moet gebruiken bij het uitvoeren van de stappen in de testquery's naar de sectie beheerd domein .

Notitie

De volgende lijst bevat enkele tips voor het uitvoeren van query's op de LDAP-gegevens, die u moet doen om enkele waarden te verzamelen die nodig zijn voor de WLS-configuratie:

- De zelfstudie adviseert u om het Windows-programma te gebruiken LDP.exe. Dit programma is alleen beschikbaar in Windows. Voor niet-Windows-gebruikers is het ook mogelijk om Apache Directory Studio voor hetzelfde doel te gebruiken.

- Wanneer u zich aanmeldt bij LDAP met LDP.exe, is de gebruikersnaam alleen het deel vóór @. Als de gebruiker bijvoorbeeld is, is

alice@contoso.onmicrosoft.comde gebruikersnaam voor dealicebindingsactie. Laat ook LDP.exe actief en aangemeld voor gebruik in de volgende stappen.

Noteer in de sectie DNS-zone configureren voor externe toegang de waarde voor extern IP-adres van Secure LDAP. U gebruikt het later.

Als de waarde van het externe IP-adres van Secure LDAP niet direct duidelijk is, gebruikt u de volgende stappen om het IP-adres op te halen:

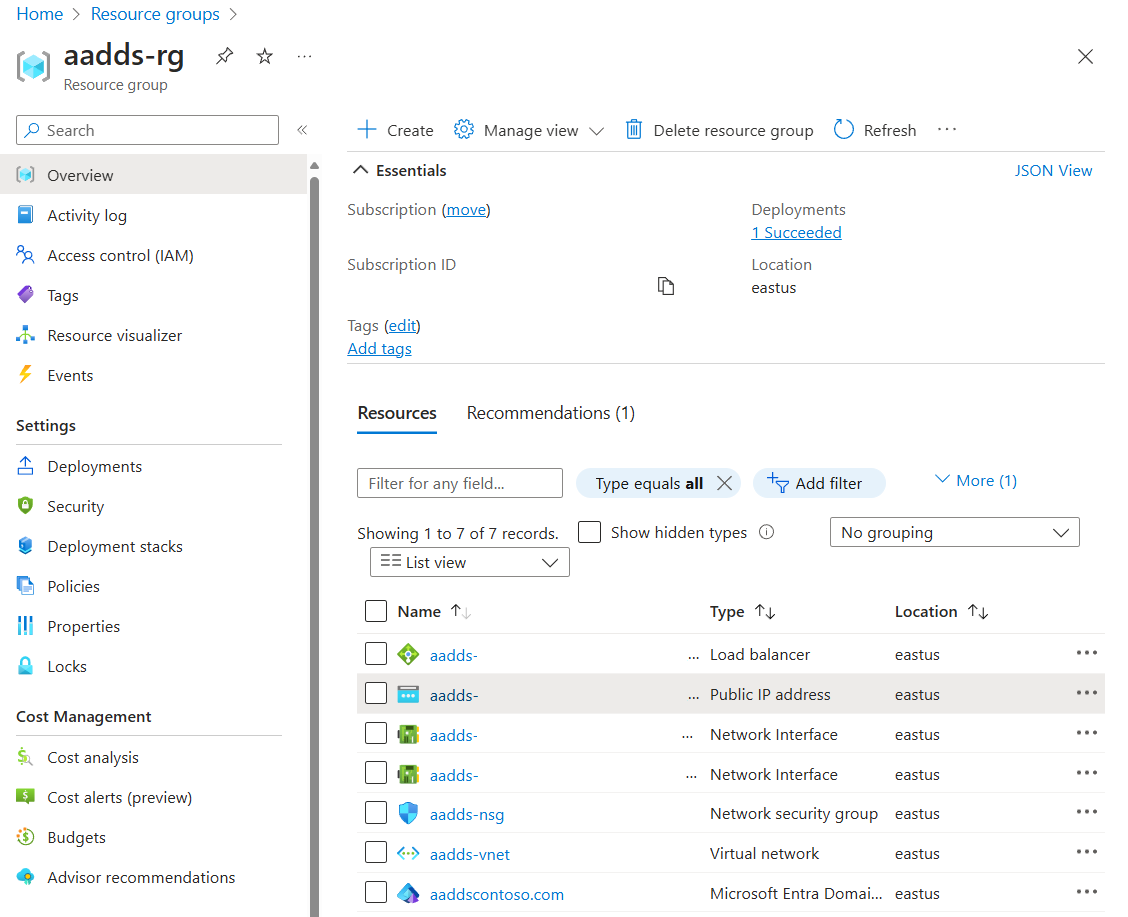

Zoek in Azure Portal de resourcegroep die de Microsoft Entra Domain Services-resource bevat.

Selecteer in de lijst met resources de openbare IP-adresresource voor de Microsoft Entra Domain Services-resource, zoals wordt weergegeven in de volgende schermopname. Het openbare IP-adres begint waarschijnlijk met

aadds.

Voer de stappen in opschoningsbronnen pas uit als u in deze handleiding opdracht hebt gegeven om dit te doen.

Met deze variaties in gedachten moet u Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein. U kunt nu de waarden verzamelen die u moet opgeven voor de WLS-configuratie.

Notitie

Wacht tot de secure LDAP-configuratie de verwerking heeft voltooid voordat u verdergaat met de volgende sectie.

Zwakke TLS v1 uitschakelen

Standaard maakt Microsoft Entra Domain Services het gebruik van TLS v1 mogelijk, wat als zwak wordt beschouwd en niet wordt ondersteund in WebLogic Server 14 en hoger.

In deze sectie wordt beschreven hoe u de TLS v1-codering uitschakelt.

Haal eerst de resource-id op van het door Microsoft Entra Domain Service beheerde domein dat LDAP inschakelt. Met de volgende opdracht wordt de id van een Azure Domain Service-exemplaar met de naam in een resourcegroep met de naam ophaalt aaddscontoso.comaadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Gebruik de volgende opdracht om TLS v1 uit te schakelen:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

De uitvoer wordt weergegeven voor "tlsV1": "Disabled", zoals wordt domainSecuritySettings weergegeven in het volgende voorbeeld:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Zie Een beheerd domein van Microsoft Entra Domain Services beveiligen voor meer informatie.

Notitie

Als u een vergrendeling aan de resource of resourcegroep toevoegt, treedt er een foutbericht op wanneer u probeert het beheerde domein bij te werken, zoals: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Noteer de volgende informatie voor het beheerde domein microsoft Entra Domain Service. U gebruikt deze informatie in een latere sectie.

| Eigenschappen | Beschrijving |

|---|---|

| Serverhost | Deze waarde is de openbare DNS-naam die u hebt opgeslagen bij het voltooien van het maken en configureren van een door Microsoft Entra ID Domain Services beheerd domein. |

| Extern IP-adres van Secure LDAP | Deze waarde is de waarde van het externe IP-adres van Secure LDAP die u hebt opgeslagen in de sectie DNS configureren voor externe toegang . |

| Principal | Als u deze waarde wilt ophalen, gaat u terug naar LDP.exe en gebruikt u de volgende stappen om de waarde voor de principal alleen te verkrijgen voor gebruik in uw cloud:

|

| DN van gebruikersbasis en groepsbasis-DN | Voor deze zelfstudie zijn de waarden voor beide eigenschappen hetzelfde: de principal van OU=AADDC Users. |

| Wachtwoord voor principal | Deze waarde is het wachtwoord voor de gebruiker die is toegevoegd aan de AAD DC Administrators groep. |

| Openbare sleutel voor LDAPS-verbinding van Microsoft Entra Domain Service | Deze waarde is het .cer-bestand dat u hebt gevraagd om op te slaan wanneer u de sectie Een certificaat exporteren voor clientcomputers hebt voltooid. |

WLS configureren

Deze sectie helpt u bij het verzamelen van de parameterwaarden van het door Microsoft Entra Domain Service beheerde domein dat eerder is geïmplementeerd.

Wanneer u een van de Azure-toepassing implementeert die worden vermeld in What are solutions for running Oracle WebLogic Server on Azure Virtual Machines? (Wat zijn oplossingen voor het uitvoeren van Oracle WebLogic Server op Azure Virtual Machines?), kunt u de stappen volgen om het beheerde domein van Microsoft Entra Domain Service te integreren met WLS.

Nadat de implementatie van de Azure-toepassing is voltooid, gebruikt u de volgende stappen om de URL te vinden voor toegang tot de WebLogic-beheerconsole:

- Open Azure Portal en ga naar de resourcegroep die u hebt ingericht.

- Selecteer Implementaties in het navigatiedeelvenster in de sectie Instellingen. U ziet een geordende lijst met de implementaties voor deze resourcegroep, met de meest recente eerst.

- Schuif naar het oudste item in deze lijst. Deze vermelding komt overeen met de implementatie die u in de vorige sectie hebt gestart. Selecteer de oudste implementatie, waarvan de naam begint met iets vergelijkbaars

oracle.met . - Selecteer Uitvoer. Met deze optie wordt de lijst met uitvoer van de implementatie weergegeven.

- De waarde adminConsole is de volledig gekwalificeerde, openbare, internetbare koppeling naar de WLS-beheerconsole. Selecteer het kopieerpictogram naast de veldwaarde om de koppeling naar het klembord te kopiëren en op te slaan in een bestand.

Notitie

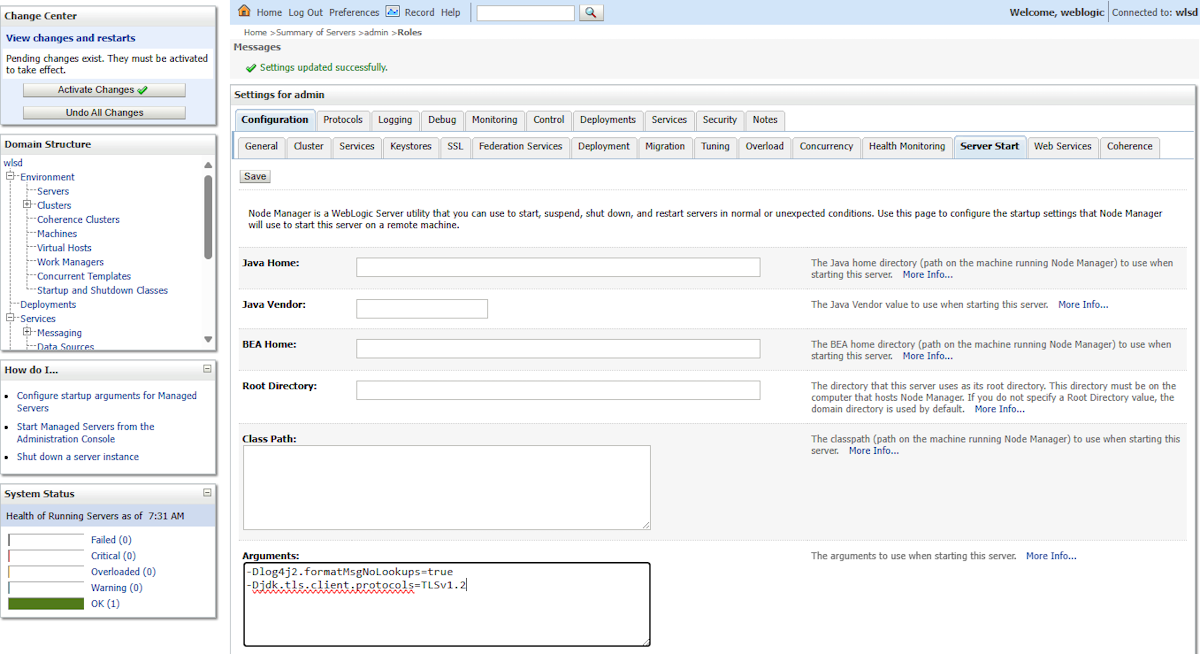

In deze zelfstudie ziet u hoe u TLS v1.2 gebruikt om verbinding te maken met de door Microsoft Entra Domain Service beheerde DOMEIN LDAP-server. Voor compatibiliteit moet u TLS v1.2 inschakelen voor implementaties op JDK 8.

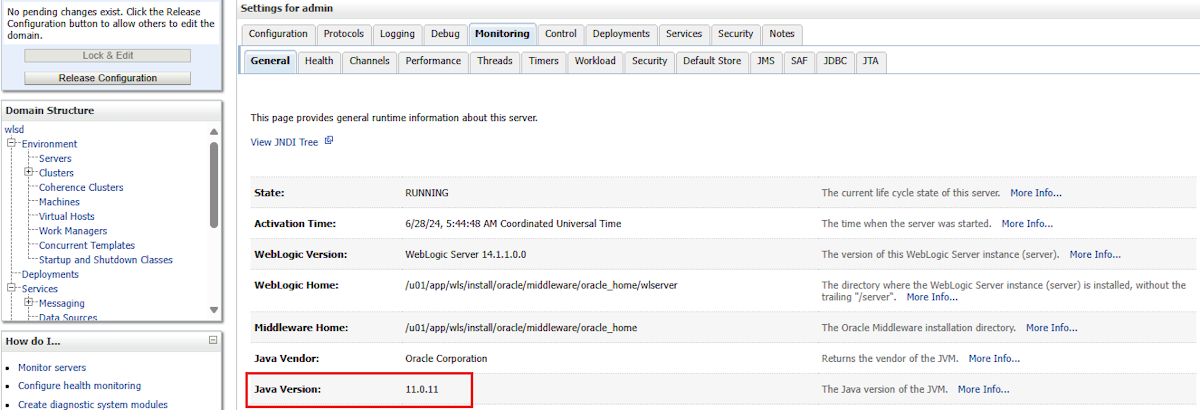

Voer de volgende stappen uit om uw JDK-versie te controleren:

Plak de waarde van adminConsole in de adresbalk van uw browser en meld u vervolgens aan bij de WLS-beheerconsole.

Selecteer onder Domeinstructuur de optie >en zoek vervolgens de Java-versie.

Als uw Java-versie 8 is, schakelt u TLS v1.2 in met behulp van de volgende stappen:

Door Microsoft Entra Domain Service beheerd domein integreren met WLS

Nu de WebLogic-beheerserver wordt uitgevoerd en het door Microsoft Entra Domain Service beheerde domein is geïmplementeerd en beveiligd met LDAPs, is het nu mogelijk om de configuratie te starten.

De openbare CA uploaden en importeren

WLS communiceert met het beheerde domein met behulp van Secure LDAP (LDAPS), dat LDAP is via SSL (Secure Sockets Layer) of Tls (Transport Layer Security). Als u deze verbinding tot stand wilt brengen, moet u het openbare CA-certificaat (Certificeringsinstantie) (een .cer-bestand ) uploaden en importeren in het sleutelarchief van de WLS-vertrouwensrelatie.

Upload en importeer het certificaat naar de virtuele machine waarop de beheerserver wordt uitgevoerd met behulp van de volgende stappen:

Schakel toegang in

adminVMdoor de instructies te volgen in de sectie Verbinding maken met de virtuele machine van Quickstart: WebLogic Server implementeren op Azure Virtual Machines.Open een Bash-terminal en upload het certificaat met behulp van de volgende opdrachten. Vervang de

ADMIN_PUBLIC_IPwaarde door de werkelijke waarde, die u kunt vinden in Azure Portal. U moet het wachtwoord invoeren dat u hebt gebruikt om de computer te verbinden.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Nadat het certificaat is geüpload, moet u het verplaatsen naar de WLS-domeinmap /u01/domains en het eigendom ervan wijzigen met

oracle:oraclebehulp van de volgende opdrachten:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importeer het certificaat in uw sleutelarchief. De Azure-toepassing richt WLS in met een standaardvertrouwensarchief in

<jvm-path-to-security>/cacerts. Het specifieke pad kan variëren, afhankelijk van de JDK-versie. U kunt de door Microsoft Entra Domain Service beheerde domein-CA importeren met behulp van de volgende stappen:Voer een query uit op het script dat u hebt gebruikt om de omgevingsvariabelen voor het domein in te stellen.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImporteer de CA met behulp van de volgende opdracht. Let op uw Java-versie, die u in de vorige sectie hebt gecontroleerd.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Als het goed is, ziet u uitvoer die lijkt op het volgende voorbeeld:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Notitie

Als u het vertrouwensarchief aanpast, moet u de openbare domein-CA van Entra Domain Service importeren in uw vertrouwenssleutelarchief. U hoeft het certificaat niet te importeren in de beheerde WLS-servers. Zie WebLogic configureren voor het gebruik van LDAP voor meer informatie.

Verificatie van WLS-hostnaam configureren

Omdat Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein een jokerteken *.aaddscontoso.com gebruikt voor de hostnaam in het certificaat, moet u de WLS-beheerserver configureren met de juiste hostnaamverificatie. Gebruik de volgende stappen om de verificatie uit te schakelen. Voor WLS 14 en hoger kunt u in plaats daarvan Hostnaamverificatie met jokerteken selecteren.

- Plak de waarde van adminConsole in uw browser en meld u aan bij de WLS-beheerconsole.

- Selecteer Vergrendelen en bewerken in het wijzigingscentrum.

- Selecteer Omgevingsservers>>

- Selecteer Geen naast Hostnaamverificatie.

- Selecteer Opslaan en Wijzigingen activeren om de configuratie op te slaan.

Verkeer voor secure LDAP-toegang oplossen

Als secure LDAP-toegang via internet is ingeschakeld, kunt u uw DNS-zone bijwerken zodat clientcomputers dit beheerde domein kunnen vinden. De waarde van het externe IP-adres van Secure LDAP wordt weergegeven op het tabblad Eigenschappen voor uw beheerde domein. Zie DNS-zone configureren voor externe toegang voor meer informatie.

Als u geen geregistreerde DNS-zone hebt, kunt u een vermelding toevoegen aan het adminVM hosts-bestand om verkeer voor ldaps.<managed-domain-dns-name> (dit is ldaps.aaddscontoso.com) op te lossen aan het externe IP-adres. Wijzig de waarde met die van u voordat u de volgende opdrachten uitvoert:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Voer de volgende opdracht uit om de beheerserver opnieuw op te starten om de configuraties te laden:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

De LDAP-verificatieprovider maken en configureren

Als het geïmporteerde en beveiligde LDAP-toegangsverkeer is opgelost, kunt u de LDAP-provider vanuit de WLS-console configureren met behulp van de volgende stappen:

Plak de adminConsole-waarde in de adresbalk van uw browser en meld u aan bij de WLS-beheerconsole.

Selecteer Onder Center wijzigen de optie Vergrendelen en bewerken.

Selecteer onder Domeinstructuur de optie >> en gebruik de volgende waarden om een nieuwe verificatieprovider te maken.

- Vul bij Naam de naam in

AzureEntraIDLDAPProvider. - Selecteer bij Type de optie

ActiveDirectoryAuthenticator.

- Vul bij Naam de naam in

Selecteer OK om de wijziging op te slaan.

Selecteer AzureEntraIDLDAPProvider in de lijst met providers.

Selecteer VOLDOENDE voor algemene> voor configuratie>.

Selecteer Opslaan om de wijziging op te slaan.

Voer voor Configuratieproviderspecifiek> de door Microsoft Entra Domain Services beheerde domeinverbindingsgegevens in die u eerder hebt verkregen. Stappen voor het verkrijgen van de waarde worden weergegeven in de tabel bij Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein.

Vul de volgende vereiste velden in en bewaar andere velden met hun standaardwaarden:

Artikel Weergegeven als Voorbeeldwaarde Host DNS voor beheerde domein-LDAP-server, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPoort 636636Voornaamste Principal van uw cloudgebruiker CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comGeloofsbrief Referenties van alleen uw cloudgebruiker - SSLEnabled Selected - DN van gebruikersbasis DN (User Base Distinguished Name) OU=AADDC Users,DC=aaddscontoso,DC=comGebruiker uit naamfilter (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Kenmerk Gebruikersnaam sAMAccountNamesAMAccountNameGebruikersobjectklasse useruserGroepsbasis-DN Uw groepsbasis-DN. OU=AADDC Users,DC=aaddscontoso,DC=comGroepslidmaatschap zoeken limitlimitMaximum zoekniveau groepslidmaatschap 11Tokengroepen gebruiken voor het opzoeken van groepslidmaatschappen Selected - Grootte van verbindingsgroep 55Time-out verbinden 120120Limiet voor opnieuw proberen van verbinding 55Tijdslimiet voor resultaten 300300Keep Alive ingeschakeld Selected - Cache ingeschakeld Selected - Cachegrootte 40004000Cache TTL 300300Selecteer Opslaan om de provider op te slaan.

Selecteer Prestaties naast Configuratie.

Selecteer Opzoekhiërarchie groepslidmaatschap inschakelen.

Selecteer SID inschakelen om cacheopslag in de groep op te zoeken.

Selecteer Opslaan om de configuratie op te slaan.

Selecteer Wijzigingen activeren om de wijzigingen aan te roepen.

Notitie

Let op de hostnaam van de LDAP-server. Gebruik hierbij de notatie ldaps.<managed-domain-dns-name>. In dit voorbeeld is ldaps.aaddscontoso.comde waarde .

Als er een fout optreedt, bijvoorbeeld [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, start u opnieuw adminVM op om het probleem op te lossen.

U moet de WLS-beheerserver opnieuw starten om de wijzigingen van kracht te laten worden. Voer de volgende opdracht uit om de beheerserver opnieuw op te starten:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Notitie

Als u een toepassing in een cluster met gebruikers van Microsoft Entra ID authenticeert, moet u de beheerde server opnieuw opstarten om de provider te activeren. U kunt dit doen door de virtuele machine die als host fungeert voor de server opnieuw op te starten.

Validatie

Nadat u de beheerserver opnieuw hebt opgestart, gebruikt u de volgende stappen om te controleren of de integratie is geslaagd:

- Ga naar de WLS-beheerconsole.

- Vouw in het navigatiedeelvenster de structuur uit en selecteer Myrealm> van Beveiligingsrealm.>

- Als de integratie is geslaagd, kunt u bijvoorbeeld de Microsoft Entra ID-provider

AzureEntraIDLDAPProvidervinden. - Vouw in het navigatiedeelvenster de structuur uit en selecteer Security Realms>>Users and Groups.

- Als de integratie is geslaagd, kunt u gebruikers vinden via de Microsoft Entra ID-provider.

Notitie

Het duurt enkele minuten voordat gebruikers voor het eerst worden geladen wanneer u gebruikers en groepen opent. WLS slaat de gebruikers in de cache op en werkt sneller bij de volgende toegang.

Ldap-toegang via internet vergrendelen en beveiligen

Stel tijdens de voorgaande stappen de secure LDAP in als Any voor de AllowLDAPS regel in de netwerkbeveiligingsgroep. Nu de WLS-beheerserver is geïmplementeerd en verbonden met LDAP, haalt u het openbare IP-adres op met behulp van Azure Portal. Ga opnieuw naar Secure LDAP-toegang via internet vergrendelen en wijzig Any in het specifieke IP-adres van de WLS-beheerserver.

Resources opschonen

Nu is het tijd om de stappen te volgen in de sectie Resources opschonen van Secure LDAP configureren voor een door Microsoft Entra Domain Services beheerd domein.

Volgende stappen

Verken andere aspecten van het migreren van WebLogic Server-apps naar Azure.