Zelfstudie: Een WebLogic Server-cluster migreren naar Azure met Azure Application Gateway als een load balancer

In deze zelfstudie wordt u begeleid bij het implementeren van WebLogic Server (WLS) met Azure Application Gateway. Hierin worden de specifieke stappen beschreven voor het maken van een Sleutelkluis, het opslaan van een TLS/SSL-certificaat in de Key Vault en het gebruik van dat certificaat voor TLS/SSL-beëindiging. Hoewel al deze elementen op zichzelf goed zijn gedocumenteerd, toont deze zelfstudie de specifieke manier waarop al deze elementen samenkomen om een eenvoudige, maar krachtige oplossing voor taakverdeling te maken voor WLS in Azure.

Taakverdeling is een essentieel onderdeel van het migreren van uw Oracle WebLogic Server-cluster naar Azure. De eenvoudigste oplossing is het gebruik van de ingebouwde ondersteuning voor Azure Application Gateway. App Gateway is opgenomen als onderdeel van de weblogic-clusterondersteuning in Azure. Voor een overzicht van WebLogic Cluster-ondersteuning op Azure, zie Wat is Oracle WebLogic Server op Azure?.

In deze zelfstudie leert u het volgende:

- Kiezen hoe u het TLS/SSL-certificaat opgeeft aan de App Gateway

- WebLogic Server implementeren met Azure Application Gateway in Azure

- Geslaagde implementatie van WLS en App Gateway valideren

Voorwaarden

OpenSSL- op een computer met een UNIX-achtige opdrachtregelomgeving.

Hoewel er andere hulpprogramma's beschikbaar zijn voor certificaatbeheer, gebruikt deze zelfstudie OpenSSL. U vindt OpenSSL gebundeld met veel GNU/Linux-distributies, zoals Ubuntu.

Een actief Azure-abonnement.

- Als u geen Azure-abonnement hebt, moet u een gratis accountmaken.

De mogelijkheid om een van de WLS Azure-toepassingen te implementeren die worden vermeld in Oracle WebLogic Server Azure Applications.

Migratiecontext

Hier volgen enkele aandachtspunten voor het migreren van on-premises WLS-installaties en Azure Application Gateway. Hoewel de stappen van deze zelfstudie de eenvoudigste manier zijn om een load balancer voor uw WebLogic Server-cluster in Azure op te stellen, zijn er veel andere manieren om dit te doen. In deze lijst worden enkele andere aandachtspunten weergegeven.

- Als u een bestaande oplossing voor taakverdeling hebt, moet u ervoor zorgen dat aan de mogelijkheden ervan wordt voldaan of overschreden door Azure Application Gateway. Zie Overzicht van opties voor taakverdeling in Azurevoor een overzicht van de mogelijkheden van Azure Application Gateway in vergelijking met andere Azure-taakverdelingsoplossingen.

- Als uw bestaande oplossing voor load balancing beveiliging biedt tegen veelvoorkomende aanvallen en kwetsbaarheden, dan bent u met Application Gateway goed beschermd. Met de ingebouwde Web Application Firewall (WAF) van Application Gateway worden de kernregelsets OWASP (Open Web Application Security Project) geïmplementeerd. Zie de sectie Web Application Firewall van Azure Application Gateway-functiesvoor meer informatie over WAF-ondersteuning in Application Gateway.

- Als uw bestaande oplossing voor taakverdeling end-to-end TLS/SSL-versleuteling vereist, moet u aanvullende configuratie uitvoeren nadat u de stappen in deze handleiding hebt gevolgd. Zie de sectie End-to-end TLS-versleuteling van Overzicht van TLS-beëindiging en end-to-end TLS met Application Gateway en de Oracle-documentatie over SSL configureren in Oracle Fusion Middleware.

- Als u optimaliseert voor de cloud, ziet u in deze handleiding hoe u helemaal opnieuw kunt beginnen met Azure App Gateway en WLS.

- Zie WebLogic Server-toepassingen migreren naar Azure Virtual Machinesvoor een uitgebreide enquête over het migreren van WebLogic Server-toepassingen naar Azure Virtual Machines.

WebLogic Server implementeren met Application Gateway naar Azure

In deze sectie ziet u hoe u een WLS-cluster inricht met Azure Application Gateway die automatisch wordt gemaakt als de load balancer voor de clusterknooppunten. Application Gateway gebruikt het opgegeven TLS/SSL-certificaat voor TLS/SSL-beëindiging. Zie Overzicht van TLS-beëindiging en end-to-end TLS met Application Gatewayvoor geavanceerde informatie over TLS/SSL-beëindiging met Application Gateway.

Voer de volgende stappen uit om het WLS-cluster en Application Gateway te maken.

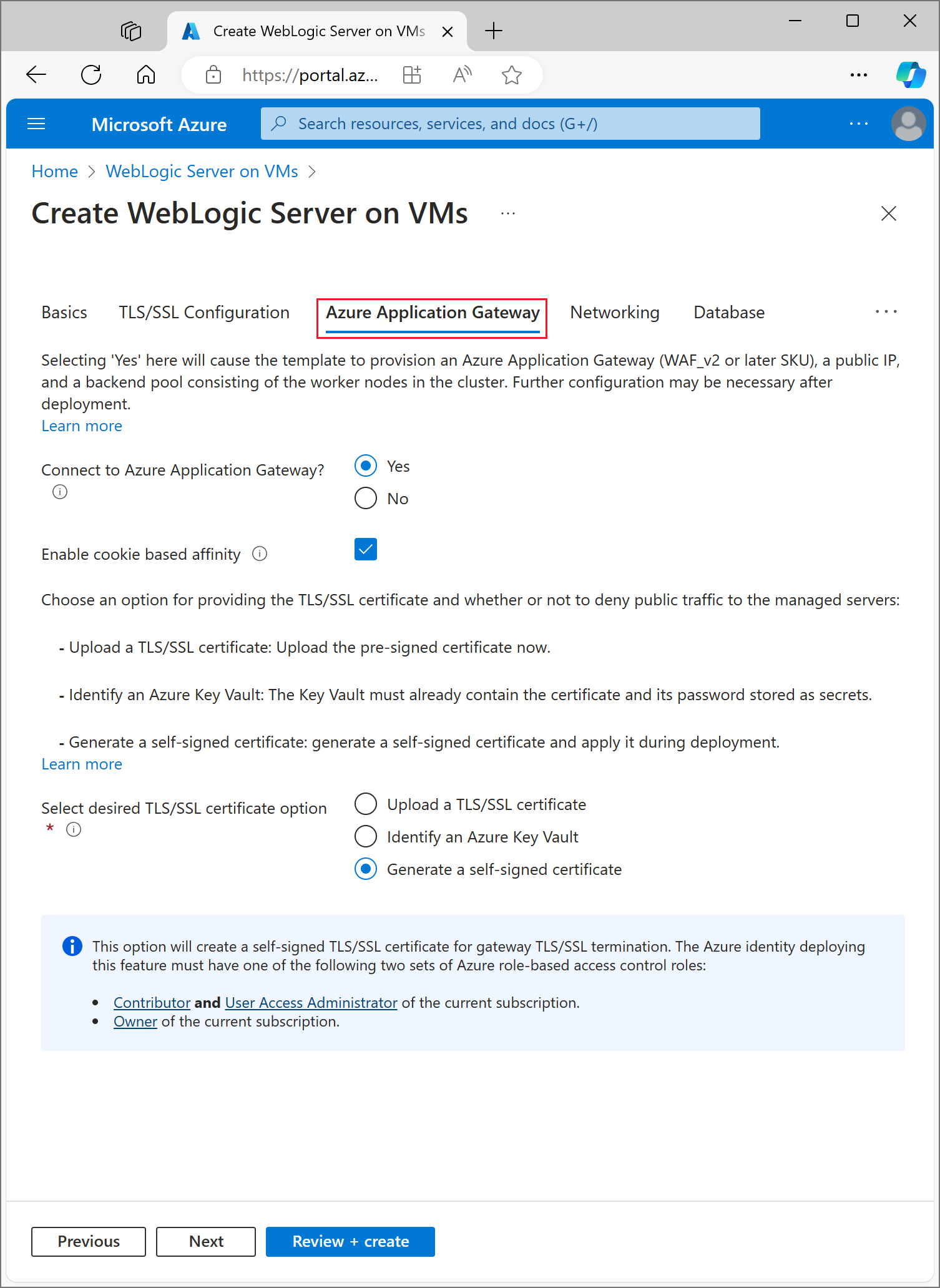

Begin eerst met het implementeren van een geconfigureerd of dynamisch WebLogic Server-cluster, zoals beschreven in de Oracle-documentatie, maar kom terug naar deze pagina wanneer u Azure Application Gateway-bereikt, zoals hier wordt weergegeven.

Kiezen hoe u het TLS/SSL-certificaat opgeeft aan de App Gateway

U hebt verschillende opties om het TLS/SSL-certificaat aan de toepassingsgateway op te geven, maar u kunt er slechts één kiezen. In deze sectie wordt elke optie uitgelegd, zodat u de beste optie voor uw implementatie kunt kiezen.

Optie 1: Een TLS/SSL-certificaat uploaden

Deze optie is geschikt voor productieworkloads waarbij de App Gateway aan het openbare internet is blootgesteld, of voor intranet-workloads waarvoor TLS/SSL is vereist. Als u deze optie kiest, wordt een Azure Key Vault automatisch ingericht om het TLS/SSL-certificaat te bevatten dat wordt gebruikt door de App Gateway.

Gebruik de volgende stappen om een bestaand, ondertekend TLS/SSL-certificaat te uploaden:

- Volg de stappen van de certificaatverlener om een met een wachtwoord beveiligd TLS/SSL-certificaat te maken en geef de DNS-naam voor het certificaat op. Het kiezen tussen een wildcardcertificaat en een enkelnaamcertificaat valt buiten het bereik van dit document. Een van beide werkt hier.

- Exporteer het certificaat van uw verlener met behulp van de PFX-bestandsindeling en download het naar uw lokale computer. Als uw verlener geen ondersteuning biedt voor exporteren als PFX, zijn er hulpprogramma's om veel certificaatindelingen te converteren naar PFX-indeling.

- Selecteer het gedeelte Azure Application Gateway.

- Selecteer naast Verbinding maken met Azure Application GatewayJa.

- Selecteer Een SSL-certificaat uploaden.

- Selecteer het pictogram van de bestandsbrowser voor het veld SSL-certificaat. Navigeer naar het gedownloade certificaat in PFX-indeling en selecteer Open.

- Voer het wachtwoord in voor het certificaat in de vakken Wachtwoord en Bevestig het wachtwoord.

- Kies of openbaar verkeer al dan niet rechtstreeks naar de knooppunten van de beheerde servers moet worden geweigerd. Als u Ja selecteert, worden de beheerde servers alleen toegankelijk via de App Gateway.

DNS-configuratie selecteren

TLS/SSL-certificaten worden gekoppeld aan een DNS-domeinnaam op het moment dat ze worden uitgegeven door de certificaatverlener. Volg de stappen in deze sectie om de implementatie te configureren met de DNS-naam voor het certificaat. U kunt een DNS-zone gebruiken die u al hebt gemaakt of de implementatie toestaan om er een voor u te maken. Selecteer de sectie DNS-configuratie om door te gaan.

Een bestaande Azure DNS-zone gebruiken

Als u een bestaande Azure DNS-zone wilt gebruiken met de App Gateway, gebruikt u de volgende stappen:

- Selecteer Janaast Aangepaste DNS-alias configureren.

- Naast Een bestaande Azure DNS-zone gebruiken selecteert u Ja.

- Voer de naam in van de Azure DNS-zone naast DNS-zonenaam.

- Voer de resourcegroep in die de Azure DNS-zone uit de vorige stap bevat.

De implementatie toestaan om een nieuwe Azure DNS-zone te maken

Als u een Azure DNS-zone wilt maken voor gebruik met de App Gateway, gebruikt u de volgende stappen:

- Selecteer naast Aangepaste DNS-alias configurerenJa.

- Naast 'Een bestaande Azure DNS-zone gebruiken' selecteer 'Geen'.

- Voer de naam in van de Azure DNS-zone naast DNS-zonenaam. Er wordt een nieuwe DNS-zone gemaakt in dezelfde resourcegroep als WLS.

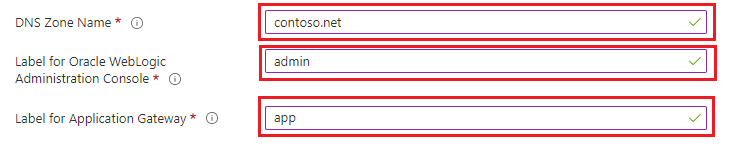

Geef ten slotte de namen op voor de sub-DNS-zones. De implementatie maakt twee onderliggende DNS-zones voor gebruik met WLS: één voor de beheerconsole en één voor de App Gateway. Als DNS-zonenaam bijvoorbeeld is contoso.net, kunt u beheerder invoeren en app als de waarden. De beheerconsole zou beschikbaar zijn op admin.contoso.net en de app-gateway zou beschikbaar zijn op app.contoso.net. Vergeet niet om DNS-delegering in te stellen zoals beschreven in Delegatie van DNS-zones met Azure DNS-.

De andere opties voor het leveren van een TLS/SSL-certificaat aan de App Gateway worden in de volgende secties beschreven. Als u tevreden bent met de gekozen optie, kunt u doorgaan naar de sectie Doorgaan met de implementatie.

Optie twee: Een Azure Key Vault identificeren

Deze optie is geschikt voor productie- of niet-productieworkloads, afhankelijk van het opgegeven TLS/SSL-certificaat. Als u niet wilt dat de implementatie een Azure Key Vault maakt, kunt u een bestaande sleutel identificeren of zelf een maken. Voor deze optie moet u het certificaat en het bijbehorende wachtwoord opslaan in Azure Key Vault voordat u doorgaat. Als u een bestaande sleutelkluis hebt die u wilt gebruiken, gaat u naar de sectie Een TLS/SSL-certificaat maken. Ga anders verder naar de volgende sectie.

Een Azure Key Vault maken

In deze sectie ziet u hoe u Azure Portal gebruikt om een Azure Key Vault te maken.

- Selecteer in het menu van de Azure-portal of vanaf de startpaginaEen resource maken.

- Voer in het zoekvak Key Vaultin.

- Selecteer in de lijst met resultaten Key Vault.

- Kies in de sectie Key Vault maken.

- Bij het gedeelte Sleutelkluis maken geeft u de volgende informatie op:

- Abonnement: Kies een abonnement.

- Kies onder Resourcegroepde optie Nieuwe maken en voer de naam van een resourcegroep in. Noteer de naam van de sleutelkluis. U hebt deze later nodig bij het implementeren van WLS.

- Key Vault-naam: er is een unieke naam vereist. Noteer de naam van de sleutelkluis. U hebt deze later nodig bij het implementeren van WLS.

Notitie

U kunt dezelfde naam gebruiken voor zowel resourcegroep als sleutelkluisnaam.

- Kies een locatie in de vervolgkeuzelijst Locatie.

- Laat de andere opties op de standaardwaarden staan.

- Selecteer Volgende: Toegangsbeleid.

- Onder Inschakelen Toegang tot, selecteer Azure Resource Manager voor sjabloonimplementatie.

- Selecteer Controleren enmaken.

- Selecteer Maak.

Het maken van een sleutelkluis is eenvoudig en meestal in minder dan twee minuten voltooid. Wanneer de implementatie is voltooid, selecteert u Ga naar de resource en gaat u verder met de volgende sectie.

Een TLS/SSL-certificaat maken

In deze sectie wordt beschreven hoe u een zelfondertekend TLS/SSL-certificaat maakt in een indeling die geschikt is voor gebruik door Application Gateway die is geïmplementeerd met WebLogic Server in Azure. Het certificaat moet een niet-leeg wachtwoord hebben. Als u al een geldig, niet-leeg wachtwoord TLS/SSL-certificaat hebt in PFX-indeling, kunt u deze sectie overslaan en verdergaan met de volgende. Als uw bestaande, geldige, niet-lege WACHTWOORD TLS/SSL-certificaat zich niet in de indeling PFX- bevindt, moet u het eerst converteren naar een PFX--bestand voordat u overslaat naar de volgende sectie. Anders opent u een opdrachtshell en voert u de volgende opdrachten in.

Notitie

In dit gedeelte wordt uitgelegd hoe je het certificaat in base 64 encoderen voordat je het opslaat als een secreet in de Sleutelkluis. Dit is vereist door de onderliggende Azure-implementatie waarmee de WebLogic Server en Application Gateway worden gemaakt.

Volg deze stappen om het certificaat te maken en te coderen met base 64:

Een

RSA PRIVATE KEYmakenopenssl genrsa 2048 > private.pemMaak een bijbehorende openbare sleutel.

openssl req -x509 -new -key private.pem -out public.pemU moet verschillende vragen beantwoorden wanneer u hierom wordt gevraagd door het Hulpprogramma OpenSSL. Deze waarden worden opgenomen in het certificaat. In deze zelfstudie wordt gebruikgemaakt van een zelfondertekend certificaat, waardoor de waarden niet relevant zijn. De volgende letterlijke waarden zijn prima.

- Voer voor landnaameen code van twee letters in.

- Voor staat of provincie naam, voer WA in.

- Voer Contoso in voor organisatienaam. Voor Naam organisatie-eenheid voert u facturering in.

- Voer Contoso in voor Algemene naam.

- Voer billing@contoso.comin voor e-mailadres.

Het certificaat exporteren als een PFX--bestand

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxVoer het wachtwoord twee keer in. Noteer het wachtwoord. U hebt deze later nodig bij het implementeren van WLS.

Base 64 codeer het bestand mycert.pfx

base64 mycert.pfx > mycert.txt

Nu u een Sleutelkluis en een geldig TLS/SSL-certificaat met een niet-leeg wachtwoord hebt, kunt u het certificaat opslaan in de Sleutelkluis.

Het TLS/SSL-certificaat opslaan in key vault

In deze sectie ziet u hoe u het certificaat en het bijbehorende wachtwoord opslaat in de Sleutelkluis die in de voorgaande secties is gemaakt.

Voer de volgende stappen uit om het certificaat op te slaan:

- Plaats in Azure Portal de cursor in de zoekbalk boven aan de pagina en typ de naam van de sleutelkluis die u eerder in de zelfstudie hebt gemaakt.

- Uw Key Vault moet worden weergegeven onder de kop Resources. Selecteer het.

- Selecteer in het gedeelte Instellingen de optie Geheimen.

- Selecteer genereren/importeren.

- Laat onder Uploadoptiesde standaardwaarde staan.

- Voer onder Naam

myCertSecretDatain, of welke naam je wilt. - Voer onder waardede inhoud van het mycert.txt bestand in. De lengte van de waarde en het aanwezig zijn van nieuwe regels vormen geen probleem voor het tekstveld.

- Laat de overige waarden op de standaardwaarden staan en selecteer Maken.

Voer de volgende stappen uit om het wachtwoord voor het certificaat op te slaan:

- U wordt teruggebracht naar de Geheimen pagina. Selecteer genereren/importeren.

- Laat onder Uploadoptiesde standaardwaarde staan.

- Voer onder Naam

myCertSecretPasswordin of een naam die je wilt. - Voer onder waardehet wachtwoord voor het certificaat in.

- Laat de overige waarden op de standaardwaarden staan en selecteer Maken.

- U keert terug naar pagina Geheimen.

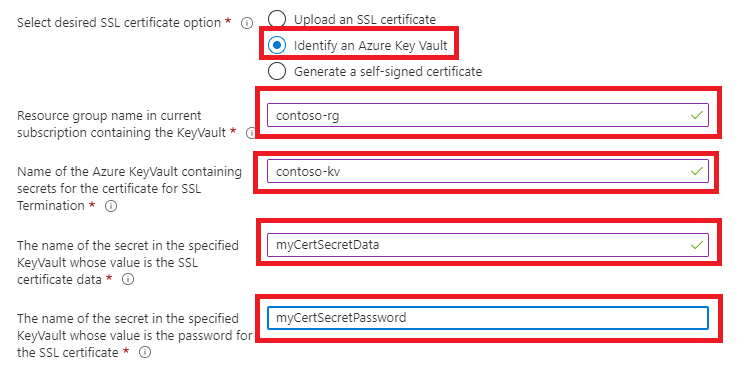

De Key Vault identificeren

Nu u een Sleutelkluis hebt met een ondertekend TLS/SSL-certificaat en het bijbehorende wachtwoord dat als geheimen is opgeslagen, gaat u terug naar de sectie Azure Application Gateway om de Sleutelkluis voor de implementatie te identificeren.

- Voer onder naam van de resourcegroep in het huidige abonnement met de KeyVault-de naam in van de resourcegroep die de sleutelkluis bevat die u eerder hebt gemaakt.

- Voer onder naam van de Azure KeyVault met geheimen voor het certificaat voor SSL-beëindigingde naam van de sleutelkluis in.

- Voer onder De naam van het geheim in de opgegeven Sleutelkluis waarvan de waarde de SSL-certificaatgegevensis, voer

myCertSecretDataof een andere naam in die u eerder hebt ingevoerd. - Voer onder De naam van het geheim in de opgegeven Sleutelkluis waarvan de waarde het wachtwoord is voor het SSL-certificaat, voer

myCertSecretDatain of een andere naam die u eerder hebt ingevoerd. - Selecteer Controleren enmaken.

- Selecteer Maak. Hiermee wordt gevalideerd dat het certificaat uit de Sleutelkluis wordt verkregen, en dat het wachtwoord overeenkomt met de waarde die u hebt opgeslagen als wachtwoord in de Sleutelkluis. Als deze validatiestap mislukt, controleert u de eigenschappen van de Sleutelkluis, controleert u of het certificaat correct is ingevoerd en controleert u of het wachtwoord correct is ingevoerd.

- Wanneer u Validatie geslaagdziet, selecteert u Maken.

Hiermee start u het proces voor het maken van het WLS-cluster en de bijbehorende applicatiegateway aan de voorzijde, wat ongeveer 15 minuten kan duren. Wanneer de implementatie is voltooid, selecteert u Ga naar de resourcegroep. Selecteer uit de lijst met resources in de resourcegroep myAppGateway.

De laatste optie voor het verstrekken van een TLS/SSL-certificaat aan de App Gateway wordt in de volgende sectie beschreven. Als u tevreden bent met de gekozen optie, kunt u doorgaan naar de sectie Doorgaan met de implementatie.

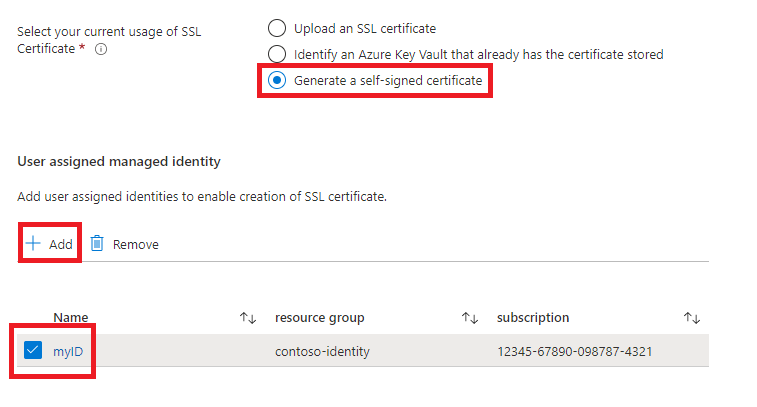

Optie drie: Een zelfondertekend certificaat genereren

Deze optie is alleen geschikt voor test- en ontwikkelingsimplementaties. Met deze optie worden zowel een Azure Key Vault als een zelfondertekend certificaat automatisch gemaakt en wordt het certificaat aan App Gateway verstrekt.

Als u de implementatie wilt aanvragen om deze acties uit te voeren, gebruikt u de volgende stappen:

- Selecteer in de sectie Azure Application GatewayEen zelfondertekend certificaat genereren.

- Selecteer een door de gebruiker toegewezen beheerde identiteit. Dit is nodig zodat de implementatie de Azure Key Vault en het certificaat kan maken.

- Als u nog geen door de gebruiker toegewezen beheerde identiteit hebt, selecteert u Toevoegen om te beginnen met het maken van een identiteit.

- Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, volgt u de stappen in de Een door de gebruiker toegewezen beheerde identiteit maken sectie van Een rol maken, weergeven, verwijderen of toewijzen aan een door de gebruiker toegewezen beheerde identiteit met behulp van de Azure-portal. Nadat u de door de gebruiker toegewezen beheerde identiteit hebt geselecteerd, controleert u of het selectievakje naast de door de gebruiker toegewezen beheerde identiteit is ingeschakeld.

Doorgaan met de implementatie

U kunt nu doorgaan met de andere aspecten van de WLS-implementatie, zoals beschreven in de Oracle-documentatie.

Geslaagde implementatie van WLS en App Gateway valideren

In deze sectie ziet u een techniek om de succesvolle implementatie van het WLS-cluster en Application Gateway snel te valideren.

Als u aan het einde van de vorige sectie Ga naar de resourcegroep hebt geselecteerd en vervolgens myAppGateway, bekijkt u de overzichtspagina voor de Application Gateway. Zo niet, dan kunt u deze pagina vinden door myAppGateway te typen in het tekstvak boven aan Azure Portal en vervolgens het juiste te selecteren dat wordt weergegeven. Zorg ervoor dat u degene selecteert binnen de resourcegroep die u hebt gemaakt voor het WLS-cluster. Voer vervolgens de volgende stappen uit.

- Scroll in het linkerdeelvenster van de overzichtspagina voor myAppGatewaynaar beneden naar de sectie Monitoring en selecteer Gezondheid van back-end.

- Nadat het laadbericht voor is verdwenen, ziet u in het midden van het scherm een tabel met de knooppunten van uw cluster, die als knooppunten in de back-endpool zijn geconfigureerd.

- Controleer of de status voor elk knooppunt als Gezond wordt weergegeven.

Resources opschonen

Als u het WLS-cluster niet wilt blijven gebruiken, verwijdert u de Key Vault en het WLS-cluster met de volgende stappen:

- Ga naar de overzichtspagina voor myAppGateway, zoals wordt weergegeven in de vorige sectie.

- Bovenaan de pagina, onder de tekst Resource group, selecteer de resourcegroep.

- Selecteer verwijder resourcegroep.

- De invoerfocus wordt ingesteld op het veld met het label TYP DE RESOURCEGROEPNAAM. Typ de naam van de resourcegroep zoals aangevraagd.

- Hierdoor wordt de knop Verwijderen ingeschakeld. Selecteer de knop Verwijderen. Deze bewerking duurt enige tijd, maar u kunt doorgaan met de volgende stap terwijl het verwijderen wordt verwerkt.

- Zoek de Sleutelkluis door de eerste stap van de sectie te volgen Het TLS/SSL-certificaat opslaan in de Key Vault-.

- Selecteer verwijderen.

- Selecteer , verwijder in het deelvenster dat wordt weergegeven.

Volgende stappen

Ga door met het verkennen van opties voor het uitvoeren van WLS in Azure.