Zelfstudie: Oracle WebLogic Server migreren naar Azure Kubernetes Service (AKS) met georedundantie

In deze zelfstudie ziet u een eenvoudige en effectieve manier om een strategie voor bedrijfscontinuïteit en herstel na noodgevallen (DR) voor Java te implementeren met behulp van Oracle WebLogic Server (WLS) in Azure Kubernetes Service (AKS). De oplossing illustreert hoe u een back-up maakt van een WLS-workload en deze herstelt met behulp van een eenvoudige databasegestuurde Jakarta EE-toepassing die wordt uitgevoerd op AKS. Georedundantie is een complex onderwerp, met veel mogelijke oplossingen. De beste oplossing is afhankelijk van uw unieke vereisten. Zie de resources aan het einde van dit artikel voor andere manieren om georedundantie te implementeren.

In deze zelfstudie leert u het volgende:

- Gebruik geoptimaliseerde best practices van Azure om hoge beschikbaarheid en herstel na noodgevallen (HA/DR) te bereiken.

- Stel een Microsoft Azure SQL Database-failovergroep in gekoppelde regio's in.

- Primaire WLS-clusters instellen en configureren in AKS.

- Georedundantie configureren met behulp van Azure Backup.

- Herstel een WLS-cluster in een secundaire regio.

- Een Azure Traffic Manager instellen.

- Test de failover.

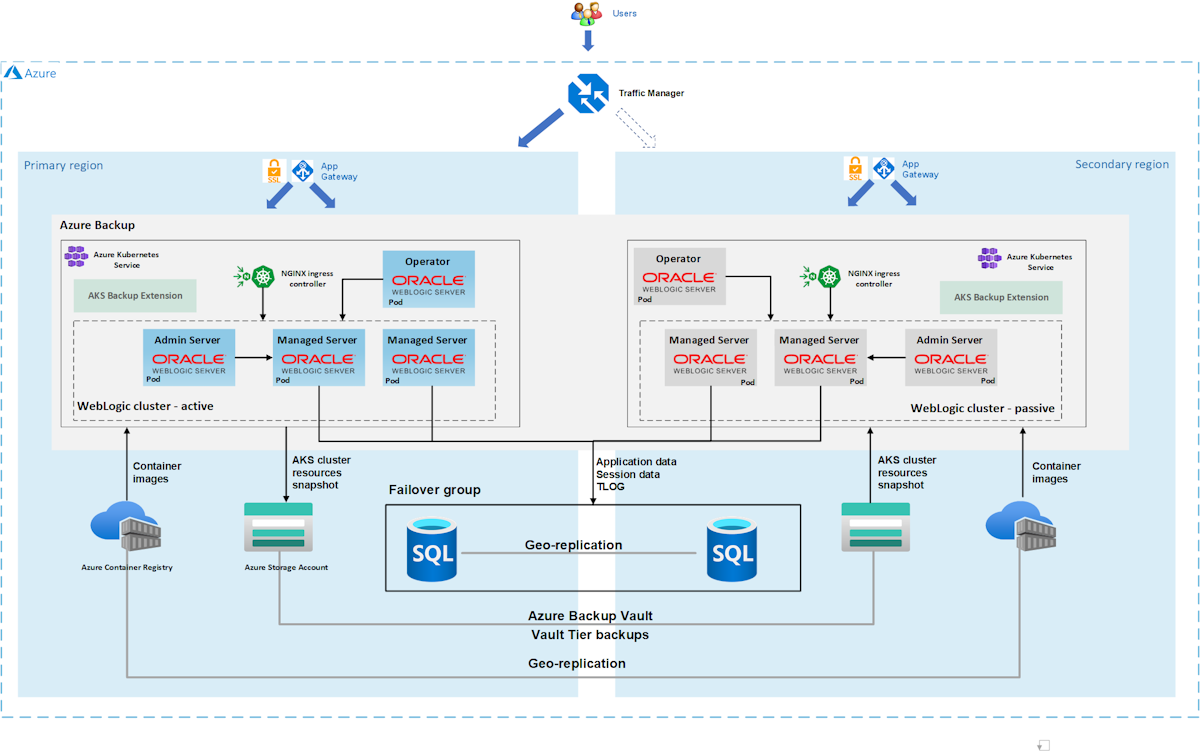

In het volgende diagram ziet u de architectuur die u bouwt:

Azure Traffic Manager controleert de status van uw regio's en routeert het verkeer dienovereenkomstig naar de toepassingslaag. De primaire regio heeft een volledige implementatie van het WLS-cluster. Alleen de primaire regio onderhoudt actief netwerkaanvragen van de gebruikers. De secundaire regio herstelt het WLS-cluster vanuit back-ups van de primaire regio als er een noodgeval of gedeclareerde DR-gebeurtenis is. De secundaire regio wordt alleen geactiveerd om verkeer te ontvangen wanneer de primaire regio een serviceonderbreking ondervindt.

Azure Traffic Manager maakt gebruik van de statuscontrolefunctie van de Azure-toepassing Gateway en de WebLogic Kubernetes Operator (WKO) om deze voorwaardelijke routering te implementeren. WKO integreert diep met AKS-statuscontroles, waardoor Azure Traffic Manager een hoog niveau van bewustzijn kan hebben over de status van uw Java-workload. Het primaire WLS-cluster wordt uitgevoerd en het secundaire cluster wordt afgesloten.

De beoogde hersteltijd voor geo-failover (RTO) van de toepassingslaag is afhankelijk van de tijd voor het starten van AKS en het uitvoeren van het secundaire WLS-cluster, meestal minder dan een uur. De toepassingsgegevens worden bewaard en gerepliceerd in de Azure SQL Database-failovergroep, met een RTO van minuten of uren en een RPO (Recovery Point Objective) van minuten of uren. In deze architectuur heeft Azure Backup elke dag slechts één standaardback-up voor de WLS-configuratie. Zie Wat is AKS-back-up (Azure Kubernetes Service) voor meer informatie ?

De databaselaag bestaat uit een Azure SQL Database-failovergroep met een primaire server en een secundaire server. De primaire server bevindt zich in de actieve lees-/schrijfmodus en is verbonden met het primaire WLS-cluster. De secundaire server bevindt zich in de passieve modus alleen-gereed en is verbonden met het secundaire WLS-cluster. Met een geo-failover worden alle secundaire databases in de groep overgeschakeld naar de primaire rol. Zie Overzicht van bedrijfscontinuïteit voor geo-failover RPO en RTO van Azure SQL Database.

Dit artikel is geschreven met de Azure SQL Database-service omdat het artikel afhankelijk is van de functies voor hoge beschikbaarheid van die service. Andere databasekeuzen zijn mogelijk, maar u moet rekening houden met de hoge beschikbaarheidsfuncties van elke database die u kiest. Zie Gegevensbronnen configureren voor Oracle Fusion Middleware Active-Passive Deployment voor meer informatie, waaronder informatie over het optimaliseren van de configuratie van gegevensbronnen voor replicatie.

In dit artikel wordt Azure Backup gebruikt om AKS te beveiligen. Zie de ondersteuningsmatrix voor back-ups van Azure Kubernetes Service voor beschikbaarheid van regio's, ondersteunde scenario's en beperkingen. Momenteel biedt Azure Backup ondersteuning voor back-ups van de kluislaag en het herstellen van regio's, die beschikbaar zijn in openbare preview. Zie Back-ups van kluislagen inschakelen voor AKS en herstellen in verschillende regio's met behulp van Azure Backup voor meer informatie.

Notitie

In dit artikel moet u regelmatig unieke id's maken voor verschillende resources. In dit artikel wordt de conventie van <initials><sequence-number> als voorvoegsel gebruikt. Als uw naam bijvoorbeeld Emily Juanita Bernal is, zou een unieke id zijn ejb01. Voor extra ondubbelzinnigheid kunt u de datum MMDD van vandaag in notatie toevoegen, zoals ejb010307.

Vereisten

Een Azure-abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Zorg ervoor dat u de

Ownerrol of deContributorUser Access Administratorrollen in het abonnement hebt. U kunt de toewijzing controleren door de stappen in Azure-roltoewijzingen weergeven te volgen met behulp van Azure Portal.Bereid een lokale computer voor waarop Windows, Linux of macOS is geïnstalleerd.

Als u Azure CLI-opdrachten wilt uitvoeren, installeert u de Azure CLI, versie 2.54.0 of hoger.

Kubectl installeren en instellen.

Installeer en stel Git in.

Installeer een Java SE-implementatie, versie 17 of hoger, bijvoorbeeld de Microsoft-build van OpenJDK.

Installeer Maven, versie 3.9.3 of hoger.

De referenties voor een Oracle-account voor eenmalige aanmelding (SSO) hebben. Zie Uw Oracle-account maken om er een te maken.

Gebruik de volgende stappen om de licentievoorwaarden voor WLS te accepteren:

- Ga naar Oracle Container Registry en meld u aan.

- Als u een ondersteuningsrechten hebt, selecteert u Middleware, zoekt en selecteert u weblogic_cpu.

- Als u geen ondersteuningsrechten van Oracle hebt, selecteert u Middleware en zoekt en selecteert u weblogic.

- Accepteer de gebruiksrechtovereenkomst.

Voor het uitvoeren van WLS op AKS is een goed begrip van WLS-domeinen vereist. Zie voor meer informatie over WLS-domeinen de sectie Bepalen of u de vooraf gemaakte Azure Marketplace-aanbieding van Migrate WebLogic Server-toepassingen naar Azure Kubernetes Service wilt gebruiken. In dit artikel wordt ervan uitgegaan dat u WLS uitvoert op AKS met behulp van het model in brontype van het installatiekopiedomein , met transactielogboeken en winkels in een externe database en geen externe opslag.

Een Azure SQL Database-failovergroep instellen in gekoppelde regio's

In deze sectie maakt u een Azure SQL Database-failovergroep in gekoppelde regio's voor gebruik met uw WLS-clusters en -app. In een latere sectie configureert u WLS voor het opslaan van de sessiegegevens en transactielogboekgegevens (TLOG) in deze database. Deze procedure is consistent met de maximale beschikbaarheidsarchitectuur (MAA) van Oracle. Deze richtlijnen bieden een Azure-aanpassing voor MAA. Zie De architectuur voor maximale beschikbaarheid van Oracle voor meer informatie over MAA.

Maak eerst de primaire Azure SQL Database door de stappen in de Azure-portal in quickstart te volgen: Een individuele database maken - Azure SQL Database. Volg de stappen tot, maar niet inclusief, de sectie Resources opschonen. Gebruik de volgende aanwijzingen terwijl u het artikel doorloopt en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database hebt gemaakt en geconfigureerd:

Wanneer u bij de sectie Een individuele database maakt, gebruikt u de volgende stappen:

- Sla in stap 4 voor het maken van een nieuwe resourcegroep de waarde van de naam van de resourcegroep op, bijvoorbeeld myResourceGroup.

- Sla in stap 5 voor databasenaam de waarde van de databasenaam op, bijvoorbeeld mySampleDatabase.

- Gebruik in stap 6 voor het maken van de server de volgende stappen:

- Sla de unieke servernaam op, bijvoorbeeld sqlserverprimary-ejb120623.

- Selecteer voor Locatie (VS) VS - oost.

- Selecteer Sql-verificatie gebruiken als verificatiemethode.

- Sla de aanmeldingswaarde van de serverbeheerder op, bijvoorbeeld azureuser.

- Sla de waarde wachtwoord op.

- Selecteer Ontwikkeling in stap 8 voor de workloadomgeving. Bekijk de beschrijving en overweeg andere opties voor uw workload.

- Selecteer in stap 11 voor redundantie van back-upopslag de optie Lokaal redundante back-upopslag. Overweeg andere opties voor uw back-ups. Zie de sectie Back-upopslagredundantie van geautomatiseerde back-ups in Azure SQL Database voor meer informatie.

- In stap 14, in de configuratie van firewallregels, selecteert u Ja, zodat Azure-services en -resources toegang hebben tot deze server.

Wanneer u de sectie Query op de database bereikt, voert u de volgende stappen uit:

Voer in stap 3 de aanmeldingsgegevens van uw SQL-verificatieserverbeheerder in om u aan te melden.

Notitie

Als aanmelden mislukt met een foutbericht dat lijkt op Client met IP-adres 'xx.xx.xx.xx' geen toegang heeft tot de server, selecteert u Allowlist IP xx.xx.xx.xx op de server <uw-sqlserver-naam> aan het einde van het foutbericht. Wacht totdat de firewallregels van de server zijn bijgewerkt en selecteer vervolgens opnieuw OK .

Nadat u de voorbeeldquery in stap 5 hebt uitgevoerd, wist u de editor en maakt u tabellen.

Voer de volgende query's in om het schema te maken:

Voer de volgende query in om het schema voor de TLOG te maken:

create table TLOG_msp1_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID)); create table TLOG_msp2_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID)); create table TLOG_msp3_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID)); create table TLOG_msp4_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID)); create table TLOG_msp5_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID)); create table wl_servlet_sessions (wl_id VARCHAR(100) NOT NULL, wl_context_path VARCHAR(100) NOT NULL, wl_is_new CHAR(1), wl_create_time DECIMAL(20), wl_is_valid CHAR(1), wl_session_values VARBINARY(MAX), wl_access_time DECIMAL(20), wl_max_inactive_interval INTEGER, PRIMARY KEY (wl_id, wl_context_path));Na een geslaagde uitvoering ziet u het bericht

Query succeeded: Affected rows: 0.Deze databasetabellen worden gebruikt voor het opslaan van transactielogboekgegevens (TLOG) en sessiegegevens voor uw WLS-clusters en -apps. Zie Een JDBC TLOG-archief gebruiken en een database voor permanente opslag (JDBC Persistence) gebruiken voor meer informatie.

Voer de volgende query in om het schema voor de voorbeeldtoepassing te maken:

CREATE TABLE COFFEE (ID NUMERIC(19) NOT NULL, NAME VARCHAR(255) NULL, PRICE FLOAT(32) NULL, PRIMARY KEY (ID)); CREATE TABLE SEQUENCE (SEQ_NAME VARCHAR(50) NOT NULL, SEQ_COUNT NUMERIC(28) NULL, PRIMARY KEY (SEQ_NAME));Na een geslaagde uitvoering ziet u het bericht

Query succeeded: Affected rows: 0.

U bent nu klaar met het artikel 'Quickstart: Een individuele database maken - Azure SQL Database'.

Maak vervolgens een Azure SQL Database-failovergroep door de Stappen in Azure Portal te volgen in Een failovergroep configureren voor Azure SQL Database. U hebt alleen de volgende secties nodig: Een failovergroep maken en geplande failover testen. Gebruik de volgende stappen tijdens het doorlopen van het artikel en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database-failovergroep hebt gemaakt en geconfigureerd:

Wanneer u de sectie Failovergroep maken bereikt, voert u de volgende stappen uit:

- Selecteer in stap 5 voor het maken van de failovergroep de optie om een nieuwe secundaire server te maken en gebruik vervolgens de volgende stappen:

- Voer de naam van de failovergroep in en sla deze op, bijvoorbeeld failovergroupname-ejb120623.

- Voer de unieke servernaam in en sla deze op, bijvoorbeeld sqlserversecondary-ejb120623.

- Voer dezelfde serverbeheerder en hetzelfde wachtwoord in als uw primaire server.

- Selecteer voor Locatie een andere regio dan de regio die u hebt gebruikt voor de primaire database.

- Zorg ervoor dat Azure-services toegang hebben tot de server is geselecteerd.

- Selecteer in stap 5 voor het configureren van de databases in de groep de database die u hebt gemaakt op de primaire server, bijvoorbeeld mySampleDatabase.

- Selecteer in stap 5 voor het maken van de failovergroep de optie om een nieuwe secundaire server te maken en gebruik vervolgens de volgende stappen:

Nadat u alle stappen in de sectie Geplande failover testen hebt voltooid, houdt u de pagina failovergroep open en gebruikt u deze voor de failovertest van de WLS-clusters later.

De gebruikersnaam van de JDBC-verbindingsreeks en databasebeheerder ophalen voor de failovergroep

Met de volgende stappen kunt u de JDBC-verbindingsreeks en de gebruikersnaam van de database voor de database in de failovergroep ophalen. Deze waarden verschillen van de overeenkomende waarden voor de primaire database.

Zoek in Azure Portal de resourcegroep waarin u de primaire database hebt geïmplementeerd.

Selecteer in de lijst met resources de primaire database met het type SQL-database.

Selecteer onder Instellingen de optie Verbindingsreeksen.

Selecteer JDBC.

Selecteer in het tekstgebied onder JDBC (SQL-verificatie) het kopieerpictogram om de waarde van de JDBC-verbindingsreeks op het klembord te plaatsen.

Plak de waarde in een teksteditor. U bewerkt deze in een andere stap.

Ga terug naar de resourcegroep.

Selecteer de resource van het type SQL Server die de database bevat die u zojuist in de vorige stappen hebt bekeken.

Selecteer onder Gegevensbeheer de optie Failovergroepen.

Selecteer in de tabel midden op de pagina de failovergroep.

Selecteer in het tekstgebied onder het eindpunt lezen/schrijven-listener het kopieerpictogram om de waarde van de JDBC-verbindingsreeks op het klembord te plaatsen.

Plak de waarde op een nieuwe regel in de teksteditor. De teksteditor moet nu lijnen bevatten die vergelijkbaar zijn met het volgende voorbeeld:

jdbc:sqlserver://ejb010307db.database.windows.net:1433;database=ejb010307db;user=azureuser@ejb010307db;password={your_password_here};encrypt=true;trustServerCertificate=false;hostNameInCertificate=*.database.windows.net;loginTimeout=30; ejb010307failover.database.windows.netMaak een nieuwe regel met behulp van de volgende wijzigingen:

Kopieer de hele eerste regel.

Wijzig het hostnaamgedeelte van de URL om de hostnaam te gebruiken via de eindpuntregel Voor lezen/schrijven.

Verwijder alles na het

name=valuepaar voordatabase. Met andere woorden, verwijder alles inclusief en na de;onmiddellijk nadatabase=ejb010307db.Wanneer u klaar bent, moet de tekenreeks er ongeveer uitzien als in het volgende voorbeeld:

jdbc:sqlserver://ejb010307failover.database.windows.net:1433;database=ejb010307dbDeze waarde is de JDBC-verbindingsreeks.

Leid in dezelfde teksteditor de gebruikersnaam van de database af door de waarde van de

userparameter op te halen uit de oorspronkelijke JDBC-verbindingsreeks en de databasenaam te vervangen door het eerste deel van de eindpuntregel voor lezen/schrijven. Als u verdergaat met het vorige voorbeeld, isazureuser@ejb010307failoverde waarde . Deze waarde is de gebruikersnaam van de databasebeheerder.

De primaire WLS-clusters in AKS instellen en configureren

In deze sectie maakt u een WLS-cluster in AKS met behulp van de Oracle WebLogic Server op AKS-aanbieding . Het cluster in VS - oost is het primaire cluster en is geconfigureerd als het actieve cluster.

Notitie

Meer informatie over Oracle WebLogic Server op AKS vindt u in de volgende artikelen:

Een voorbeeld-app voorbereiden

In deze sectie bouwt en verpakt u een voorbeeld van een CRUD Java/JakartaEE-toepassing die u later implementeert en uitvoert op WLS-clusters voor failovertests.

De app maakt gebruik van JDBC-sessiepersistentie van WebLogic Server om HTTP-sessiegegevens op te slaan. De gegevensbron jdbc/WebLogicCafeDB slaat de sessiegegevens op om failover en taakverdeling in te schakelen in een cluster met WebLogic-servers. Hiermee configureert u een persistentieschema om toepassingsgegevens coffee in dezelfde gegevensbron jdbc/WebLogicCafeDBte behouden.

Gebruik de volgende stappen om het voorbeeld te bouwen en te verpakken:

Gebruik de volgende opdrachten om de voorbeeldopslagplaats te klonen en bekijk de tag die overeenkomt met dit artikel:

git clone https://github.com/Azure-Samples/azure-cafe.git cd azure-cafe git checkout 20231206Als u een bericht over

Detached HEADziet, is het veilig om te negeren.Gebruik de volgende opdrachten om naar de voorbeeldmap te navigeren en vervolgens het voorbeeld te compileren en in te pakken:

cd weblogic-cafe mvn clean package

Wanneer het pakket is gegenereerd, kunt u het vinden op <.> Als u het pakket niet ziet, moet u het probleem oplossen voordat u doorgaat.

Een opslagaccount en opslagcontainer maken voor het opslaan van de voorbeeldtoepassing

Gebruik de volgende stappen om een opslagaccount en container te maken. Sommige van deze stappen leiden u naar andere handleidingen. Nadat u de stappen hebt voltooid, kunt u een voorbeeldtoepassing uploaden om te implementeren op WLS.

Meld u aan bij het Azure-portaal.

Maak een opslagaccount door de stappen in Een opslagaccount maken te volgen. Gebruik de volgende specialisaties voor de waarden in het artikel:

- Maak een nieuwe resourcegroep voor het opslagaccount.

- Selecteer bij RegioVS - oost.

- Gebruik voor de naam van het opslagaccount dezelfde waarde als de naam van de resourcegroep.

- Selecteer bij Prestaties de optie Standaard.

- Selecteer lokaal redundante opslag (LRS) voor redundantie.

- De resterende tabbladen hebben geen specialisaties nodig.

Ga verder met het valideren en maken van het account en ga vervolgens terug naar dit artikel.

Maak een opslagcontainer in het account door de stappen te volgen in de sectie Een container maken van quickstart: Blobs uploaden, downloaden en vermelden met azure Portal.

Upload met hetzelfde artikel het pakket azure-café/weblogic-café/target/weblogic-café.war dat u eerder hebt gemaakt door de stappen in de sectie Een blok-blob uploaden. Ga vervolgens terug naar dit artikel.

WLS implementeren in AKS

Gebruik de volgende stappen om WLS in AKS te implementeren:

Open de Oracle WebLogic Server op AKS-aanbieding in uw browser en selecteer Maken. U ziet het deelvenster Basisbeginselen van de aanbieding.

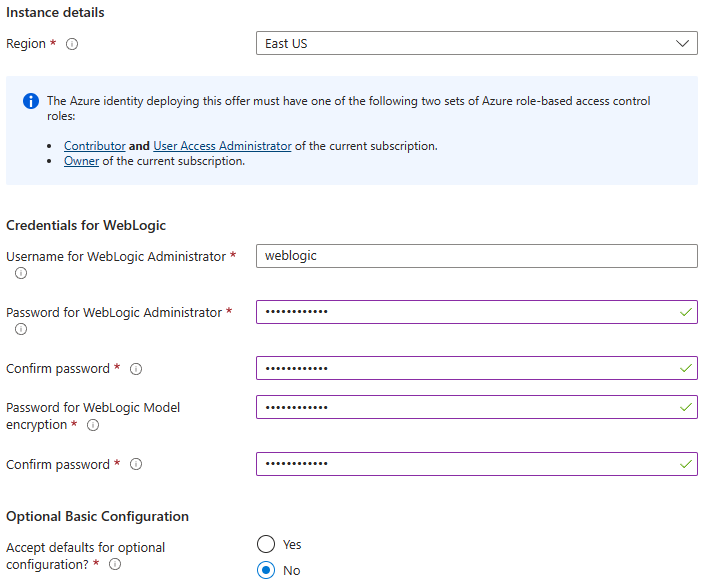

Gebruik de volgende stappen om het deelvenster Basisbeginselen in te vullen:

Zorg ervoor dat de weergegeven waarde voor abonnement hetzelfde is als de rollen die worden vermeld in de sectie Vereisten.

Selecteer in het veld Resourcegroep nieuwe maken en vul een unieke waarde in voor de resourcegroep, bijvoorbeeld wlsaks-eastus-20240109.

Selecteer VS - oost onder Exemplaardetails voor Regio.

Geef onder Credentials WebLogic respectievelijk een wachtwoord op voor WebLogic Administrator en WebLogic Model-versleuteling. Sla de gebruikersnaam en het wachtwoord voor WebLogic Administrator op.

Selecteer Nee onder Optionele basisconfiguratie, voor Standaardinstellingen accepteren voor optionele configuratie?. De optionele configuratie wordt weergegeven.

Voor , naamprefix voor Managed Server, vul mspin. U configureert de WLS TLOG-tabel met het voorvoegsel

TLOG_${serverName}_later. In dit artikel wordt een TLOG-tabel met de naamTLOG_msp${index}_WLStoregemaakt. Als u een ander voorvoegsel voor de naam van een beheerde server wilt, moet u ervoor zorgen dat de waarde overeenkomt met de naamconventies van Microsoft SQL Server-tabellen en de werkelijke tabelnamen.Laat de standaardwaarden voor de andere velden staan.

Selecteer Volgende om naar het AKS-deelvenster te gaan.

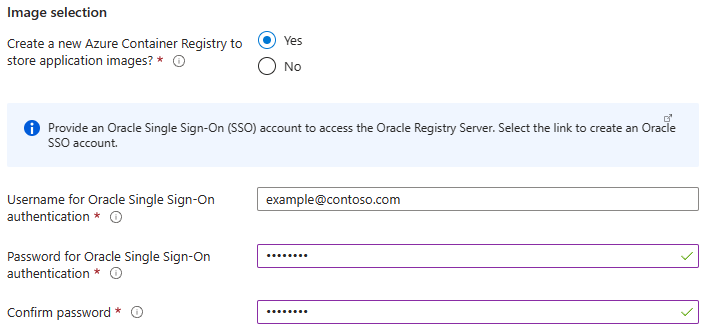

Geef onder Afbeeldingsselectie de volgende informatie op:

- Voor gebruikersnaam voor Oracle Single Sign-On-verificatie vult u de gebruikersnaam voor eenmalige aanmelding van Oracle in op basis van de voorwaarden.

- Vul voor Wachtwoord voor Eenmalige aanmelding van Oracle uw Oracle SSO-referenties in op basis van de voorwaarden.

Gebruik onder Toepassing de volgende stappen:

- Selecteer Ja in de sectie Toepassing naast Een toepassing implementeren?.

- Selecteer Bladeren naast het toepassingspakket (.war,.ear,.jar).

- Begin met het typen van de naam van het opslagaccount uit de vorige sectie. Wanneer het gewenste opslagaccount wordt weergegeven, selecteert u het.

- Selecteer de opslagcontainer uit de vorige sectie.

- Schakel het selectievakje in naast weblogic-café.war, die u in de vorige sectie hebt geüpload. Selecteer Selecteren.

- Laat de standaardwaarden voor de andere velden staan.

Selecteer Volgende.

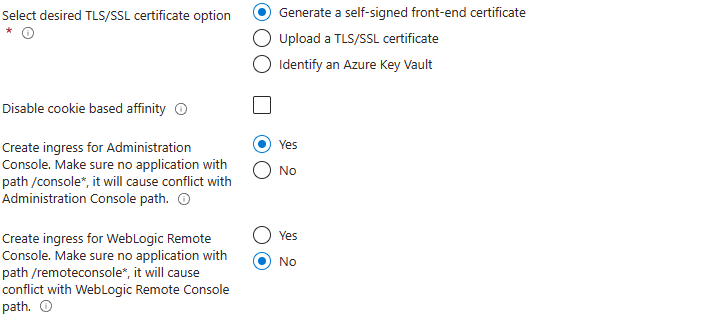

Laat de standaardwaarden in het deelvenster TLS/SSL-configuratie staan en selecteer vervolgens Volgende om naar het deelvenster Taakverdeling te gaan.

In het deelvenster Taakverdeling , naast Inkomend verkeer maken voor beheerconsole. Zorg ervoor dat er geen toepassing met pad /console* is. Dit veroorzaakt een conflict met het pad van de beheerconsole en selecteer Ja.

Laat de standaardwaarden voor de andere velden staan en selecteer Volgende

Laat de standaardwaarden in het DNS-deelvenster staan en selecteer Volgende om naar het deelvenster Database te gaan.

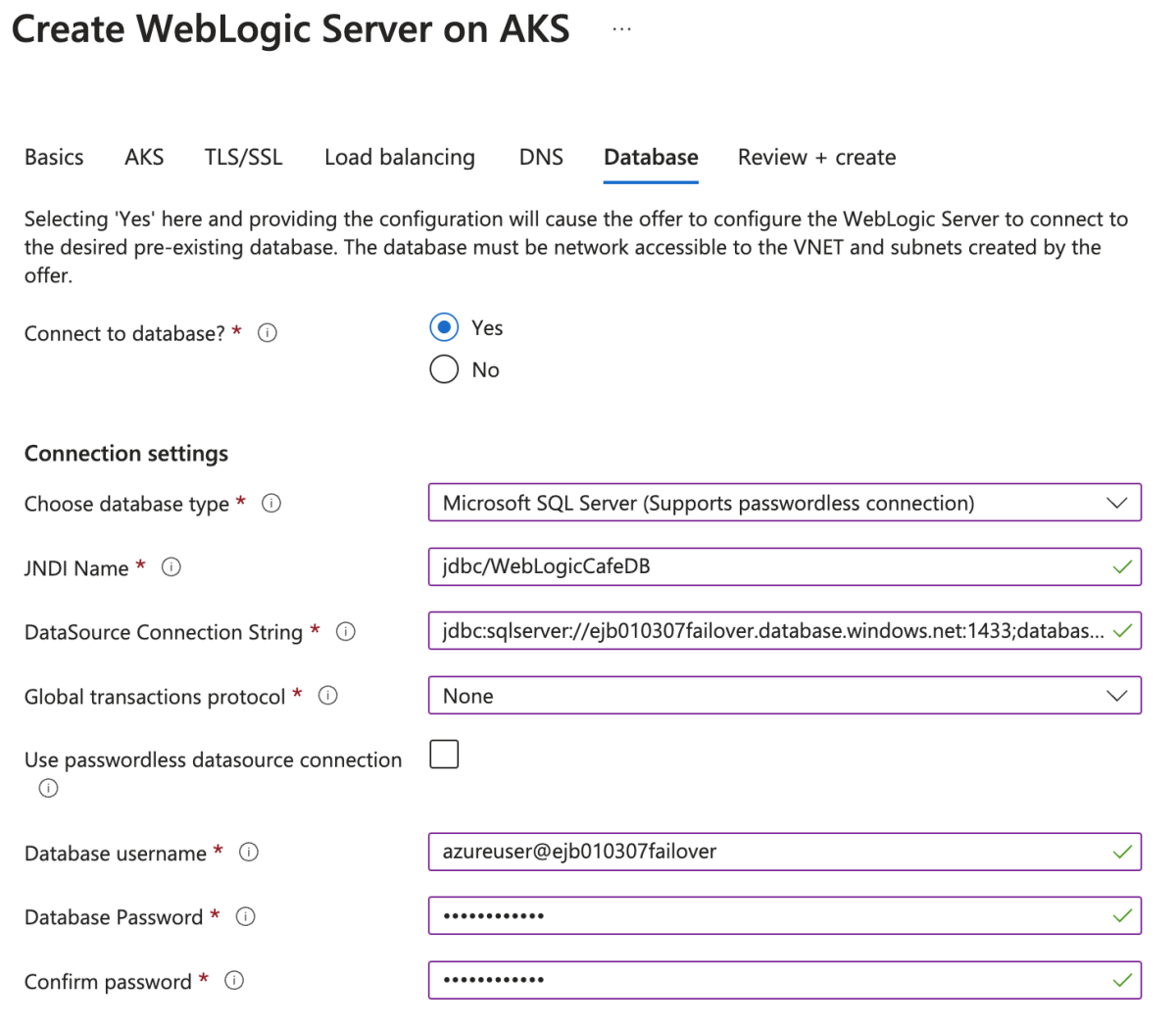

Voer de volgende waarden in het deelvenster Database in:

- Voor Verbinding maken met database?, selecteert u Ja.

- Selecteer Microsoft SQL Server (ondersteunt verbinding zonder wachtwoord) voor Kies een databasetype.

- Voer voor de JNDI-naam jdbc/WebLogicCafeDB in.

- Plak voor DataSource Connection String de waarde die u hebt opgeslagen voor JDBC-verbindingsreeks in de sectie JDBC-verbindingsreeks en databasebeheerder ophalen voor de sectie failovergroep.

- Selecteer Geen voor het algemene transactieprotocol.

- Plak voor databasegebruikersnaam de waarde die u hebt opgeslagen voor de gebruikersnaam van de databasebeheerder in de sectie JDBC ophalen verbindingsreeks en gebruikersnaam voor databasebeheerder voor de sectie failovergroep.

- Voer het aanmeldingswachtwoord voor de databaseserver in dat u eerder hebt opgeslagen voor databasewachtwoord. Voer dezelfde waarde in voor het wachtwoord bevestigen.

- Laat de standaardwaarden voor de andere velden staan.

Selecteer Controleren + maken.

Wacht totdat de laatste validatie wordt uitgevoerd... is voltooid en selecteer vervolgens Maken. Na een tijdje ziet u de implementatiepagina waar de implementatie wordt uitgevoerd, wordt weergegeven.

Notitie

Als er problemen optreden tijdens het uitvoeren van de definitieve validatie..., lost u deze op en probeert u het opnieuw.

Afhankelijk van de netwerkomstandigheden en andere activiteiten in uw geselecteerde regio kan het tot 70 minuten duren voordat de implementatie is voltooid. Daarna ziet u de tekst die uw implementatie is voltooid op de implementatiepagina.

De opslag van TLOG-gegevens configureren

In deze sectie configureert u de opslag van TLOG-gegevens door het WLS-installatiekopieënmodel te overschrijven met een ConfigMap. Zie ConfigMap voor meer informatie over het WebLogic Deploy Tooling-model.

Voor deze sectie is een Bash-terminal vereist waarop de Azure CLI en kubectl zijn geïnstalleerd. Gebruik de volgende stappen om de benodigde YAML af te leiden en de opslag van TLOG-gegevens te configureren:

Gebruik de volgende stappen om verbinding te maken met uw AKS-cluster:

- Open Azure Portal en ga naar de resourcegroep die u hebt ingericht in de sectie WLS implementeren in AKS .

- Selecteer het AKS-cluster in de lijst met resources en selecteer vervolgens Verbinding maken om verbinding te maken met het AKS-cluster.

- Selecteer Azure CLI en volg de stappen om verbinding te maken met het AKS-cluster in uw lokale terminal.

Gebruik de volgende stappen om de

topology:vermelding te verkrijgen van het WLS-afbeeldingsmodel YAML:- Open Azure Portal en ga naar de resourcegroep die u hebt ingericht in de sectie WLS implementeren in AKS .

- Selecteer Instellingenimplementaties>. Selecteer de eerste implementatie waarvan de naam begint met oracle.20210620-wls-on-aks.

- Selecteer Uitvoer. Kopieer de waarde shellCmdtoOutputWlsImageModelYaml naar het klembord. De waarde is een shell-opdracht waarmee de base64-tekenreeks van het modelbestand wordt gedecodeerd en de inhoud wordt opgeslagen in een bestand met de naam model.yaml.

- Plak de waarde in uw Bash-terminal en voer de opdracht uit om het bestand model.yaml te produceren.

- Bewerk het bestand om alle inhoud te verwijderen, met uitzondering van de vermelding op het hoogste niveau

topology:. Er mogen geen vermeldingen op het hoogste niveau in uw bestand zijn, met uitzondering vantopology:. - Sla het bestand op.

Gebruik de volgende stappen om de

ConfigMapnaam en naamruimtenaam op te halen uit het YAML-domeinmodel van het WLS-domeinmodel:Open Azure Portal en ga naar de resourcegroep die is ingericht in de sectie WLS implementeren in AKS .

Selecteer Instellingenimplementaties>. Selecteer de eerste implementatie waarvan de naam begint met oracle.20210620-wls-on-aks.

Selecteer Uitvoer. Kopieer de waarde van shellCmdtoOutputWlsDomainYaml naar het klembord. De waarde is een shell-opdracht om de base64-tekenreeks van het modelbestand te decoderen en inhoud op te slaan in model.yaml.

Plak de waarde in uw terminal en u krijgt een bestand met de naam domain.yaml.

Zoek in domain.yaml naar de volgende waarden.

-

spec.configuration.model.configMap. Als u de standaardwaarden hebt geaccepteerd, issample-domain1-wdt-config-mapdeze waarde . -

metadata.namespace. Als u de standaardwaarden hebt geaccepteerd, issample-domain1-nsdeze waarde .

Voor uw gemak kunt u de volgende opdracht gebruiken om deze waarden op te slaan als shellvariabelen:

export CONFIG_MAP_NAME=sample-domain1-wdt-config-map export WLS_NS=sample-domain1-ns-

Gebruik de volgende opdracht om de

ConfigMapYAML op te halen:kubectl get configmap ${CONFIG_MAP_NAME} -n ${WLS_NS} -o yaml > configMap.yamlGebruik de volgende stappen om het bestand tlog-db-model.yaml te maken:

Maak in een teksteditor een leeg bestand met de naam tlog-db-model.yaml.

Voeg de inhoud van uw model.yaml in, voeg een lege regel toe en voeg de inhoud van het bestand configMap.yaml in.

Zoek in het bestand tlog-db-model.yaml de regel die eindigt op

ListenPort: 8001. Voeg deze tekst toe aan de volgende regel, waarbij uiterst zorgvuldig wordtTransactionLogJDBCStoreaangegeven onderListenPorten de resterende regels in het volgende fragment worden ingesprongen door twee, zoals wordt weergegeven in het volgende voorbeeld:TransactionLogJDBCStore: Enabled: true DataSource: jdbc/WebLogicCafeDB PrefixName: TLOG_${serverName}_Het voltooide tlog-db-model.yaml moet er zeer dicht bij het volgende voorbeeld uitzien:

topology: Name: "@@ENV:CUSTOM_DOMAIN_NAME@@" ProductionModeEnabled: true AdminServerName: "admin-server" Cluster: "cluster-1": DynamicServers: ServerTemplate: "cluster-1-template" ServerNamePrefix: "@@ENV:MANAGED_SERVER_PREFIX@@" DynamicClusterSize: "@@PROP:CLUSTER_SIZE@@" MaxDynamicClusterSize: "@@PROP:CLUSTER_SIZE@@" MinDynamicClusterSize: "0" CalculatedListenPorts: false Server: "admin-server": ListenPort: 7001 ServerTemplate: "cluster-1-template": Cluster: "cluster-1" ListenPort: 8001 TransactionLogJDBCStore: Enabled: true DataSource: jdbc/WebLogicCafeDB PrefixName: TLOG_${serverName}_ SecurityConfiguration: NodeManagerUsername: "@@SECRET:__weblogic-credentials__:username@@" NodeManagerPasswordEncrypted: "@@SECRET:__weblogic-credentials__:password@@" resources: JDBCSystemResource: jdbc/WebLogicCafeDB: Target: 'cluster-1' JdbcResource: JDBCDataSourceParams: JNDIName: [ jdbc/WebLogicCafeDB ] GlobalTransactionsProtocol: None JDBCDriverParams: DriverName: com.microsoft.sqlserver.jdbc.SQLServerDriver URL: '@@SECRET:ds-secret-sqlserver-1709938597:url@@' PasswordEncrypted: '@@SECRET:ds-secret-sqlserver-1709938597:password@@' Properties: user: Value: '@@SECRET:ds-secret-sqlserver-1709938597:user@@' JDBCConnectionPoolParams: TestTableName: SQL SELECT 1 TestConnectionsOnReserve: trueOverschrijf het WLS-model met het

ConfigMap. Als u het WLS-model wilt overschrijven, vervangt u het bestaandeConfigMapdoor het nieuwe model. Zie Een bestaand model bijwerken in de Oracle-documentatie voor meer informatie. Voer de volgende opdrachten uit om hetConfigMapvolgende te maken:export CM_NAME_FOR_MODEL=sample-domain1-wdt-config-map kubectl -n sample-domain1-ns delete configmap ${CM_NAME_FOR_MODEL} # replace path of tlog-db-model.yaml kubectl -n sample-domain1-ns create configmap ${CM_NAME_FOR_MODEL} \ --from-file=tlog-db-model.yaml kubectl -n sample-domain1-ns label configmap ${CM_NAME_FOR_MODEL} \ weblogic.domainUID=sample-domain1Start het WLS-cluster opnieuw met behulp van de volgende opdrachten. U moet ervoor zorgen dat een rolling update het nieuwe model werkt.

export RESTART_VERSION=$(kubectl -n sample-domain1-ns get domain sample-domain1 '-o=jsonpath={.spec.restartVersion}') # increase restart version export RESTART_VERSION=$((RESTART_VERSION + 1)) kubectl -n sample-domain1-ns patch domain sample-domain1 \ --type=json \ '-p=[{"op": "replace", "path": "/spec/restartVersion", "value": "'${RESTART_VERSION}'" }]'

Zorg ervoor dat de WLS-pods worden uitgevoerd voordat u verdergaat. U kunt de volgende opdracht gebruiken om de status van de pods te bekijken:

kubectl get pod -n sample-domain1-ns -w

Notitie

In dit artikel worden WLS-modellen opgenomen in de containerinstallatiekopieën van de toepassing, die is gemaakt door de WLS in AKS-aanbieding. TLOG wordt geconfigureerd door het bestaande model te overschrijven met het WDT ConfigMap dat het modelbestand bevat en het domein CRD-veld configuration.model.configMap gebruikt om naar de kaart te verwijzen. In productiescenario's zijn hulpinstallatiekopieën de aanbevolen methode voor het opnemen van modelbestanden in afbeeldingsmodelbestanden, archiefbestanden van toepassingen en de installatie van WebLogic Deploy Tooling in uw pods. Deze functie elimineert de noodzaak om deze bestanden op te geven in de afbeelding die is opgegeven in domain.spec.image.

Georedundantie configureren met Behulp van Azure Backup

In deze sectie gebruikt u Azure Backup om een back-up te maken van AKS-clusters met behulp van de Backup-extensie, die moet worden geïnstalleerd in het cluster.

Gebruik de volgende stappen om geo-redundantie te configureren:

Maak een nieuwe opslagcontainer voor de AKS-back-upextensie in het opslagaccount dat u hebt gemaakt in het gedeelte Een opslagaccount en opslagcontainer maken om de sectie van de voorbeeldtoepassing te bewaren.

Gebruik de volgende opdrachten om de AKS-back-upextensie te installeren en de CSI-stuurprogramma's en momentopnamen voor uw cluster in te schakelen:

#replace with your resource group name. export RG_NAME=wlsaks-eastus-20240109 export AKS_NAME=$(az aks list \ --resource-group ${RG_NAME} \ --query "[0].name" \ --output tsv) az aks update \ --resource-group ${RG_NAME} \ --name ${AKS_NAME} \ --enable-disk-driver \ --enable-file-driver \ --enable-blob-driver \ --enable-snapshot-controller --yesHet duurt ongeveer 5 minuten om de stuurprogramma's in te schakelen. Zorg ervoor dat de opdrachten zonder fouten zijn voltooid voordat u doorgaat.

Open de resourcegroep waarop AKS is geïmplementeerd. Selecteer het AKS-cluster in de lijst met resources.

Selecteer

Selecteer Volgende op de pagina AKS Backup-extensie installeren. Selecteer het opslagaccount en de Blob-container die u in de vorige stappen hebt gemaakt. Selecteer Volgende en vervolgens Maken. Het duurt ongeveer vijf minuten om deze stap te voltooien.

Open Azure Portal in de zoekbalk bovenaan en zoek naar Back-upkluizen. U zou deze moeten zien onder Services. Selecteer het.

Als u AKS Backup wilt inschakelen, volgt u de stappen in Back-up maken van Azure Kubernetes Service met behulp van Azure Backup tot, maar niet inclusief, de sectie 'Hooks gebruiken tijdens AKS-back-up'. Breng de wijzigingen aan die in de volgende stappen worden aangegeven.

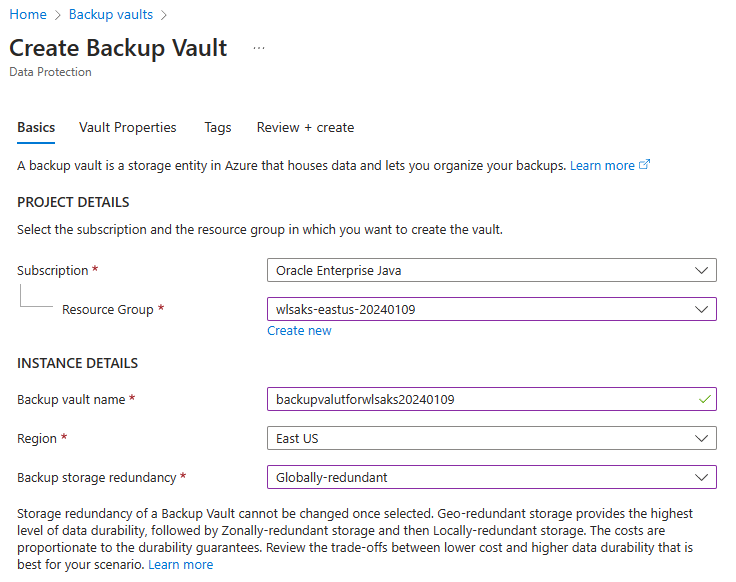

Wanneer u de sectie 'Een back-upkluis maken' bereikt, moet u de volgende aanpassingen aanbrengen:

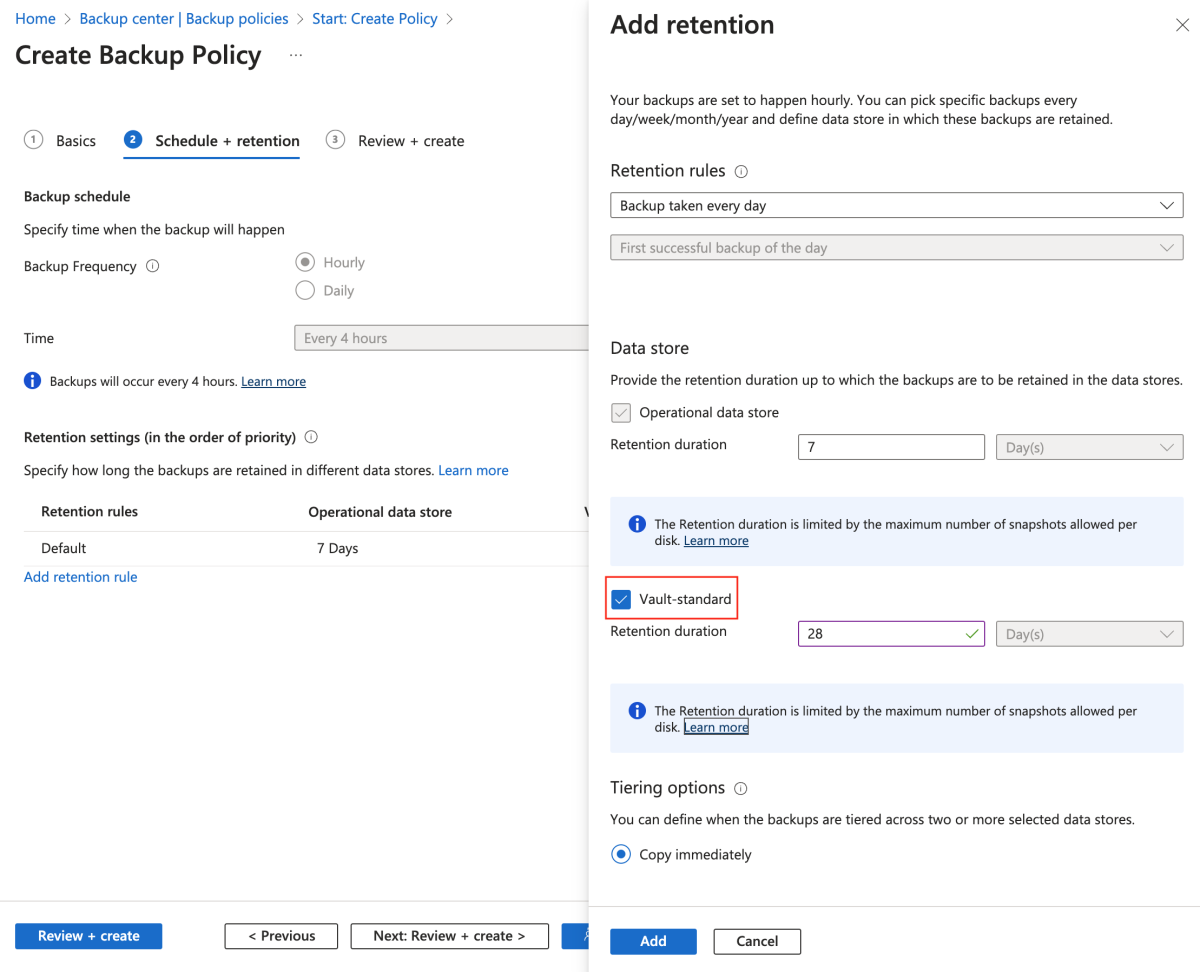

Wanneer u de sectie Een back-upbeleid maken bereikt, moet u de volgende aanpassingen aanbrengen wanneer u wordt gevraagd een bewaarbeleid te maken:

Wanneer u de sectie Back-ups configureren bereikt, moet u de volgende aanpassingen aanbrengen. Stap 1-5 is bedoeld voor de installatie van de AKS-extensie. Sla stap 1-5 over en begin vanaf stap 6.

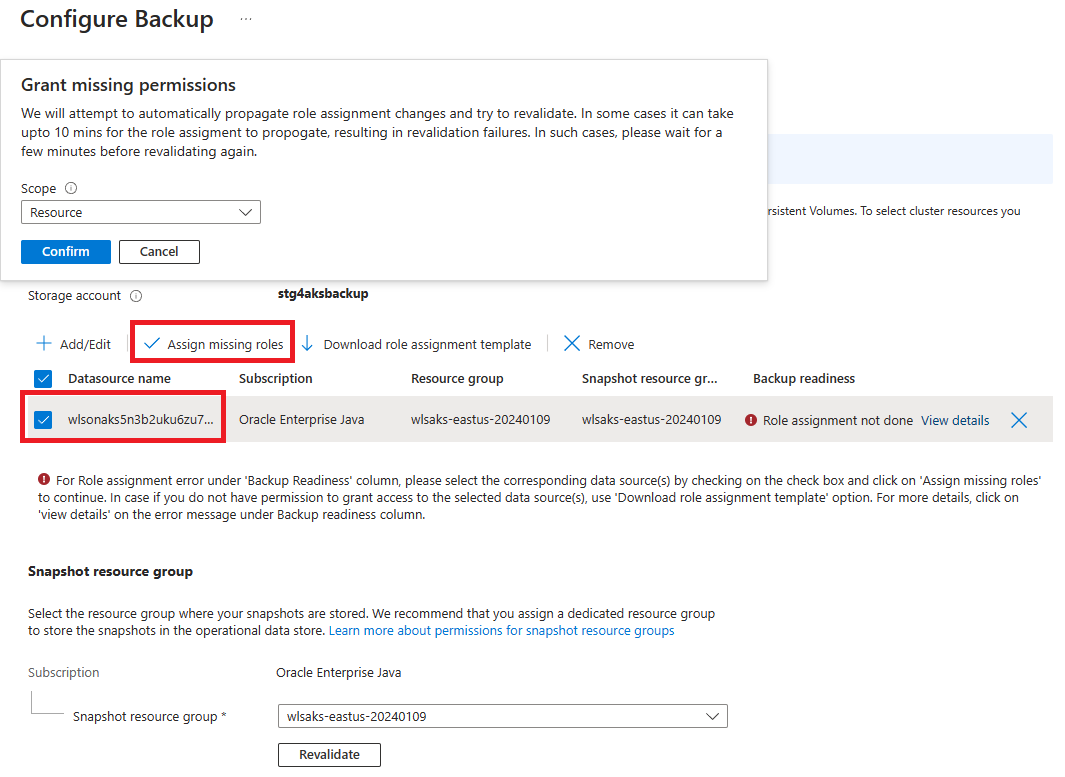

Voor stap 7 krijgt u machtigingsfouten. Selecteer Machtiging verlenen om verder te gaan. Nadat de implementatie van de machtiging is voltooid, selecteert u Opnieuwvalidate om de roltoewijzingen te vernieuwen als de fout nog steeds wordt weergegeven.

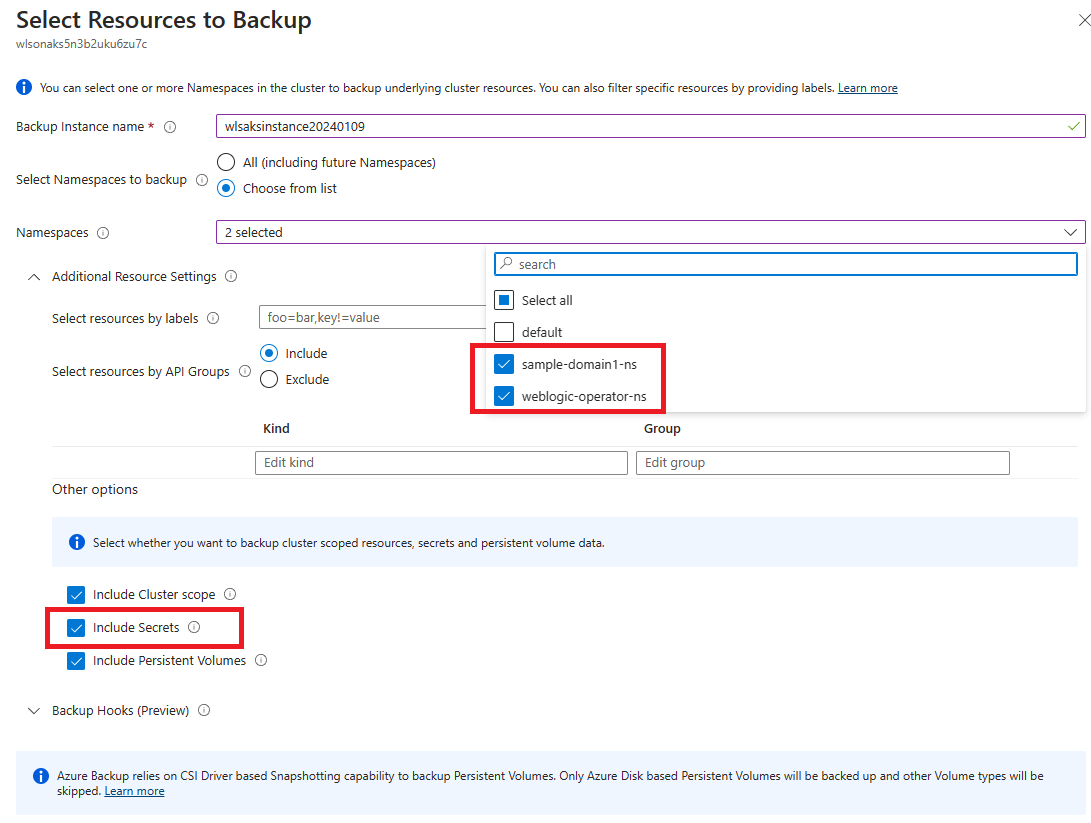

Ga voor stap 10 naar Resources selecteren om een back-up te maken en breng de volgende aanpassingen aan:

- Vul een unieke naam in voor de naam van het back-upexemplaren.

- Voor naamruimten selecteert u naamruimten voor WebLogic Operator en WebLogic Server. In dit artikel selecteert u weblogic-operator-ns en sample-domain1-ns.

- Voor Andere opties selecteert u alle opties. Zorg ervoor dat Geheimen opnemen is geselecteerd.

Voor stap 11 treedt er een roltoewijzingsfout op. Selecteer uw gegevensbron in de lijst en selecteer Ontbrekende rollen toewijzen om de fout te verhelpen.

Voorbereiden om het WLS-cluster in een secundaire regio te herstellen

In deze sectie bereidt u zich voor om het WLS-cluster in de secundaire regio te herstellen. Hier is de secundaire regio West US 2. Voordat u herstelt, moet een AKS-cluster met de AKS-back-upextensie zijn geïnstalleerd in de regio VS - west 2.

Azure Container Registry configureren voor geo-replicatie

Gebruik de volgende stappen om Azure Container Registry (ACR) te configureren voor geo-replicatie. Deze bevat de WLS-installatiekopieën die u hebt gemaakt in de sectie WLS implementeren in AKS . Als u ACR-replicatie wilt inschakelen, moet u deze upgraden naar het Premium-prijsplan. Zie Geo-replicatie in Azure Container Registry voor meer informatie.

- Open de resourcegroep die u hebt ingericht in de sectie WLS implementeren in AKS . Selecteer in de lijst met resources de ACR waarvan de naam begint met wlsaksacr.

- Selecteer Instellingeneigenschappen> op de landingspagina van ACR. Voor het prijsplan selecteert u Premium en selecteert u Opslaan.

- Selecteer In het navigatiedeelvenster Services>Geo-replicaties. Selecteer Toevoegen om replicatieregio toe te voegen op de pagina.

- Selecteer op de pagina Replicatie maken voor Locatie, West US 2, en selecteer vervolgens Maken.

Nadat de implementatie is voltooid, is de ACR ingeschakeld voor geo-replicatie.

Een opslagaccount maken in een secundaire regio

Als u de AKS-back-upextensie wilt inschakelen, moet u een opslagaccount met een lege container in dezelfde regio opgeven.

Als u back-upregio's wilt herstellen, moet u een faseringslocatie opgeven waar de back-upgegevens worden gehydrateerd. Deze faseringslocatie bevat een resourcegroep en een opslagaccount daarin binnen dezelfde regio en hetzelfde abonnement als het doelcluster voor herstel.

Gebruik de volgende stappen om een opslagaccount en container te maken. Sommige van deze stappen leiden u naar andere handleidingen.

- Meld u aan bij het Azure-portaal.

- Maak een opslagaccount door de stappen in Een opslagaccount maken te volgen. U hoeft niet alle stappen in het artikel uit te voeren. Vul de velden in die worden weergegeven in het deelvenster Basisbeginselen . Selecteer voor RegioWest US 2en selecteer vervolgens Reviewen + creëren om de standaardopties te accepteren. Ga verder met het valideren en maken van het account en ga vervolgens terug naar dit artikel.

- Maak een opslagcontainer voor de AKS Backup-extensie door de stappen te volgen in de sectie Een container maken van Quickstart: Blobs uploaden, downloaden en vermelden met azure Portal.

- Maak een opslagcontainer als faseringslocatie voor gebruik tijdens het herstel.

Een AKS-cluster voorbereiden in een secundaire regio

In de volgende secties ziet u hoe u een AKS-cluster maakt in een secundaire regio.

Een nieuw AKS-cluster maken

In dit artikel wordt een WLS-toepassing weergegeven met behulp van application gateway-ingangscontroller. In deze sectie maakt u een nieuw AKS-cluster in de regio VS - west 2. Vervolgens schakelt u de invoegtoepassing voor inkomend verkeer in met een nieuw exemplaar van de toepassingsgateway. Zie De invoegtoepassing Voor inkomend verkeer inschakelen voor een nieuw AKS-cluster met een nieuw application gateway-exemplaar voor meer informatie.

Gebruik de volgende stappen om het AKS-cluster te maken:

Gebruik de volgende opdrachten om een resourcegroep te maken in de secundaire regio:

export RG_NAME_WESTUS=wlsaks-westus-20240109 az group create --name ${RG_NAME_WESTUS} --location westusGebruik de volgende opdrachten om een AKS-cluster te implementeren waarvoor de invoegtoepassing is ingeschakeld:

export AKS_NAME_WESTUS=${RG_NAME_WESTUS}aks export GATEWAY_NAME_WESTUS=${RG_NAME_WESTUS}gw az aks create \ --resource-group ${RG_NAME_WESTUS} \ --name ${AKS_NAME_WESTUS} \ --network-plugin azure \ --enable-managed-identity \ --enable-addons ingress-appgw \ --appgw-name ${GATEWAY_NAME_WESTUS} \ --appgw-subnet-cidr "10.225.0.0/16" \ --generate-ssh-keysMet deze opdracht wordt automatisch een exemplaar van een

Standard_v2 SKUtoepassingsgateway gemaakt met de naam${RG_NAME_WESTUS}gwin de AKS-knooppuntresourcegroep. De knooppuntresourcegroep krijgt standaard de naamMC_resource-group-name_cluster-name_location.Notitie

Het AKS-cluster dat u hebt ingericht in de sectie WLS implementeren in AKS , wordt uitgevoerd in drie beschikbaarheidszones in de regio VS - oost. Beschikbaarheidszones worden niet ondersteund in de regio West-US 2. Het AKS-cluster in West US 2 is niet zone-redundant. Als voor uw productieomgeving zoneredundantie is vereist, moet u ervoor zorgen dat uw gekoppelde regio beschikbaarheidszones ondersteunt. Zie het gedeelte Overzicht van beschikbaarheidszones voor AKS-clusters van een AKS-cluster (Create an Azure Kubernetes Service) dat gebruikmaakt van beschikbaarheidszones voor meer informatie.

Gebruik de volgende opdrachten om het openbare IP-adres van het exemplaar van de toepassingsgateway op te halen. Sla het IP-adres op dat u verderop in dit artikel gebruikt.

export APPGW_ID=$(az aks show \ --resource-group ${RG_NAME_WESTUS} \ --name ${AKS_NAME_WESTUS} \ --query 'addonProfiles.ingressApplicationGateway.config.effectiveApplicationGatewayId' \ --output tsv) echo ${APPGW_ID} export APPGW_IP_ID=$(az network application-gateway show \ --id ${APPGW_ID} \ --query frontendIPConfigurations\[0\].publicIPAddress.id \ --output tsv) echo ${APPGW_IP_ID} export APPGW_IP_ADDRESS=$(az network public-ip show \ --id ${APPGW_IP_ID} \ --query ipAddress \ --output tsv) echo "App Gateway public IP address: ${APPGW_IP_ADDRESS}"Gebruik de volgende opdracht om een DNS-naamlabel (Domain Name Service) toe te voegen aan de openbare IP-adresresource. Vervang door

<your-chosen-DNS-name>een geschikte waarde,ejb010316bijvoorbeeld .az network public-ip update --ids ${APPGW_IP_ID} --dns-name <your-chosen-DNS-name>U kunt de FQDN (Fully Qualified Domain Name) van het openbare IP-adres controleren met

az network public-ip show. In het volgende voorbeeld ziet u een FQDN met DNS-labelejb010316:az network public-ip show \ --id ${APPGW_IP_ID} \ --query dnsSettings.fqdn \ --output tsvMet deze opdracht wordt uitvoer geproduceerd die vergelijkbaar is met het volgende voorbeeld:

ejb010316.westus.cloudapp.azure.com

Notitie

Als u met een bestaand AKS-cluster werkt, voert u de volgende twee acties uit voordat u verdergaat:

- Schakel de invoegtoepassing voor inkomend verkeer in door de stappen in de invoegtoepassing Inkomend toegangsbeheer voor toepassingsgateway inschakelen voor een bestaand AKS-cluster uit te voeren.

- Als WLS wordt uitgevoerd in de doelnaamruimte, moet u WLS-resources opschonen in de naamruimte van de WebLogic Operator en de WebLogic Server-naamruimte om conflicten te voorkomen. In dit artikel heeft de WLS op AKS de WebLogic Operator ingericht in naamruimte

weblogic-operator-nsen de WebLogic Server in naamruimtesample-domain1-ns. Voer deze opdracht uitkubectl delete namespace weblogic-operator-ns sample-domain1-nsom de twee naamruimten te verwijderen.

De AKS-back-upextensie inschakelen

Voordat u doorgaat, gebruikt u de volgende stappen om de AKS-back-upextensie te installeren in het cluster in de secundaire regio:

Gebruik de volgende opdracht om verbinding te maken met het AKS-cluster in de regio VS - west 2:

az aks get-credentials \ --resource-group ${RG_NAME_WESTUS} \ --name ${AKS_NAME_WESTUS}Gebruik de volgende opdracht om de CSI-stuurprogramma's en momentopnamen voor uw cluster in te schakelen:

az aks update \ --resource-group ${RG_NAME_WESTUS} \ --name ${AKS_NAME_WESTUS} \ --enable-disk-driver \ --enable-file-driver \ --enable-blob-driver \ --enable-snapshot-controller --yes

Open de resourcegroep waarop AKS is geïmplementeerd. Selecteer het AKS-cluster in de lijst met resources.

Selecteer

Selecteer Volgende op de pagina AKS Backup-extensie installeren. Selecteer het opslagaccount en de Blob-container die u in de vorige stappen hebt gemaakt. Selecteer Volgende en vervolgens Maken. Het duurt ongeveer vijf minuten om deze stap te voltooien.

Notitie

Als u kosten wilt besparen, kunt u het AKS-cluster in de secundaire regio stoppen door de stappen in Stoppen en starten van een AKS-cluster (Azure Kubernetes Service) uit te voeren. Start het voordat u het WLS-cluster herstelt.

Wacht tot er een standaardback-up van de kluis is uitgevoerd

In AKS is de Vault-Standard-laag de enige laag die ondersteuning biedt voor georedundantie en herstel tussen regio's. Zoals aangegeven in welke opslaglaag voor back-ups wordt AKS-back-up ondersteund?, 'Er wordt slechts één gepland herstelpunt per dag verplaatst naar de kluislaag'. U moet wachten tot er een standaardback-up van de kluis plaatsvindt. Een goede ondergrens is om 24 uur na het voltooien van de vorige stap te wachten voordat u verdergaat.

Het primaire cluster stoppen

Het primaire WLS-cluster en het secundaire WLS-cluster worden geconfigureerd met dezelfde TLOG-database. Slechts één cluster kan tegelijkertijd eigenaar zijn van de database. Stop het primaire WLS-cluster om ervoor te zorgen dat het secundaire cluster correct werkt. In dit artikel stopt u het AKS-cluster om het WLS-cluster uit te schakelen met behulp van de volgende stappen:

- Open Azure Portal en ga naar de resourcegroep die u hebt ingericht in de sectie WLS implementeren in AKS .

- Open het AKS-cluster dat wordt vermeld in de resourcegroep.

- Selecteer Stoppen om het AKS-cluster te stoppen. Zorg ervoor dat de implementatie is voltooid voordat u verdergaat.

Het WLS-cluster herstellen

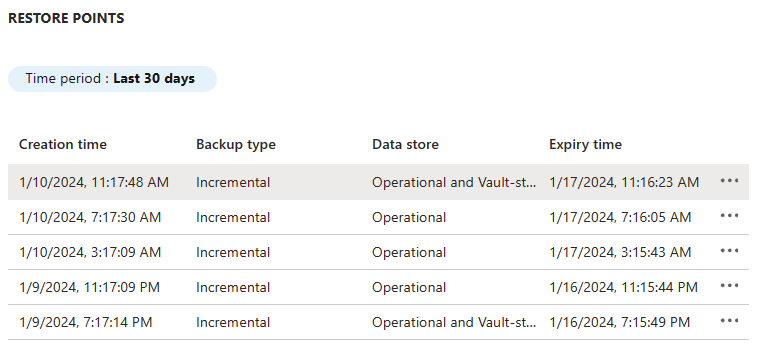

Back-ups van AKS ondersteunen back-ups van zowel operationele lagen als kluislagen. Alleen back-ups die zijn opgeslagen in de kluislaag kunnen worden gebruikt om een herstelbewerking uit te voeren naar een cluster in een andere regio (gekoppelde Azure-regio). Volgens de bewaarregels die zijn ingesteld in het back-upbeleid, wordt de eerste geslaagde back-up van een dag verplaatst naar de blobcontainer in meerdere regio's. Zie de sectie Welke back-upopslaglaag ondersteunt AKS-back-up? van Wat is Azure Kubernetes Service-back-up?

Nadat u georedundantie hebt geconfigureerd in de sectie Georedundantie configureren met behulp van Azure Backup , duurt het ten minste een dag voordat back-ups van de kluislaag beschikbaar zijn voor het herstellen.

Gebruik de volgende stappen om het WLS-cluster te herstellen:

Open Azure Portal en zoek naar Back-upcentrum. Selecteer Back-upcentrum onder Services.

Selecteer back-upexemplaren onder Beheren. Filter op het gegevensbrontype Kubernetes Services om het back-upexemplaren te vinden dat u in de vorige sectie hebt gemaakt.

Selecteer het back-upexemplaren om de lijst met herstelpunten weer te geven. In dit artikel is de naam van het exemplaar een tekenreeks die vergelijkbaar is met

wlsonaks*\wlsaksinstance20240109.Selecteer de nieuwste operationele en kluisstandaard back-up en selecteer vervolgens Meer opties. Selecteer Herstellen om het herstelproces te starten.

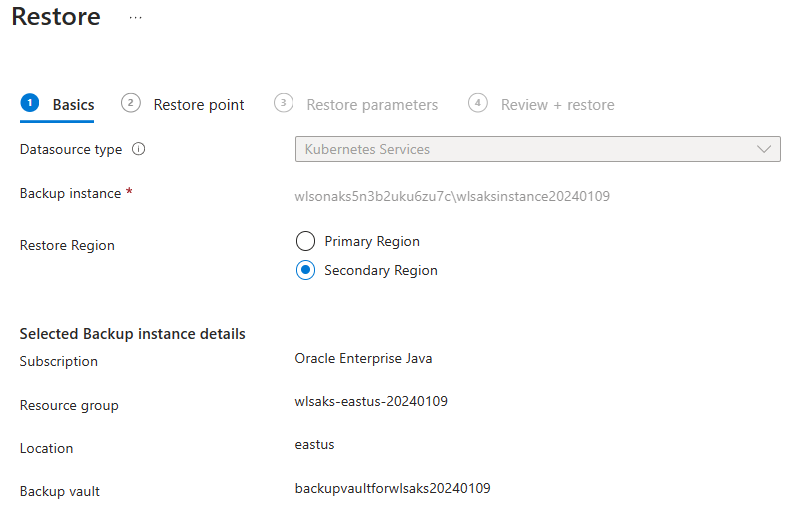

Op de pagina Herstellen is het standaarddeelvenster Herstelpunt. Selecteer Vorige om naar het deelvenster Basisbeginselen te gaan. Selecteer secundaire regio voor Herstelregio en selecteer vervolgens Volgende: Herstelpunt.

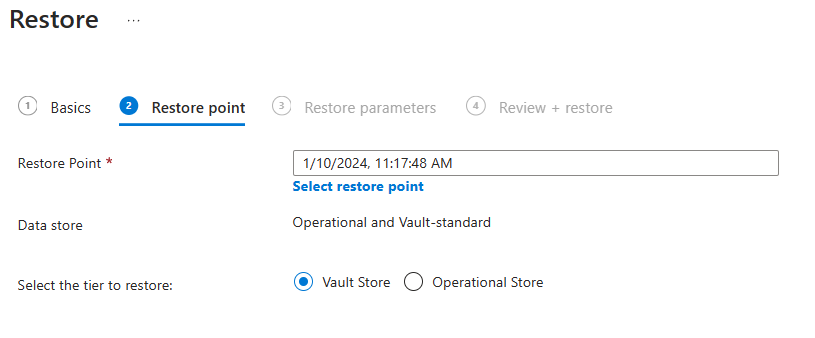

In het deelvenster Herstelpunt selecteert u de laag die u wilt herstellen, selecteert u Vault Store en selecteert u vervolgens Volgende:Parameters herstellen.

Gebruik in het deelvenster Parameters herstellen de volgende stappen:

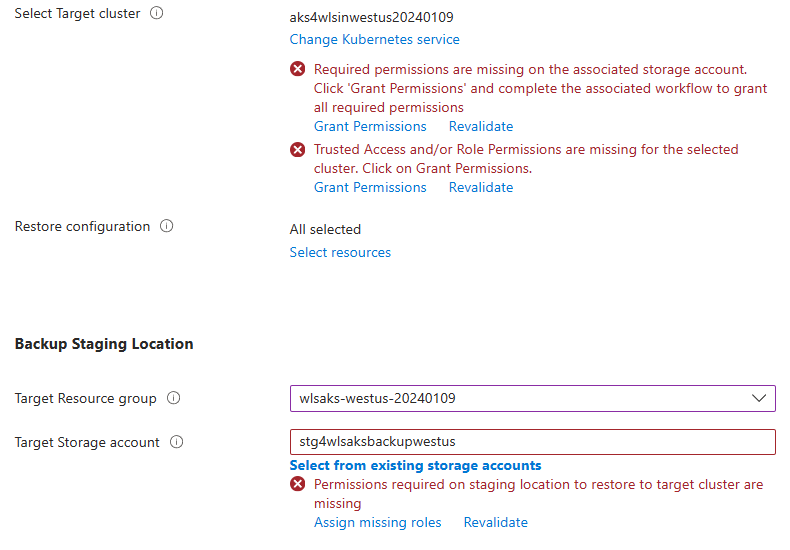

Selecteer als Doelcluster het AKS-clusterdat u in de regio West VS 2 hebt gemaakt. Er treedt een machtigingsprobleem op, zoals in de volgende schermopname wordt weergegeven. Selecteer Machtiging verlenen om de fouten te beperken.

Selecteer voor back-uplocatiehet opslagaccount dat u hebt gemaakt in VS - west 2. Er treedt een machtigingsprobleem op, zoals in de volgende schermopname wordt weergegeven. Selecteer Ontbrekende rollen toewijzen om de fouten te beperken.

Als de fouten nog steeds optreden nadat de roltoewijzingen zijn voltooid, selecteert u Opnieuwvalidate om de machtigingen te vernieuwen.

Wanneer u ontbrekende machtigingen verleent, als u wordt gevraagd om een bereik op te geven, accepteert u de standaardwaarde.

Selecteer Valideren. Als het goed is, ziet u het bericht dat validatie is voltooid. Los anders het probleem op en los het op voordat u doorgaat.

Selecteer Volgende:Controleren en herstellen en selecteer vervolgens Herstellen. Het duurt ongeveer 10 minuten om het WLS-cluster te herstellen.

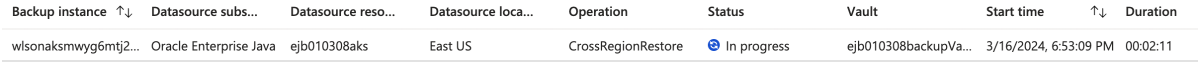

U kunt het herstelproces bewaken vanuit back-upcentrumbewaking>en rapportageback-uptaken>, zoals wordt weergegeven in de volgende schermopname:

Selecteer Vernieuwen om de meest recente voortgang weer te geven.

Nadat het proces zonder fouten is voltooid, stopt u het AKS-back-upcluster. Als u dit niet doet, ontstaan er eigendomsconflicten wanneer u in latere stappen toegang hebt tot de TLOG-database.

Start het primaire cluster.

Een Azure Traffic Manager instellen

In deze sectie maakt u een Azure Traffic Manager voor het distribueren van verkeer naar uw openbare toepassingen in de wereldwijde Azure-regio's. Het primaire eindpunt verwijst naar de Azure-toepassing Gateway in het primaire WLS-cluster en het secundaire eindpunt verwijst naar de Azure-toepassing Gateway in het secundaire WLS-cluster.

Maak een Azure Traffic Manager-profiel door de stappen in quickstart te volgen: Een Traffic Manager-profiel maken met behulp van Azure Portal. Sla de sectie Vereisten over. U hebt alleen de volgende secties nodig: Een Traffic Manager-profiel maken, Traffic Manager-eindpunten toevoegen en Traffic Manager-profiel testen. Gebruik de volgende stappen tijdens het doorlopen van deze secties en ga vervolgens terug naar dit artikel nadat u Azure Traffic Manager hebt gemaakt en geconfigureerd:

Wanneer u bij de sectie Een Traffic Manager-profiel maken bent, gebruikt u in stap 2 Traffic Manager-profiel maken de volgende stappen:

- Sla de unieke Traffic Manager-profielnaam op voor naam , bijvoorbeeld tmprofile-ejb120623.

- Sla de naam van de nieuwe resourcegroep op voor de resourcegroep , bijvoorbeeld myResourceGroupTM1.

Wanneer u de sectie Traffic Manager-eindpunten toevoegt, gebruikt u de volgende stappen:

- Na de stap Selecteer het profiel in de zoekresultaten, voert u de volgende stappen uit:

- Selecteer onder Instellingen de optie Configuratie.

- Voer 10 in voor TTL (Time to Live) voor DNS.

- Voer onder Instellingen voor eindpuntmonitor voor Path /weblogic/ready in.

- Gebruik de volgende waarden onder De instellingen voor failover van snelle eindpunten:

- Voer 10 in voor het testen van interne gegevens.

- Voer voor Getolereerd aantal fouten 3 in.

- Voor time-out van de test, 5.

- Selecteer Opslaan. Wacht totdat het is voltooid.

- Gebruik in stap 4 voor het toevoegen van het primaire eindpunt

myPrimaryEndpointde volgende stappen:- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer het IP-adres in van Application Gateway dat is geïmplementeerd in het WLS-cluster VS - oost dat u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Gebruik in stap 6 voor het toevoegen van een failover/secundair eindpunt myFailoverEndpoint de volgende stappen:

- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer het IP-adres in van Application Gateway dat is geïmplementeerd in het WLS-cluster VS - west dat u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Wacht even. Selecteer Vernieuwen totdat de status Controleren de volgende statussen heeft bereikt:

- Het primaire eindpunt is Online.

- Het failover-eindpunt is gedegradeerd.

- Na de stap Selecteer het profiel in de zoekresultaten, voert u de volgende stappen uit:

Wanneer u het sectie Traffic Manager-profiel test, gebruikt u de volgende stappen:

- In subsectie Controleer de DNS-naam in stap 3, sla de DNS-naam van uw Traffic Manager-profiel op,

http://tmprofile-ejb120623.trafficmanager.netbijvoorbeeld. - In subsectie Traffic Manager in actie weergeven, gebruikt u de volgende stappen:

- Voeg in stap 1 en 3 /weblogic/ready toe aan de DNS-naam van uw Traffic Manager-profiel in uw webbrowser,

http://tmprofile-ejb120623.trafficmanager.net/weblogic/readybijvoorbeeld. Er wordt een lege pagina weergegeven zonder een foutbericht. - In stap 4 hebt u geen toegang tot /weblogic/ready, wat wordt verwacht omdat het secundaire cluster is gestopt.

- Schakel het primaire eindpunt opnieuw in.

- Voeg in stap 1 en 3 /weblogic/ready toe aan de DNS-naam van uw Traffic Manager-profiel in uw webbrowser,

- In subsectie Controleer de DNS-naam in stap 3, sla de DNS-naam van uw Traffic Manager-profiel op,

Het primaire eindpunt heeft nu de status Ingeschakeld en Online en het failover-eindpunt heeft de status Ingeschakeld en Gedegradeerd in het Traffic Manager-profiel. Houd de pagina geopend om de eindpuntstatus later te controleren.

Failover testen van primair naar secundair

Als u failover wilt testen, voert u in deze sectie handmatig een failover uit van uw primaire databaseserver en WLS-cluster naar de secundaire databaseserver en het WLS-cluster.

Omdat het primaire cluster actief is, fungeert het als het actieve cluster en verwerkt het alle gebruikersaanvragen die worden gerouteerd door uw Traffic Manager-profiel.

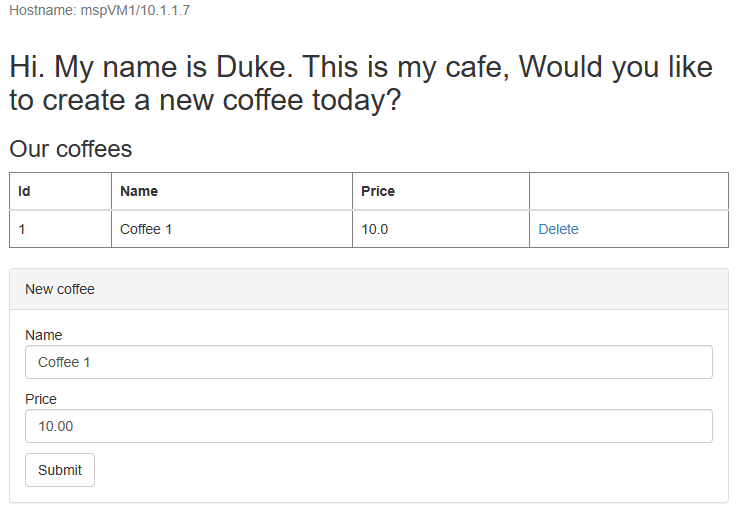

Open de DNS-naam van uw Azure Traffic Manager-profiel op een nieuw tabblad van de browser, waarbij u de contexthoofdmap /weblogic-café van de geïmplementeerde app toevoegt, http://tmprofile-ejb120623.trafficmanager.net/weblogic-cafebijvoorbeeld. Maak een nieuwe koffie met naam en prijs , bijvoorbeeld Koffie 1 met prijs 10. Deze vermelding wordt bewaard in zowel de tabel met toepassingsgegevens als de sessietabel van de database. De gebruikersinterface die u ziet, moet er ongeveer uitzien als in de volgende schermopname:

Als uw gebruikersinterface er niet op lijkt, kunt u het probleem oplossen voordat u doorgaat.

Houd de pagina open zodat u deze later kunt gebruiken voor het testen van failovers.

Failover naar de secundaire site

Gebruik de volgende stappen om een failover uit te voeren van de primaire naar de secundaire.

Gebruik eerst de volgende stappen om het primaire AKS-cluster te stoppen:

- Open Azure Portal en ga naar de resourcegroep die is ingericht in de sectie WLS implementeren in AKS .

- Open het AKS-cluster dat wordt vermeld in de resourcegroep.

- Selecteer Stoppen om het AKS-cluster te stoppen. Zorg ervoor dat de implementatie is voltooid voordat u verdergaat.

Gebruik vervolgens de volgende stappen om een failover uit te voeren van de Azure SQL Database van de primaire server naar de secundaire server.

- Ga naar het browsertabblad van uw Azure SQL Database-failovergroep.

- Selecteer Failover>Ja.

- Wacht totdat het is voltooid.

Gebruik vervolgens de volgende stappen om het secundaire cluster te starten.

- Open Azure Portal en ga naar de resourcegroep met een AKS-cluster in de secundaire regio.

- Open het AKS-cluster dat wordt vermeld in de resourcegroep.

- Selecteer Starten om het AKS-cluster te starten. Zorg ervoor dat de implementatie is voltooid voordat u verdergaat.

Gebruik ten slotte de volgende stappen om de voorbeeld-app te controleren nadat het eindpunt myFailoverEndpoint de status Online heeft:

Ga naar het browsertabblad van Traffic Manager en vernieuw de pagina totdat u ziet dat de statuswaarde Controleren van het eindpunt

myFailoverEndpointde status Online invoert.Ga naar het browsertabblad van de voorbeeld-app en vernieuw de pagina. Als het goed is, worden dezelfde gegevens weergegeven in de tabel met toepassingsgegevens en de sessietabel die wordt weergegeven in de gebruikersinterface, zoals wordt weergegeven in de volgende schermopname:

Als u dit gedrag niet ziet, kan het zijn dat traffic manager de tijd neemt om DNS bij te werken om naar de failoversite te verwijzen. Het probleem kan ook zijn dat uw browser het resultaat van de DNS-naamomzetting in de cache heeft opgeslagen die verwijst naar de mislukte site. Wacht even en vernieuw de pagina opnieuw.

Notitie

Een oplossing voor hoge beschikbaarheid/herstel na noodgevallen die gereed is voor productie, is bedoeld voor het voortdurend kopiëren van de WLS-configuratie van de primaire naar de secundaire clusters volgens een normaal schema. Zie de verwijzingen naar de Oracle-documentatie aan het einde van dit artikel voor meer informatie over hoe u dit doet.

Als u de failover wilt automatiseren, kunt u waarschuwingen gebruiken voor metrische gegevens van Traffic Manager en Azure Automation. Zie de sectie Waarschuwingen over metrische gegevens van Traffic Manager van metrische gegevens en waarschuwingen van Traffic Manager en een waarschuwing gebruiken om een Azure Automation-runbook te activeren voor meer informatie.

Failback naar de primaire site

Als u een failback wilt uitvoeren naar de primaire site, moet u ervoor zorgen dat de twee clusters een back-upconfiguratie met spiegeling hebben. U kunt deze status bereiken met behulp van de volgende stappen:

- Schakel de AKS-clusterback-ups in de regio VS - west 2 in door de stappen in de sectie Geo-redundantie configureren met behulp van Azure Backup, te beginnen bij stap 4.

- Herstel de meest recente back-up van de kluislaag naar het cluster in de regio VS - oost door de stappen in de sectie Voorbereiden voor het herstellen van het WLS-cluster in een secundaire regio te volgen. Sla de stappen over die u al hebt voltooid.

- Gebruik vergelijkbare stappen in de sectie Failover naar de secundaire site om een failback uit te voeren naar de primaire site, inclusief de databaseserver en het cluster.

Resources opschonen

Als u de WLS-clusters en andere onderdelen niet wilt blijven gebruiken, gebruikt u de volgende stappen om de resourcegroepen te verwijderen om de resources op te schonen die in deze zelfstudie worden gebruikt:

- Voer in het zoekvak boven aan Azure Portal Back-upkluizen in en selecteer de back-upkluizen in de zoekresultaten.

- Selecteer Update voor voorlopig verwijderen> beheren>van eigenschappen.> Schakel naast Voorlopig verwijderen inschakelen het selectievakje uit.

- Selecteer Back-upexemplaren beheren>. Selecteer het exemplaar dat u hebt gemaakt en verwijder het.

- Voer de naam van de resourcegroep van Azure SQL Database-servers in, bijvoorbeeld

myResourceGroup, in het zoekvak boven aan Azure Portal en selecteer de overeenkomende resourcegroep in de zoekresultaten. - Selecteer Resourcegroep verwijderen.

- Voer de naam van de resourcegroep in om het verwijderen te bevestigen.

- Selecteer Verwijderen.

- Herhaal stap 4-7 voor de resourcegroep van Traffic Manager,

myResourceGroupTM1bijvoorbeeld. - Herhaal stap 4-7 voor de resourcegroep van het primaire WLS-cluster,

wls-aks-eastus-20240109bijvoorbeeld. - Herhaal stap 4-7 voor de resourcegroep van het secundaire WLS-cluster,

wls-aks-westus-20240109bijvoorbeeld.

Volgende stappen

In deze zelfstudie stelt u een HA/DR-oplossing in die bestaat uit een actief-passieve toepassingsinfrastructuurlaag met een actief-passieve databaselaag en waarin beide lagen twee geografisch verschillende sites omvatten. Op de eerste site zijn zowel de infrastructuurlaag van de toepassing als de databaselaag actief. Op de tweede site wordt het secundaire domein afgesloten en is de secundaire database stand-by.

Ga door met het verkennen van de volgende verwijzingen voor meer opties voor het bouwen van HA/DR-oplossingen en het uitvoeren van WLS in Azure: