Groepsbeleid configureren en implementeren Beheer istratieve sjablonen voor Dev Tunnels

IT-Beheer istrators in organisaties willen mogelijk bepaalde aspecten van Dev Tunnels beheren om consistentie of naleving binnen hun organisatie te bereiken. Een eenvoudige manier om dit controleniveau te bereiken, is door groepsbeleidsinstellingen te configureren en vervolgens te implementeren op de clientcomputers. De Dev Tunnels in Visual Studio, port forwarding ingebouwd in Visual Studio Code, de extensie Visual Studio Code Remote - Tunnels en devtunnel CLI-beleid worden geconsolideerd in de Beheer istrator Template-bestanden (ADMX/ADML) voor Dev Tunnels.

In deze quickstart leert u hoe u groepsbeleidsinstellingen voor Dev Tunnels in uw organisatie configureert en implementeert.

Vereisten

- Windows Server 2016, Windows Server 2019, Windows Server 2022, Windows 8.1, Windows 10, Windows 11

- Active Directory

- Toegang tot editor voor lokaal groepsbeleid

Notitie

Het beleid is alleen van toepassing op Windows-computers.

Beleid ondersteund

- Anonieme tunneltoegang uitschakelen: anonieme tunneltoegang niet toestaan. Als u dit beleid inschakelt, kunnen gebruikers privé of organisatie selecteren voor tunneltoegang. Dit betekent dat gebruikers geen verbinding kunnen maken met een bestaande tunnel met anoniem toegangsbeheer, een bestaande tunnel kunnen hosten met anoniem toegangsbeheer of anonieme toegang kunnen toevoegen aan bestaande of nieuwe tunnels.

- Dev Tunnels uitschakelen: gebruikers niet toestaan de Dev Tunnels-service te gebruiken. Alle opdrachten, met enkele uitzonderingen, moeten toegang worden geweigerd wanneer dit beleid is ingeschakeld. Uitzonderingen: niet-set, echo, ping en gebruiker.

- Alleen geselecteerde Microsoft Entra-tenant-id's toestaan: gebruikers moeten zich verifiëren binnen de opgegeven tenantlijst om toegang te krijgen tot Dev Tunnels. Wanneer u dit beleid inschakelt, kunnen meerdere tenant-id's worden toegevoegd met behulp van een puntkomma of komma om elke id te scheiden. Alle opdrachten, met enkele uitzonderingen, moeten toegang worden geweigerd wanneer dit beleid is ingeschakeld en de tenant-id van de gebruiker zich niet in de lijst met toegestane tenant-id's bevindt. Uitzonderingen: niet-set, echo, ping en gebruiker. Volg de stappen in dit artikel om uw Microsoft Entra-tenant-id te vinden.

Beleid configureren met editor voor lokaal groepsbeleid

De Beheer istrator-sjabloonbestanden downloaden

- Ga naar het Microsoft Downloadcentrum en download de Beheer istrator-sjabloonbestanden (ADMX/ADML) voor Dev Tunnels.

- Navigeer naar de

C:\Windows\PolicyDefinitionsmap en voeg hetTunnelsPolicies.admxbestand toe. - Navigeer naar de

C:\Windows\PolicyDefinitions\en-USmap en voeg hetTunnelsPolicies.admlbestand toe.

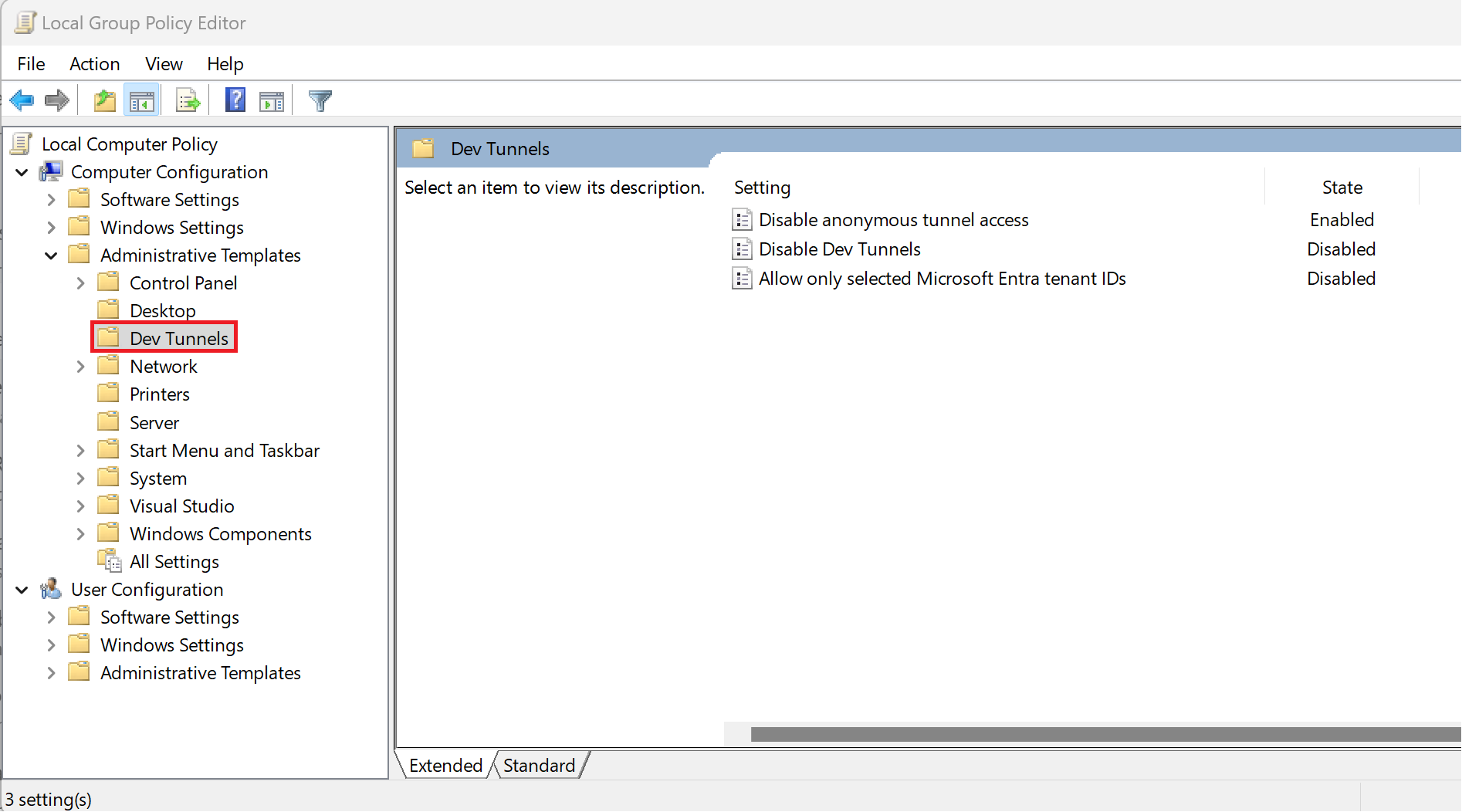

Het beleid toepassen met behulp van de editor voor lokaal groepsbeleid

- Open de opdrachtprompt en voer deze uit

gpupdate /forceom ervoor te zorgen dat de beleidsbestanden zijn geconfigureerd. - Open de Editor voor lokaal Groepsbeleid van Windows.

- Navigeer naar Computerconfiguratie > Beheer istratieve sjablonen > Dev Tunnels.

- Pas de gewenste beleidswijzigingen toe.

Contact opnemen

Als u feedback, functieaanvragen, vragen of een onverwacht probleem ondervindt tijdens het werken met de devtunnel CLI, neemt u contact met ons op. We horen graag van u!

GitHub-problemen zijn een uitstekende manier om verbinding met ons te maken. U kunt een nieuw probleem openen of stemmen op bestaande problemen met behulp van een 👍 reactie op:

- Verzoeken om een functie toe te voegen

- Een bug verzenden

- Feedback geven

Als u een onderneming bent die ontwikkeltunnels in uw organisatie wilt gebruiken met specifieke vragen over beveiliging, enterprise management of ondersteuning, kunt u ons een e-mail sturen naar tunnelsfeedback@microsoft.com.