ERSPAN (verouderd) verkeer spiegelen met een Cisco-switch configureren

Dit artikel is een in een reeks artikelen waarin het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT wordt beschreven.

Dit artikel bevat richtlijnen op hoog niveau voor het configureren van ingekapselde verkeerspiegeling van remote switched port analyzer (ERSPAN) voor een Cisco-switch.

U wordt aangeraden uw ontvangende router te gebruiken als de algemene routeringstunnelbestemming (GRE).

Vereisten

Voordat u begint, moet u ervoor zorgen dat u begrijpt wat uw plan is voor netwerkbewaking met Defender for IoT en de SPAN-poorten die u wilt configureren.

Zie Verkeersspiegelingsmethoden voor OT-bewaking voor meer informatie.

De Cisco-switch configureren

De volgende code toont een voorbeelduitvoer ifconfig voor ERSPAN die is geconfigureerd op een Cisco-switch:

monitor session 1 type erspan-source

description ERSPAN to D4IoT

erspan-id 32 # required, # between 1-1023

vrf default # required

destination ip 172.1.2.3 # IP address of destination

source interface port-channel1 both # Port(s) to be sniffed

filter vlan 1 # limit VLAN(s) (optional)

no shut # enable

monitor erspan origin ip-address 172.1.2.1 global

Zie de CLI-opdrachtreferentie van OT-netwerksensoren voor meer informatie.

Verkeerspiegeling valideren

Nadat u verkeerspiegeling hebt geconfigureerd, probeert u een voorbeeld van opgenomen verkeer (PCAP-bestand) te ontvangen van de switch SPAN- of mirrorpoort.

Een voorbeeld van een PCAP-bestand helpt u bij het volgende:

- De switchconfiguratie valideren

- Controleer of het verkeer dat via uw switch gaat relevant is voor bewaking

- De bandbreedte en het geschatte aantal apparaten identificeren dat door de switch is gedetecteerd

Gebruik een network protocol analyzer-toepassing, zoals Wireshark, om een paar minuten een PCAP-voorbeeldbestand op te nemen. Sluit bijvoorbeeld een laptop aan op een poort waar u verkeerscontrole hebt geconfigureerd.

Controleer of Unicast-pakketten aanwezig zijn in het opnameverkeer. Unicast-verkeer is verkeer dat van adres naar een ander wordt verzonden.

Als het grootste deel van het verkeer ARP-berichten is, is uw configuratie voor verkeersspiegeling niet juist.

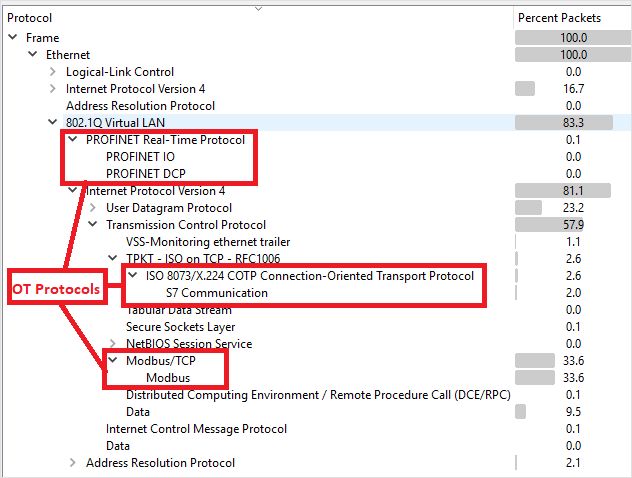

Controleer of uw OT-protocollen aanwezig zijn in het geanalyseerde verkeer.

Voorbeeld:

Verouderde ERSPAN configureren in de CLI

Belangrijk

Het wordt afgeraden verouderde versies van de software te gebruiken, omdat dit beveiligingsproblemen voor uw systeem kan veroorzaken. Als u nog steeds de verouderde versie gebruikt, moet de gebruiker specifieke CLI-opdrachten uitvoeren die in deze sectie worden besproken.

Setup configureren via de CLI

Gebruik deze procedure om de volgende initiële instellingen te configureren via CLI:

- Aanmelden bij de sensorconsole en een nieuw gebruikerswachtwoord voor beheerders instellen

- Netwerkdetails voor uw sensor definiëren

- De interfaces definiëren die u wilt bewaken

CLI verouderd

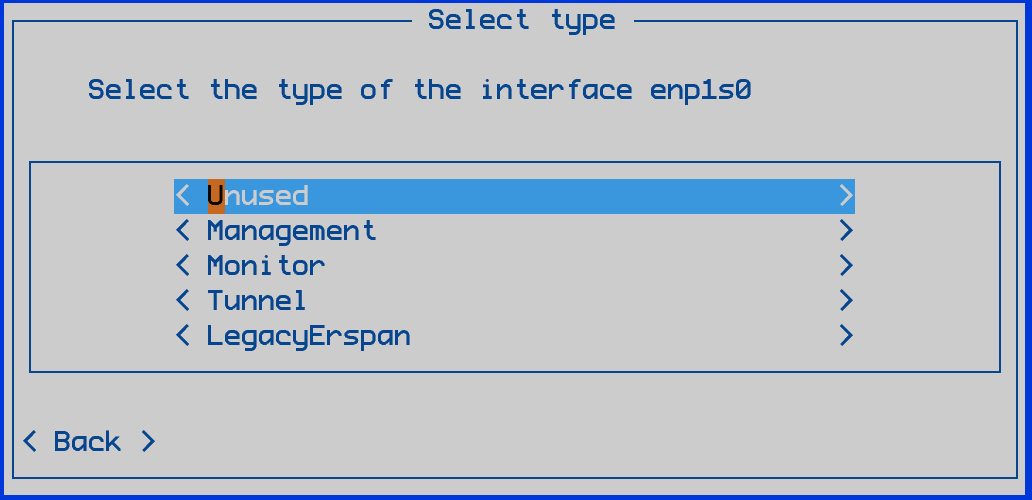

Als u een verouderde ERSPAN-tunnelinginterface in de CLI wilt configureren, moet u een aangepaste coderegel gebruiken. Deze code zorgt ervoor dat de verouderde ERSPAN-optie beschikbaar is in de wizard CLI-sensorconfiguratie.

Een nieuwe verouderde ERPSAN kan alleen worden geconfigureerd als u een bestaande interface hebt geconfigureerd.

De verouderde ERSPAN configureren:

Meld u aan bij uw sensor met behulp van een CLI-interface met een cyberx- of beheerdergebruiker.

Typ

ERSPAN=1 python3 -m cyberx.config.configure.

Selecteer LegacyErspan en wijs een interface toe.

Selecteer Opslaan.