Hybride of lucht-gapped OT-sensorbeheer implementeren

Met Microsoft Defender for IoT kunnen organisaties naleving van hun OT-omgeving bereiken en onderhouden door een uitgebreide oplossing te bieden voor detectie en beheer van bedreigingen, inclusief dekking in parallelle netwerken. Defender for IoT ondersteunt organisaties in de velden industriële, energie en nutsvoorzieningen en nalevingsorganisaties zoals NERC CIP of IEC62443.

Belangrijk

De verouderde on-premises beheerconsole wordt na 1 januari 2025 niet ondersteund of kan worden gedownload. We raden u aan om vóór deze datum over te stappen naar de nieuwe architectuur met behulp van het volledige spectrum van on-premises API's en cloud-API's. Zie Buitengebruikstelling van de on-premises beheerconsole voor meer informatie.

Bepaalde industrieën, zoals overheidsorganisaties, financiële diensten, kerncentrales en industriële productie, onderhouden netwerken met luchtuitloop. Air-gapped netwerken zijn fysiek gescheiden van andere, onbeveiligde netwerken zoals bedrijfsnetwerken, gastnetwerken of internet. Defender for IoT helpt deze organisaties te voldoen aan wereldwijde standaarden voor detectie en beheer van bedreigingen, netwerksegmentatie en meer.

Hoewel digitale transformatie bedrijven heeft geholpen om hun activiteiten te stroomlijnen en hun onderlijnen te verbeteren, hebben ze vaak last van wrijving met netwerken met lucht-gapped. De isolatie in air-gapped-netwerken biedt beveiliging, maar ook ingewikkelde digitale transformatie. Architectuurontwerpen zoals Zero Trust, waaronder het gebruik van meervoudige verificatie, zijn bijvoorbeeld lastig om toe te passen op netwerken met een air-gapped.

Air-gapped netwerken worden vaak gebruikt voor het opslaan van gevoelige gegevens of het beheren van fysieke cybersystemen die niet zijn verbonden met een extern netwerk, waardoor ze minder kwetsbaar zijn voor cyberaanvallen. Air-gapped netwerken zijn echter niet volledig beveiligd en kunnen nog steeds worden geschonden. Het is daarom noodzakelijk om netwerken met lucht-gapped te bewaken om potentiële bedreigingen te detecteren en erop te reageren.

In dit artikel wordt de architectuur beschreven van het implementeren van hybride en air-gapped beveiligingsoplossingen, waaronder de uitdagingen en aanbevolen procedures voor het beveiligen en bewaken van hybride en lucht-gapped netwerken. In plaats van de onderhoudsinfrastructuur van Defender for IoT in een gesloten architectuur te bewaren, raden we u aan uw Defender for IoT-sensoren te integreren in uw bestaande IT-infrastructuur, inclusief on-site of externe resources. Deze aanpak zorgt ervoor dat uw beveiligingsbewerkingen soepel, efficiënt worden uitgevoerd en eenvoudig te onderhouden zijn.

Aanbevelingen voor architectuur

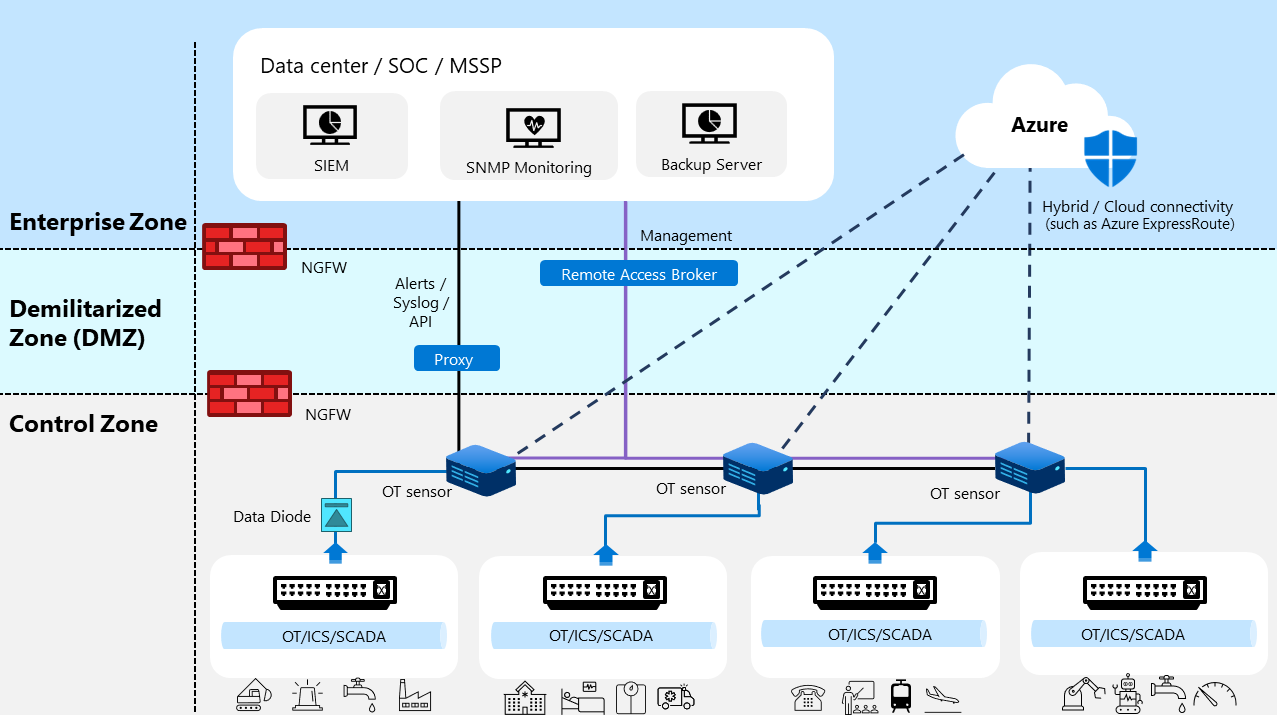

In de volgende afbeelding ziet u een voorbeeldarchitectuur op hoog niveau van onze aanbevelingen voor het bewaken en onderhouden van Defender for IoT-systemen, waarbij elke OT-sensor verbinding maakt met meerdere beveiligingsbeheersystemen in de cloud of on-premises.

In deze voorbeeldarchitectuur maken drie sensoren verbinding met vier routers in verschillende logische zones binnen de hele organisatie. De sensoren bevinden zich achter een firewall en integreren met lokale, on-premises IT-infrastructuur, zoals lokale back-upservers, externe toegangsverbindingen via SASE en waarschuwingen doorsturen naar een on-premises SIEM-systeem (Security Event and Information Management).

In deze voorbeeldafbeelding wordt communicatie voor waarschuwingen, syslog-berichten en API's weergegeven in een ononderbroken zwarte lijn. On-premises beheercommunicatie wordt weergegeven in een ononderbroken paarse lijn en cloud-/hybride beheercommunicatie wordt weergegeven in een gestippelde zwarte lijn.

De richtlijnen voor Defender for IoT-architectuur voor hybride en air-gapped-netwerken helpen u bij het volgende:

- Gebruik uw bestaande organisatie-infrastructuur om uw OT-sensoren te bewaken en te beheren, waardoor er minder behoefte is aan extra hardware of software

- Gebruik organisatorische beveiligingsstackintegraties die steeds betrouwbaarder en robuuster zijn, ongeacht of u zich in de cloud of on-premises bevindt

- Werk samen met uw wereldwijde beveiligingsteams door de toegang tot cloud- en on-premises resources te controleren en te beheren, zodat uw OT-omgevingen consistent zichtbaar en beschermd zijn

- Verhoog uw OT-beveiligingssysteem door cloudresources toe te voegen die uw bestaande mogelijkheden verbeteren en mogelijk maken, zoals bedreigingsinformatie, analyses en automatisering

Installatiestappen

Gebruik de volgende stappen om een Defender for IoT-systeem te implementeren in een air-gapped- of hybride omgeving:

Voltooi de implementatie van elke OT-netwerksensor volgens uw plan, zoals beschreven in Defender for IoT implementeren voor OT-bewaking.

Voor elke sensor voert u de volgende stappen uit:

Integreer met SIEM-/syslog-servers van partners, waaronder het instellen van e-mailmeldingen. Voorbeeld:

Gebruik de Defender for IoT-API om beheerdashboards te maken. Zie Defender for IoT API-naslaginformatie voor meer informatie.

Stel een proxy of gekoppelde proxy's in voor de beheeromgeving.

Statuscontrole instellen met behulp van een SNMP MIB-server of via CLI. Zie voor meer informatie:

Configureer de toegang tot de serverbeheerinterface, zoals via iDRAC of iLO.

Configureer een back-upserver, inclusief configuraties om uw back-up op te slaan op een externe server. Zie Back-up maken en herstellen van OT-netwerksensoren vanuit de sensorconsole voor meer informatie.