Wat is firmwareanalyse (preview)?

Net zoals computers besturingssystemen hebben, hebben IoT-apparaten firmware en het is de firmware die IoT-apparaten uitvoert en beheert. Voor IoT-apparaatbouwers is beveiliging een bijna universeel probleem, omdat IoT-apparaten traditioneel geen basisbeveiligingsmaatregelen hebben.

IoT-aanvalsvectoren maken bijvoorbeeld meestal gebruik van eenvoudig exploiteerbaar, maar eenvoudig te corrigeren zwakke punten, zoals vastgelegde gebruikersaccounts, verouderde en kwetsbare opensource-pakketten of de persoonlijke cryptografische ondertekeningssleutel van een fabrikant.

Gebruik de firmwareanalyseservice om ingesloten beveiligingsrisico's, beveiligingsproblemen en veelvoorkomende zwakke plekken te identificeren die anders niet kunnen worden gedetecteerd.

Notitie

De pagina Firmwareanalyse bevindt zich in PREVIEW. De aanvullende voorwaarden van Azure Preview bevatten andere juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Controleren of uw firmware veilig is

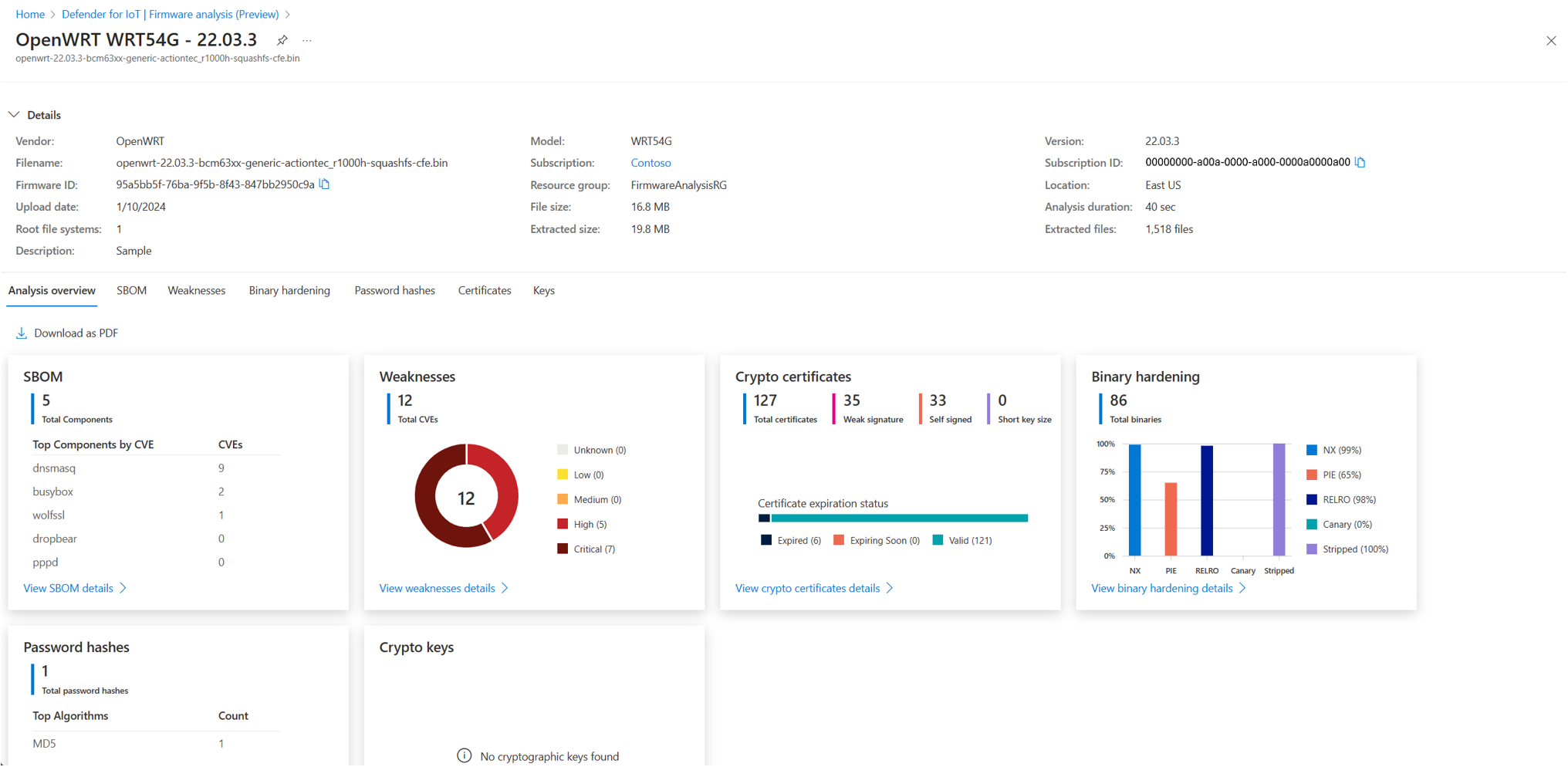

Firmwareanalyse kan uw firmware analyseren op veelvoorkomende zwakke punten en beveiligingsproblemen, en inzicht geven in de beveiliging van uw firmware. Deze analyse is handig, ongeacht of u de firmware intern bouwt of firmware van uw toeleveringsketen ontvangt.

Softwarefactuur van materialen (SBOM):ontvang een gedetailleerde lijst met opensource-pakketten die worden gebruikt tijdens het buildproces van de firmware. Bekijk de pakketversie en welke licentie het gebruik van het opensource-pakket bepaalt.

CVE-analyse: Bekijk welke firmwareonderdelen openbaar bekende beveiligingsproblemen en blootstellingen hebben.

Analyse van binaire beveiliging: identificeer binaire bestanden die geen specifieke beveiligingsvlagmen hebben ingeschakeld tijdens compilatie, zoals bufferoverloopbeveiliging, positie onafhankelijke uitvoerbare bestanden en meer algemene technieken voor beveiliging.

SSL-certificaatanalyse: verlopen en ingetrokken TLS/SSL-certificaten weergeven.

Analyse van openbare en persoonlijke sleutels: controleer of de openbare en persoonlijke cryptografische sleutels die in de firmware zijn gedetecteerd, nodig zijn en niet per ongeluk.

Wachtwoord-hashextractie: zorg ervoor dat wachtwoordhashes voor gebruikersaccounts veilige cryptografische algoritmen gebruiken.