Uw Google Cloud Platform-containers (GCP) beveiligen met Defender for Containers

Defender for Containers in Microsoft Defender voor Cloud is de cloudeigen oplossing die wordt gebruikt om uw containers te beveiligen, zodat u de beveiliging van uw clusters, containers en hun toepassingen kunt verbeteren, bewaken en onderhouden.

Meer informatie over Overzicht van Microsoft Defender for Containers.

Meer informatie over de prijzen van Defender for Container vindt u op de pagina met prijzen.

Vereisten

U hebt een Microsoft Azure-abonnement nodig. Als u geen Azure-abonnement hebt, kunt u zich registreren voor een gratis abonnement.

U moet Microsoft Defender voor Cloud inschakelen voor uw Azure-abonnement.

Controleer of uw Kubernetes-knooppunten toegang hebben tot bronopslagplaatsen van uw pakketbeheerder.

Zorg ervoor dat de volgende Kubernetes-netwerkvereisten met Azure Arc zijn gevalideerd.

Het Defender for Containers-plan inschakelen voor uw GCP-project

Google Kubernetes Engine-clusters (GKE) beveiligen:

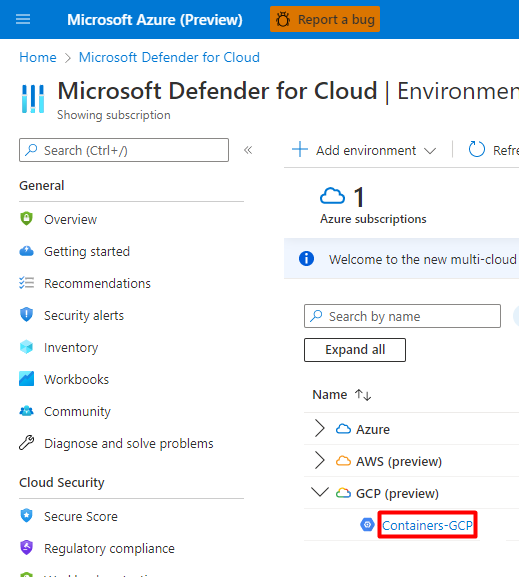

Meld u aan bij het Azure-portaal.

Zoek en selecteer Microsoft Defender voor Cloud.

Selecteer omgevingsinstellingen in het menu Defender voor Cloud.

Selecteer het relevante GCP-project.

Selecteer de knop Volgende: Knop Plannen selecteren .

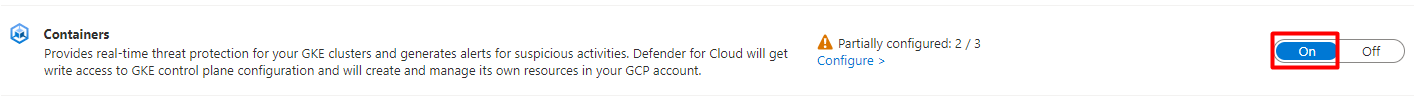

Zorg ervoor dat het Containers-plan is ingeschakeld.

Als u optionele configuraties voor het plan wilt wijzigen, selecteert u Instellingen.

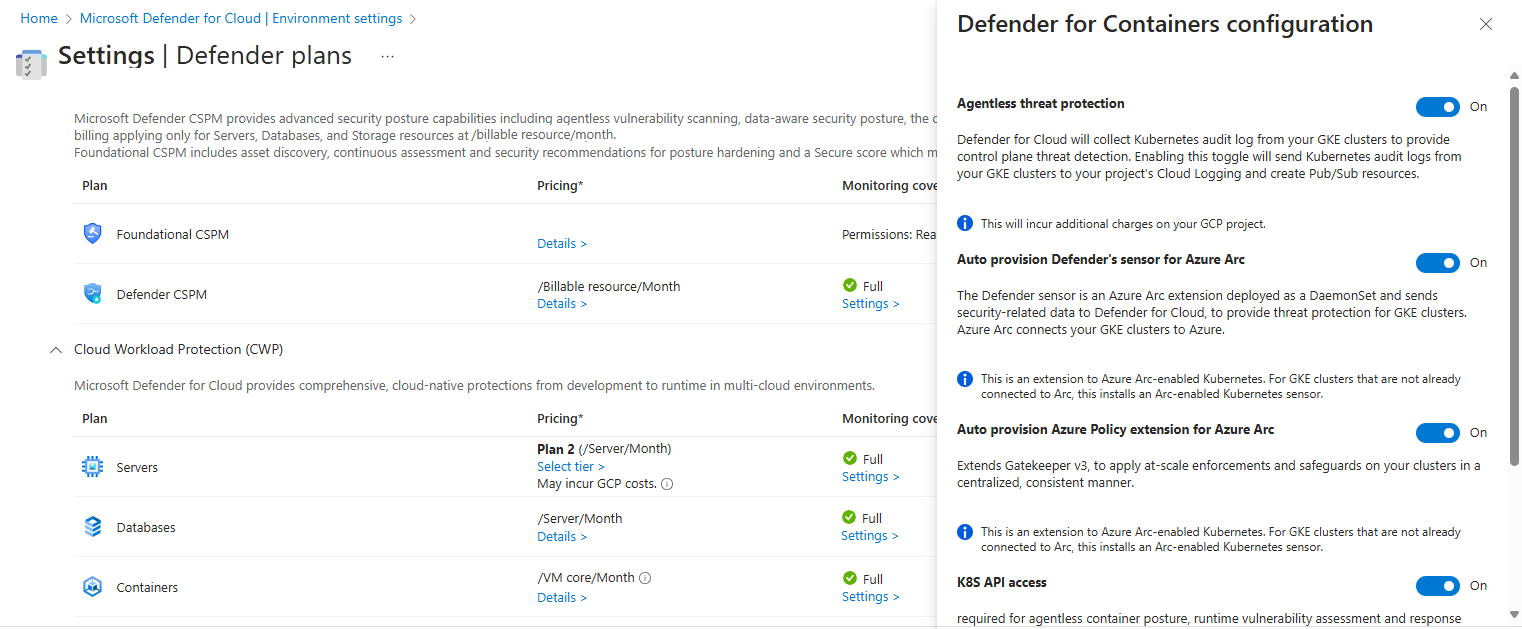

Kubernetes-auditlogboeken voor Defender voor Cloud: standaard ingeschakeld. Deze configuratie is alleen beschikbaar op GCP-projectniveau. Het biedt een verzameling zonder agent van de auditlogboekgegevens via GCP Cloud Logging naar de Microsoft Defender voor Cloud back-end voor verdere analyse. Defender for Containers vereist auditlogboeken voor het besturingsvlak om runtime-bedreigingsbeveiliging te bieden. Als u Kubernetes-auditlogboeken naar Microsoft Defender wilt verzenden, schakelt u de instelling in op Aan.

Notitie

Als u deze configuratie uitschakelt, wordt de

Threat detection (control plane)functie uitgeschakeld. Meer informatie over de beschikbaarheid van functies.De sensor van Defender automatisch inrichten voor Azure Arc en de Azure Policy-extensie automatisch inrichten voor Azure Arc: standaard ingeschakeld. U kunt Kubernetes met Azure Arc en de bijbehorende extensies op uw GKE-clusters op drie manieren installeren:

- Schakel automatische inrichting van Defender for Containers in op projectniveau, zoals wordt uitgelegd in de instructies in deze sectie. We raden deze methode aan.

- Gebruik Defender voor Cloud aanbevelingen voor installatie per cluster. Ze worden weergegeven op de pagina met Microsoft Defender voor Cloud aanbevelingen. Meer informatie over het implementeren van de oplossing voor specifieke clusters.

- Installeer Kubernetes en -extensies met Arc handmatig.

Detectie zonder agent voor Kubernetes biedt API-gebaseerde detectie van uw Kubernetes-clusters. Als u de detectie zonder agent voor de Kubernetes-functie wilt inschakelen, schakelt u de instelling in op Aan.

De evaluatie van beveiligingsproblemen zonder agent biedt beheer van beveiligingsproblemen voor installatiekopieën die zijn opgeslagen in Google-registers (GAR en GCR) en het uitvoeren van installatiekopieën op uw GKE-clusters. Als u de functie Evaluatie van beveiligingsproblemen zonder agent wilt inschakelen, schakelt u de instelling in op Aan.

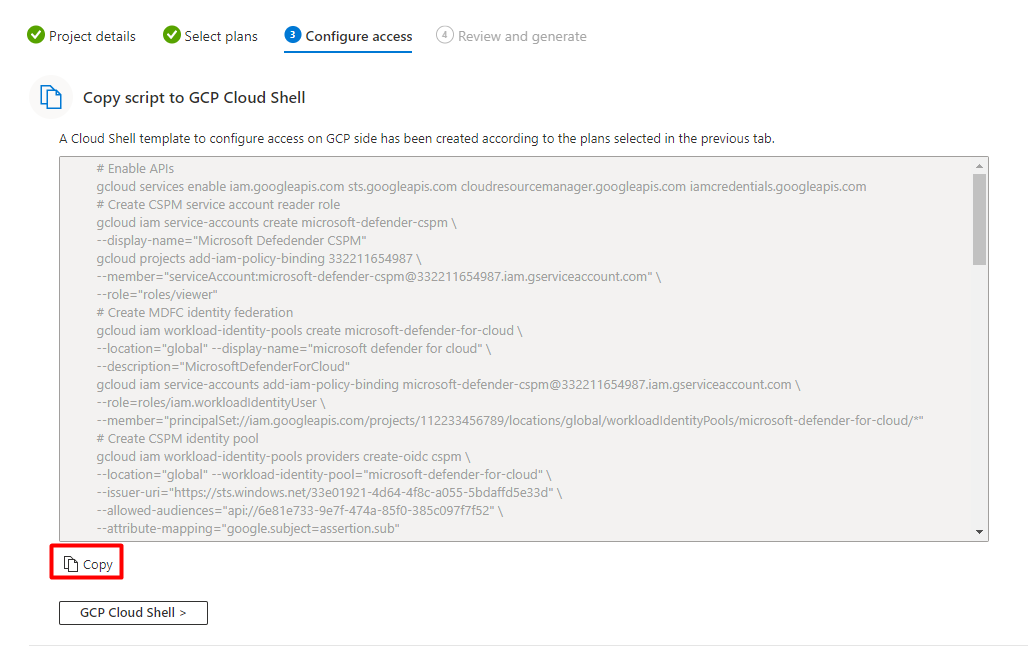

Selecteer de knop Kopiëren .

Selecteer de knop GCP Cloud Shell .

Plak het script in de Cloud Shell-terminal en voer het uit.

De connector wordt bijgewerkt nadat het script is uitgevoerd. Dit proces kan tot 6-8 uur duren.

Selecteer Volgende: Controleren en genereren>.

Selecteer Update.

De oplossing implementeren in specifieke clusters

Als u een van de standaardconfiguraties voor automatische inrichting hebt uitgeschakeld op Uit, tijdens het onboardingproces van de GCP-connector of daarna. U moet Kubernetes, de Defender-sensor en Azure Policy voor Kubernetes handmatig installeren op elk van uw GKE-clusters om de volledige beveiligingswaarde van Defender for Containers op te halen.

Er zijn twee speciale Defender voor Cloud aanbevelingen die u kunt gebruiken om de extensies te installeren (en Arc indien nodig):

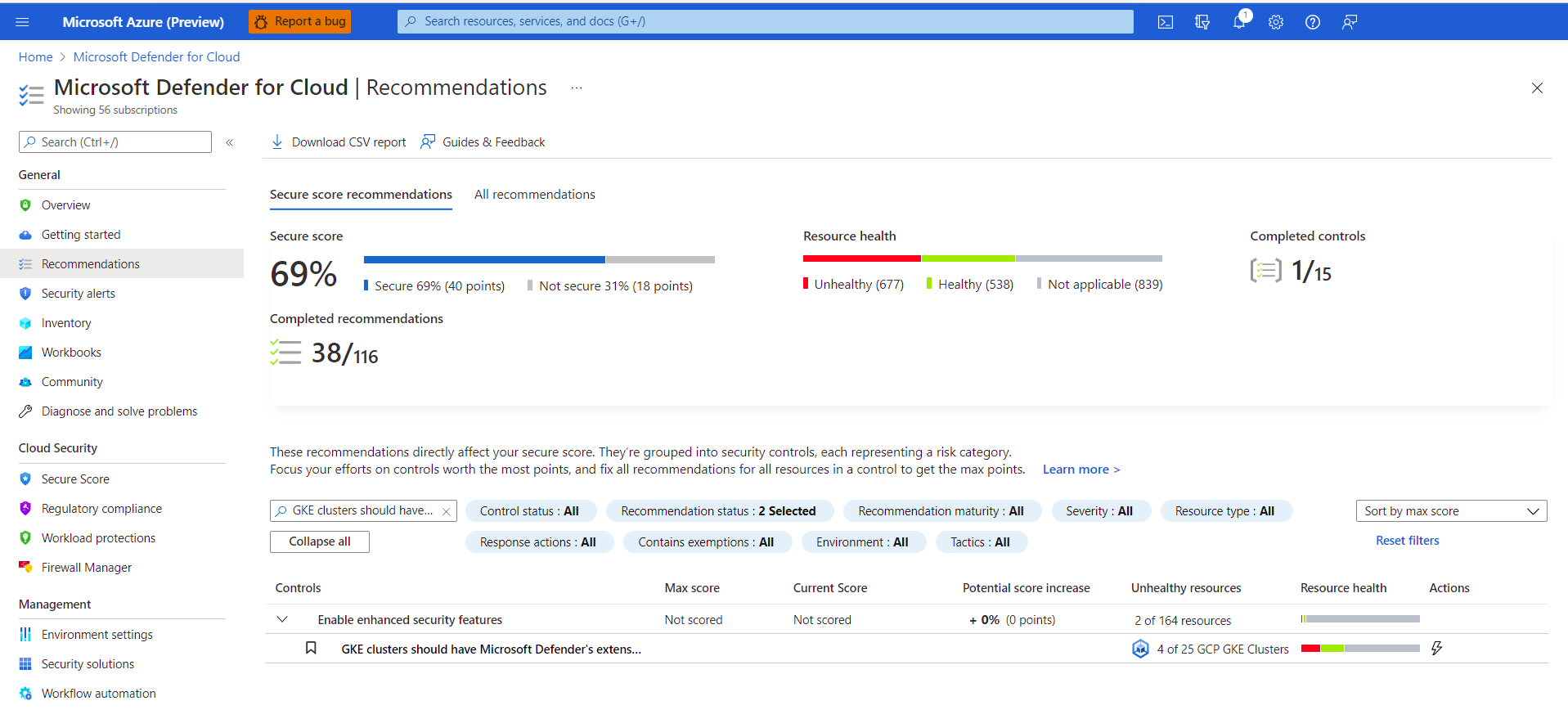

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Notitie

Wanneer u Arc-extensies installeert, moet u controleren of het opgegeven GCP-project identiek is aan het project in de relevante connector.

De oplossing implementeren in specifieke clusters:

Meld u aan bij het Azure-portaal.

Zoek en selecteer Microsoft Defender voor Cloud.

Selecteer Aanbevelingen in het menu Defender voor Cloud.

Zoek op de pagina Aanbevelingen van Defender voor Cloud naar elk van de bovenstaande aanbevelingen op naam.

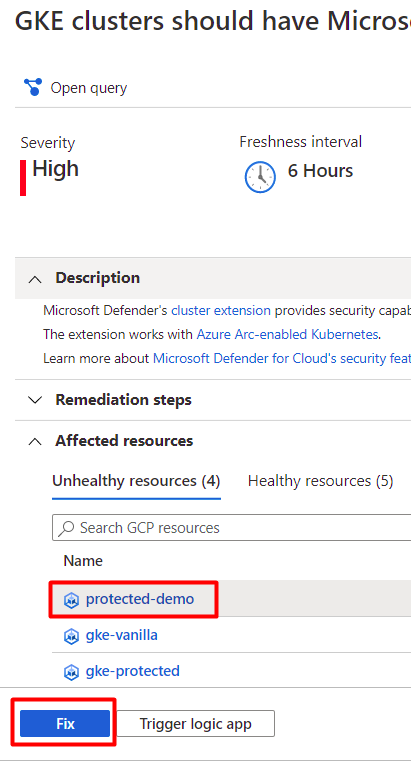

Selecteer een beschadigd GKE-cluster.

Belangrijk

U moet de clusters één voor één selecteren.

Selecteer de clusters niet op basis van hun hyperlinknamen: selecteer ergens anders in de relevante rij.

Selecteer de naam van de beschadigde resource.

Selecteer Herstellen.

Defender voor Cloud genereert een script in de taal van uw keuze:

- Voor Linux selecteert u Bash.

- Voor Windows selecteert u PowerShell.

Selecteer Herstellogica downloaden.

Voer het gegenereerde script uit op uw cluster.

Herhaal stap 3 tot en met 10 voor de tweede aanbeveling.

Volgende stappen

Zie de pagina Microsoft Defender for Containers inschakelen voor geavanceerde functies voor inschakelen voor Defender for Containers.