Andere bedreigingsbeveiligingen in Microsoft Defender voor Cloud

Naast de ingebouwde geavanceerde beveiligingsplannen biedt Microsoft Defender voor Cloud ook de volgende mogelijkheden voor bescherming tegen bedreigingen.

Tip

Als u de mogelijkheden voor bedreigingsbeveiliging van Defender voor Cloud wilt inschakelen, moet u verbeterde beveiligingsfuncties inschakelen voor het abonnement met de toepasselijke workloads.

Bedreigingsbeveiliging voor Azure-netwerklaag

Defenders for Cloud-netwerklaaganalyses zijn gebaseerd op voorbeeld-IPFIX-gegevens. Dit zijn pakketheaders die worden verzameld door Azure-kernrouters. Op basis van deze gegevensfeed gebruikt Defender voor Cloud machine learning-modellen om schadelijke verkeersactiviteiten te identificeren en te markeren. Defender voor Cloud maakt ook gebruik van de Microsoft Threat Intelligence-database om IP-adressen te verrijken.

Sommige netwerkconfiguraties beperken Defender voor Cloud het genereren van waarschuwingen bij verdachte netwerkactiviteit. Zorg ervoor dat Defender voor Cloud netwerkwaarschuwingen genereert:

- Uw virtuele machine heeft een openbaar IP-adres (of bevindt zich op een load balancer met een openbaar IP-adres).

- Het uitgaande netwerkverkeer van uw virtuele machine wordt niet geblokkeerd door een externe ID-oplossing.

Zie de Referentietabel met waarschuwingen voor een lijst met waarschuwingen voor de Azure-netwerklaag.

Beveiligingswaarschuwingen van andere Microsoft-services streamen

Azure WAF-waarschuwingen weergeven in Defender voor Cloud

Belangrijk

Deze functie wordt buiten gebruik gesteld op 25 september 2024. Voor Sentinel-klanten kunt u de Azure Web Application Firewall-connector configureren.

Azure Application Gateway biedt de functie Web Application Firewall (WAF) voor de gecentraliseerde beveiliging van uw webtoepassingen tegen bekende aanvallen en beveiligingsproblemen.

Webtoepassingen zijn in toenemende mate het doel van aanvallen die gebruikmaken van algemeen bekende beveiligingsproblemen. De Application Gateway WAF is gebaseerd op Core Rule Set 3.2 of hoger uit het Open Web Application Security-project. De WAF wordt automatisch bijgewerkt om bescherming te bieden tegen nieuwe beveiligingsproblemen.

Als u een WAF-beveiligingsoplossing hebt gemaakt, worden uw WAF-waarschuwingen gestreamd naar Defender voor Cloud zonder andere configuraties. Zie Web Application Firewall CRS rule groups and rules (CRS-regelgroepen en -regels voor Web Application Firewall) voor meer informatie over de door WAF gegenereerde waarschuwingen.

Notitie

Alleen WAF v1 wordt ondersteund en werkt met Microsoft Defender voor Cloud.

Als u De Application Gateway WAF van Azure wilt implementeren, voert u de volgende stappen uit:

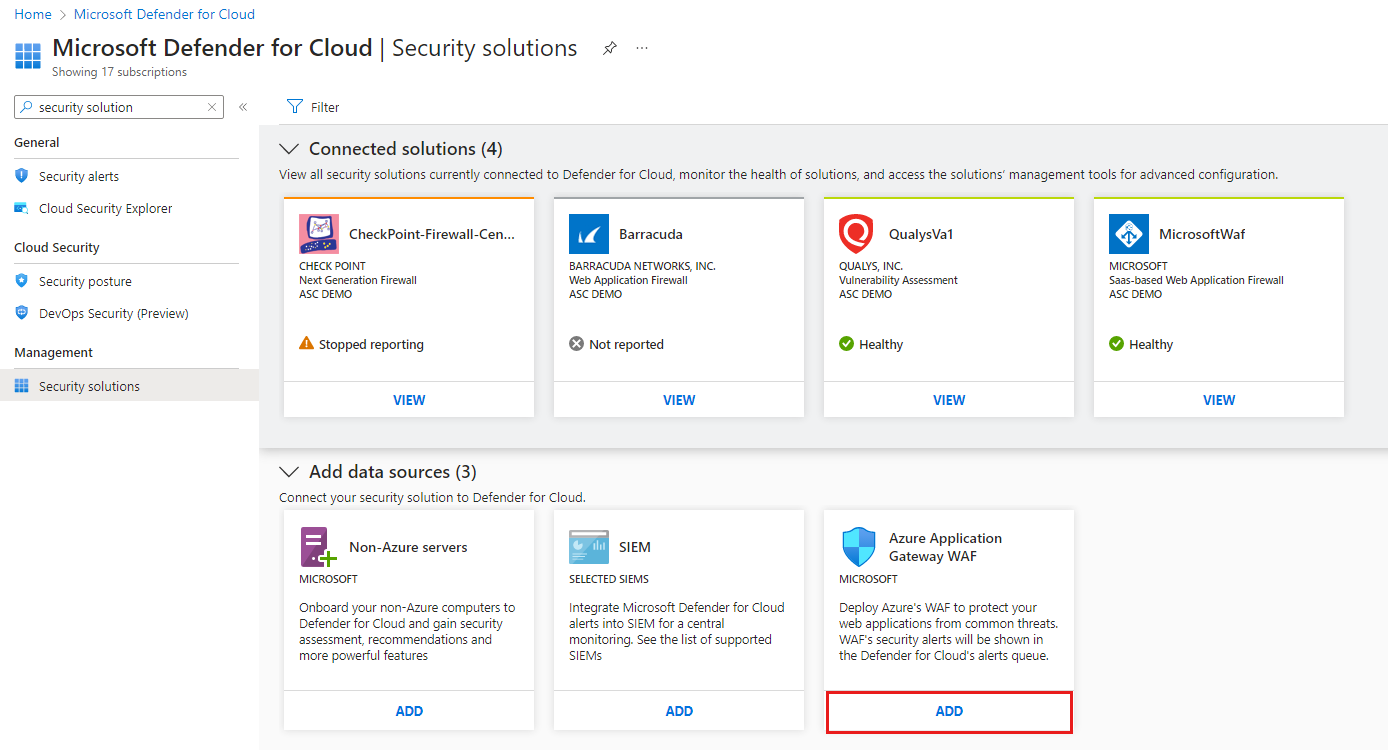

Open Defender voor Cloud vanuit Azure Portal.

Selecteer beveiligingsoplossingen in het menu van Defender voor Cloud.

Selecteer In de sectie Gegevensbronnen toevoegen de optie Toevoegen voor Application Gateway WAF van Azure.

Azure DDoS Protection-waarschuwingen weergeven in Defender voor Cloud

Van DDoS-aanvallen (Distributed Denial of service) is het bekend dat ze eenvoudig uit te voeren zijn. Ze zijn een aanzienlijk beveiligingsprobleem geworden, zeker als u uw toepassingen naar de cloud verplaatst. Met een DDoS-aanval wordt geprobeerd de resources van een toepassing uit te putten, waardoor de toepassing niet meer beschikbaar is voor legitieme gebruikers. DDoS-aanvallen kunnen worden gericht op elk eindpunt dat kan worden bereikt via internet.

U kunt zich tegen DDoS-aanvallen beschermen door een licentie voor Azure DDoS Protection aan te schaffen en ervoor te zorgen dat u de aanbevolen procedures voor het ontwerpen van toepassingen volgt. DDoS Protection biedt verschillende servicelagen. Zie het Overzicht van Azure DDoS Protection voor meer informatie.

Als Azure DDoS Protection is ingeschakeld, worden uw DDoS-waarschuwingen gestreamd naar Defender voor Cloud zonder dat er andere configuratie nodig is. Zie de referentietabel met waarschuwingen voor meer informatie over de waarschuwingen die door DDoS Protection worden gegenereerd.

Microsoft Entra-machtigingsbeheer (voorheen Cloudknox)

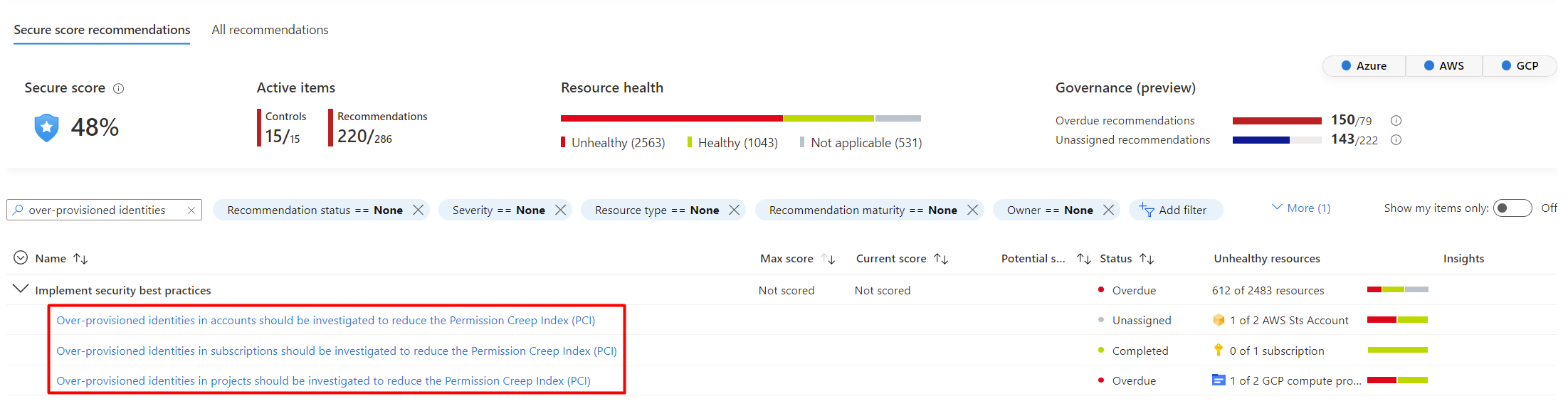

Microsoft Entra-machtigingsbeheer is een CIEM-oplossing (Cloud Infrastructure Entitlement Management). Microsoft Entra Permission Management biedt uitgebreide zichtbaarheid en controle over machtigingen voor elke identiteit en elke resource in Azure, AWS en GCP.

Als onderdeel van de integratie geeft elk onboarded Azure-abonnement, AWS-account en GCP-project u een overzicht van uw PCI (Permission Creep Index). De PCI is een geaggregeerde metriek die periodiek het risiconiveau evalueert dat is gekoppeld aan het aantal ongebruikte of overmatige machtigingen voor identiteiten en resources. PCI meet hoe riskante identiteiten kunnen zijn, op basis van de machtigingen die voor hen beschikbaar zijn.

Volgende stappen

Raadpleeg de volgende artikelen voor meer informatie over de beveiligingswaarschuwingen van deze functies voor bedreigingsbeveiliging: