Scannen op beveiligingsproblemen in Microsoft Defender voor Cloud maakt gebruik van geïntegreerd Microsoft Defender Vulnerability Management, om machines te scannen op software-inventaris en beveiligingsproblemen en om bevindingen en inzichten te bieden in Defender voor Cloud. Als u momenteel een andere oplossing voor evaluatie van beveiligingsproblemen gebruikt, kunt u overstappen op Defender Vulnerability Management met behulp van de instructies in dit artikel.

Overstappen op scannen met Defender Vulnerability Management

Vereisten

- Ondersteunde machines controleren

- Zorg ervoor dat u een Defender for Servers-abonnement hebt ingeschakeld.

- Voor het plan moet Defender for Endpoint-integratie zijn ingeschakeld.

- U hebt eigenaarsmachtigingen (niveau van resourcegroep) nodig om te implementeren.

- U hebt beveiligingslezermachtigingen nodig om resultaten van beveiligingsproblemen weer te geven.

Overgang met Azure Policy voor Azure-VM's

Volg vervolgens deze stappen:

Meld u aan bij het Azure-portaal.

Navigeer naar beleidsdefinities>.

Zoek naar

Setup subscriptions to transition to an alternative vulnerability assessment solution.Selecteer Toewijzen.

Selecteer een bereik en voer een toewijzingsnaam in.

Selecteer Controleren + maken.

Controleer de gegevens die u hebt ingevoerd en selecteer Maken.

Dit beleid zorgt ervoor dat alle virtuele machines (VM's) binnen een geselecteerd abonnement worden beveiligd met de ingebouwde oplossing Defender Vulnerability Management.

Nadat u de overgang naar de oplossing Defender Vulnerability Management hebt voltooid, moet u de oude oplossing voor evaluatie van beveiligingsproblemen verwijderen

Overgang in Azure Portal

In Azure Portal kunt u de oplossing voor evaluatie van beveiligingsproblemen wijzigen in de ingebouwde oplossing voor Defender Vulnerability Management.

Meld u aan bij het Azure-portaal.

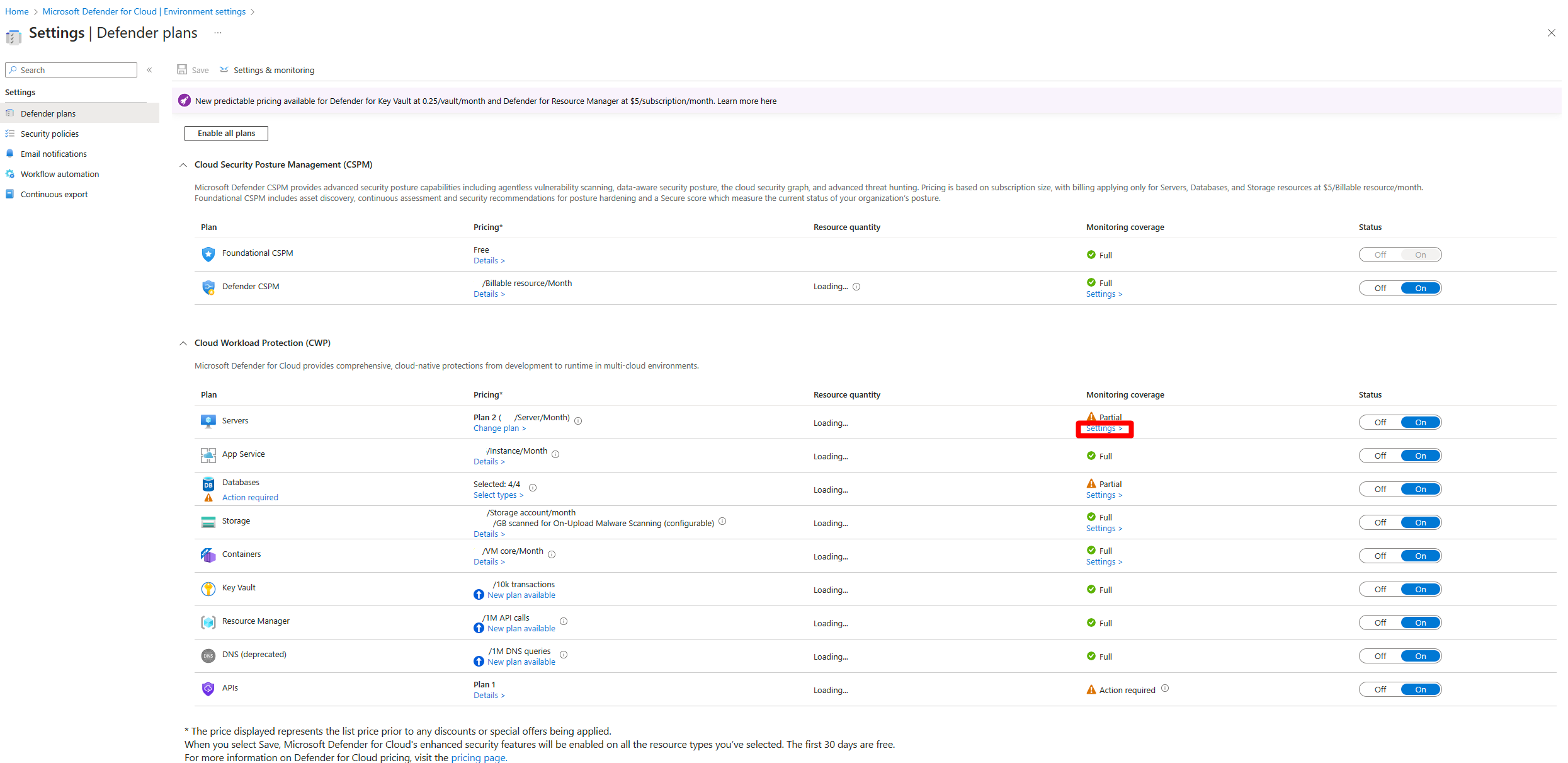

Ga naar Microsoft Defender voor Cloud> Omgevingsinstellingen

Selecteer het betreffende abonnement.

Zoek het Defender for Servers-plan en selecteer Instellingen.

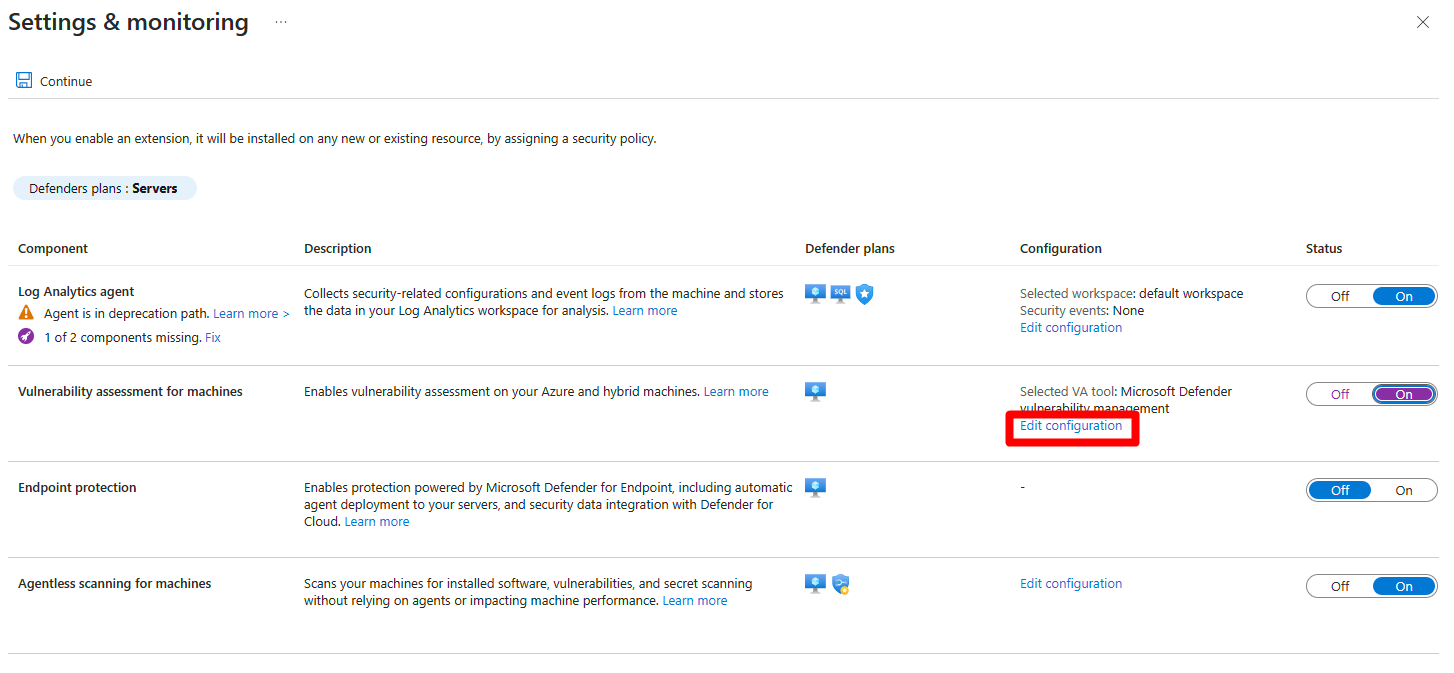

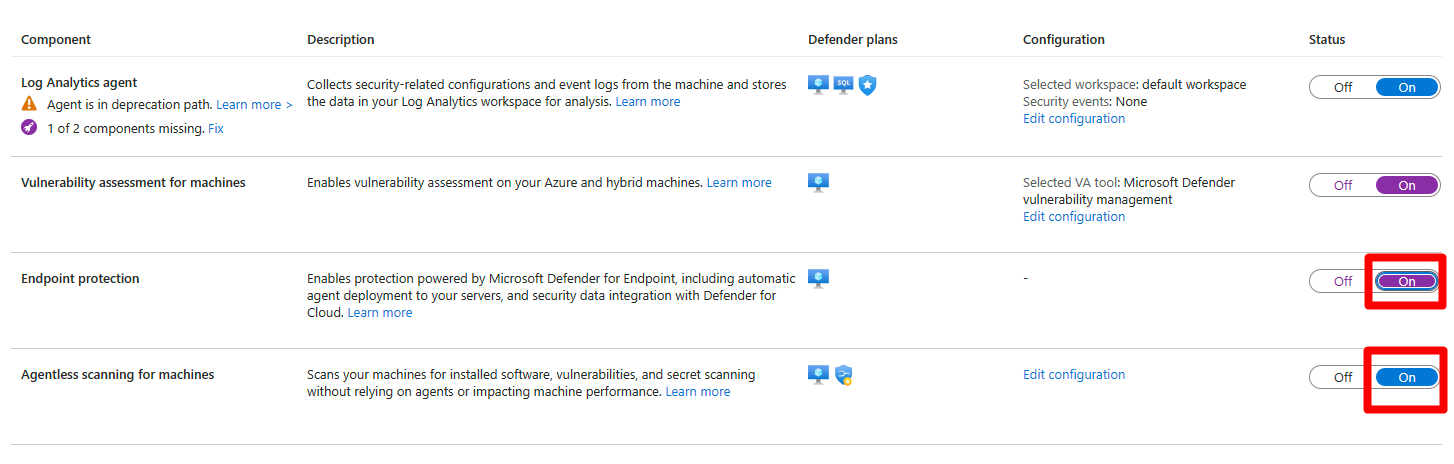

Vulnerability assessment for machinesSchakel naar Aan.Als

Vulnerability assessment for machinesdeze optie al is ingeschakeld, selecteert u Configuratie bewerkenSelecteer Microsoft Defender Vulnerability Management.

Selecteer Toepassen.

Zorg ervoor dat

Endpoint protectionofAgentless scanning for machinesingeschakeld is.Selecteer Doorgaan.

Selecteer Opslaan.

Nadat u de overgang naar de oplossing Defender Vulnerability Management hebt voltooid, moet u de oude oplossing voor evaluatie van beveiligingsproblemen verwijderen

Overgang met REST API

REST API voor Azure-VM's

Met deze REST API kunt u eenvoudig uw abonnement op schaal migreren van elke oplossing voor evaluatie van beveiligingsproblemen naar de oplossing Defender Vulnerability Management.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.