Bescherming van kritieke activa in Microsoft Defender voor Cloud

Met bescherming van kritieke activa kunnen beveiligingsbeheerders automatisch de resources van het kroonjuwelen taggen die het meest essentieel zijn voor hun organisaties, zodat Defender voor Cloud hen het hoogste beschermingsniveau kan bieden en beveiligingsproblemen op deze assets boven alles kan prioriteren.

Defender voor Cloud stelt vooraf gedefinieerde classificatieregels voor die zijn ontwikkeld door ons onderzoeksteam om kritieke assets automatisch te detecteren en kunt u aangepaste classificatieregels maken op basis van uw bedrijfs- en organisatieconventies.

Kritieke assetregels worden bidirectioneel gesynchroniseerd met Microsoft Security Exposure Management: regels die zijn gemaakt in Microsoft Security Exposure Management worden gesynchroniseerd met Defender voor Cloud en omgekeerd. Meer informatie over bescherming van kritieke assets in Microsoft Security Exposure Management.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus | Algemene beschikbaarheid |

| Vereisten | Defender Cloud Security Posture Management (CSPM) ingeschakeld |

| Vereiste ingebouwde rollen voor Microsoft Entra-id: | Classificatieregels maken/bewerken/lezen: Beveiligingsoperator of hoger Classificatieregels lezen: Globale lezer, Beveiligingslezer |

| Clouds: | Alle commerciële clouds |

Kritieke assetregels instellen

Meld u aan bij het Azure-portaal.

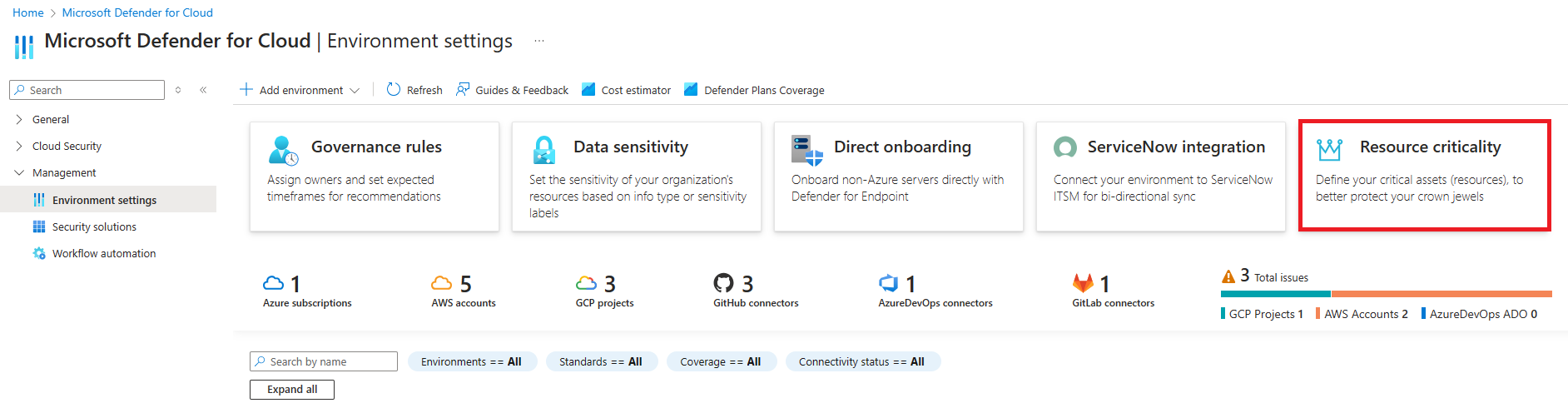

Navigeer naar Microsoft Defender voor Cloud> Omgevingsinstellingen.

Selecteer de tegel Resourcekritiek .

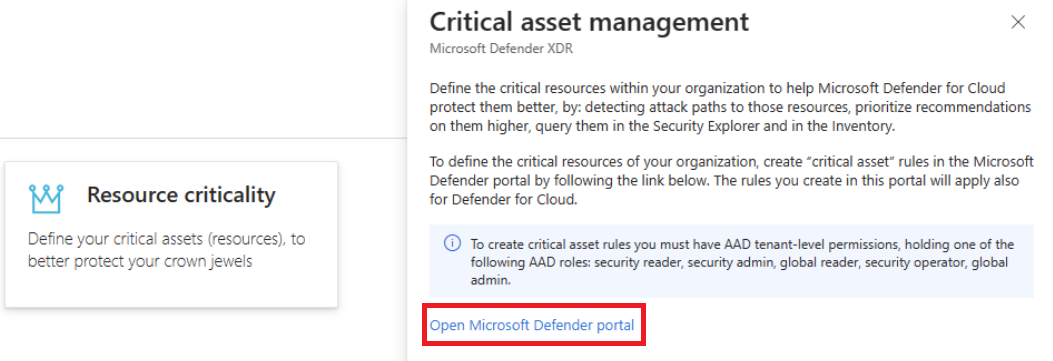

Het deelvenster Kritiek assetbeheer wordt geopend. Selecteer De Microsoft Defender-portal openen.'

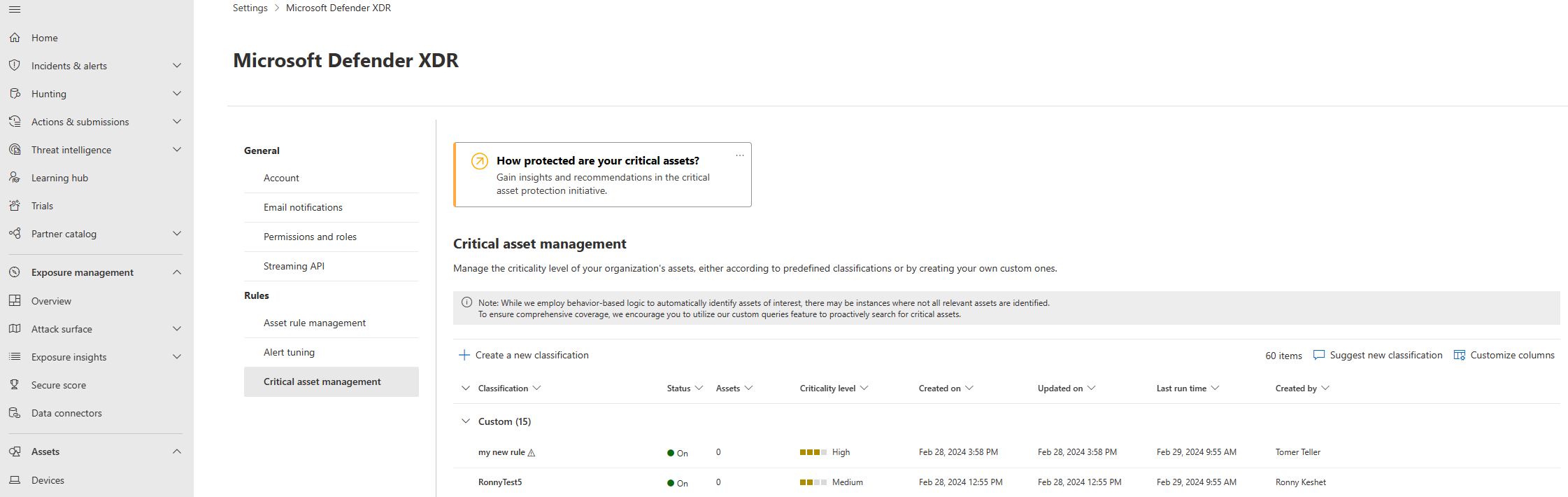

U komt vervolgens aan op de pagina Kritiek assetbeheer in de Microsoft Defender XDR-portal .

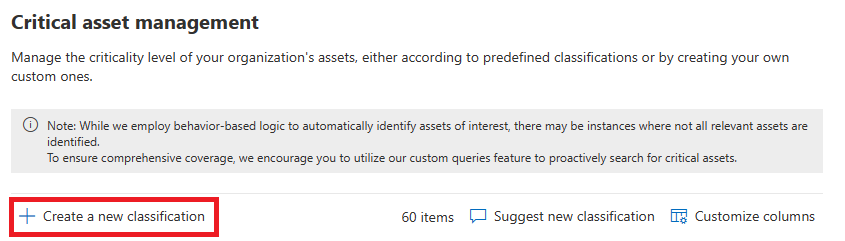

Als u aangepaste kritieke assetregels wilt maken om uw resources te taggen als kritieke resources in Defender voor Cloud, selecteert u de knop Een nieuwe classificatie maken.

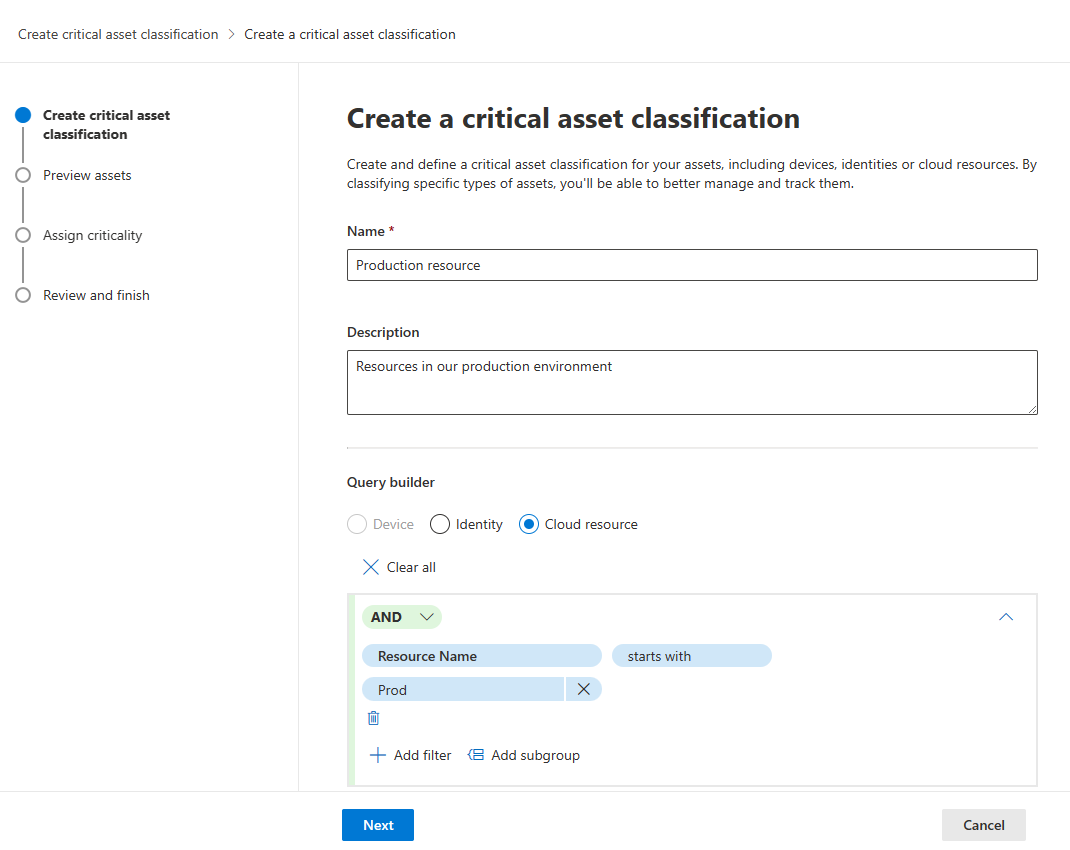

Voeg een naam en beschrijving toe voor uw nieuwe classificatie en gebruik onder Opbouwfunctie voor query's de optie Cloudresource om uw kritieke activaregel te bouwen. Selecteer Volgende.

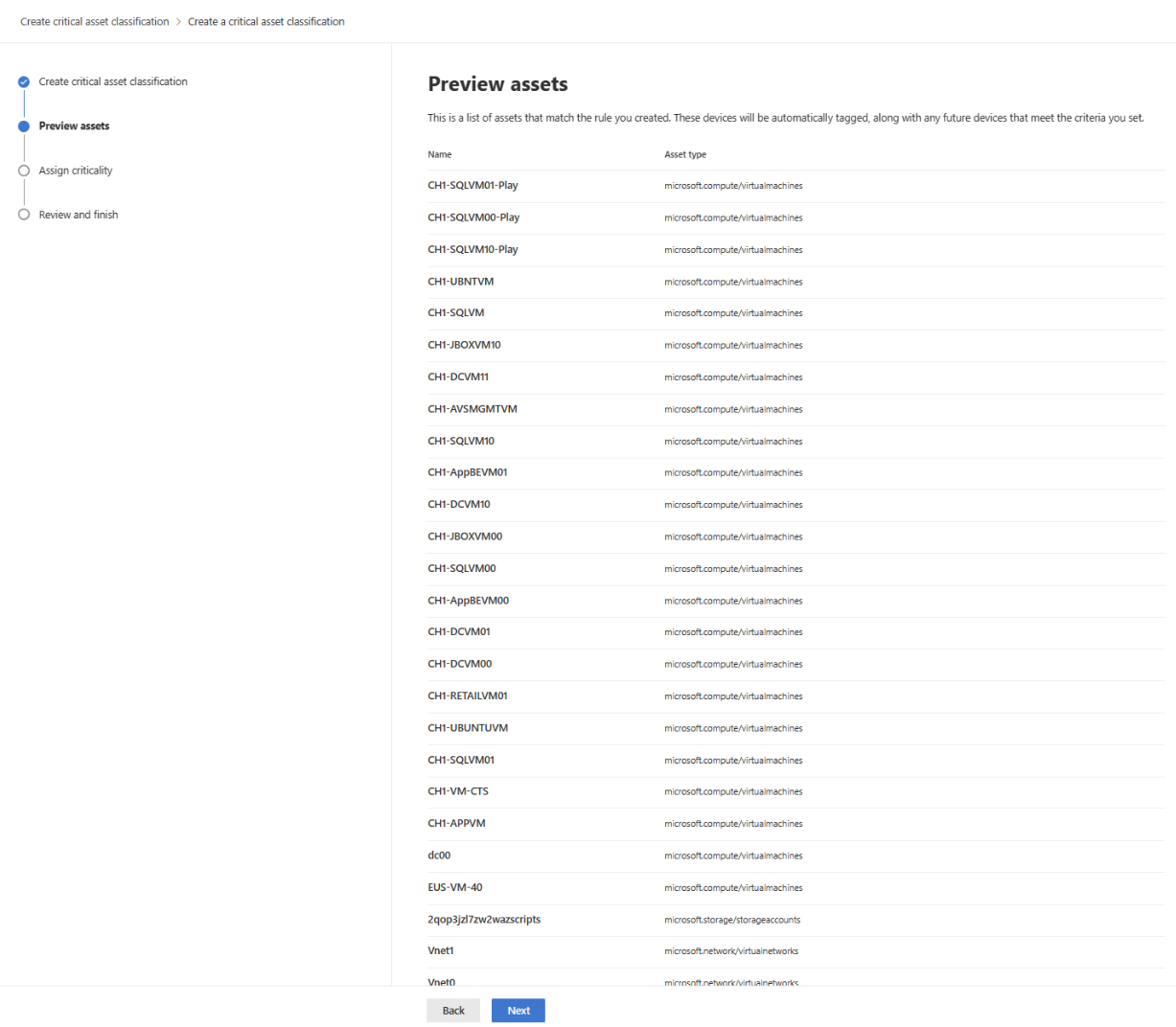

Op de pagina Voorbeeldassets ziet u een lijst met assets die overeenkomen met de regel die u hebt gemaakt. Nadat u de pagina hebt bekeken, selecteert u Volgende.

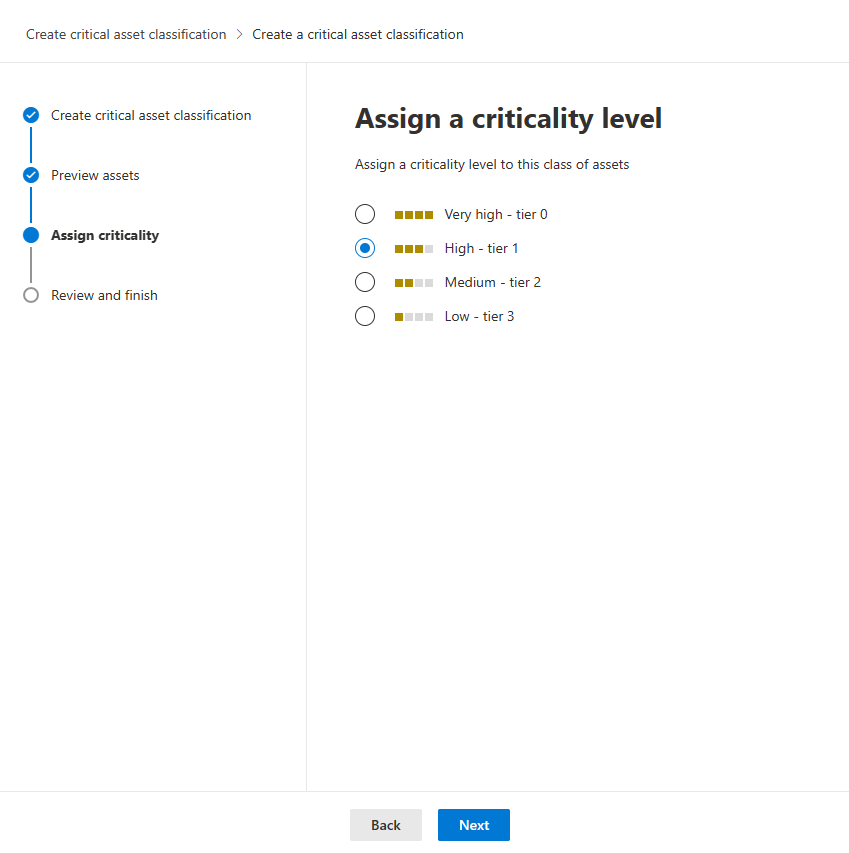

Wijs op de pagina Kritiek toewijzen het kritieke niveau toe aan alle assets die overeenkomen met de regel. Selecteer Volgende.

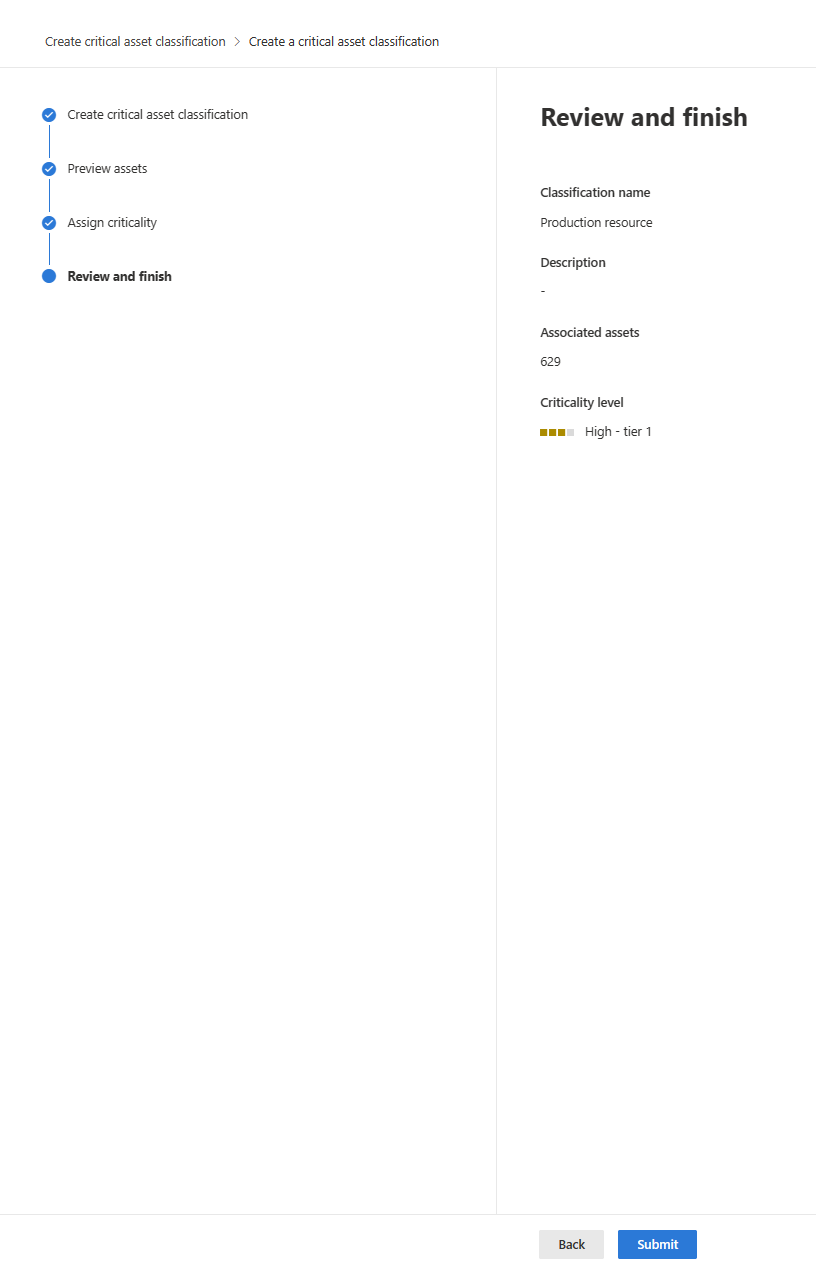

Vervolgens ziet u de pagina Controleren en voltooien . Controleer de resultaten en selecteer Verzenden zodra u het goedkeurt.

Nadat u Verzenden hebt geselecteerd, kunt u de Microsoft Defender XDR-portal sluiten. U moet maximaal twee uur wachten totdat alle assets die overeenkomen met uw regel zijn gemarkeerd als Kritiek.

Notitie

Uw kritieke assetregels zijn van toepassing op alle resources in de tenant die overeenkomen met de voorwaarde van de regel.

Uw kritieke assets weergeven en beveiligen in Defender voor Cloud

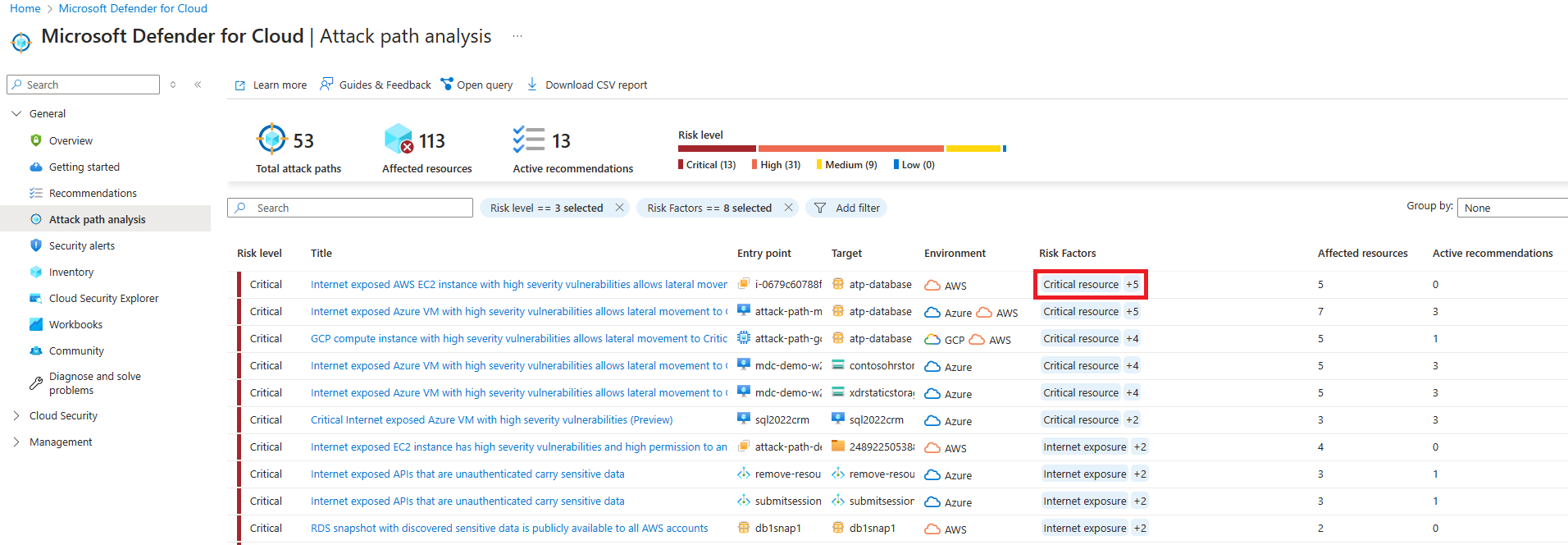

Zodra uw assets zijn bijgewerkt, gaat u naar de pagina Aanvalspadanalyse in Defender voor Cloud. U kunt alle aanvalspaden naar uw kritieke assets zien.

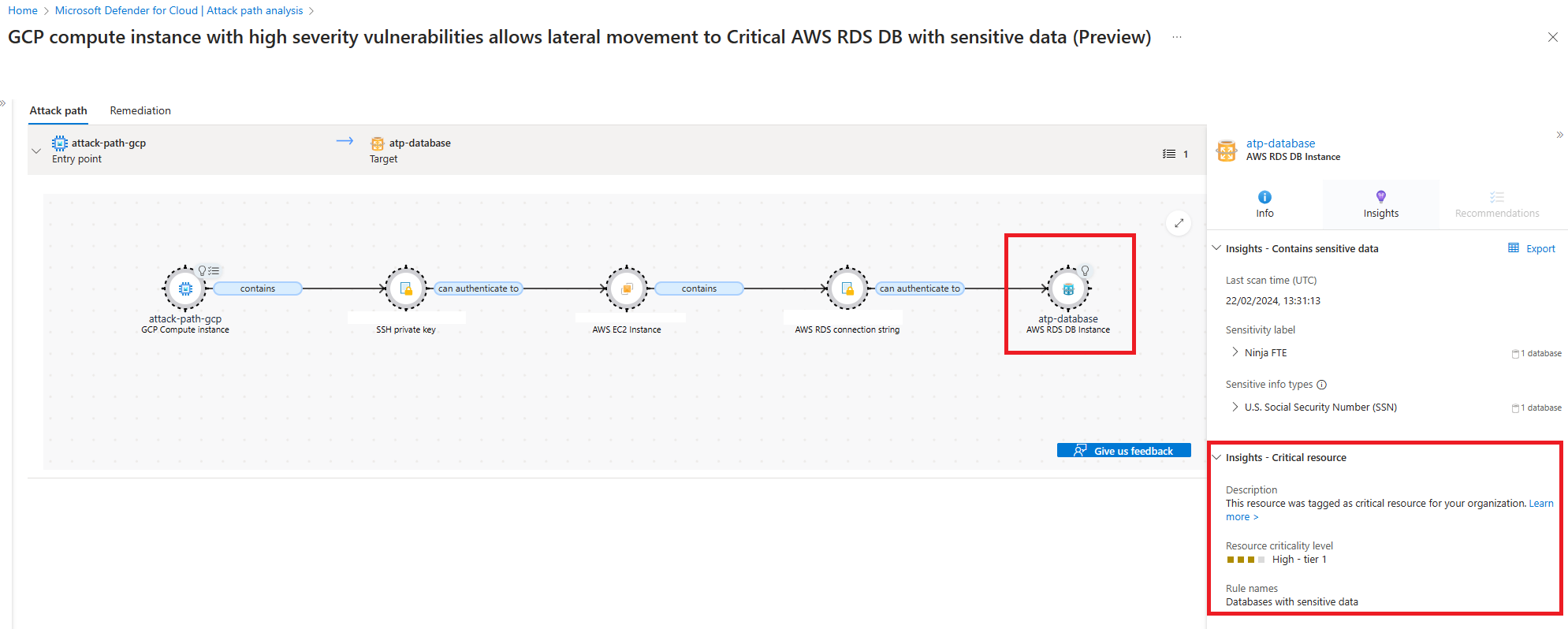

Als u een titel voor het aanvalspad selecteert, kunt u de details ervan zien. Selecteer het doel en onder Inzichten - Kritieke resource ziet u de informatie over kritieke assettags.

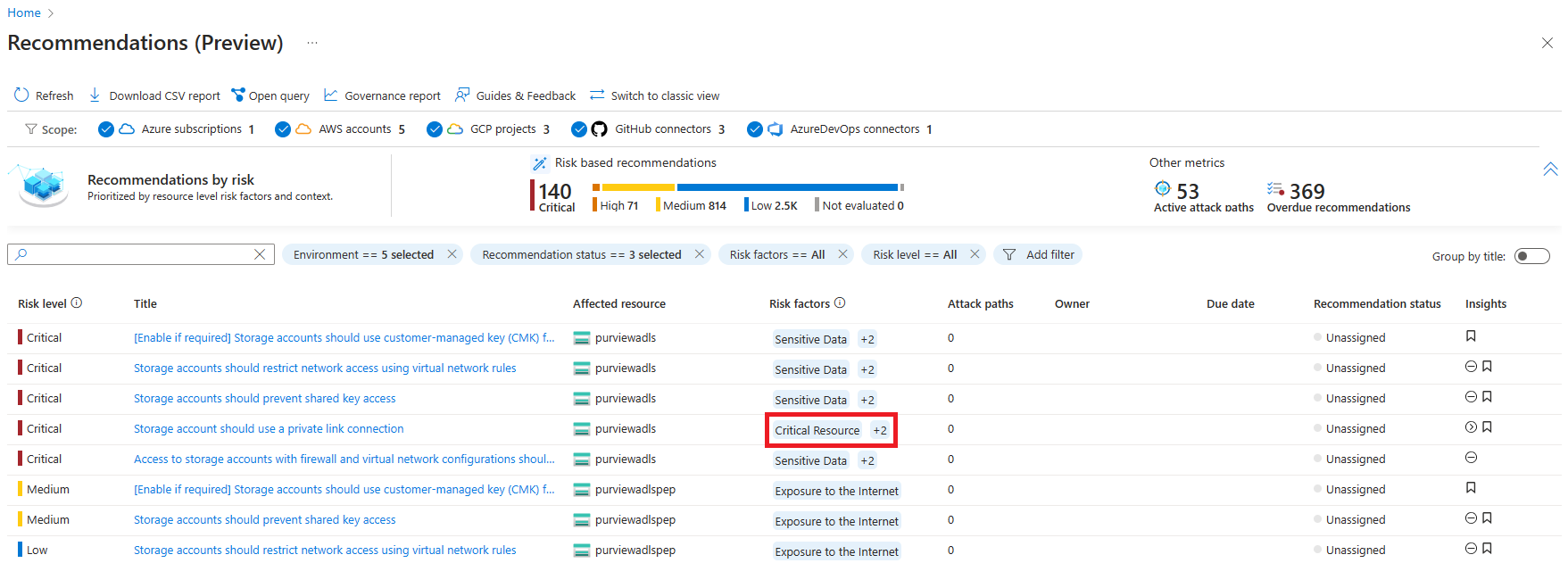

Selecteer op de pagina Aanbevelingen van Defender voor Cloud de banner Preview die beschikbaar is om alle aanbevelingen te zien, die nu worden gerangschikt op basis van assetkritiek.

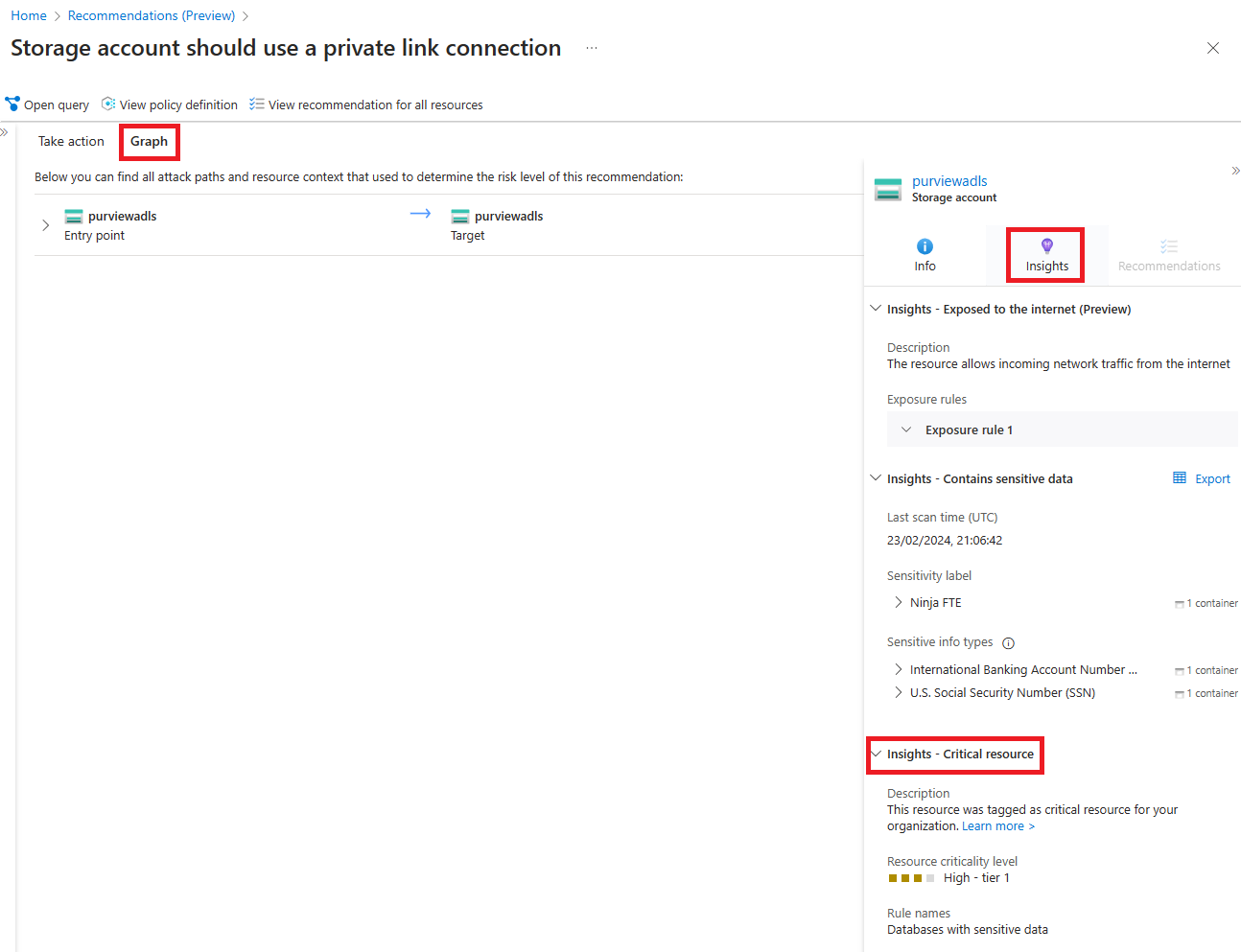

Selecteer een aanbeveling en kies vervolgens het tabblad Grafiek . Kies vervolgens het doel en selecteer het tabblad Inzichten . U kunt de informatie over kritieke assettags bekijken.

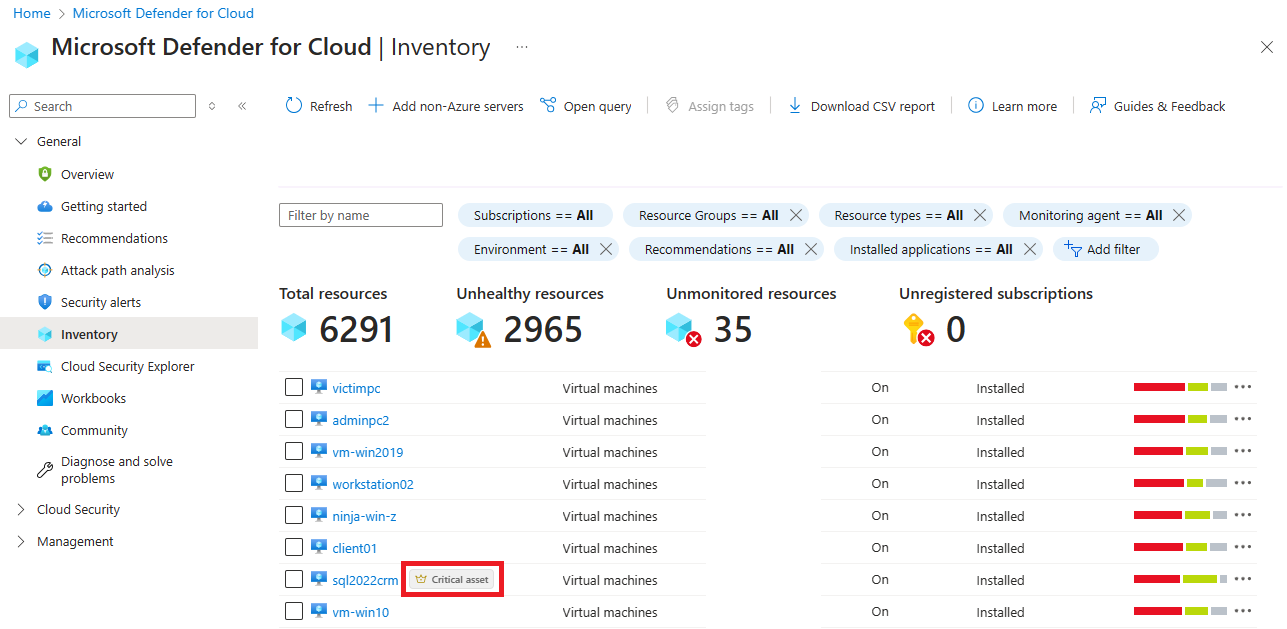

Op de pagina Inventaris van Defender voor Cloud ziet u de kritieke assets in uw organisatie.

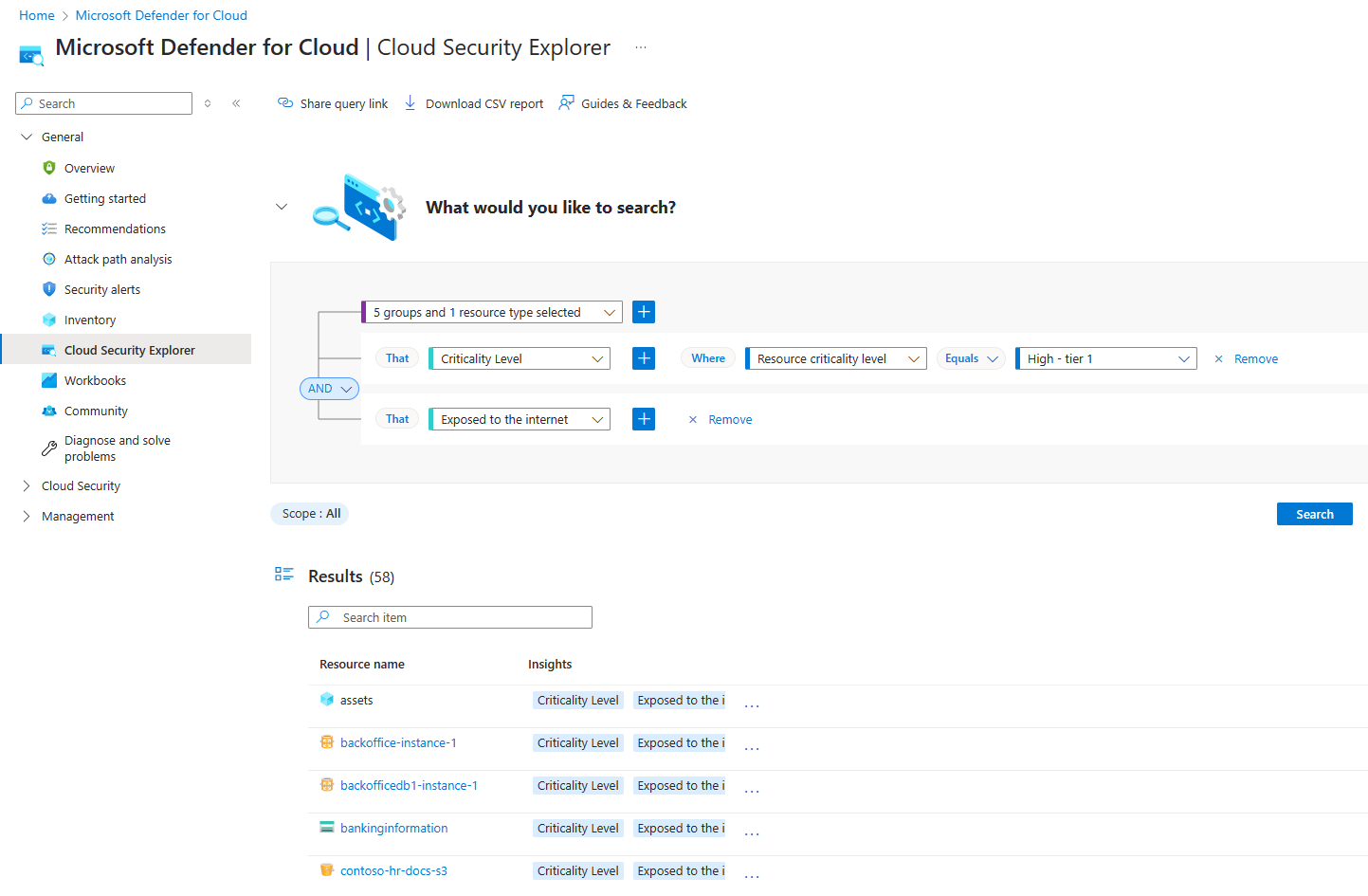

Als u aangepaste query's wilt uitvoeren op uw kritieke assets, gaat u naar de pagina Cloud Security Explorer in Defender voor Cloud.

Gerelateerde inhoud

Zie CsPM (Cloud Security Posture Management) voor meer informatie over het verbeteren van uw cloudbeveiligingspostuur.