Schema's voor waarschuwingen

Defender voor Cloud biedt waarschuwingen waarmee u beveiligingsrisico's kunt identificeren, begrijpen en erop kunt reageren. Waarschuwingen worden gegenereerd wanneer Defender voor Cloud verdachte activiteiten of een beveiligingsprobleem in uw omgeving detecteert. U kunt deze waarschuwingen bekijken in de Defender voor Cloud-portal of u kunt ze exporteren naar externe hulpprogramma's voor verdere analyse en reactie.

U kunt deze beveiligingswaarschuwingen bekijken op de pagina's van Microsoft Defender voor Cloud - overzichtsdashboard, waarschuwingen, resourcestatuspagina's of workloadbeveiligingsdashboards, en via externe hulpprogramma's zoals:

- Microsoft Sentinel - cloudeigen SIEM van Microsoft. De Sentinel-connector ontvangt waarschuwingen van Microsoft Defender voor Cloud en verzendt deze naar de Log Analytics-werkruimte voor Microsoft Sentinel.

- Externe SIEM's: gegevens verzenden naar Azure Event Hubs. Integreer vervolgens uw Event Hubs-gegevens met een SIEM van derden. Zie voor meer informatie Waarschuwingen streamen naar een SIEM-, SOAR- of IT Service Management-oplossing.

- De REST API: als u de REST API gebruikt om toegang te krijgen tot waarschuwingen, raadpleegt u de online documentatie voor de waarschuwingen-API.

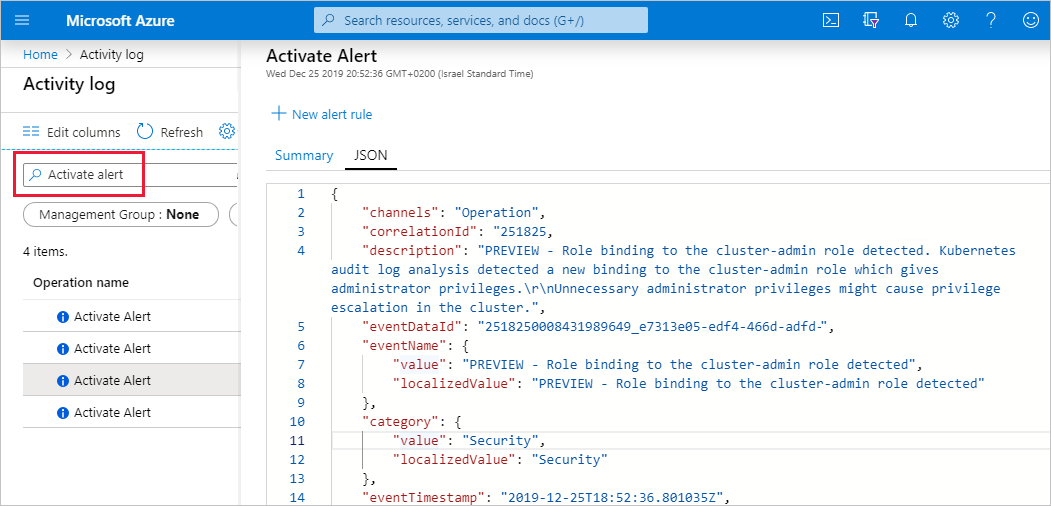

Als u programmatische methoden gebruikt om de waarschuwingen te gebruiken, hebt u het juiste schema nodig om de velden te vinden die relevant voor u zijn. Als u exporteert naar een Event Hub of werkstroomautomatisering probeert te activeren met algemene HTTP-connectors, moeten schema's worden gebruikt om de JSON-objecten correct te parseren.

Belangrijk

Omdat het schema voor elk van deze scenario's verschilt, moet u het relevante tabblad selecteren.

De schema's

De Sentinel-connector ontvangt waarschuwingen van Microsoft Defender voor Cloud en verzendt deze naar de Log Analytics-werkruimte voor Microsoft Sentinel.

Als u een Microsoft Sentinel-case of -incident wilt maken met behulp van Defender voor Cloud-waarschuwingen, hebt u het schema nodig voor deze waarschuwingen.

Meer informatie vindt u in de microsoft Sentinel-documentatie.

Het gegevensmodel van het schema

| Veld | Beschrijving |

|---|---|

| AlertName | Weergavenaam van waarschuwing |

| AlertType | unieke waarschuwings-id |

| ConfidenceLevel | (Optioneel) Het betrouwbaarheidsniveau van deze waarschuwing (hoog/laag) |

| ConfidenceScore | (Optioneel) Numerieke betrouwbaarheidsindicator van de beveiligingswaarschuwing |

| Beschrijving | Beschrijvingstekst voor de waarschuwing |

| DisplayName | De weergavenaam van de waarschuwing |

| EndTime | De eindtijd van het effect van de waarschuwing (de tijd van de laatste gebeurtenis die bijdraagt aan de waarschuwing) |

| Entiteiten | Een lijst met entiteiten die zijn gerelateerd aan de waarschuwing. Deze lijst kan een combinatie van entiteiten van diverse typen bevatten |

| ExtendedLinks | (Optioneel) Een tas voor alle koppelingen met betrekking tot de waarschuwing. Deze tas kan een combinatie van koppelingen voor diverse soorten bevatten |

| ExtendedProperties | Een zak extra velden, die relevant zijn voor de waarschuwing |

| IsIncident | Bepaalt of de waarschuwing een incident of een reguliere waarschuwing is. Een incident is een beveiligingswaarschuwing die meerdere waarschuwingen samenvoegt in één beveiligingsincident |

| ProcessingEndTime | UTC-tijdstempel waarin de waarschuwing is gemaakt |

| ProductComponentName | (Optioneel) De naam van een onderdeel in het product, dat de waarschuwing heeft gegenereerd. |

| ProductName | constant ('Azure Security Center') |

| ProviderName | ongebruikt |

| RemediationSteps | Handmatige actie-items die moeten worden uitgevoerd om de beveiligingsrisico te verhelpen |

| ResourceId | Volledige id van de betrokken resource |

| Ernst | De ernst van de waarschuwing (hoog/gemiddeld/laag/informatielijk) |

| SourceComputerId | een unieke GUID voor de betreffende server (als de waarschuwing op de server wordt gegenereerd) |

| SourceSystem | ongebruikt |

| StartTime | De begintijd van het effect van de waarschuwing (de tijd van de eerste gebeurtenis die bijdraagt aan de waarschuwing) |

| SystemAlertId | Unieke id van dit beveiligingswaarschuwingexemplaren |

| Tenant-ID | de id van de bovenliggende Microsoft Entra ID-tenant van het abonnement waaronder de gescande resource zich bevindt |

| TimeGenerated | UTC-tijdstempel waarop de evaluatie heeft plaatsgevonden (scantijd van Security Center) (identiek aan DiscoveredTimeUTC) |

| Type | constant ('SecurityAlert') |

| VendorName | De naam van de leverancier die de waarschuwing heeft opgegeven (bijvoorbeeld 'Microsoft') |

| VendorOriginalId | ongebruikt |

| WorkspaceResourceGroup | als de waarschuwing wordt gegenereerd op een virtuele machine (VM), server, virtuele-machineschaalset of App Service-exemplaar dat aan een werkruimte rapporteert, die naam van de resourcegroep van de werkruimte bevat |

| WorkspaceSubscriptionId | als de waarschuwing wordt gegenereerd op een VM, server, virtuele-machineschaalset of App Service-exemplaar dat rapporteert aan een werkruimte, die de subscriptionId van die werkruimte bevat |

Verwante artikelen:

- Log Analytics-werkruimten - Azure Monitor slaat logboekgegevens op in een Log Analytics-werkruimte, een container met gegevens en configuratiegegevens

- Microsoft Sentinel - cloudeigen SIEM van Microsoft

- Azure Event Hubs : de volledig beheerde, realtime gegevensopnameservice van Microsoft