Door de klant beheerde HSM-sleutels inschakelen voor beheerde services

Notitie

Voor deze functie is het Premium-abonnement vereist.

In dit artikel wordt beschreven hoe u uw eigen sleutel configureert vanuit azure Key Vault Managed HSM. Zie Door de klant beheerde sleutels inschakelen voor beheerde services voor instructies over het gebruik van een sleutel uit Azure Key Vault-kluizen.

Vereisten

Als u de Azure CLI voor deze taken wilt gebruiken, installeert u het Azure CLI-hulpprogramma en installeert u de Databricks-extensie:

az extension add --name databricksAls u PowerShell voor deze taken wilt gebruiken, installeert u Azure PowerShell en installeert u de Databricks Powershell-module. U moet zich ook aanmelden:

Connect-AzAccountAls u zich als gebruiker wilt aanmelden bij uw Azure-account, raadpleegt u PowerShell-aanmelding met een Azure Databricks-gebruikersaccount. Als u zich als een service-principal wilt aanmelden bij uw Azure-account, raadpleegt u de PowerShell-aanmelding met een Service-principal van Microsoft Entra ID.

Stap 1: Een door Azure Key Vault beheerde HSM en een HSM-sleutel maken

U kunt een bestaande beheerde HSM van Azure Key Vault gebruiken of een nieuwe maken en activeren volgens de quickstarts in de beheerde HSM-documentatie. Zie quickstart: Een beheerde HSM inrichten en activeren met behulp van Azure CLI. Voor de beheerde HSM van Azure Key Vault moet Purge Protection zijn ingeschakeld.

Belangrijk

De Key Vault moet zich in dezelfde Azure-tenant bevinden als uw Azure Databricks-werkruimte.

Als u een HSM-sleutel wilt maken, volgt u Een HSM-sleutel maken.

Stap 2: De toewijzing van de beheerde HSM-rol configureren

Configureer een roltoewijzing voor de beheerde HSM van Key Vault, zodat uw Azure Databricks-werkruimte gemachtigd is om deze te openen. U kunt een roltoewijzing configureren met behulp van Azure Portal, Azure CLI of Azure PowerShell.

De Azure-portal gebruiken

- Ga naar uw beheerde HSM-resource in Azure Portal.

- Selecteer in het linkermenu onder Instellingen de optie Lokaal RBAC.

- Klik op Toevoegen.

- Selecteer in het veld Rol de optie Versleutelingsgebruiker voor beheerde HSM-cryptoservice.

- Selecteer in het veld Bereik de optie

All keys (/). - Typ en schuif in het

AzureDatabricksnaar het resultaat van de ondernemingstoepassing met een toepassings-id van2ff814a6-3304-4ab8-85cb-cd0e6f879c1den selecteer deze. - Klik op Create.

- Selecteer sleutels in het linkermenu onder Instellingen en selecteer uw sleutel.

- Kopieer de tekst in het veld Sleutel-id .

Azure CLI gebruiken

Haal de object-id van de AzureDatabricks-toepassing op met de Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvConfigureer de toewijzing van de beheerde HSM-rol. Vervang door

<hsm-name>de naam van de beheerde HSM en vervang deze door<object-id>de object-id van deAzureDatabrickstoepassing uit de vorige stap.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Azure PowerShell gebruiken

Vervang door <hsm-name> de naam van de beheerde HSM.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Stap 3: Een sleutel toevoegen aan een werkruimte

U kunt een werkruimte maken of bijwerken met een door de klant beheerde sleutel voor beheerde services met behulp van Azure Portal, Azure CLI of Azure PowerShell.

Azure Portal gebruiken

Ga naar de startpagina van Azure Portal.

Klik op Een resource maken in de linkerbovenhoek van de pagina.

Typ

Azure Databricksen klik in de zoekbalk op de optie Azure Databricks .Klik op Maken in de Azure Databricks-widget.

Voer waarden in voor de invoervelden op de tabbladen Basis en Netwerken .

Nadat u het tabblad Versleuteling hebt bereikt:

- Als u een werkruimte wilt maken, schakelt u Uw eigen sleutel gebruiken in de sectie Managed Services in.

- Schakel Managed Services in voor het bijwerken van een werkruimte.

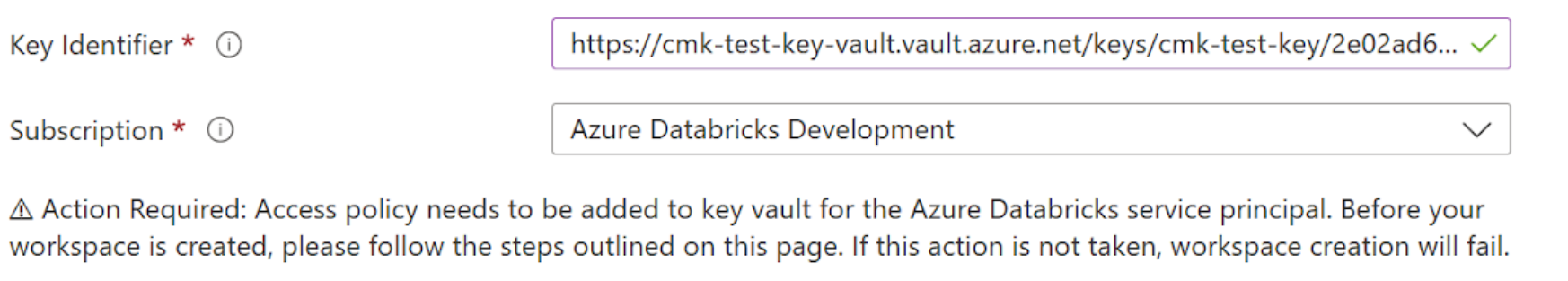

Stel de versleutelingsvelden in.

- Plak in het veld Sleutel-id de sleutel-id van uw beheerde HSM-sleutel.

- Voer in de vervolgkeuzelijst Abonnement de naam van uw Azure Key Vault-sleutel in.

Voltooi de resterende tabbladen en klik op Controleren en maken (voor nieuwe werkruimte) of Opslaan (voor het bijwerken van een werkruimte).

De Azure CLI gebruiken

Een werkruimte maken of bijwerken:

Voeg voor zowel het maken als bijwerken deze velden toe aan de opdracht:

-

managed-services-key-name: Naam van beheerde HSM -

managed-services-key-vault: Beheerde HSM-URI -

managed-services-key-version: beheerde HSM-versie. Gebruik de specifieke sleutelversie en nietlatest.

Voorbeeld van het maken van een werkruimte met behulp van deze velden:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Voorbeeld van een update van een werkruimte met behulp van deze velden:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Belangrijk

Als u de sleutel roteert, moet u de oude sleutel gedurende 24 uur beschikbaar houden.

PowerShell gebruiken

Als u een werkruimte wilt maken of bijwerken, voegt u de volgende parameters toe aan de opdracht voor uw nieuwe sleutel:

-

ManagedServicesKeyVaultPropertiesKeyName: Naam van beheerde HSM -

ManagedServicesKeyVaultPropertiesKeyVaultUri: Beheerde HSM-URI -

ManagedServicesKeyVaultPropertiesKeyVersion: beheerde HSM-versie. Gebruik de specifieke sleutelversie en nietlatest.

Voorbeeld van het maken van een werkruimte met deze velden:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Voorbeeld van een werkruimte-update met deze velden:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Belangrijk

Als u de sleutel roteert, moet u de oude sleutel gedurende 24 uur beschikbaar houden.

Stap 4 (optioneel): Notebooks opnieuw importeren

Nadat u in eerste instantie een sleutel voor beheerde services voor een bestaande werkruimte hebt toegevoegd, gebruiken alleen toekomstige schrijfbewerkingen uw sleutel. Bestaande gegevens worden niet opnieuw versleuteld.

U kunt alle notebooks exporteren en ze vervolgens opnieuw importeren, zodat de sleutel waarmee de gegevens worden versleuteld, wordt beveiligd en beheerd door uw sleutel. U kunt de WERKRUIMTE-API's exporteren en importeren gebruiken.

De sleutel op een later tijdstip draaien

Als u al een door de klant beheerde sleutel gebruikt voor beheerde services, kunt u de werkruimte bijwerken met een nieuwe sleutelversie of een geheel nieuwe sleutel. Dit wordt sleutelrotatie genoemd.

Maak een nieuwe sleutel of draai uw bestaande sleutel in de beheerde HSM-kluis.

Zorg ervoor dat de nieuwe sleutel over de juiste machtigingen beschikt.

Werk de werkruimte bij met uw nieuwe sleutel met behulp van de portal, CLI of PowerShell. Zie stap 3: Voeg een sleutel toe aan een werkruimte en volg de instructies voor het bijwerken van de werkruimte. Zorg ervoor dat u dezelfde waarden gebruikt voor de naam van de resourcegroep en de naam van de werkruimte, zodat de bestaande werkruimte wordt bijgewerkt in plaats van een nieuwe werkruimte te maken. Gebruik, behalve wijzigingen in de sleutelgerelateerde parameters, dezelfde parameters die zijn gebruikt voor het maken van de werkruimte.

Belangrijk

Als u de sleutel roteert, moet u de oude sleutel gedurende 24 uur beschikbaar houden.

U kunt eventueel bestaande notitieblokken exporteren en opnieuw importeren om ervoor te zorgen dat al uw bestaande notitieblokken uw nieuwe sleutel gebruiken.