Rekenresources toewijzen aan een groep

Belangrijk

Deze functie bevindt zich in openbare preview-versie.

In dit artikel wordt uitgelegd hoe u een rekenresource maakt die is toegewezen aan een groep met behulp van de Toegewezen-toegangsmodus.

Met de toegewezen groepstoegangsmodus kunnen gebruikers de operationele efficiëntie van een standaardtoegangsmoduscluster krijgen, terwijl ze ook veilig talen en workloads ondersteunen die niet worden ondersteund door de standaardtoegangsmodus, zoals Databricks Runtime voor ML, Spark Machine Learning Library (MLlib), RDD-API's en R.

Door de openbare preview van het toegewezen groepscluster in te schakelen, heeft uw werkruimte ook toegang tot de nieuwe vereenvoudigde rekeninterface. Deze nieuwe gebruikersinterface werkt de namen van toegangsmodi bij en vereenvoudigt rekeninstellingen. Zie Het eenvoudige formulier gebruiken voor het beheren van rekenproces.

Eisen

De toegangsmodus voor toegewezen groepen gebruiken:

- Een werkruimtebeheerder moet de Compute: Toegewezen groepsclusters preview inschakelen met behulp van de preview-gebruikersinterface. Zie Azure Databricks Previews beheren.

- De werkruimte moet zijn ingeschakeld voor Unity Catalog.

- U moet Databricks Runtime 15.4 of hoger gebruiken.

- De toegewezen groep moet

CAN MANAGEmachtigingen hebben voor een werkruimtemap waar ze notebooks, ML-experimenten en andere werkruimteartefacten kunnen bewaren die door het groepscluster worden gebruikt.

Wat is de toegewezen toegangsmodus?

De toegewezen toegangsmodus is de nieuwste versie van de modus voor toegang van één gebruiker. Met toegewezen toegang kan een rekenresource worden toegewezen aan één gebruiker of groep, zodat alleen de toegewezen gebruiker(s) toegang heeft tot het gebruik van de rekenresource.

Wanneer een gebruiker is verbonden met een rekenresource die is toegewezen aan een groep (een groepscluster), worden de machtigingen van de gebruiker automatisch beperkt tot de machtigingen van de groep, zodat de gebruiker de resource veilig kan delen met de andere leden van de groep.

Een rekenresource maken die is toegewezen aan een groep

- Ga in uw Azure Databricks-werkruimte naar Compute en klik op Maken compute.

- Vouw de sectie Advanced uit.

- Klik onder Toegangsmodusop Handmatig en selecteer vervolgens Toegewijd (voorheen: Eén-gebruiker) in de vervolgkeuzelijst.

- Selecteer in het veld Enkele gebruiker of groep de groep die u aan deze resource wilt toewijzen.

- Configureer de andere gewenste rekeninstellingen en klik vervolgens op maken.

Aanbevolen procedures voor het beheren van groepsclusters

Omdat gebruikersmachtigingen zijn beperkt tot de groep bij het gebruik van groepsclusters, raadt Databricks aan om een /Workspace/Groups/<groupName> map te maken voor elke groep die u wilt gebruiken met een groepscluster. Wijs vervolgens CAN MANAGE machtigingen voor de map toe aan de groep. Hiermee kunnen groepen machtigingsfouten voorkomen. Alle notitieblokken van de groep en werkruimteitems dienen beheerd te worden in de groepsmap.

U moet ook de volgende werkbelastingen wijzigen om te worden uitgevoerd op groepsclusters:

- MLflow: Zorg ervoor dat u het notebook uitvoert vanuit de groepsmap of

mlflow.set_tracking_uri("/Workspace/Groups/<groupName>")uitvoert. - AutoML: stel de optionele parameter

experiment_dirin op“/Workspace/Groups/<groupName>”voor uw AutoML-uitvoeringen. -

dbutils.notebook.run: Zorg ervoor dat de groepREADmachtiging heeft op het notitieblok dat wordt uitgevoerd.

Voorbeeld van groepsmachtigingen

Wanneer u een gegevensobject maakt met behulp van het groepscluster, wordt de groep toegewezen als de eigenaar van het object.

Als u bijvoorbeeld een notebook hebt gekoppeld aan een groepscluster en de volgende opdracht uitvoert:

use catalog main;

create schema group_cluster_group_schema;

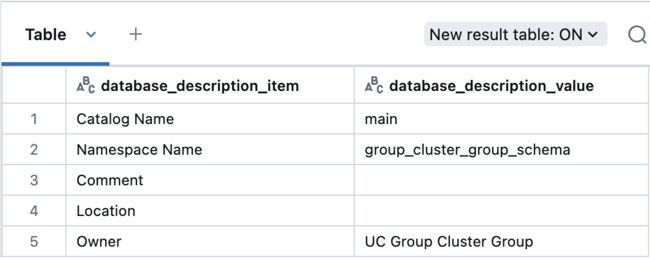

Voer vervolgens deze query uit om de eigenaar van het schema te controleren:

describe schema group_cluster_group_schema;

toegewezen rekenactiviteit controlegroep

Er zijn twee belangrijke identiteiten betrokken wanneer een groepscluster een workload uitvoert:

- De gebruiker die de workload uitvoert op het groepscluster

- De groep waarvan de machtigingen worden gebruikt om de werkelijke taken uit te voeren

De auditlog-systeemtabel registreert deze identiteiten onder de volgende parameters:

-

identity_metadata.run_by: de verificatiegebruiker die de actie uitvoert -

identity_metadata.run_as: de machtigingsgroep waarvan de machtigingen worden gebruikt voor de actie.

Met de volgende voorbeeldquery worden de identiteitsmetagegevens opgehaald voor een actie die met het groepscluster wordt uitgevoerd:

select action_name, event_time, user_identity.email, identity_metadata

from system.access.audit

where user_identity.email = "uc-group-cluster-group" AND service_name = "unityCatalog"

order by event_time desc limit 100;

Bekijk de tabelreferentie van het auditlogboek voor meer voorbeeldquery's. Zie Verwijzing naar systeemtabel auditlogboeken.

Beperkingen

De openbare preview van de toegewezen groepstoegangsmodus heeft de volgende bekende beperkingen:

- In systeemtabellen voor herkomst worden de identiteiten

identity_metadata.run_as(de autorisatiegroep) enidentity_metadata.run_by(de authenticatiegebruiker) niet vastgelegd voor workloads uitgevoerd op een groepscluster. - Auditlogboeken die aan de klantopslag worden geleverd, registreren niet de

identity_metadata.run_as(de autorisatiegroep) ofidentity_metadata.run_by(de verificatiegebruikersidentiteiten) voor workloads die worden uitgevoerd op een groepscluster. U moet desystem.access.audittabel gebruiken om de metagegevens van de identiteit weer te geven. - Wanneer deze is gekoppeld aan een groepscluster, filtert Catalog Explorer niet op assets die alleen toegankelijk zijn voor de groep.

- Groepsbeheerders die geen groepsleden zijn, kunnen geen groepsclusters maken, bewerken of verwijderen. Alleen werkruimtebeheerders en groepsleden kunnen dit doen.

- Als de naam van een groep is gewijzigd, moet u elk rekenbeleid dat verwijst naar de groepsnaam handmatig bijwerken.

- Groepsclusters worden niet ondersteund voor werkruimten waarvoor ACL's zijn uitgeschakeld (isWorkspaceAclsEnabled == false) vanwege het inherent gebrek aan beveiliging en besturingselementen voor gegevenstoegang wanneer werkruimte-ACL's zijn uitgeschakeld.

- De opdracht

%rungebruikt momenteel de machtigingen van de gebruiker in plaats van de machtigingen van de groep wanneer deze wordt uitgevoerd op een groepscluster. Alternatieven zoalsdbutils.notebook.run()gebruiken de machtigingen van de groep correct.