Gebruikers en groepen automatisch synchroniseren vanuit Microsoft Entra-id

Belangrijk

Deze functie bevindt zich in openbare preview-versie. Neem contact op met uw Azure Databricks-accountteam om deel te nemen aan deze preview.

In dit artikel wordt beschreven hoe u Azure Databricks configureert voor het synchroniseren van gebruikers, service-principals en groepen van Microsoft Entra ID met behulp van automatisch identiteitsbeheer.

Hoe synchroniseren gebruikers en groepen automatisch vanuit Microsoft Entra ID?

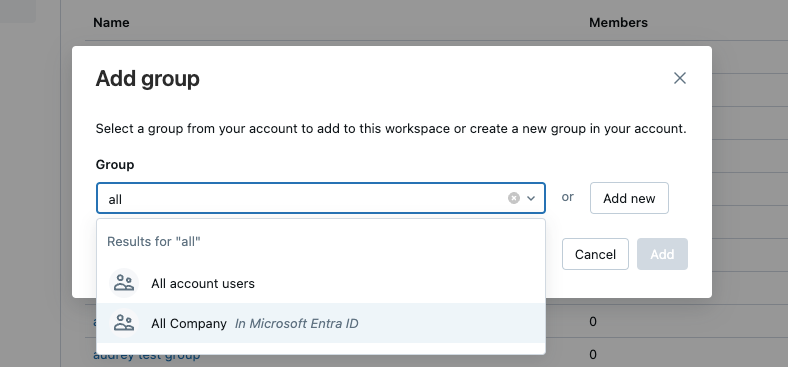

U kunt gebruikers, service-principals en groepen uit Microsoft Entra ID toevoegen aan Azure Databricks zonder dat u een toepassing in Microsoft Entra ID configureert met behulp van automatisch identiteitsbeheer. Wanneer automatisch identiteitsbeheer is ingeschakeld, kunt u rechtstreeks zoeken in identiteitsfedereerde werkruimten voor Gebruikers van Microsoft Entra ID, service-principals en groepen en deze toevoegen aan uw werkruimte. Databricks gebruikt Microsoft Entra-id als bron van record, zodat wijzigingen in groepslidmaatschappen worden gerespecteerd in Azure Databricks.

Groepen die worden beheerd met behulp van automatisch identiteitsbeheer, worden weergegeven als Externe in Azure Databricks. Externe identiteiten kunnen niet worden bijgewerkt met behulp van de Gebruikersinterface van Azure Databricks.

Gebruikers die zijn verwijderd uit de Microsoft Entra ID-status worden weergegeven als gedeactiveerd in Azure Databricks. Gedeactiveerde gebruikers kunnen zich niet aanmelden bij Azure Databricks of verifiëren bij Azure Databricks-API's. Als best practice voor beveiliging raden we u aan om persoonlijke toegangstokens voor die gebruikers in te trekken.

Gebruikers kunnen ook dashboards delen met elke gebruiker, service-principal of groep in Microsoft Entra ID. Deze gebruikers worden automatisch toegevoegd aan het Azure Databricks-account wanneer ze zich aanmelden. Ze worden niet toegevoegd als leden aan de werkruimte waarin het dashboard zich bevindt. Leden van Microsoft Entra ID die geen toegang hebben tot de werkruimte, krijgen toegang tot een alleen-lezen exemplaar van een dashboard dat is gepubliceerd met ingesloten beveiligingsgegevens. Zie Een dashboard delenvoor meer informatie over het delen van dashboards.

Automatisch identiteitsbeheer wordt niet ondersteund in niet-identiteitsfedereerde werkruimten. Zie Identiteitsfederatie inschakelenvoor meer informatie over identiteitsfederatie.

Automatisch identiteitsbeheer versus SCIM-inrichting

Wanneer automatisch identiteitsbeheer is ingeschakeld, worden alle gebruikers, groepen en groepslidmaatschappen gesynchroniseerd van Microsoft Entra-id naar Azure Databricks, zodat SCIM-inrichting niet nodig is. Als u de SCIM-bedrijfstoepassing parallel houdt, blijft de SCIM-toepassing gebruikers en groepen beheren die zijn geconfigureerd in de Microsoft Entra ID-bedrijfstoepassing. Microsoft Entra ID-identiteiten die niet zijn toegevoegd met SCIM-provisioning, worden niet beheerd.

Databricks raadt het gebruik van automatisch identiteitsbeheer aan. In de onderstaande tabel worden functies van automatisch identiteitsbeheer vergeleken met de functies van SCIM-inrichting.

| Functies | Automatisch identiteitsbeheer | SCIM-voorziening |

|---|---|---|

| Gebruikers synchroniseren | ✓ | ✓ |

| Synchronisatiegroepen | ✓ | ✓ (Alleen directe leden) |

| Geneste groepen synchroniseren | ✓ | |

| Service-principals synchroniseren | ✓ | |

| Microsoft Entra ID-toepassing configureren en beheren | ✓ | |

| Vereist Microsoft Entra ID Premium editie | ✓ | |

| Vereist de rol van Microsoft Entra ID Cloud Application Administrator | ✓ | |

| Vereist een identiteitsfederatie | ✓ |

Notitie

Tijdens de openbare preview worden geneste groepen niet vermeld in de Gebruikersinterface van Azure Databricks. Zie Beperkingen voor de gebruikersinterface voor automatisch identiteitsbeheer tijdens openbare preview-.

Automatisch identiteitsbeheer inschakelen

Neem contact op met uw Azure Databricks-accountteam om automatisch identiteitsbeheer in te schakelen. Nadat uw account is ingeschakeld, volgt u de onderstaande instructies om gebruikers, service-principals en groepen toe te voegen en te verwijderen uit Microsoft Entra-id:

- Gebruikers in uw account beheren

- Service-principes beheren in uw account

- Groepen toevoegen aan uw account met behulp van de accountconsole

Wanneer automatisch identiteitsbeheer is ingeschakeld, kunnen accountbeheerders dit uitschakelen met behulp van de pagina Previews.

- Meld u als accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Voorvertoningen.

- Schakel Automatische identiteitsbeheer om naar Uit.

Wanneer deze optie is uitgeschakeld, blijven gebruikers, service-principals en groepen die eerder zijn ingericht in Azure Databricks, maar worden ze niet meer gesynchroniseerd met de Microsoft Entra-id. U kunt deze gebruikers verwijderen of deactiveren in de accountconsole.

Aanmeldingen van gebruikers controleren

U kunt een query uitvoeren op de system.access.audit tabel om te controleren welke gebruikers zich hebben aangemeld bij de werkruimte. Bijvoorbeeld:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Zie voor meer informatie over de tabel

Beperkingen van de gebruikersinterface voor automatisch identiteitsbeheer tijdens openbare preview

Detailpagina's van gebruikers zijn niet beschikbaar in de gebruikersinterface van de Azure Databricks-werkruimte totdat de gebruiker zich aanmeldt.

Wanneer een gebruiker wordt toegevoegd aan een werkruimte met behulp van automatisch identiteitsbeheer, wordt de bronkolom weergegeven als Databricks- in plaats van Externe totdat ze zich aanmelden.

Detailspagina's voor gebruikers, service-principals en groepen zijn niet beschikbaar in de gebruikersinterface van de Azure Databricks-werkruimte als ze indirect zijn toegewezen aan de werkruimte via groepslidmaatschap.

Als een gebruiker, service-principal of groep wordt toegevoegd aan Azure Databricks met behulp van automatisch identiteitsbeheer en ook wordt toegevoegd aan Azure Databricks of een andere methode, zoals SCIM-inrichting, worden ze mogelijk twee keer weergegeven, waarbij één vermelding inactief wordt weergegeven. De gebruiker is niet inactief en kan zich aanmelden bij Azure Databricks.

Notitie

In dit geval kunt u dubbele gebruikers, service-principals en groepen samenvoegen door hun externe id in Azure Databricks op te geven. Gebruik de Account Gebruikers, Account Service Principals of Account Groepen API om de principal bij te werken door hun Microsoft Entra ID objectId toe te voegen in het veld

externalId.Detailpagina's van kindgroepen zijn niet beschikbaar in de gebruikersinterface van de Azure Databricks werkruimte.

U kunt microsoft Entra ID-gebruikers, service-principals en groepen niet rechtstreeks toevoegen aan de accountconsole met behulp van de gebruikersinterface van de accountconsole. Microsoft Entra ID-identiteiten die worden toegevoegd aan Azure Databricks-werkruimten, worden echter automatisch toegevoegd aan het account.