Configuratie van gegevenstoegang inschakelen

In dit artikel worden de configuraties voor gegevenstoegang beschreven die worden uitgevoerd door Azure Databricks-beheerders voor alle SQL-warehouses met behulp van de gebruikersinterface.

Notitie

Als uw werkruimte is ingeschakeld voor Unity Catalog, hoeft u de stappen in dit artikel niet uit te voeren. Unity Catalog biedt standaard ondersteuning voor SQL-warehouses.

Databricks raadt het gebruik van Unity Catalog-volumes of externe locaties aan om verbinding te maken met cloudobjectopslag in plaats van exemplaarprofielen. Unity Catalog vereenvoudigt de beveiliging en governance van uw gegevens door een centrale locatie te bieden voor het beheren en controleren van gegevenstoegang in meerdere werkruimten in uw account. Zie Wat is Unity Catalog? en Aanbevelingen voor het gebruik van externe locaties.

Als u alle SQL-warehouses wilt configureren met behulp van de REST API, raadpleegt u DE SQL Warehouses-API.

Belangrijk

Als u deze instellingen wijzigt, worden alle actieve SQL-warehouses opnieuw gestart.

Zie Toegangsbeheerlijsten voor een algemeen overzicht van het inschakelen van toegang tot gegevens.

Vereisten

- U moet een Azure Databricks-werkruimtebeheerder zijn om instellingen voor alle SQL-warehouses te configureren.

Een service-principal configureren

Voer de volgende stappen uit om toegang voor uw SQL-warehouses te configureren voor een Azure Data Lake Storage Gen2-opslagaccount met behulp van service-principals:

Registreer een Microsoft Entra ID-toepassing (voorheen Azure Active Directory) en noteer de volgende eigenschappen:

- Toepassings-id (client): een id die de Microsoft Entra ID-toepassing uniek identificeert.

- Map-id (tenant): een id die het Microsoft Entra ID-exemplaar (map-id ( tenant) in Azure Databricks uniek identificeert.

- Clientgeheim: de waarde van een clientgeheim dat is gemaakt voor deze toepassingsregistratie. De toepassing gebruikt deze geheime tekenreeks om de identiteit te bewijzen.

Voeg in uw opslagaccount een roltoewijzing toe voor de toepassing die in de vorige stap is geregistreerd om deze toegang te geven tot het opslagaccount.

Maak een geheim bereik met Azure Key Vault- of Databricks-bereik, zie Geheime bereiken beheren en noteer de waarde van de eigenschap bereiknaam:

- Bereiknaam: de naam van het gemaakte geheime bereik.

Als u Azure Key Vault gebruikt, maakt u een geheim in Azure Key Vault met behulp van het clientgeheim in het veld Waarde . Zie stap 4 voor een voorbeeld: Het clientgeheim toevoegen aan Azure Key Vault. Bewaar een record van de geheime naam die u hebt gekozen.

- Geheime naam: de naam van het gemaakte Azure Key Vault-geheim.

Als u een bereik met databricks-ondersteuning gebruikt, maakt u een nieuw geheim met behulp van de Databricks CLI en gebruikt u dit om het clientgeheim op te slaan dat u in stap 1 hebt verkregen. Bewaar een record van de geheime sleutel die u tijdens deze stap hebt ingevoerd.

- Geheime sleutel: de sleutel van het door Databricks ondersteunde geheim.

Notitie

U kunt eventueel een extra geheim maken om de client-id op te slaan die u hebt verkregen bij stap 1.

Klik op uw gebruikersnaam in de bovenste balk van de werkruimte en selecteer Instellingen in de vervolgkeuzelijst.

Klik op het tabblad Compute .

Klik op Beheren naast SQL Warehouses.

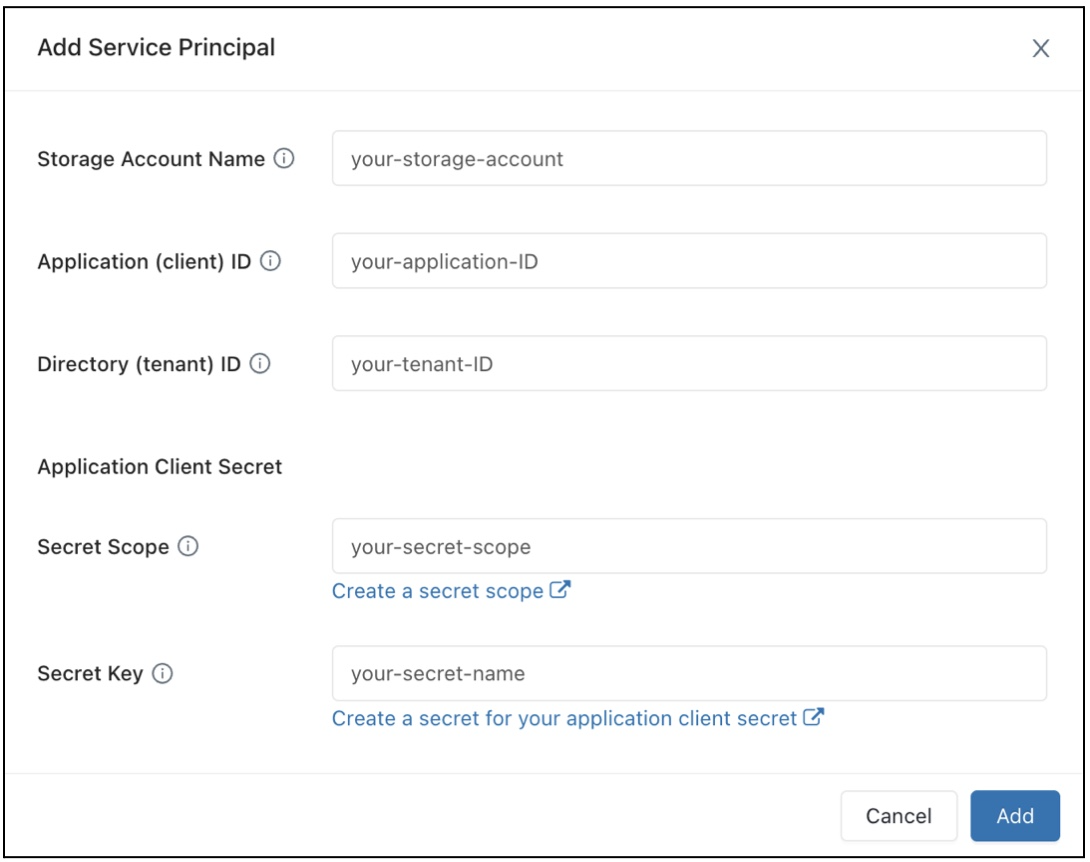

Klik in het veld Data Access Configuration op de knop Service-principal toevoegen.

Configureer de eigenschappen voor uw Azure Data Lake Storage Gen2-opslagaccount.

Klik op Toevoegen.

U ziet dat er nieuwe vermeldingen zijn toegevoegd aan het tekstvak Data Access Configuration.

Klik op Opslaan.

U kunt de vermeldingen in het tekstvak Data Access Configuration ook rechtstreeks bewerken.

Eigenschappen voor gegevenstoegang voor SQL-warehouses configureren

Alle magazijnen configureren met eigenschappen voor gegevenstoegang:

Klik op uw gebruikersnaam in de bovenste balk van de werkruimte en selecteer Instellingen in de vervolgkeuzelijst.

Klik op het tabblad Compute .

Klik op Beheren naast SQL Warehouses.

Geef in het tekstvak Configuratie van Data Access sleutel-waardeparen op die metastore-eigenschappen bevatten.

Belangrijk

Als u een Spark-configuratie-eigenschap wilt instellen op de waarde van een geheim zonder de geheime waarde weer te geven aan Spark, stelt u de waarde in op

{{secrets/<secret-scope>/<secret-name>}}. Vervang<secret-scope>door het geheime bereik en<secret-name>door de geheime naam. De waarde moet beginnen met{{secrets/en eindigen met}}. Zie Geheimen beheren voor meer informatie over deze syntaxis.Klik op Opslaan.

U kunt ook eigenschappen voor gegevenstoegang configureren met behulp van de Databricks Terraform-provider en databricks_sql_global_config.

Ondersteunde eigenschappen

Voor een vermelding die eindigt,

*worden alle eigenschappen binnen dat voorvoegsel ondersteund.Geeft bijvoorbeeld

spark.sql.hive.metastore.*aan dat zowelspark.sql.hive.metastore.jarsalsspark.sql.hive.metastore.versionworden ondersteund, en eventuele andere eigenschappen die beginnen metspark.sql.hive.metastore.Voor eigenschappen waarvan de waarden gevoelige informatie bevatten, kunt u de gevoelige informatie opslaan in een geheim en de waarde van de eigenschap instellen op de geheime naam met behulp van de volgende syntaxis:

secrets/<secret-scope>/<secret-name>.

De volgende eigenschappen worden ondersteund voor SQL-warehouses:

spark.sql.hive.metastore.*spark.sql.warehouse.dirspark.hadoop.datanucleus.*spark.hadoop.fs.*spark.hadoop.hive.*spark.hadoop.javax.jdo.option.*spark.hive.*

Zie External Hive-metastorevoor meer informatie over het instellen van deze eigenschappen.