VPN configureren op uw Azure Stack Edge Mini R-apparaat via Azure PowerShell

De VPN-optie biedt een tweede versleutelingslaag voor de gegevens-in-motion via TLS van uw Azure Stack Edge Mini R- of Azure Stack Edge Pro R-apparaat naar Azure. U kunt VPN configureren op uw Azure Stack Edge Mini R-apparaat via Azure Portal of via Azure PowerShell.

In dit artikel worden de stappen beschreven die nodig zijn voor het configureren van een punt-naar-site-VPN (P2S) op uw Azure Stack Edge Mini R-apparaat met behulp van een Azure PowerShell-script om de configuratie in de cloud te maken. De configuratie op het Azure Stack Edge-apparaat wordt uitgevoerd via de lokale gebruikersinterface.

Over VPN-installatie

Met een P2S VPN-gatewayverbinding kunt u een beveiligde verbinding met uw virtuele netwerk maken vanaf een afzonderlijke clientcomputer of uw Azure Stack Edge Mini R-apparaat. U start de P2S-verbinding vanaf de clientcomputer of het apparaat. De P2S-verbinding in dit geval maakt gebruik van IKEv2 VPN, een op standaarden gebaseerde IPsec VPN-oplossing.

De gebruikelijke werkstroom omvat de volgende stappen:

- Vereisten configureren.

- Stel de benodigde resources in azure in.

- Maak en configureer een virtueel netwerk en vereiste subnetten.

- Een Azure VPN-gateway (virtuele netwerkgateway) maken en configureren.

- Stel Azure Firewall in en voeg netwerk- en app-regels toe.

- Maak Azure-routeringstabellen en voeg routes toe.

- Schakel punt-naar-site in vpn-gateway in.

- Voeg de clientadresgroep toe.

- Tunneltype configureren.

- Verificatietype configureren.

- Certificaat maken.

- Certificaat uploaden.

- Telefoonboek downloaden.

- VPN instellen in de lokale webgebruikersinterface van het apparaat.

- Geef een telefoonboek op.

- Geef het bestand servicetags (json) op.

De gedetailleerde stappen worden beschreven in de volgende secties.

Vereisten configureren

U moet toegang hebben tot een Azure Stack Edge Mini R-apparaat dat is geïnstalleerd volgens de instructies in Uw Azure Stack Edge Mini R-apparaat installeren. Op dit apparaat wordt een P2S-verbinding met Azure tot stand gebracht.

U moet toegang hebben tot een geldig Azure-abonnement dat is ingeschakeld voor de Azure Stack Edge-service in Azure. Gebruik dit abonnement om een bijbehorende resource in Azure te maken om uw Azure Stack Edge Mini R-apparaat te beheren.

U hebt toegang tot een Windows-client die u gebruikt voor toegang tot uw Azure Stack Edge Mini R-apparaat. U gebruikt deze client om programmatisch de configuratie in de cloud te maken.

Voer de volgende opdrachten uit om de vereiste versie van PowerShell op uw Windows-client te installeren:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsVoer de volgende opdrachten uit om verbinding te maken met uw Azure-account en -abonnement:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Geef de azure-abonnementsnaam op die u gebruikt met uw Azure Stack Edge Mini R-apparaat om VPN te configureren.

Download het script dat is vereist voor het maken van configuratie in de cloud. Via dit script gebeurt het volgende:

- Maak een virtueel Azure-netwerk en de volgende subnetten: GatewaySubnet en AzureFirewallSubnet.

- Een Azure VPN-gateway maken en configureren.

- Een lokale Azure-netwerkgateway maken en configureren.

- Maak en configureer een Azure VPN-verbinding tussen de Azure VPN-gateway en de lokale netwerkgateway.

- Maak een Azure Firewall en voeg netwerkregels, app-regels toe.

- Maak een Azure-routeringstabel en voeg er routes aan toe.

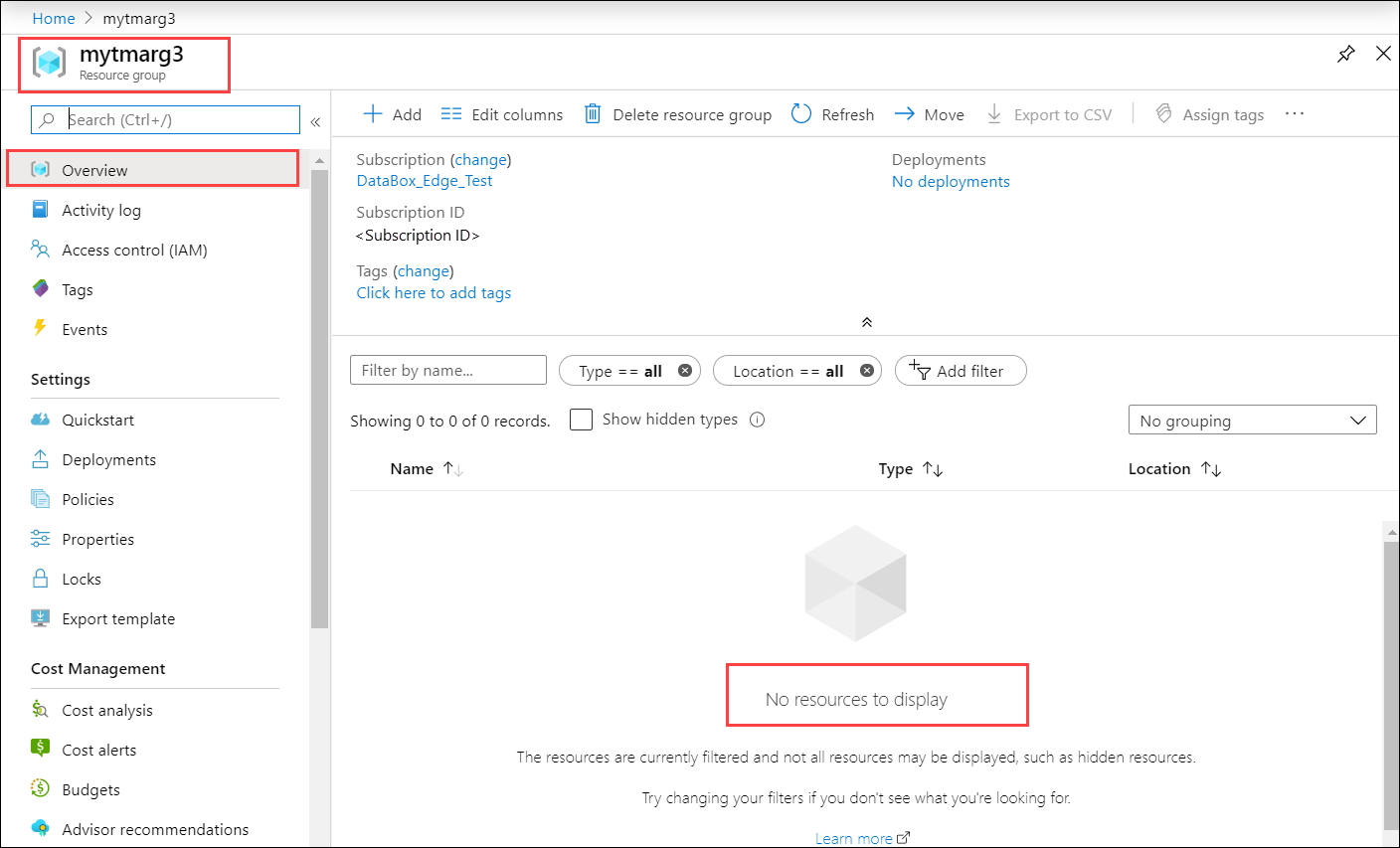

Maak de resourcegroep in Azure Portal waaronder u de Azure-resources wilt maken. Ga naar de lijst met services in Azure Portal, selecteer Resourcegroep en selecteer vervolgens + Toevoegen. Geef de abonnementsgegevens en de naam voor uw resourcegroep op en selecteer Vervolgens Maken. Als u naar deze resourcegroep gaat, mag deze op dit moment geen resources bevatten.

U moet een Base 64-gecodeerd certificaat in

.cerindeling hebben voor uw Azure Stack Edge Mini R-apparaat. Dit certificaat moet worden geüpload naar uw Azure Stack Edge-apparaat, net alspfxmet een persoonlijke sleutel. Dit certificaat moet ook worden geïnstalleerd in de vertrouwde basismap van het archief op de client die probeert de P2S-verbinding tot stand te brengen.

Het script gebruiken

Eerst wijzigt u het parameters-p2s.json bestand om uw parameters in te voeren. Vervolgens voert u het script uit met behulp van het gewijzigde json-bestand.

Elk van deze stappen wordt besproken in de volgende secties.

Bestand met servicetags downloaden

Mogelijk hebt u al een ServiceTags.json bestand in de map waarin u het script hebt gedownload. Zo niet, dan kunt u het bestand met servicetags downloaden.

Download de servicetags van Azure naar uw lokale client en sla deze op als een json-bestand in dezelfde map die de scripts bevat: https://www.microsoft.com/download/details.aspx?id=56519.

Dit bestand wordt in een latere stap geüpload in de lokale webgebruikersinterface.

Parameterbestand wijzigen

De eerste stap is het wijzigen van het parameters-p2s.json bestand en het opslaan van de wijzigingen.

Voor de Azure-resources die u maakt, geeft u de volgende namen op:

| Parameternaam | Omschrijving |

|---|---|

| virtualNetworks_vnet_name | Azure Virtual Network-naam |

| azureFirewalls_firewall_name | Azure Firewall-naam |

| routeTables_routetable_name | Naam van Azure Route-tabel |

| publicIPAddresses_VNGW_public_ip_name | Naam van openbaar IP-adres voor uw virtuele netwerkgateway |

| virtualNetworkGateways_VNGW_name | Naam van Azure VPN-gateway (virtuele netwerkgateway) |

| publicIPAddresses_firewall_public_ip_name | Naam van openbaar IP-adres voor uw Azure Firewall |

| locatie | Dit is de regio waarin u uw virtuele netwerk wilt maken. Selecteer dezelfde regio als de regio die is gekoppeld aan uw apparaat. |

| RouteTables_routetable_onprem_name | Dit is de naam van de extra routetabel om de firewallpakketten terug te sturen naar een Azure Stack Edge-apparaat. Het script maakt twee extra routes en koppelt standaard en FirewallSubnet aan deze routetabel. |

Geef de volgende IP-adressen en adresruimten op voor de Azure-resources die worden gemaakt, inclusief het virtuele netwerk en de bijbehorende subnetten (standaard, firewall, GatewaySubnet).

| Parameternaam | Omschrijving |

|---|---|

| VnetIPv4AddressSpace | Dit is de adresruimte die is gekoppeld aan uw virtuele netwerk. Geef een Vnet-IP-bereik op als privé-IP-bereik (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Dit is de adresruimte die is gekoppeld aan het Default subnet voor uw virtuele netwerk. |

| FirewallSubnetIPv4AddressSpace | Dit is de adresruimte die is gekoppeld aan het Firewall subnet voor uw virtuele netwerk. |

| GatewaySubnetIPv4AddressSpace | Dit is de adresruimte die is gekoppeld aan het GatewaySubnet voor uw virtuele netwerk. |

| GatewaySubnetIPv4bgpPeeringAddress | Dit is het IP-adres dat is gereserveerd voor BGP-communicatie en is gebaseerd op de adresruimte die is gekoppeld aan het GatewaySubnet voor uw virtuele netwerk. |

| ClientAddressPool | Dit IP-adres wordt gebruikt voor de adresgroep in de P2S-configuratie in Azure Portal. |

| PublicCertData | Openbare certificaatgegevens worden door de VPN Gateway gebruikt om P2S-clients te verifiëren die er verbinding mee maken. Installeer het basiscertificaat om de certificaatgegevens op te halen. Zorg ervoor dat het certificaat base-64 is gecodeerd met een CER-extensie. Open dit certificaat en kopieer de tekst in het certificaat tussen ==BEGIN CERTIFICATE== en ==END CERTIFICATE== in één doorlopende regel. |

Het script uitvoeren

Volg deze stappen om het gewijzigde parameters-p2s.json script te gebruiken en het script uit te voeren om Azure-resources te maken.

Voer PowerShell uit. Schakel over naar de map waar het script zich bevindt.

Voer het script uit.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Notitie

In deze release werkt het script alleen op de locatie VS - oost.

U moet de volgende informatie invoeren wanneer u het script uitvoert:

Parameter Omschrijving Locatie Dit is de regio waarin de Azure-resources moeten worden gemaakt. AzureAppRuleFilePath Dit is het bestandspad voor appRule.json.AzureIPRangesFilePath Dit is het JSON-bestand voor servicetags dat u in de vorige stap hebt gedownload. ResourceGroupName Dit is de naam van de resourcegroep waaronder alle Azure-resources worden gemaakt. AzureDeploymentName Dit is de naam voor uw Azure-implementatie. NetworkRuleCollectionName Dit is de naam voor de verzameling van alle netwerkregels die worden gemaakt en toegevoegd aan uw Azure Firewall. Prioriteit Dit is de prioriteit die is toegewezen aan alle netwerk- en toepassingsregels die worden gemaakt. AppRuleCollectionName Dit is de naam voor de verzameling van alle toepassingsregels die worden gemaakt en toegevoegd aan uw Azure Firewall. Hieronder ziet u een voorbeeld van de uitvoer.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedBelangrijk

- Het uitvoeren van het script duurt ongeveer 90 minuten. Zorg ervoor dat u zich direct aanmeldt bij uw netwerk voordat het script wordt gestart.

- Als er om welke reden dan ook een mislukte sessie met het script is, verwijdert u de resourcegroep om alle resources te verwijderen die eronder zijn gemaakt.

Nadat het script is voltooid, wordt er een implementatielogboek gegenereerd in dezelfde map waarin het script zich bevindt.

De Azure-resources controleren

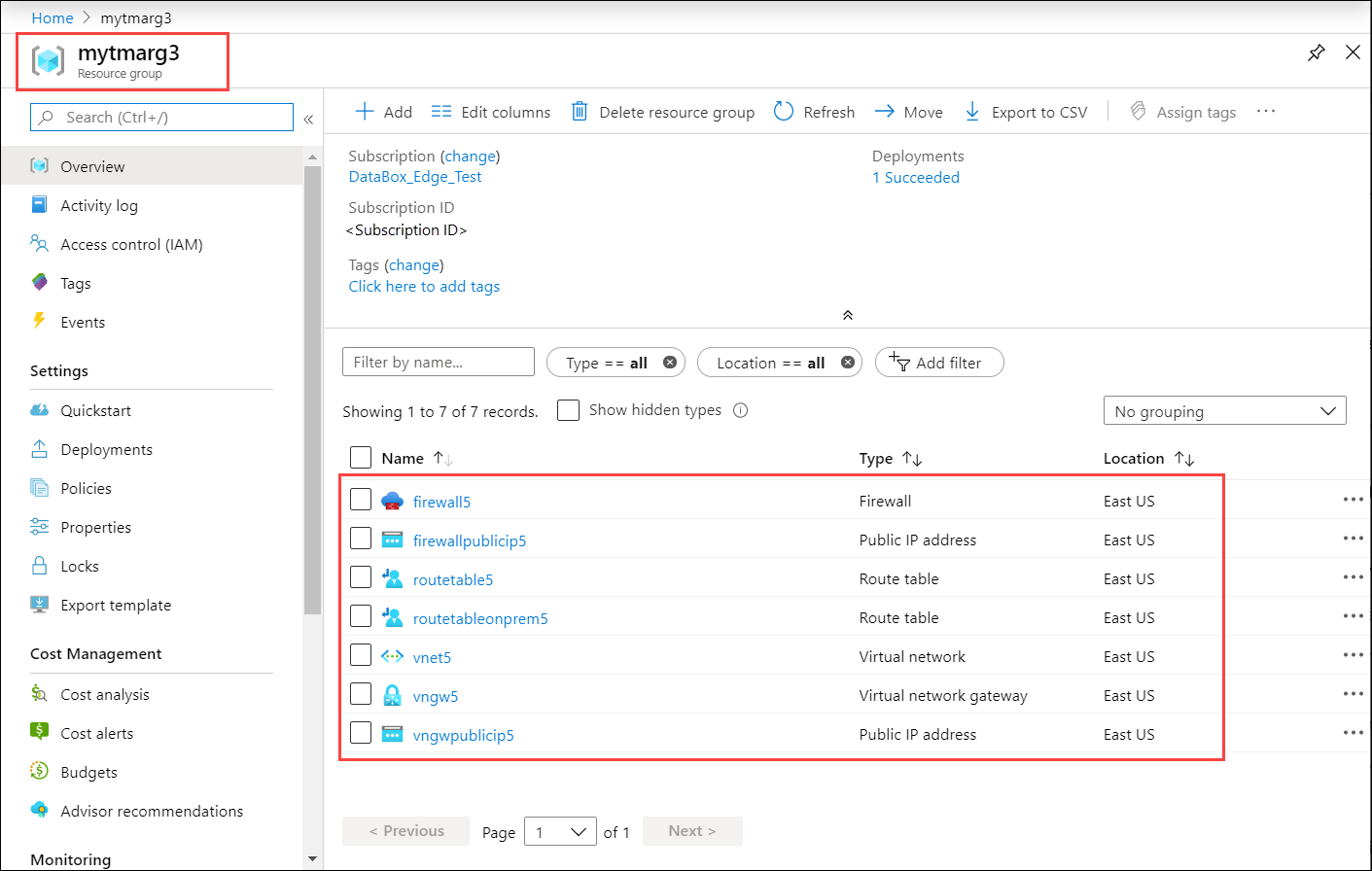

Nadat u het script hebt uitgevoerd, controleert u of alle resources zijn gemaakt in Azure. Ga naar de resourcegroep die u hebt gemaakt. U ziet nu de volgende resources:

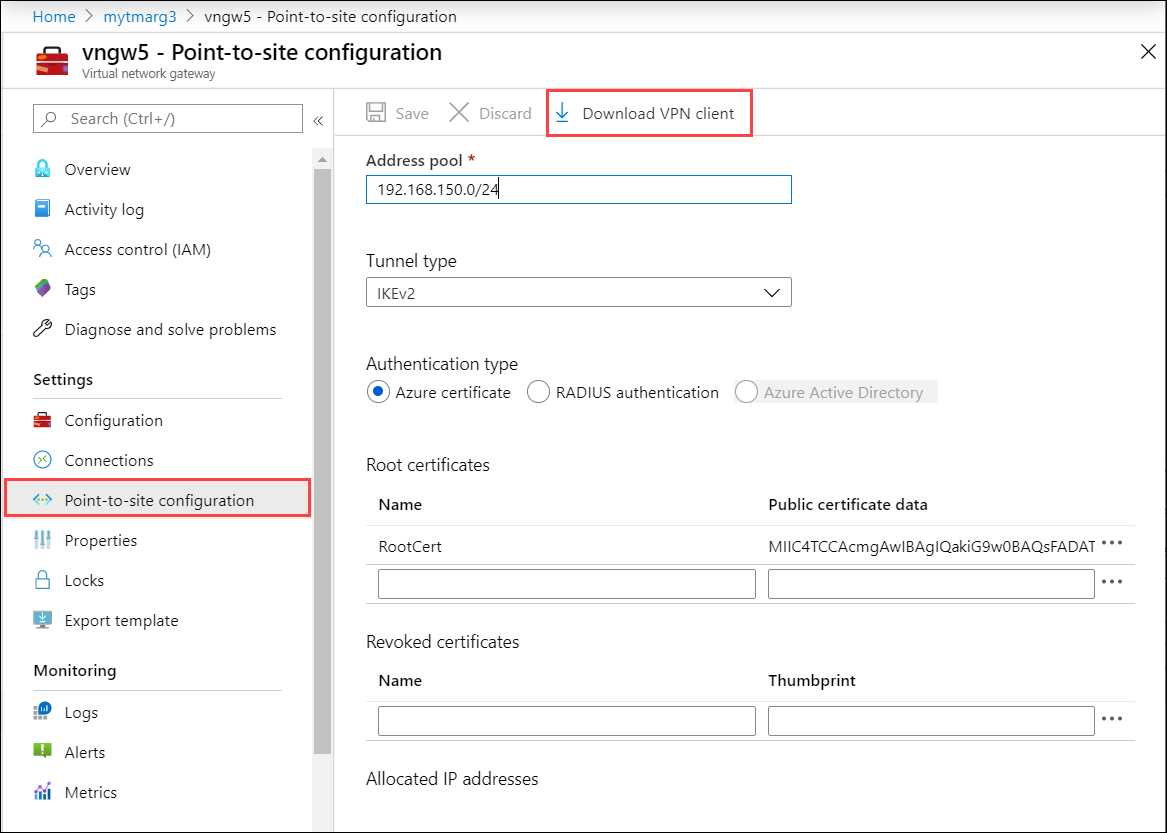

Telefoonboek voor VPN-profiel downloaden

In deze stap downloadt u het VPN-profiel voor uw apparaat.

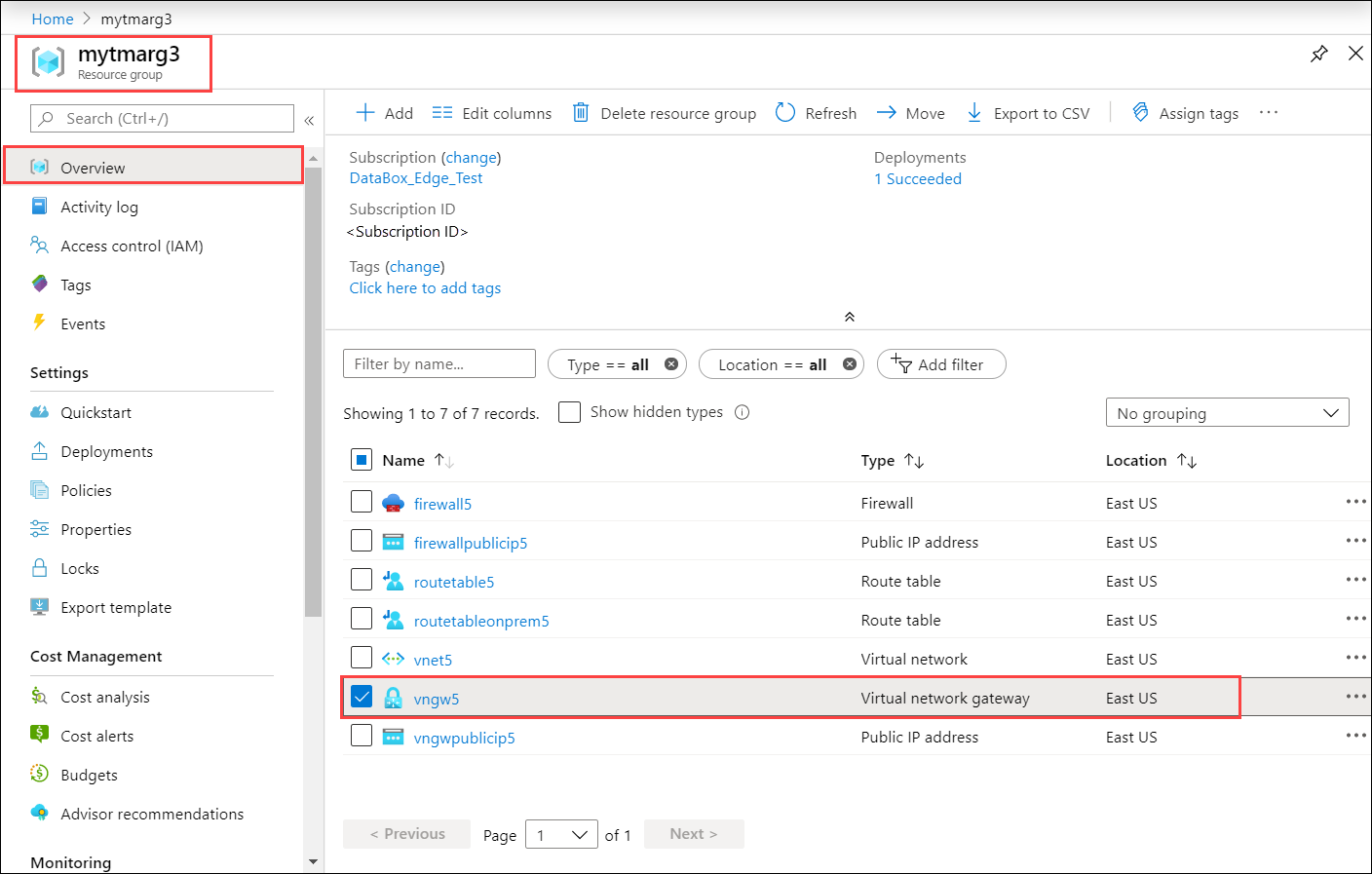

Ga in Azure Portal naar de resourcegroep en selecteer vervolgens de gateway van het virtuele netwerk die u in de vorige stap hebt gemaakt.

Ga naar Instellingen > punt-naar-site-configuratie. Selecteer VPN-client downloaden.

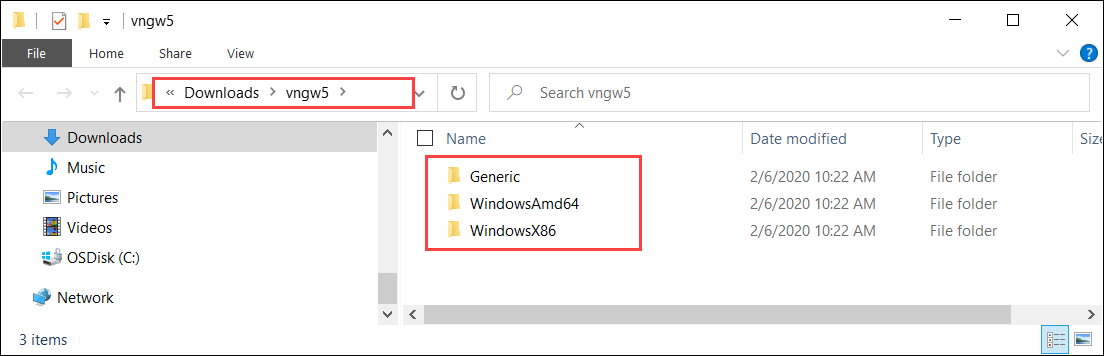

Sla het gezipte profiel op en pak het uit op uw Windows-client.

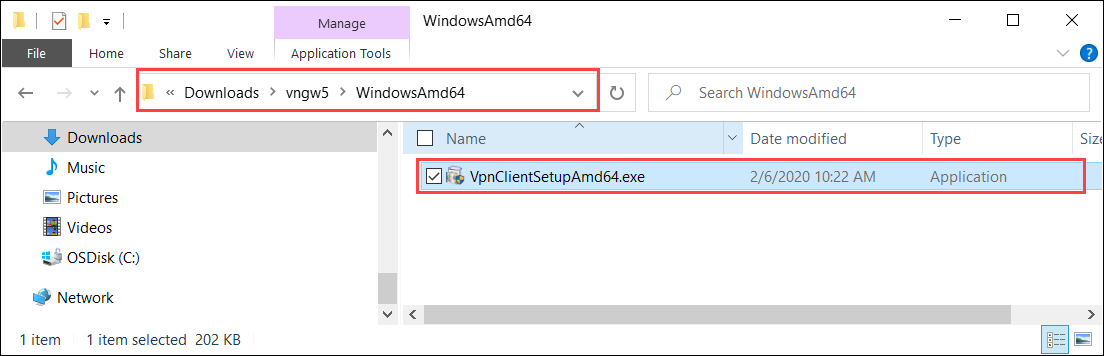

Ga naar de map WindowsAmd64 en pak het

.exevolgende uit: VpnClientSetupAmd64.exe.

Maak een tijdelijk pad. Bijvoorbeeld:

C:\NewTemp\vnet\tmpVoer PowerShell uit en ga naar de map waar de

.exezich bevindt. Typ het volgende om de.exeopdracht uit te voeren:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Het tijdelijke pad bevat nieuwe bestanden. Hier volgt een voorbeeld van uitvoer:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>Het PBK-bestand is het telefoonboek voor het VPN-profiel. U gebruikt dit in de lokale gebruikersinterface.

VPN-configuratie op het apparaat

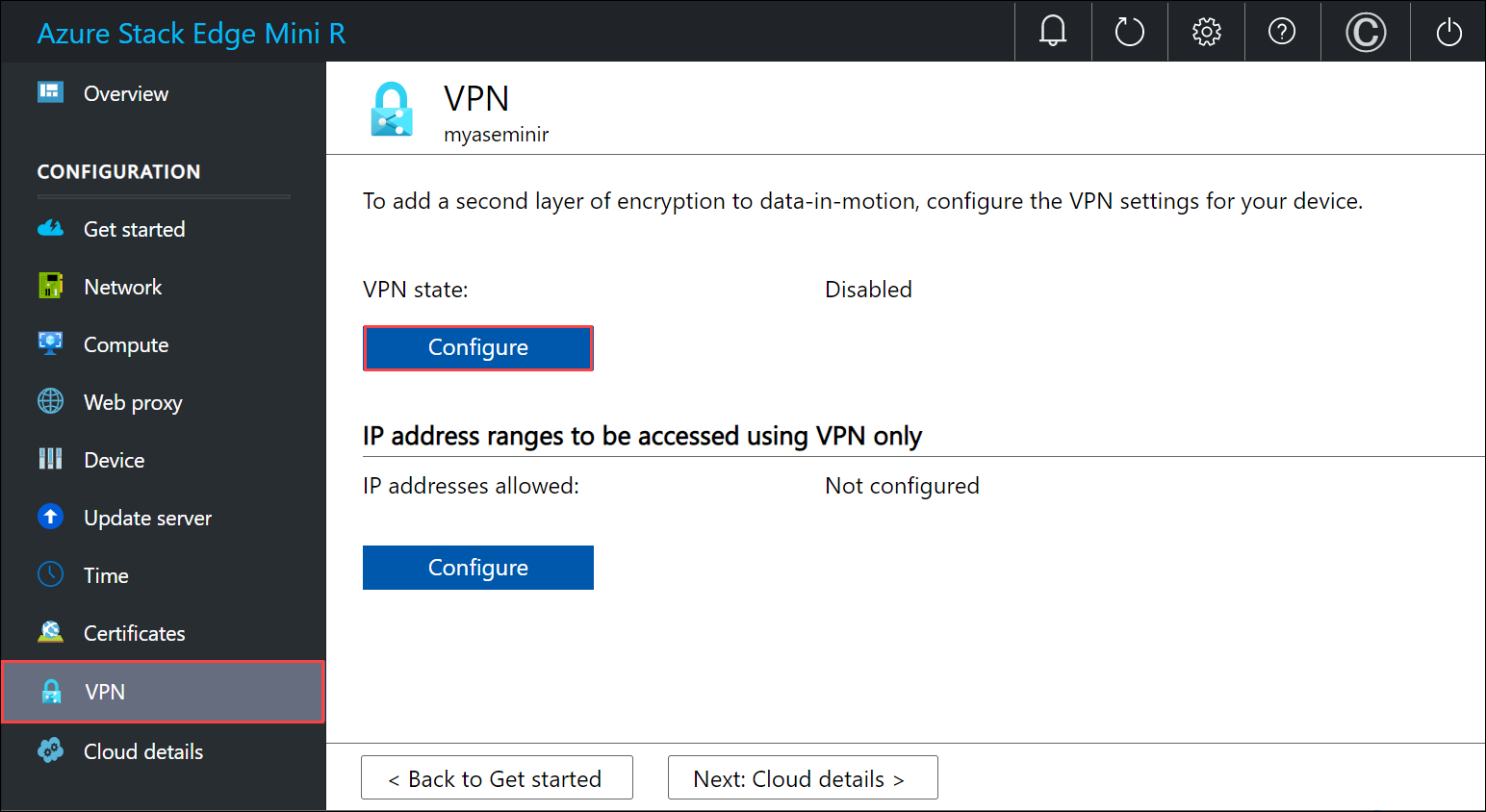

Volg deze stappen in de lokale gebruikersinterface van uw Azure Stack Edge-apparaat.

Ga in de lokale gebruikersinterface naar de VPN-pagina . Selecteer Configureren onder VPN-status.

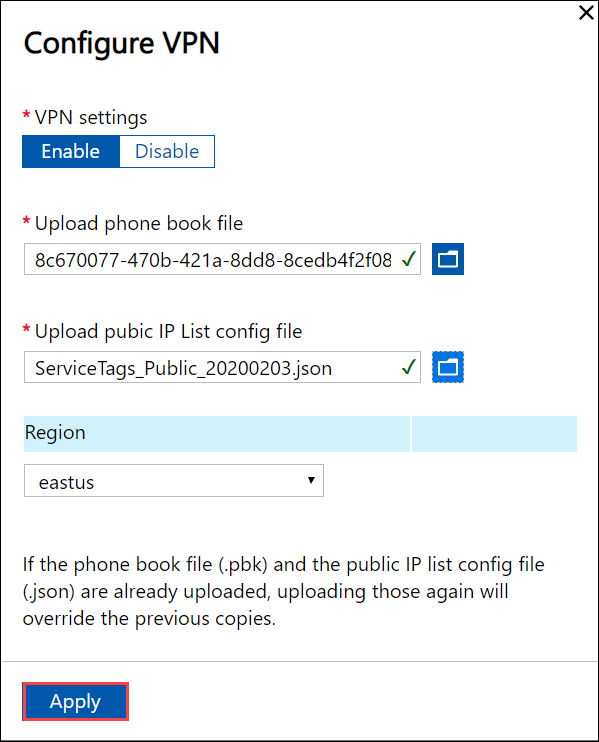

Doe het volgende op de blade VPN configureren:

- Wijs in het bestand Telefoonboek uploaden het PBK-bestand aan dat u in de vorige stap hebt gemaakt.

- Geef in het configuratiebestand openbare IP-lijst uploaden het JSON-bereik JSON-bestand voor Azure Data Center op als invoer. U hebt dit bestand in een eerdere stap gedownload van: https://www.microsoft.com/download/details.aspx?id=56519.

- Selecteer eastus als regio en selecteer Toepassen.

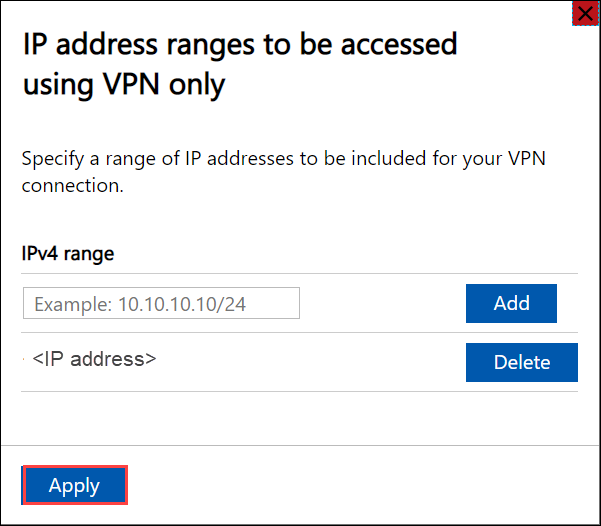

Voer in de sectie IP-adresbereiken die u wilt openen met vpn alleen het Vnet IPv4-bereik in dat u hebt gekozen voor uw virtuele Azure-netwerk.

Clientverbinding controleren

- Ga in Azure Portal naar de VPN-gateway.

- Ga naar Instellingen > punt-naar-site-configuratie. Onder Toegewezen IP-adressen moet het IP-adres van uw Azure Stack Edge-apparaat worden weergegeven.

Gegevensoverdracht valideren via VPN

Kopieer gegevens naar een SMB-share om te bevestigen dat VPN werkt. Volg de stappen in Een share toevoegen op uw Azure Stack Edge-apparaat.

Kopieer een bestand, bijvoorbeeld \data\pictures\waterfall.jpg naar de SMB-share die u hebt gekoppeld op uw clientsysteem.

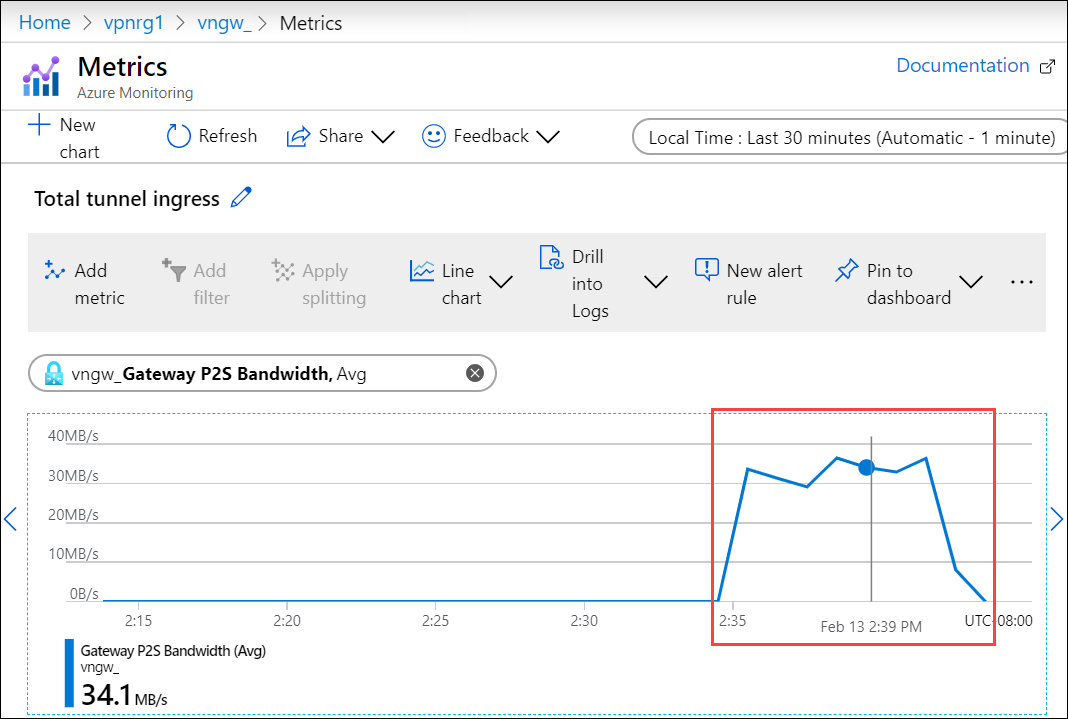

Om te controleren of de gegevens via VPN worden verzonden, terwijl de gegevens worden gekopieerd:

Ga naar de VPN-gateway in Azure Portal.

Ga naar Metrische bewakingsgegevens>.

Kies in het rechterdeelvenster het bereik als uw VPN-gateway, Metrisch als Gateway P2S-bandbreedte en Aggregatie als Gem.

Wanneer de gegevens worden gekopieerd, ziet u een toename van het bandbreedtegebruik en wanneer het kopiëren van de gegevens is voltooid, neemt het bandbreedtegebruik af.

Controleer of dit bestand wordt weergegeven in uw opslagaccount in de cloud.

Problemen oplossen

Gebruik de volgende opdrachten om eventuele problemen op te lossen:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Hieronder ziet u de voorbeelduitvoer:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Volgende stappen

Configureer VPN via de lokale gebruikersinterface op uw Azure Stack Edge-apparaat.