Voorwaardelijke toegang met Azure Data Explorer

Wat is voorwaardelijke toegang?

De moderne beveiligingsperimeter gaat verder dan het netwerk van een organisatie en omvat ook gebruikers- en apparaat-id's. Organisaties kunnen identiteitsgestuurde signalen gebruiken als onderdeel van hun beslissingen over toegangsbeheer. U kunt Microsoft Entra voorwaardelijke toegang gebruiken om signalen samen te brengen, beslissingen te nemen en organisatiebeleid af te dwingen.

Beleidsregels voor voorwaardelijke toegang op hun eenvoudigste zijn als if-then-instructies. Als een gebruiker toegang wil krijgen tot een resource, moet deze een actie voltooien. Een data engineer wil bijvoorbeeld toegang tot Azure Data Explorer, maar moet meervoudige verificatie (MFA) uitvoeren om er toegang toe te krijgen.

In het volgende voorbeeld leert u hoe u een beleid voor voorwaardelijke toegang configureert dat MFA afdwingt voor geselecteerde gebruikers met behulp van de webinterface van Azure Data Explorer. U kunt dezelfde stappen gebruiken om andere beleidsregels te maken om te voldoen aan de beveiligingsvereisten van uw organisatie.

Vereisten

Voor het gebruik van deze functie is een Microsoft Entra-id P1- of P2-licentie vereist. Zie Beschikbare functies van Microsoft Entra id vergelijken om de juiste licentie voor uw vereisten te vinden.

Notitie

Beleid voor voorwaardelijke toegang wordt alleen toegepast op de gegevensbeheerbewerkingen van Azure Data Explorer en heeft geen invloed op resourcebeheerbewerkingen.

Tip

Beleid voor voorwaardelijke toegang wordt toegepast op tenantniveau; daarom wordt het toegepast op alle clusters in de tenant.

Voorwaardelijke toegang configureren

Meld u als Globale beheerder, Beveiligingsbeheerder of Beheerder voor voorwaardelijke toegang aan bij de Azure-portal.

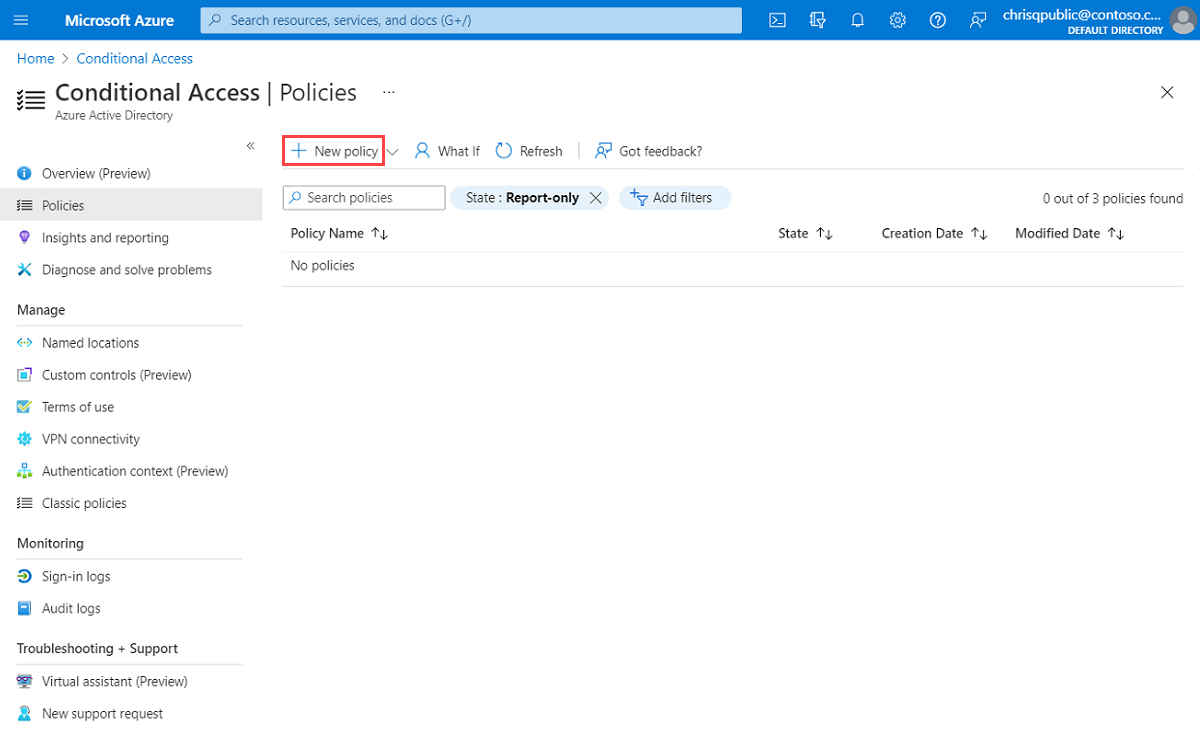

Blader naar Microsoft EntraID-beveiliging>>voorwaardelijke toegang.

Selecteer Nieuw beleid.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

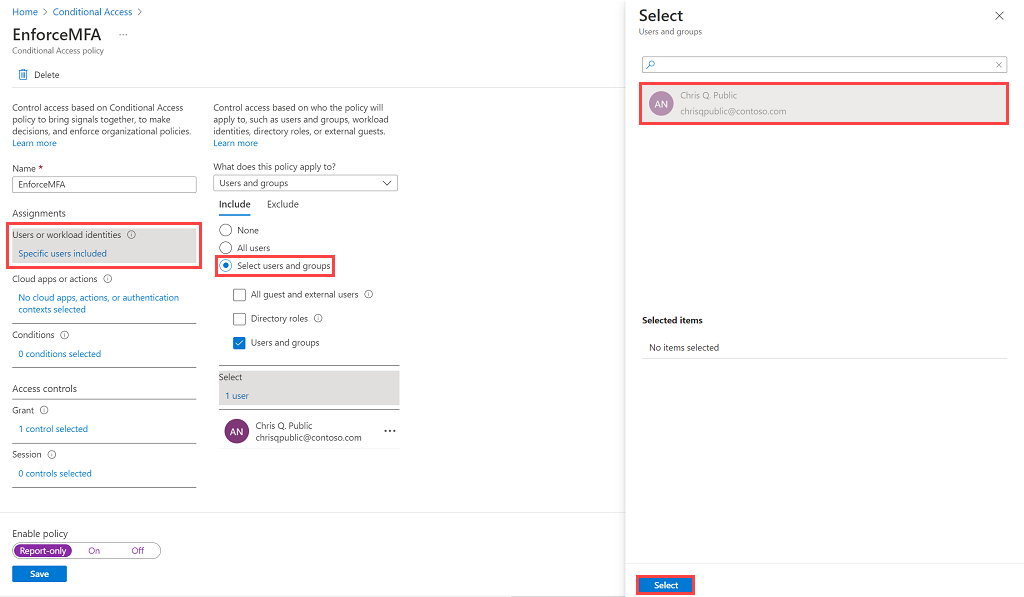

Onder Toewijzingen selecteert u Gebruikers en groepen. Selecteer onder Opnemen>Gebruikers en groepen selecteren de optie Gebruikers en groepen, voeg de gebruiker of groep toe die u wilt opnemen voor voorwaardelijke toegang en selecteer vervolgens Selecteren.

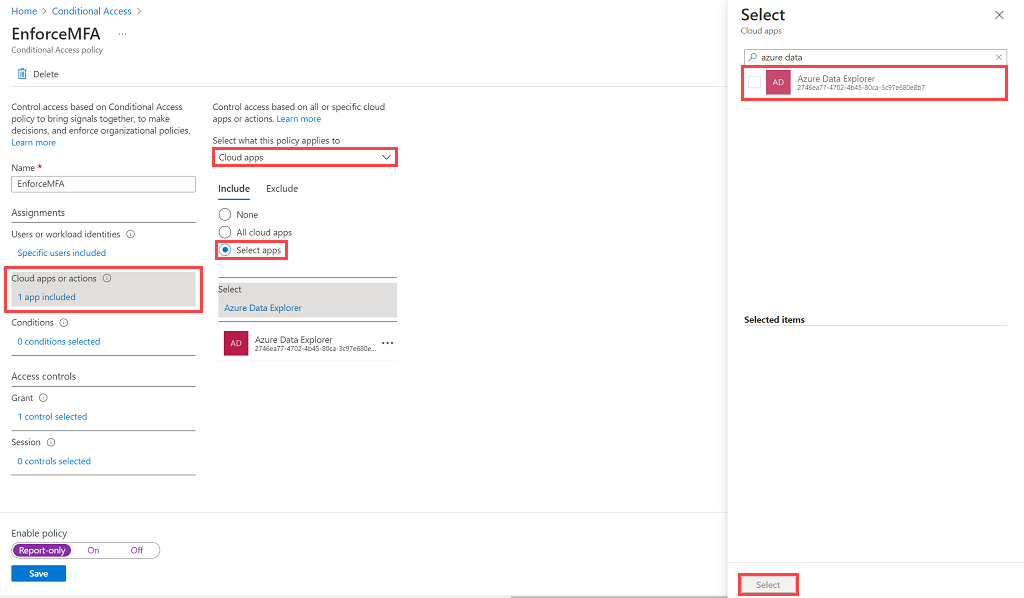

Selecteer onder Cloud-apps of -actiesde optie Cloud-apps. Selecteer onder Opnemende optie Apps selecteren om een lijst weer te geven met alle apps die beschikbaar zijn voor voorwaardelijke toegang. Selecteer Azure Data Explorer>Selecteren.

Tip

Zorg ervoor dat u de Azure Data Explorer-app selecteert met de volgende GUID: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

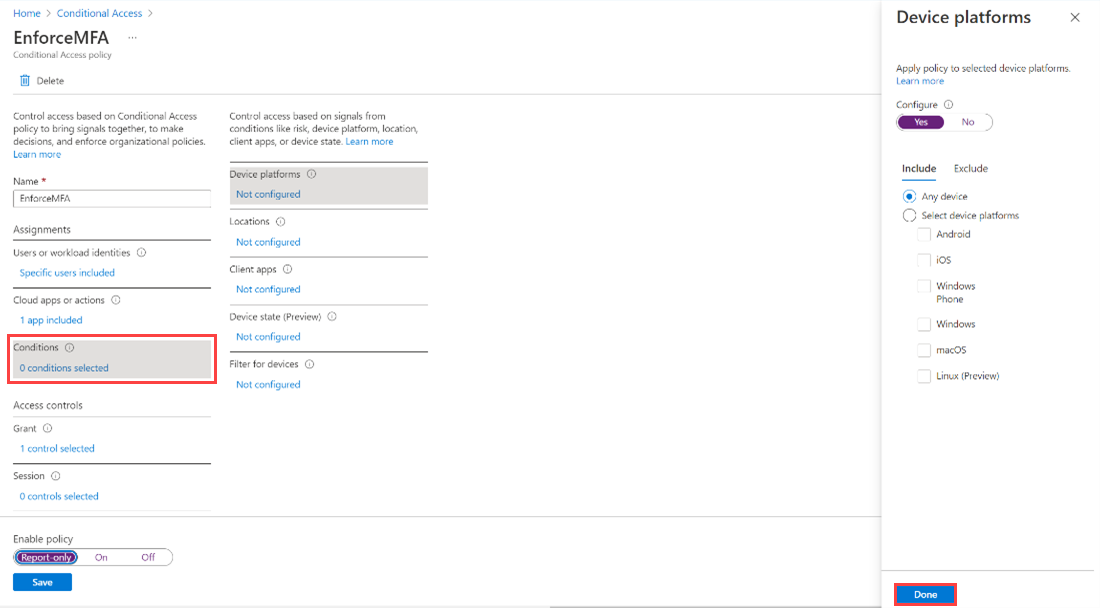

Stel onder Voorwaarden de voorwaarden in die u wilt toepassen op alle apparaatplatforms en selecteer vervolgens Gereed. Zie Voorwaardelijke toegang Microsoft Entra: Voorwaarden voor meer informatie.

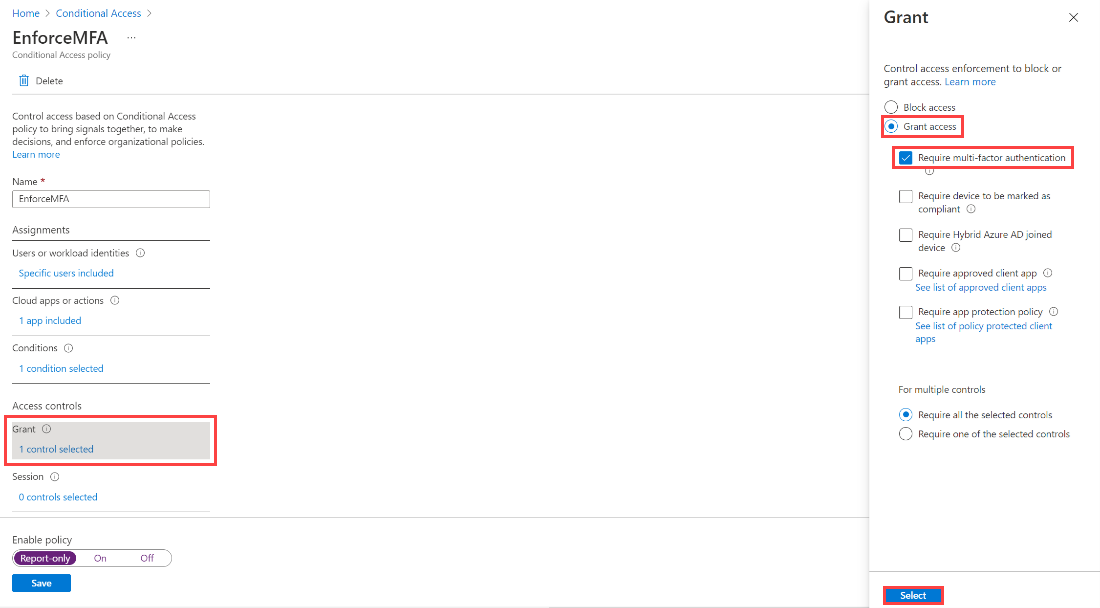

Selecteer onder Toegangsbeheerde optie Verlenen, selecteer Meervoudige verificatie vereisen en selecteer vervolgens Selecteren.

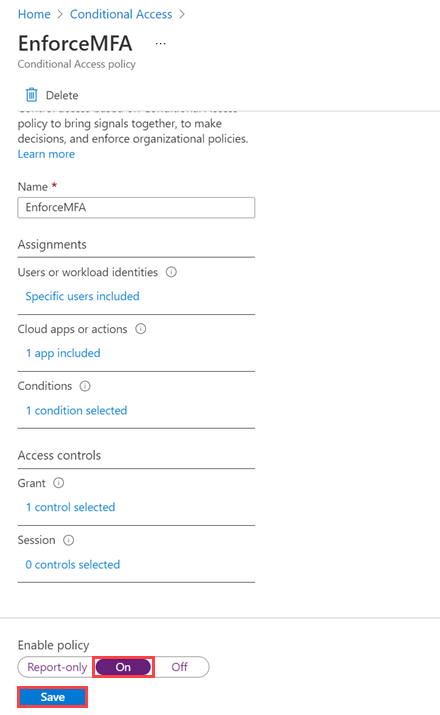

Stel Beleid inschakelen in op Aan en selecteer opslaan.

Controleer het beleid door een toegewezen gebruiker te vragen toegang te krijgen tot de webinterface van Azure Data Explorer. De gebruiker moet worden gevraagd om MFA.