Gegevensversleuteling inschakelen met door de klant beheerde sleutels in Azure Cosmos DB for PostgreSQL

VAN TOEPASSING OP: Azure Cosmos DB for PostgreSQL (mogelijk gemaakt door de Citus-database-extensie naar PostgreSQL)

Vereisten

- Een bestaand Azure Cosmos DB for PostgreSQL-account.

- Als u een Azure-abonnement hebt, maakt u een nieuw account.

- Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- U kunt azure Cosmos DB ook gratis proberen voordat u zich doorvoert.

Gegevensversleuteling inschakelen met door de klant beheerde sleutels

Belangrijk

Maak alle volgende resources in dezelfde regio waar uw Azure Cosmos DB for PostgreSQL-cluster wordt geïmplementeerd.

Maak een door de gebruiker toegewezen beheerde identiteit. Momenteel biedt Azure Cosmos DB for PostgreSQL alleen ondersteuning voor door de gebruiker toegewezen beheerde identiteiten.

Maak een Azure Key Vault en voeg een toegangsbeleid toe aan de gemaakte door de gebruiker toegewezen beheerde identiteit met de volgende sleutelmachtigingen: Ophalen, Sleutel uitpakken en Sleutel verpakken.

Genereer een sleutel in de sleutelkluis (ondersteunde sleuteltypen: RSA 2048, 3071, 4096).

Selecteer de door de klant beheerde sleutelversleutelingsoptie tijdens het maken van het Azure Cosmos DB for PostgreSQL-cluster en selecteer de juiste door de gebruiker toegewezen beheerde identiteit, sleutelkluis en sleutel die u in stap 1, 2 en 3 hebt gemaakt.

Gedetailleerde stappen

Door de gebruiker toegewezen beheerde identiteit

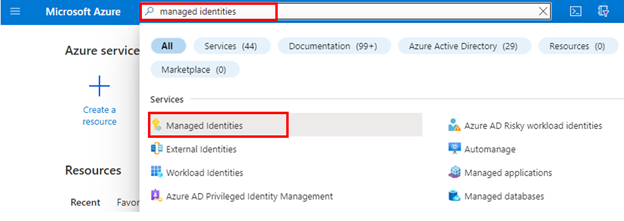

Zoek naar beheerde identiteiten in de algemene zoekbalk.

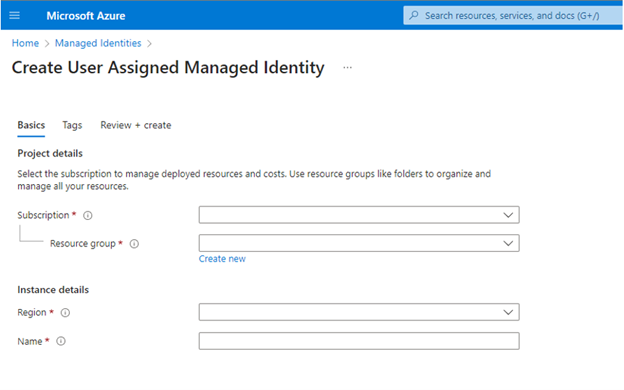

Maak een nieuwe door de gebruiker toegewezen beheerde identiteit in dezelfde regio als uw Azure Cosmos DB for PostgreSQL-cluster.

Meer informatie over door de gebruiker toegewezen beheerde identiteit.

Key Vault

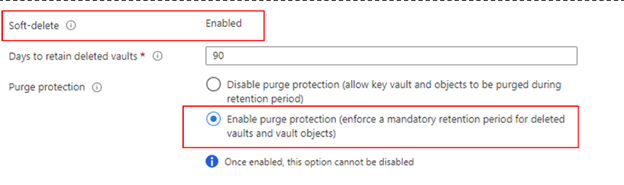

Als u door de klant beheerde sleutels gebruikt met Azure Cosmos DB for PostgreSQL, moet u twee eigenschappen instellen op het Azure Key Vault-exemplaar dat u wilt gebruiken om uw versleutelingssleutels te hosten: Voorlopig verwijderen en Beveiliging opschonen.

Als u een nieuw Azure Key Vault-exemplaar maakt, schakelt u deze eigenschappen in tijdens het maken:

Als u een bestaand Exemplaar van Azure Key Vault gebruikt, kunt u controleren of deze eigenschappen zijn ingeschakeld door de sectie Eigenschappen in Azure Portal te bekijken. Als een van deze eigenschappen niet is ingeschakeld, raadpleegt u de secties 'Voorlopig verwijderen inschakelen' en 'Beveiliging tegen opschonen inschakelen' in een van de volgende artikelen.

- Voorlopig verwijderen gebruiken met PowerShell.

- Voorlopig verwijderen gebruiken met Azure CLI.

De sleutelkluis moet worden ingesteld met 90 dagen voor dagen om verwijderde kluizen te behouden. Als de bestaande sleutelkluis is geconfigureerd met een lager nummer, moet u een nieuwe sleutelkluis maken, omdat deze instelling niet kan worden gewijzigd na het maken.

Belangrijk

Uw Azure Key Vault-exemplaar moet openbare toegang vanuit alle netwerken toestaan.

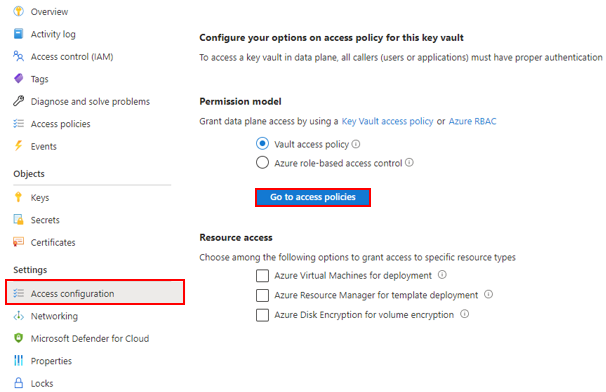

Een toegangsbeleid toevoegen aan de Sleutelkluis

Ga vanuit Azure Portal naar het Azure Key Vault-exemplaar dat u wilt gebruiken om uw versleutelingssleutels te hosten. Selecteer De configuratie van Access in het linkermenu. Zorg ervoor dat kluistoegangsbeleid is geselecteerd onder Machtigingsmodel en selecteer vervolgens Ga naar toegangsbeleid.

Selecteer + Maken.

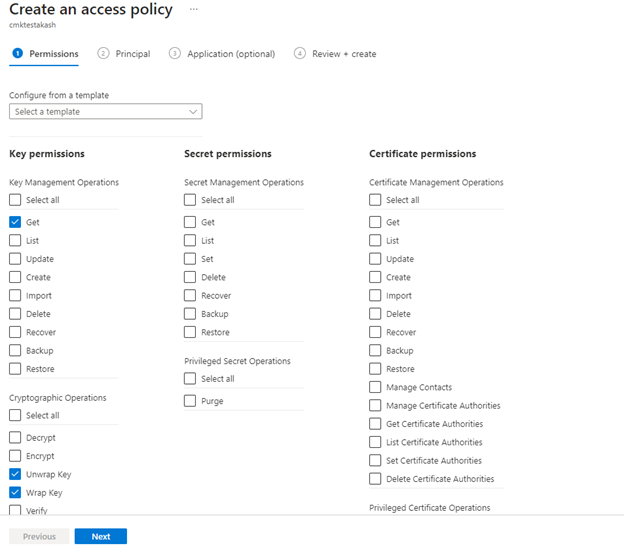

Selecteer op het tabblad Machtigingen onder het vervolgkeuzemenu Sleutelmachtigingen de machtigingen Ophalen, Sleutel uitpakken en Sleutelterugloop.

Selecteer op het tabblad Principal de door de gebruiker toegewezen beheerde identiteit die u in de vereiste stap hebt gemaakt.

Navigeer naar Beoordelen en maken selecteer Maken.

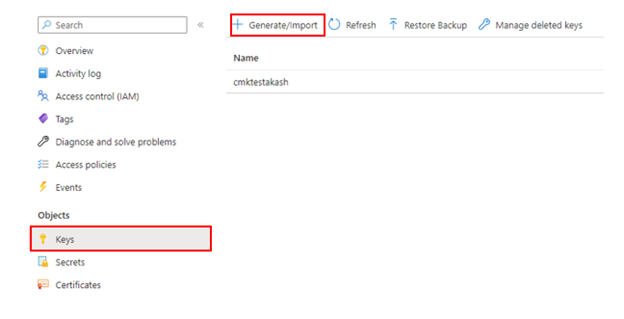

Sleutel maken/importeren

Ga vanuit Azure Portal naar het Azure Key Vault-exemplaar dat u wilt gebruiken om uw versleutelingssleutels te hosten.

Selecteer Sleutels in het linkermenu en selecteer vervolgens +Genereren/importeren.

De door de klant beheerde sleutel die moet worden gebruikt voor het versleutelen van de DEK kan alleen asymmetrisch RSA-sleuteltype zijn. Alle RSA-sleutelgrootten 2048, 3072 en 4096 worden ondersteund.

De activeringsdatum van de sleutel (indien ingesteld) moet een datum en tijdstip in het verleden zijn. De vervaldatum (indien ingesteld) moet een toekomstige datum en tijd zijn.

De sleutel moet de status Ingeschakeld hebben.

Als u een bestaande sleutel in de sleutelkluis importeert, moet u deze opgeven in de ondersteunde bestandsindelingen (

.pfx,.byok, )..backupAls u de sleutel handmatig roteert, mag de oude sleutelversie ten minste 24 uur niet worden verwijderd.

CMK-versleuteling inschakelen tijdens het inrichten van een nieuw cluster

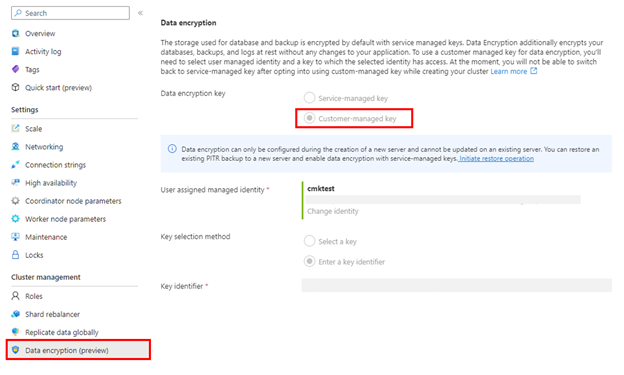

Ga tijdens het inrichten van een nieuw Azure Cosmos DB for PostgreSQL-cluster, nadat u de benodigde informatie hebt opgegeven onder Tabblad Basis en netwerken, naar het tabblad Versleuteling .

Selecteer door de klant beheerde sleutel onder de optie Gegevensversleutelingssleutel .

Selecteer de door de gebruiker toegewezen beheerde identiteit die in de vorige sectie is gemaakt.

Selecteer de sleutelkluis die in de vorige stap is gemaakt, met het toegangsbeleid voor de door de gebruiker beheerde identiteit die in de vorige stap is geselecteerd.

Selecteer de sleutel die u in de vorige stap hebt gemaakt en selecteer vervolgens Beoordelen en maken.

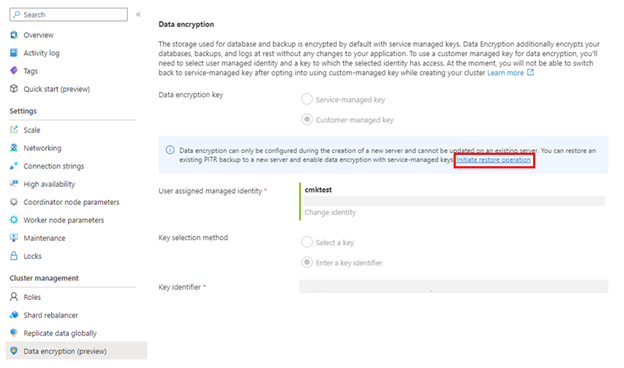

Zodra het cluster is gemaakt, controleert u of CMK-versleuteling is ingeschakeld door te navigeren naar de blade Gegevensversleuteling van het Azure Cosmos DB for PostgreSQL-cluster in Azure Portal.

Notitie

Gegevensversleuteling kan alleen worden geconfigureerd tijdens het maken van een nieuw cluster en kan niet worden bijgewerkt op een bestaand cluster. Een tijdelijke oplossing voor het bijwerken van de versleutelingsconfiguratie op een bestaand cluster is het uitvoeren van een clusterherstel en het configureren van de gegevensversleuteling tijdens het maken van het zojuist herstelde cluster.

Hoge beschikbaarheid

Wanneer CMK-versleuteling is ingeschakeld op het primaire cluster, worden alle stand-byknooppunten met hoge beschikbaarheid automatisch versleuteld door de sleutel van het primaire cluster.

Versleutelingsconfiguratie wijzigen door een PITR uit te voeren

Versleutelingsconfiguratie kan worden gewijzigd van door de service beheerde versleuteling naar door de klant beheerde versleuteling of omgekeerd tijdens het uitvoeren van een herstelbewerking voor clusters (PITR - herstel naar een bepaald tijdstip).

De door de klant beheerde sleutel bewaken in Key Vault

Als u de databasestatus wilt bewaken en waarschuwingen wilt inschakelen voor het verlies van transparante toegang tot gegevensversleutelingsbeveiliging, configureert u de volgende Azure-functies:

Azure Resource Health: Een niet-toegankelijke database die de toegang tot de klantsleutel heeft verbroken, wordt weergegeven als 'Niet toegankelijk' nadat de eerste verbinding met de database is geweigerd.

Activiteitenlogboek: Wanneer de toegang tot de klantsleutel in de door de klant beheerde sleutelkluis mislukt, worden vermeldingen toegevoegd aan het activiteitenlogboek. U kunt de toegang zo snel mogelijk opnieuw instellen als u waarschuwingen voor deze gebeurtenissen maakt.

Actiegroepen: definieer deze groepen om u meldingen en waarschuwingen te sturen op basis van uw voorkeur.

Volgende stappen

- Meer informatie over gegevensversleuteling met door de klant beheerde sleutels

- CMK-limieten en -beperkingen bekijken in Azure Cosmos DB for PostgreSQL