Overzicht van databasebeveiliging in Azure Cosmos DB voor MongoDB vCore

VAN TOEPASSING OP: MongoDB vCore

In dit artikel worden aanbevolen procedures voor databasebeveiliging en belangrijke functies besproken die worden aangeboden door Azure Cosmos DB voor MongoDB vCore, zodat u databaseschendingen kunt voorkomen, detecteren en erop kunt reageren.

Wat is er nieuw in Azure Cosmos DB voor MongoDB vCore-beveiliging

Versleuteling-at-rest is nu beschikbaar voor documenten en back-ups die zijn opgeslagen in Azure Cosmos DB voor MongoDB vCore in de meeste Azure-regio's. Versleuteling-at-rest wordt automatisch toegepast voor zowel nieuwe als bestaande klanten in deze regio's. U hoeft niets te configureren. U krijgt dezelfde geweldige latentie, doorvoer, beschikbaarheid en functionaliteit als voorheen, met het voordeel dat u weet dat uw gegevens veilig en veilig zijn met versleuteling-at-rest. Gegevens die zijn opgeslagen in uw Azure Cosmos DB voor MongoDB vCore-cluster, worden automatisch en naadloos versleuteld met sleutels die worden beheerd door Microsoft met behulp van door de service beheerde sleutels.

Hoe kan ik mijn database beveiligen

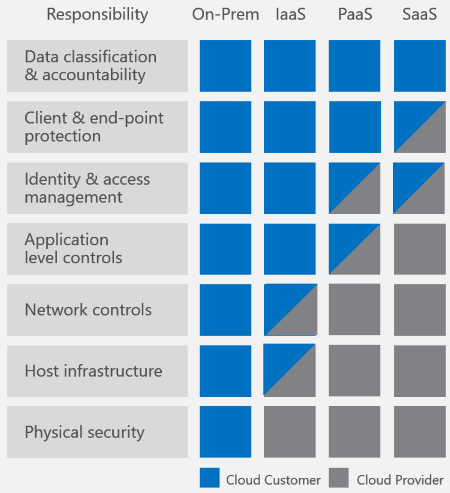

Gegevensbeveiliging is een gedeelde verantwoordelijkheid tussen u, de klant en uw databaseprovider. Afhankelijk van de databaseprovider die u kiest, kan de hoeveelheid verantwoordelijkheid die u draagt variëren. Als u een on-premises oplossing kiest, moet u alles bieden, van eindpuntbeveiliging tot fysieke beveiliging van uw hardware, wat geen eenvoudige taak is. Als u een PaaS-clouddatabaseprovider zoals Azure Cosmos DB kiest, neemt uw probleemgebied aanzienlijk af. In de volgende afbeelding, geleend uit het technische document Gedeelde verantwoordelijkheden voor Cloud Computing van Microsoft, ziet u hoe uw verantwoordelijkheid afneemt met een PaaS-provider, zoals Azure Cosmos DB.

In het voorgaande diagram ziet u cloudbeveiligingsonderdelen op hoog niveau, maar over welke items moet u zich specifiek zorgen maken voor uw databaseoplossing? En hoe kunt u oplossingen met elkaar vergelijken?

We raden de volgende controlelijst aan met vereisten voor het vergelijken van databasesystemen:

- Netwerkbeveiliging en firewallinstellingen

- Gebruikersverificatie en fijnmazige gebruikersbesturingselementen

- Mogelijkheid om gegevens globaal te repliceren voor regionale fouten

- Mogelijkheid om een failover uit te wisselen van het ene datacenter naar het andere

- Replicatie van lokale gegevens binnen een datacenter

- Automatische back-ups van gegevens

- Herstel van verwijderde gegevens uit back-ups

- Gevoelige gegevens beveiligen en isoleren

- Controle op aanvallen

- Reageren op aanvallen

- Mogelijkheid om gegevens geografisch te omheinen om te voldoen aan beperkingen voor gegevensbeheer

- Fysieke beveiliging van servers in beveiligde datacenters

- Certificeringen

En hoewel het misschien duidelijk lijkt, herinneren recente grootschalige databaseschendingen ons aan het eenvoudige maar kritieke belang van de volgende vereisten:

- Gepatchte servers die up-to-date blijven

- HTTPS standaard/TLS-versleuteling

- Beheerdersaccounts met sterke wachtwoorden

Hoe beveiligt Azure Cosmos DB mijn database?

Azure Cosmos DB voor MongoDB vCore voldoet naadloos aan elk van deze beveiligingsvereisten.

Laten we eens nader ingaan op elk item.

| Beveiligingsvereiste | Beveiligingsbenadering van Azure Cosmos DB |

|---|---|

| Netwerkbeveiliging | Het gebruik van een IP-firewall is de eerste beveiligingslaag om uw database te beveiligen. Azure Cosmos DB voor MongoDB vCore biedt ondersteuning voor op beleid gebaseerd IP-toegangsbeheer voor binnenkomende firewallondersteuning. De op IP gebaseerde toegangsbeheer is vergelijkbaar met de firewallregels die worden gebruikt door traditionele databasesystemen. Ze worden echter uitgebreid, zodat een Azure Cosmos DB voor MongoDB vCore-cluster alleen toegankelijk is vanaf een goedgekeurde set machines of cloudservices. Met Azure Cosmos DB voor MongoDB vCore kunt u een specifiek IP-adres (168.61.48.0), een IP-bereik (168.61.48.0/8) en combinaties van IP-adressen en bereiken inschakelen. Alle aanvragen die afkomstig zijn van computers buiten deze lijst met toegestane machines, worden geblokkeerd door Azure Cosmos DB voor MongoDB vCore. Aanvragen van goedgekeurde machines en cloudservices moeten vervolgens het verificatieproces voltooien om toegangsbeheer voor de resources te krijgen. |

| Lokale replicatie | Zelfs binnen één datacentrum repliceert Azure Cosmos DB voor MongoDB vCore de gegevens met behulp van LRS. Clusters met hoge beschikbaarheid hebben ook een andere replicatielaag tussen een primair en secundair knooppunt, waardoor een SLA voor beschikbaarheid van 99,995% wordt gegarandeerd. |

| Geautomatiseerde online back-ups | Een back-up van Azure Cosmos DB voor MongoDB vCore-databases wordt regelmatig gemaakt en opgeslagen in een geografisch redundant archief. |

| Verwijderde gegevens herstellen | De geautomatiseerde online back-ups kunnen worden gebruikt om gegevens te herstellen die u mogelijk per ongeluk tot ongeveer 7 dagen na de gebeurtenis hebt verwijderd. |

| Gevoelige gegevens beveiligen en isoleren | Alle gegevens in de regio's die worden vermeld in Wat is er nieuw? is nu versleuteld at rest. |

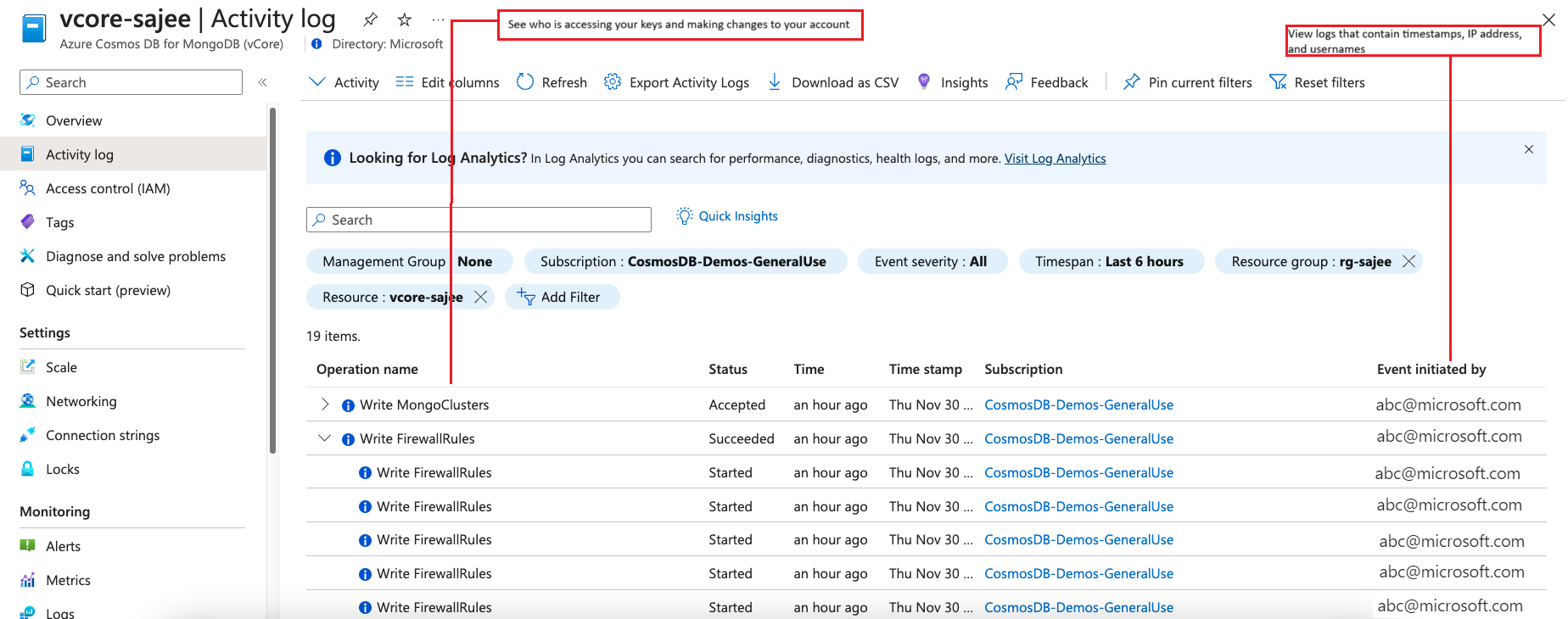

| Controleren op aanvallen | Door auditlogboeken en activiteitenlogboeken te gebruiken, kunt u uw account controleren op normale en abnormale activiteiten. U kunt bekijken welke bewerkingen zijn uitgevoerd op uw resources. Deze gegevens omvatten; die de bewerking heeft gestart, wanneer de bewerking heeft plaatsgevonden, de status van de bewerking en nog veel meer. |

| Reageren op aanvallen | Zodra u contact hebt opgenomen met ondersteuning voor Azure om een mogelijke aanval te melden, wordt een proces voor het reageren op incidenten in vijf stappen gestart. Het doel van het proces in vijf stappen is het herstellen van de normale servicebeveiliging en -bewerkingen. Het proces in vijf stappen herstelt services zo snel mogelijk nadat een probleem is gedetecteerd en er wordt een onderzoek gestart. Meer informatie vindt u in Microsoft Azure Security Response in the Cloud. |

| Beveiligde faciliteiten | Gegevens in Azure Cosmos DB voor MongoDB vCore worden opgeslagen op SDK's in beveiligde datacenters van Azure. Meer informatie in wereldwijde Datacenters van Microsoft |

| HTTPS/SSL/TLS-versleuteling | Azure Cosmos DB voor MongoDB vCore ondersteunt TLS-niveaus tot 1.3 (inbegrepen). Het is mogelijk om een minimaal TLS-niveau af te dwingen aan de serverzijde. |

| Versleuteling 'in transit' | Versleuteling (SSL/TLS) wordt altijd afgedwongen en als u zonder versleuteling verbinding probeert te maken met uw cluster, mislukt die poging. Alleen verbindingen via een MongoDB-client worden geaccepteerd en versleuteling wordt altijd afgedwongen. Wanneer gegevens naar Azure Cosmos DB voor MongoDB vCore worden geschreven, worden uw gegevens tijdens overdracht versleuteld met Transport Layer Security 1.3. |

| Versleuteling 'at rest' | Azure Cosmos DB voor MongoDB vCore maakt gebruik van de door FIPS 140-2 gevalideerde cryptografische module voor opslagversleuteling van data-at-rest. Gegevens, inclusief alle back-ups, worden versleuteld op schijf, inclusief de tijdelijke bestanden. De service maakt gebruik van de AES 256-bits codering die is opgenomen in Azure Storage-versleuteling en de sleutels worden door het systeem beheerd. Opslagversleuteling is altijd ingeschakeld en kan niet worden uitgeschakeld. |

| Gepatchte servers | Azure Cosmos DB voor MongoDB vCore elimineert de noodzaak om clusters te beheren en patchen, die automatisch voor u worden uitgevoerd. |

| Beheerdersaccounts met sterke wachtwoorden | Het is moeilijk te geloven dat we deze vereiste zelfs moeten vermelden, maar in tegenstelling tot sommige van onze concurrenten, is het onmogelijk om een beheerdersaccount zonder wachtwoord te hebben in Azure Cosmos DB voor MongoDB vCore. Beveiliging via verificatie op basis van TLS-geheimen wordt standaard ingebakken. |

| Certificeringen voor beveiliging en gegevensbescherming | Zie voor de meest recente lijst met certificeringen azure-naleving en het meest recente Azure-nalevingsdocument met alle Azure-certificeringen, waaronder Azure Cosmos DB. |

In de volgende schermopname ziet u hoe u auditlogboeken en activiteitenlogboeken kunt gebruiken om uw account te bewaken:

Netwerkbeveiligingsopties

In deze sectie worden verschillende netwerkbeveiligingsopties beschreven die u voor uw cluster kunt configureren.

Geen toegang

Er is geen toegang de standaardoptie voor een nieuw gemaakt cluster als openbare of persoonlijke toegang niet is ingeschakeld. In dit geval kunnen geen computers, binnen of buiten Azure, verbinding maken met de databaseknooppunten.

Openbare IP-toegang met firewall

In de optie voor openbare toegang wordt een openbaar IP-adres toegewezen aan het cluster en wordt de toegang tot het cluster beveiligd door een firewall.

Firewalloverzicht

Azure Cosmos DB voor MongoDB vCore maakt gebruik van een firewall op serverniveau om alle toegang tot uw cluster te voorkomen totdat u opgeeft welke computers gemachtigd zijn. De firewall verleent toegang tot het cluster op basis van het oorspronkelijke IP-adres van elke aanvraag. U configureert de firewall door firewallregels te maken die bereiken opgeven van acceptabele IP-adressen.

Met firewallregels kunnen clients toegang krijgen tot uw cluster en alle databases erin. Firewallregels op serverniveau kunnen worden geconfigureerd met behulp van Azure Portal of programmatisch met behulp van Azure-hulpprogramma's zoals de Azure CLI.

Standaard blokkeert de firewall alle toegang tot uw cluster. Als u uw cluster vanaf een andere computer wilt gaan gebruiken, moet u een of meer firewallregels op serverniveau opgeven om toegang tot uw cluster in te schakelen. Gebruik de firewallregels om op te geven welke IP-adresbereiken van internet u wilt toestaan. Firewallregels hebben geen invloed op de toegang tot de Azure Portal-website zelf. Verbindingspogingen vanaf internet en Azure moeten eerst de firewall passeren voordat ze uw databases kunnen bereiken. Naast firewallregels, toegang tot privékoppelingen die kunnen worden gebruikt voor een privé-IP-adres, alleen voor het Azure Cosmos DB voor MongoDB vCore-cluster.