Een token maken met machtigingen binnen het bereik van de opslagplaats

In dit artikel wordt beschreven hoe u tokens en bereiktoewijzingen maakt om de toegang tot opslagplaatsen in uw containerregister te beheren. Door tokens te maken, kan een registereigenaar gebruikers of services voorzien van beperkte toegang tot opslagplaatsen om installatiekopieën op te halen of te pushen of andere acties uit te voeren. Een token biedt meer verfijnde machtigingen dan andere opties voor registerverificatie, waarmee machtigingen voor een volledig register worden bereikt.

Veelvoorkomende scenario's voor het maken van een token zijn:

- IoT-apparaten met afzonderlijke tokens toestaan een installatiekopie op te halen uit een opslagplaats.

- Geef een externe organisatie machtigingen op voor een opslagplaatspad.

- Beperk de toegang tot opslagplaatsen tot verschillende gebruikersgroepen in uw organisatie. Geef bijvoorbeeld schrijf- en leestoegang op voor ontwikkelaars die installatiekopieën bouwen die gericht zijn op specifieke opslagplaatsen en leestoegang tot teams die vanuit deze opslagplaatsen implementeren.

Deze functie is beschikbaar in alle servicelagen. Zie Azure Container Registry-servicelagen voor informatie over registerservicelagen en -limieten

Beperkingen

- U kunt momenteel geen machtigingen binnen het bereik van de opslagplaats toewijzen aan een Microsoft Entra-identiteit, zoals een service-principal of beheerde identiteit.

Concepten

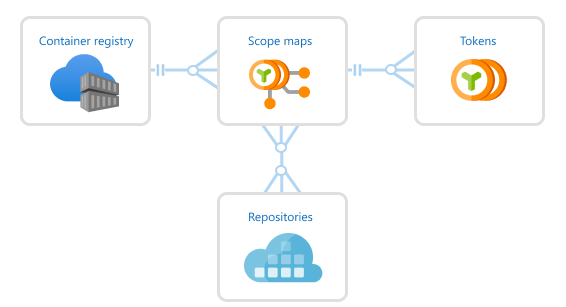

Als u machtigingen voor het bereik van de opslagplaats wilt configureren, maakt u een token met een gekoppelde bereiktoewijzing.

Met een token en een gegenereerd wachtwoord kan de gebruiker zich verifiëren met het register. U kunt een vervaldatum voor een tokenwachtwoord instellen of een token op elk gewenst moment uitschakelen.

Na verificatie met een token kan de gebruiker of service een of meer acties uitvoeren die zijn gericht op een of meer opslagplaatsen.

Actie Beschrijving Voorbeeld content/deleteGegevens uit de opslagplaats verwijderen Een opslagplaats of een manifest verwijderen content/readGegevens uit de opslagplaats lezen Een artefact ophalen content/writeGegevens naar de opslagplaats schrijven Gebruiken om content/readeen artefact te pushenmetadata/readMetagegevens uit de opslagplaats lezen Lijsttags of manifesten metadata/writeMetagegevens naar de opslagplaats schrijven Lees-, schrijf- of verwijderbewerkingen in- of uitschakelen

Notitie

Machtigingen binnen het bereik van de opslagplaats bieden geen ondersteuning voor de mogelijkheid om de catalogus van alle opslagplaatsen in het register weer te geven.

Een bereiktoewijzing groepeert de opslagplaatsmachtigingen die u op een token toepast en kan opnieuw worden toegepast op andere tokens. Elk token is gekoppeld aan één bereiktoewijzing. Met een bereiktoewijzing kunt u het volgende doen:

- Configureer meerdere tokens met identieke machtigingen voor een set opslagplaatsen.

- Werk tokenmachtigingen bij wanneer u opslagplaatsacties toevoegt of verwijdert in de bereiktoewijzing of een andere bereiktoewijzing toepast.

Azure Container Registry biedt ook verschillende door het systeem gedefinieerde bereiktoewijzingen die u kunt toepassen bij het maken van tokens. De machtigingen van door het systeem gedefinieerde bereiktoewijzingen zijn van toepassing op alle opslagplaatsen in uw register. De afzonderlijke acties komen overeen met de limiet van opslagplaatsen per bereiktoewijzing.

In de volgende afbeelding ziet u de relatie tussen tokens en bereiktoewijzingen.

Vereisten

- Azure CLI - Voorbeelden van Azure CLI-opdrachten in dit artikel vereisen Azure CLI versie 2.17.0 of hoger. Voer

az --versionuit om de versie te bekijken. Als u Azure CLI 2.0 wilt installeren of upgraden, raadpleegt u Azure CLI 2.0 installeren. - Docker : als u wilt verifiëren met het register om installatiekopieën op te halen of te pushen, hebt u een lokale Docker-installatie nodig. Docker biedt installatie-instructies voor de systemen macOS, Windows en Linux.

- Containerregister : als u er nog geen hebt, maakt u een containerregister in uw Azure-abonnement. Gebruik bijvoorbeeld De Azure-portal of de Azure CLI.

Token maken - CLI

Token maken en opslagplaatsen opgeven

Maak een token met behulp van de opdracht az acr token create . Wanneer u een token maakt, kunt u een of meer opslagplaatsen en bijbehorende acties voor elke opslagplaats opgeven. De opslagplaatsen hoeven nog niet in het register te staan. Als u een token wilt maken door een bestaande bereiktoewijzing op te geven, raadpleegt u de volgende sectie.

In het volgende voorbeeld wordt een token gemaakt in het register myregistry met de volgende machtigingen voor de samples/hello-world opslagplaats: content/write en content/read. Standaard stelt de opdracht de standaardtokenstatus enabledin op, maar u kunt de status disabled op elk gewenst moment bijwerken.

az acr token create --name MyToken --registry myregistry \

--repository samples/hello-world \

content/write content/read \

--output json

In de uitvoer ziet u details over het token. Standaard worden twee wachtwoorden gegenereerd die niet verlopen, maar u kunt desgewenst een vervaldatum instellen. Het is raadzaam om de wachtwoorden op een veilige plaats op te slaan om later te gebruiken voor verificatie. De wachtwoorden kunnen niet opnieuw worden opgehaald, maar er kunnen nieuwe worden gegenereerd.

{

"creationDate": "2020-01-18T00:15:34.066221+00:00",

"credentials": {

"certificates": [],

"passwords": [

{

"creationTime": "2020-01-18T00:15:52.837651+00:00",

"expiry": null,

"name": "password1",

"value": "uH54BxxxxK7KOxxxxRbr26dAs8JXxxxx"

},

{

"creationTime": "2020-01-18T00:15:52.837651+00:00",

"expiry": null,

"name": "password2",

"value": "kPX6Or/xxxxLXpqowxxxxkA0idwLtmxxxx"

}

],

"username": "MyToken"

},

"id": "/subscriptions/xxxxxxxx-adbd-4cb4-c864-xxxxxxxxxxxx/resourceGroups/myresourcegroup/providers/Microsoft.ContainerRegistry/registries/myregistry/tokens/MyToken",

"name": "MyToken",

"objectId": null,

"provisioningState": "Succeeded",

"resourceGroup": "myresourcegroup",

"scopeMapId": "/subscriptions/xxxxxxxx-adbd-4cb4-c864-xxxxxxxxxxxx/resourceGroups/myresourcegroup/providers/Microsoft.ContainerRegistry/registries/myregistry/scopeMaps/MyToken-scope-map",

"status": "enabled",

"type": "Microsoft.ContainerRegistry/registries/tokens"

}

Notitie

Zie Tokenwachtwoorden en verloopperioden opnieuw genereren verderop in dit artikel om tokenwachtwoorden opnieuw te genereren.

De uitvoer bevat details over de bereiktoewijzing die door de opdracht is gemaakt. U kunt de bereiktoewijzing, hier benoemd MyToken-scope-map, gebruiken om dezelfde opslagplaatsacties toe te passen op andere tokens. Of werk de bereiktoewijzing later bij om de machtigingen van de gekoppelde tokens te wijzigen.

Token maken en bereiktoewijzing opgeven

Een andere manier om een token te maken, is door een bestaande bereiktoewijzing op te geven. Als u nog geen bereiktoewijzing hebt, maakt u er eerst een door opslagplaatsen en bijbehorende acties op te geven. Geef vervolgens de bereiktoewijzing op bij het maken van een token.

Als u een bereiktoewijzing wilt maken, gebruikt u de opdracht az acr scope-map create . Met de volgende opdracht maakt u een bereiktoewijzing met dezelfde machtigingen voor de samples/hello-world opslagplaats die eerder is gebruikt.

az acr scope-map create --name MyScopeMap --registry myregistry \

--repository samples/hello-world \

content/write content/read \

--description "Sample scope map"

Voer az acr token create uit om een token te maken, waarbij u de bereiktoewijzing MyScopeMap opgeeft. Net als in het vorige voorbeeld wordt met de opdracht de standaardtokenstatus ingesteld op enabled.

az acr token create --name MyToken \

--registry myregistry \

--scope-map MyScopeMap

In de uitvoer ziet u details over het token. Standaard worden twee wachtwoorden gegenereerd. Het is raadzaam om de wachtwoorden op een veilige plaats op te slaan om later te gebruiken voor verificatie. De wachtwoorden kunnen niet opnieuw worden opgehaald, maar er kunnen nieuwe worden gegenereerd.

Notitie

Zie Tokenwachtwoorden en verloopperioden opnieuw genereren verderop in dit artikel om tokenwachtwoorden opnieuw te genereren.

Bereiktoewijzingen gebruiken om machtigingen voor meerdere opslagplaatsen te definiëren en toe te wijzen

Met een bereiktoewijzing kan een jokerteken vergelijkbare machtigingen definiëren en verlenen voor meerdere opslagplaatsen die een gemeenschappelijk voorvoegsel delen. Opslagplaatsen met specifieke machtigingen, opslagplaatsen met een jokerteken kunnen ook worden gebruikt in dezelfde bereiktoewijzing. Dit biedt flexibiliteit bij het beheren van machtigingen voor een meerdere set opslagplaatsen in één bereiktoewijzing.

Opslagplaatsmachtigingen kunnen worden gemaakt wanneer een bereiktoewijzing wordt gemaakt en toegewezen aan een token. U kunt ook een token maken en rechtstreeks toewijzen aan een opslagplaats.

In het volgende voorbeeld wordt een bereiktoewijzing met een jokerteken gemaakt en vervolgens toegewezen aan een token.

az acr scope-map create --name MyScopeMapWildcard --registry myregistry \

--repository samples/* \

content/write content/read \

--description "Sample scope map with wildcards"

az acr token create --name MyTokenWildcard \

--registry myregistry \

--scope-map MyScopeMapWildcard

In het volgende voorbeeld wordt een token met een jokerteken gemaakt.

az acr token create --name MyTokenWildcard --registry myregistry \

--repository samples/* \

content/write content/read \

De machtigingen voor jokertekens zijn additief, wat betekent dat wanneer een specifieke opslagplaats wordt geopend, de resulterende machtigingen de machtigingen bevatten voor alle bereiktoewijzingsregels die overeenkomen met het jokertekenvoorvoegsel.

In dit voorbeeld definieert de scopetoewijzing machtigingen voor drie verschillende typen opslagplaatsen:

| Opslagplaats | Machtiging |

|---|---|

sample/* |

content/read |

sample/teamA/* |

content/write |

sample/teamA/projectB |

content/delete |

Aan het token wordt een bereiktoewijzing toegewezen om machtigingen te verlenen [content/read, content/write, content/delete] voor toegang tot de opslagplaats sample/teamA/projectB. Wanneer hetzelfde token echter wordt gebruikt voor toegang tot de sample/teamA/projectC opslagplaats, heeft [content/read, content/write] het alleen machtigingen.

Belangrijk

Opslagplaatsen met jokertekens in de bereiktoewijzing moeten altijd eindigen met een /* achtervoegsel om geldig te zijn en één jokerteken in de naam van de opslagplaats te hebben.

Hier volgen enkele voorbeelden van ongeldige jokertekens:

sample/*/teamAmet een jokerteken in het midden van de naam van de opslagplaats.sample/teamA*met een jokerteken eindigt niet op '/*'.sample/teamA/*/projectB/*met meerdere jokertekens in de naam van de opslagplaats.

Jokertekens op hoofdniveau

Jokertekens kunnen ook op hoofdniveau worden toegepast. Dit betekent dat alle machtigingen die zijn toegewezen aan de opslagplaats die is gedefinieerd als *, worden toegepast op het hele register.

In het voorbeeld ziet u hoe u een token maakt met een jokerteken op hoofdniveau waarmee de tokenmachtigingen [content/read, content/write] worden verleend aan alle opslagplaatsen in het register. Dit biedt een eenvoudige manier om machtigingen te verlenen aan alle opslagplaatsen in het register zonder dat u elke opslagplaats afzonderlijk hoeft op te geven.

az acr token create --name MyTokenWildcard --registry myregistry \

--repository * \

content/write content/read \

Belangrijk

Als een jokertekenregel een opslagplaats omvat die nog niet bestaat, zijn de machtigingen van de jokertekenregel nog steeds van toepassing op die naam van de opslagplaats.

Bijvoorbeeld een token dat is toegewezen aan een bereiktoewijzing die machtigingen verleent [content/write, metadata/write] voor sample/* opslagplaatsen.

Stel dat de opslagplaats sample/teamC/teamCimage nog niet bestaat.

Het token heeft machtigingen voor het pushen van installatiekopieën naar de opslagplaats sample/teamC/teamCimage, waardoor de opslagplaats tegelijkertijd wordt gemaakt bij een geslaagde push.

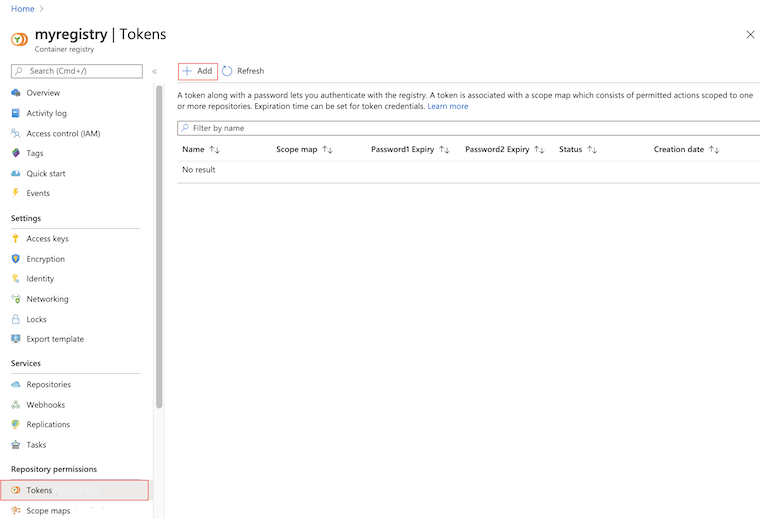

Token maken - portal

U kunt Azure Portal gebruiken om tokens en bereiktoewijzingen te maken. Net als bij de az acr token create CLI-opdracht kunt u een bestaande bereiktoewijzing toepassen of een bereiktoewijzing maken wanneer u een token maakt door een of meer opslagplaatsen en gekoppelde acties op te geven. De opslagplaatsen hoeven nog niet in het register te staan.

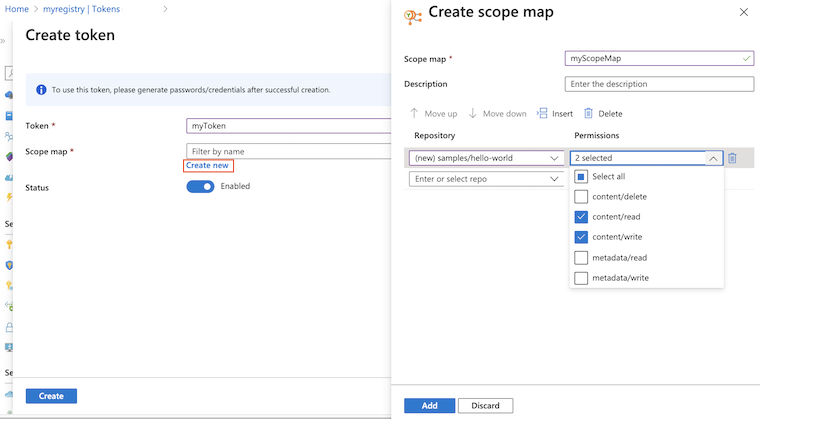

In het volgende voorbeeld wordt een token gemaakt en wordt een bereiktoewijzing gemaakt met de volgende machtigingen voor de samples/hello-world opslagplaats: content/write en content/read.

Navigeer in de portal naar uw containerregister.

Selecteer Onder Opslagplaatsmachtigingen tokens > +Toevoegen.

Voer een tokennaam in.

Selecteer Nieuwe maken onder Bereiktoewijzing.

Configureer de bereiktoewijzing:

Voer een naam en beschrijving in voor de bereiktoewijzing.

Onder Opslagplaatsen voert u machtigingen in

samples/hello-worlden selecteert en selecteert en .content/readcontent/writeSelecteer vervolgens +Toevoegen.

Nadat u opslagplaatsen en machtigingen hebt toegevoegd, selecteert u Toevoegen om de bereiktoewijzing toe te voegen.

Accepteer de standaardtokenstatus ingeschakeld en selecteer vervolgens Maken.

Nadat het token is gevalideerd en gemaakt, worden tokendetails weergegeven in het scherm Tokens .

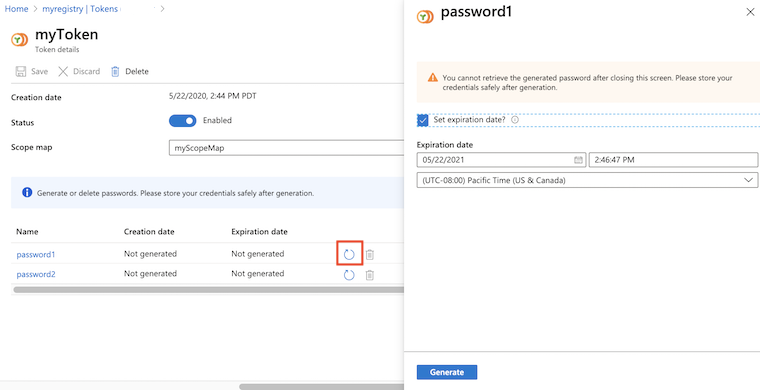

Tokenwachtwoord toevoegen

Als u een token wilt gebruiken dat in de portal is gemaakt, moet u een wachtwoord genereren. U kunt een of twee wachtwoorden genereren en een vervaldatum voor elk wachtwoord instellen. Nieuwe wachtwoorden die voor tokens zijn gemaakt, zijn onmiddellijk beschikbaar. Het opnieuw genereren van nieuwe wachtwoorden voor tokens duurt 60 seconden om te repliceren en beschikbaar te zijn.

Navigeer in de portal naar uw containerregister.

Selecteer onder Opslagplaatsmachtigingen tokens en selecteer een token.

Selecteer in de details van het token wachtwoord1 of wachtwoord2 en selecteer het pictogram Genereren.

Stel in het wachtwoordscherm desgewenst een vervaldatum in voor het wachtwoord en selecteer Genereren. Het is raadzaam om een vervaldatum in te stellen.

Nadat u een wachtwoord hebt gegenereerd, kopieert en slaat u het op een veilige locatie op. U kunt een gegenereerd wachtwoord niet ophalen nadat u het scherm hebt gesloten, maar u kunt wel een nieuw wachtwoord genereren.

Verifiëren met token

Wanneer een gebruiker of service een token gebruikt om te verifiëren bij het doelregister, geeft deze de tokennaam op als gebruikersnaam en een van de gegenereerde wachtwoorden.

De verificatiemethode is afhankelijk van de geconfigureerde actie of acties die aan het token zijn gekoppeld.

| Actie | Verifiëren |

|---|---|

content/delete |

az acr repository delete in Azure CLIVoorbeeld: az acr repository delete --name myregistry --repository myrepo --username MyToken --password xxxxxxxxxx |

content/read |

docker loginaz acr login in Azure CLIVoorbeeld: az acr login --name myregistry --username MyToken --password xxxxxxxxxx |

content/write |

docker loginaz acr login in Azure CLI |

metadata/read |

az acr repository showaz acr repository show-tagsaz acr manifest list-metadata in Azure CLI |

metadata/write |

az acr repository untagaz acr repository update in Azure CLI |

Voorbeelden: Token gebruiken

In de volgende voorbeelden wordt het token gebruikt dat u eerder in dit artikel hebt gemaakt om algemene bewerkingen uit te voeren op een opslagplaats: push- en pull-installatiekopieën, installatiekopieën verwijderen en tags voor lijstopslagplaats. Het token is in eerste instantie ingesteld met pushmachtigingen (content/write en content/read acties) in de samples/hello-world opslagplaats.

Testafbeeldingen ophalen en taggen

Voor de volgende voorbeelden haalt u openbare hello-world installatiekopieën nginx op uit Microsoft Container Registry en tagt u deze voor uw register en opslagplaats.

docker pull mcr.microsoft.com/hello-world

docker pull mcr.microsoft.com/oss/nginx/nginx:1.15.5-alpine

docker tag mcr.microsoft.com/hello-world myregistry.azurecr.io/samples/hello-world:v1

docker tag mcr.microsoft.com/oss/nginx/nginx:1.15.5-alpine myregistry.azurecr.io/samples/nginx:v1

Verifiëren met behulp van token

Voer docker login uit of az acr login om te verifiëren met het register om installatiekopieën te pushen of op te halen. Geef de tokennaam op als gebruikersnaam en geef een van de wachtwoorden op. Het token moet de Enabled status hebben.

Het volgende voorbeeld is opgemaakt voor de bash-shell en biedt de waarden met behulp van omgevingsvariabelen.

TOKEN_NAME=MyToken

TOKEN_PWD=<token password>

echo $TOKEN_PWD | docker login --username $TOKEN_NAME --password-stdin myregistry.azurecr.io

Uitvoer moet geslaagde verificatie tonen:

Login Succeeded

Installatiekopieën naar het register pushen

Nadat u zich hebt aangemeld, probeert u de getagde installatiekopieën naar het register te pushen. Omdat het token machtigingen heeft om installatiekopieën naar de samples/hello-world opslagplaats te pushen, slaagt de volgende pushbewerking:

docker push myregistry.azurecr.io/samples/hello-world:v1

Het token heeft geen machtigingen voor de samples/nginx opslagplaats, dus de volgende pushpoging mislukt met een fout die vergelijkbaar is met requested access to the resource is denied:

docker push myregistry.azurecr.io/samples/nginx:v1

Tokenmachtigingen bijwerken

Als u de machtigingen van een token wilt bijwerken, werkt u de machtigingen in de gekoppelde bereiktoewijzing bij. De bijgewerkte bereiktoewijzing wordt onmiddellijk toegepast op alle gekoppelde tokens.

Werk bijvoorbeeld MyToken-scope-map bij met content/write en content/read acties in de samples/ngnx opslagplaats en verwijder de content/write actie in de samples/hello-world opslagplaats.

Als u de Azure CLI wilt gebruiken, voert u az acr scope-map update uit om de bereiktoewijzing bij te werken:

az acr scope-map update \

--name MyScopeMap \

--registry myregistry \

--add-repository samples/nginx content/write content/read \

--remove-repository samples/hello-world content/write

In Azure Portal:

- Navigeer naar het containerregister.

- Selecteer onder Opslagplaatsmachtigingen bereiktoewijzingen en selecteer de bereiktoewijzing die u wilt bijwerken.

- Onder Opslagplaatsen voert u machtigingen in

samples/nginxen selecteert en selecteert en .content/readcontent/writeSelecteer vervolgens +Toevoegen. - Onder Opslagplaatsen selecteert en selecteert

samples/hello-worldu onder Machtigingen deselecterencontent/write. Selecteer vervolgens Opslaan.

Na het bijwerken van de bereiktoewijzing slaagt de volgende pushbewerking:

docker push myregistry.azurecr.io/samples/nginx:v1

Omdat de bereiktoewijzing alleen de content/read machtiging voor de samples/hello-world opslagplaats heeft, mislukt een pushpoging naar de samples/hello-world opslagplaats nu:

docker push myregistry.azurecr.io/samples/hello-world:v1

Het ophalen van installatiekopieën uit beide opslagplaatsen slaagt, omdat het bereikoverzicht machtigingen biedt content/read voor beide opslagplaatsen:

docker pull myregistry.azurecr.io/samples/nginx:v1

docker pull myregistry.azurecr.io/samples/hello-world:v1

Installatiekopieën verwijderen

Werk de bereiktoewijzing bij door de content/delete actie toe te voegen aan de nginx opslagplaats. Met deze actie kunt u afbeeldingen in de opslagplaats verwijderen of de hele opslagplaats verwijderen.

Ter beknoptheid tonen we alleen de opdracht az acr scope-map update om de bereiktoewijzing bij te werken:

az acr scope-map update \

--name MyScopeMap \

--registry myregistry \

--add-repository samples/nginx content/delete

Zie de vorige sectie om het bereikoverzicht bij te werken met behulp van de portal.

Gebruik de volgende opdracht az acr repository delete om de samples/nginx opslagplaats te verwijderen. Als u installatiekopieën of opslagplaatsen wilt verwijderen, geeft u de naam en het wachtwoord van het token door aan de opdracht. In het volgende voorbeeld worden de omgevingsvariabelen gebruikt die eerder in het artikel zijn gemaakt:

az acr repository delete \

--name myregistry --repository samples/nginx \

--username $TOKEN_NAME --password $TOKEN_PWD

Opslagplaatstags weergeven

Werk de bereiktoewijzing bij door de metadata/read actie toe te voegen aan de hello-world opslagplaats. Met deze actie kunt u manifest- en taggegevens lezen in de opslagplaats.

Ter beknoptheid tonen we alleen de opdracht az acr scope-map update om de bereiktoewijzing bij te werken:

az acr scope-map update \

--name MyScopeMap \

--registry myregistry \

--add-repository samples/hello-world metadata/read

Zie de vorige sectie om het bereikoverzicht bij te werken met behulp van de portal.

Als u metagegevens in de samples/hello-world opslagplaats wilt lezen, voert u de opdracht az acr manifest list-metadata of az acr repository show-tags uit.

Als u metagegevens wilt lezen, geeft u de naam en het wachtwoord van het token door aan een van beide opdrachten. In het volgende voorbeeld worden de omgevingsvariabelen gebruikt die eerder in het artikel zijn gemaakt:

az acr repository show-tags \

--name myregistry --repository samples/hello-world \

--username $TOKEN_NAME --password $TOKEN_PWD

Voorbeelduitvoer:

[

"v1"

]

Tokens en bereiktoewijzingen beheren

Lijstbereiktoewijzingen

Gebruik de opdracht az acr scope-map list of het scherm Scope maps in de portal om alle bereiktoewijzingen weer te geven die zijn geconfigureerd in een register. Voorbeeld:

az acr scope-map list \

--registry myregistry --output table

De uitvoer bestaat uit de drie door het systeem gedefinieerde bereiktoewijzingen en andere bereiktoewijzingen die door u worden gegenereerd. Tokens kunnen worden geconfigureerd met een van deze bereiktoewijzingen.

NAME TYPE CREATION DATE DESCRIPTION

------------------- ------------- -------------------- ------------------------------------------------------------

_repositories_admin SystemDefined 2020-01-20T09:44:24Z Can perform all read, write and delete operations on the ...

_repositories_pull SystemDefined 2020-01-20T09:44:24Z Can pull any repository of the registry

_repositories_push SystemDefined 2020-01-20T09:44:24Z Can push to any repository of the registry

MyScopeMap UserDefined 2019-11-15T21:17:34Z Sample scope map

Tokendetails weergeven

Als u de details van een token wilt weergeven, zoals de status en vervaldatum van het wachtwoord, voert u de opdracht az acr token show uit of selecteert u het token in het scherm Tokens in de portal. Voorbeeld:

az acr scope-map show \

--name MyScopeMap --registry myregistry

Gebruik de opdracht az acr token list of het scherm Tokens in de portal om alle tokens weer te geven die zijn geconfigureerd in een register. Voorbeeld:

az acr token list --registry myregistry --output table

Tokenwachtwoorden opnieuw genereren

Als u geen tokenwachtwoord hebt gegenereerd of als u nieuwe wachtwoorden wilt genereren, voert u de opdracht az acr token credential generate uit. Het opnieuw genereren van nieuwe wachtwoorden voor tokens duurt 60 seconden om te repliceren en beschikbaar te zijn.

In het volgende voorbeeld wordt een nieuwe waarde gegenereerd voor wachtwoord1 voor het MyToken-token , met een verloopperiode van 30 dagen. Het wachtwoord wordt opgeslagen in de omgevingsvariabele TOKEN_PWD. Dit voorbeeld is opgemaakt voor de bash-shell.

TOKEN_PWD=$(az acr token credential generate \

--name MyToken --registry myregistry --expiration-in-days 30 \

--password1 --query 'passwords[0].value' --output tsv)

Als u Azure Portal wilt gebruiken om een tokenwachtwoord te genereren, raadpleegt u de stappen in Het token maken - portal eerder in dit artikel.

Token bijwerken met nieuwe bereiktoewijzing

Als u een token wilt bijwerken met een andere bereiktoewijzing, voert u az acr token update uit en geeft u de nieuwe bereiktoewijzing op. Voorbeeld:

az acr token update --name MyToken --registry myregistry \

--scope-map MyNewScopeMap

Selecteer in de portal op het scherm Tokens het token en selecteer onder Bereiktoewijzing een andere bereiktoewijzing.

Tip

Nadat u een token hebt bijgewerkt met een nieuwe bereiktoewijzing, wilt u mogelijk nieuwe tokenwachtwoorden genereren. Gebruik de opdracht az acr token credential generate of genereer een tokenwachtwoord in Azure Portal.

Token uitschakelen of verwijderen

Mogelijk moet u het gebruik van de tokenreferenties voor een gebruiker of service tijdelijk uitschakelen.

Voer met behulp van de Azure CLI de opdracht az acr token update uit om het status volgende disabledin te stellen:

az acr token update --name MyToken --registry myregistry \

--status disabled

Selecteer in de portal het token in het scherm Tokens en selecteer Uitgeschakeld onder Status.

Als u een token wilt verwijderen om de toegang permanent ongeldig te maken door iedereen die de referenties gebruikt, voert u de opdracht az acr token delete uit.

az acr token delete --name MyToken --registry myregistry

Selecteer in de portal het token in het scherm Tokens en selecteer Verwijderen.

Volgende stappen

- Als u bereiktoewijzingen en tokens wilt beheren, gebruikt u aanvullende opdrachten in de opdrachtgroepen az acr scope-map en az acr token .

- Zie het verificatieoverzicht voor andere opties voor verificatie met een Azure-containerregister, waaronder het gebruik van een Microsoft Entra-identiteit, een service-principal of een beheerdersaccount.

- Meer informatie over verbonden registers en het gebruik van tokens voor toegang.