Implementatiemodellen in confidential computing

Azure Confidential Computing ondersteunt meerdere implementatiemodellen. Deze modellen ondersteunen de grote verscheidenheid aan klantbeveiligingsvereisten voor moderne cloud-computing.

Infrastructure-as-a-Service

Onder het IaaS-implementatiemodel (Infrastructure as a Service) in cloud-computing kunt u het volgende gebruiken:

- Vertrouwelijke virtuele machines (VM's) op basis van AMD SEV-SNP of Intel TDX voor VM-isolatie.

- Toepassings enclaves met Intel SGX voor app-isolatie.

Deze opties bieden organisaties verschillende implementatiemodellen, afhankelijk van hun vertrouwensgrens of het gewenste gemak van de implementatie.

Het IaaS-implementatiemodel verleent toegang tot schaalbare computingresources (zoals servers, opslag, netwerken en virtualisatie) op aanvraag. Door een IaaS-implementatiemodel te gebruiken, kunnen organisaties het proces van het aanschaffen, configureren en beheren van hun eigen infrastructuur afgoden. In plaats daarvan betalen ze alleen voor de resources die ze gebruiken. Door deze mogelijkheid is IaaS een rendabele oplossing.

In het domein van cloud-computing stelt het IaaS-implementatiemodel bedrijven in staat om afzonderlijke services te huren van cloudserviceproviders (CSP's) zoals Azure. Azure neemt de verantwoordelijkheid voor het beheren en onderhouden van de infrastructuur, zodat organisaties zich kunnen concentreren op het installeren, configureren en beheren van hun software. Azure biedt ook aanvullende services, zoals uitgebreid factureringsbeheer, logboekregistratie, bewaking, tolerantie voor opslag en beveiliging.

Schaalbaarheid is een ander voordeel van het IaaS-implementatiemodel in cloud-computing. Ondernemingen kunnen hun resources snel omhoog en omlaag schalen op basis van hun behoeften. Deze flexibiliteit vergemakkelijkt snellere ontwikkelingslevenscycli, een snellere markttijd voor nieuwe producten en ideeën. Het IaaS-implementatiemodel zorgt er ook voor dat betrouwbaarheid wordt gegarandeerd door single points of failure te voorkomen. Zelfs als een hardwareonderdeel uitvalt, blijft de service beschikbaar.

Kortom, het IaaS-implementatiemodel in combinatie met Azure Confidential Computing biedt voordelen zoals kostenbesparingen, verbeterde efficiëntie, innovatiemogelijkheden, betrouwbaarheid en hoge schaalbaarheid. Het maakt gebruik van een robuuste en uitgebreide beveiligingsoplossing die is ontworpen om zeer gevoelige gegevens te beschermen.

Platform-as-a-Service

Voor PaaS (Platform as a Service) kunt u vertrouwelijke containers gebruiken in Confidential Computing. Deze aanbieding omvat enclave-compatibele containers in Azure Kubernetes Service (AKS).

Het kiezen van het juiste implementatiemodel is afhankelijk van veel factoren. Mogelijk moet u rekening houden met het bestaan van verouderde toepassingen, mogelijkheden van besturingssystemen en migratie vanuit on-premises netwerken.

Hoewel er nog steeds veel redenen zijn om VM's te gebruiken, bieden containers extra flexibiliteit voor de vele softwareomgevingen van moderne IT. Containers kunnen apps ondersteunen die:

- Uitvoeren op meerdere clouds.

- Verbinding maken met microservices.

- Gebruik verschillende programmeertalen en frameworks.

- Gebruik automatisering en Azure Pipelines, waaronder implementatie van continue integratie en continue implementatie (CI/CD).

Containers vergroten ook de draagbaarheid van toepassingen en verbeteren het resourcegebruik door de elasticiteit van de Azure-cloud toe te passen.

Normaal gesproken kunt u uw oplossing implementeren op vertrouwelijke VM's als:

- U hebt verouderde toepassingen die niet kunnen worden gewijzigd of in een container geplaatst. U moet echter nog steeds beveiliging van gegevens in het geheugen introduceren terwijl de gegevens worden verwerkt.

- U voert meerdere toepassingen uit waarvoor verschillende besturingssystemen (besturingssystemen) nodig zijn op één deel van de infrastructuur.

- U wilt een volledige computeromgeving emuleren, inclusief alle besturingssysteemresources.

- U migreert uw bestaande VM's van on-premises naar Azure.

U kunt kiezen voor een vertrouwelijke benadering op basis van containers wanneer:

- U maakt zich zorgen over kosten en resourcetoewijzing. U hebt echter een flexibeler platform nodig voor de implementatie van uw eigen apps en gegevenssets.

- U bouwt een moderne cloudeigen oplossing. U hebt ook volledige controle over broncode en het implementatieproces.

- U hebt ondersteuning voor meerdere clouds nodig.

Beide opties bieden het hoogste beveiligingsniveau voor Azure-services.

Vergelijking van beveiligingsgrenzen

Er zijn enkele verschillen in de beveiligingspostuur van vertrouwelijke VM's en vertrouwelijke containers.

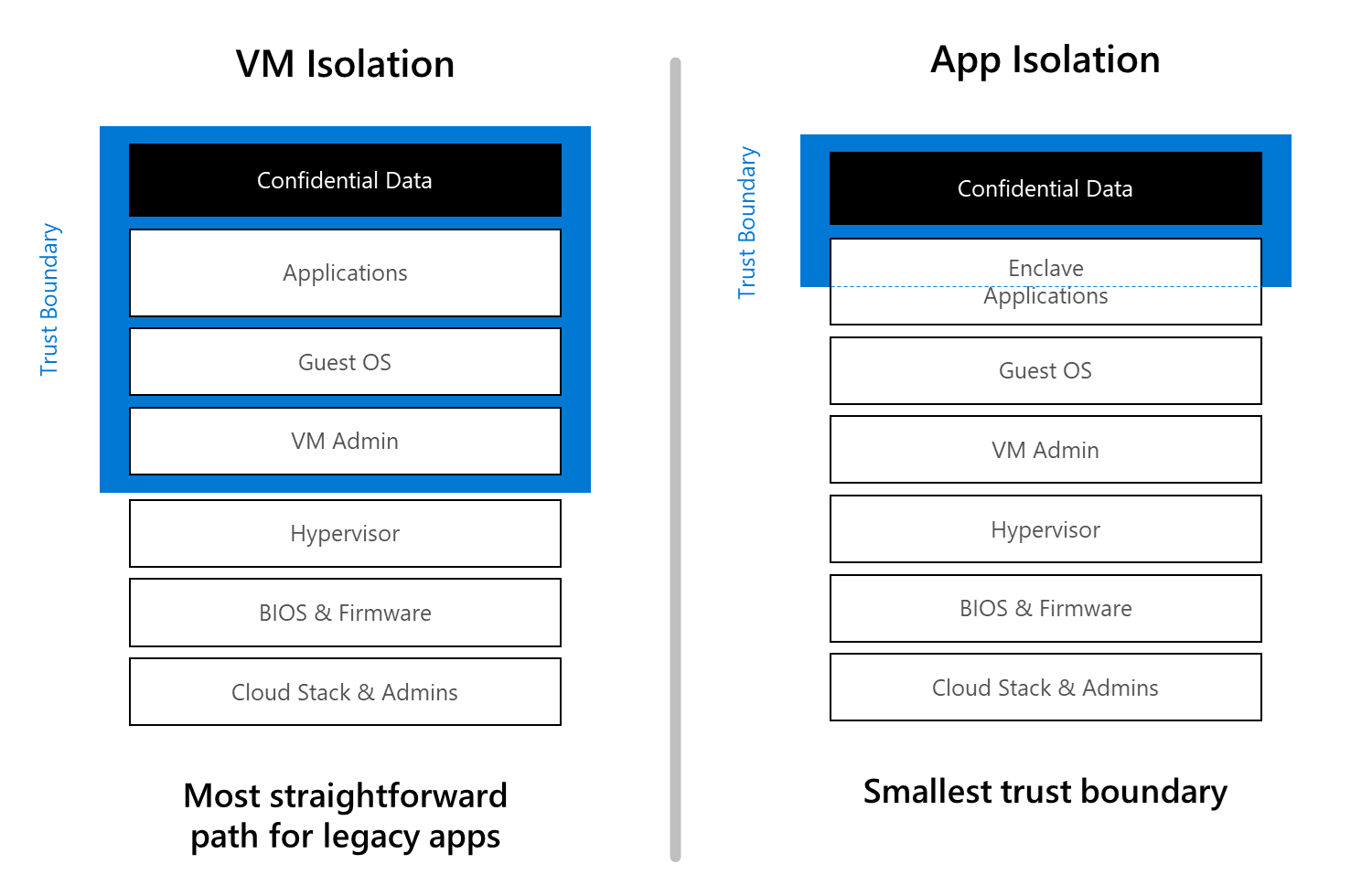

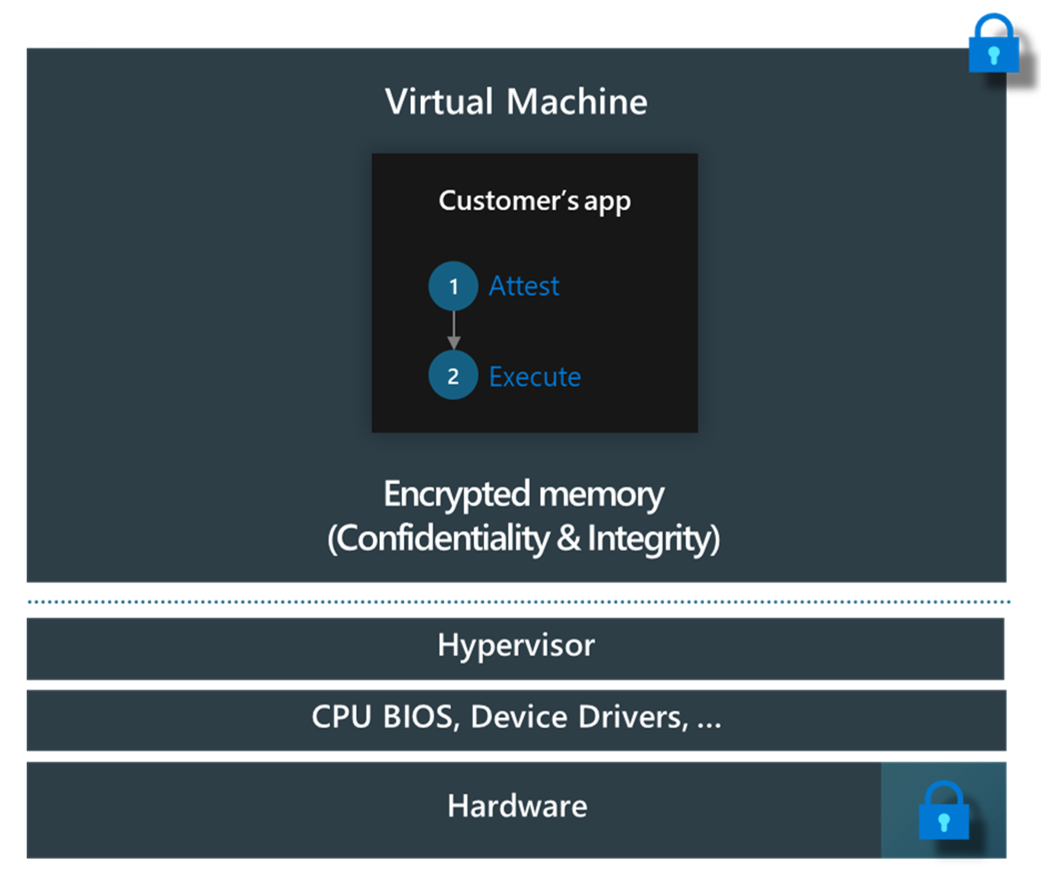

Vertrouwelijke VM's

Vertrouwelijke VM's bieden door hardware versleutelde beveiliging van een hele VIRTUELE machine tegen onbevoegde toegang door de hostbeheerder. Dit niveau omvat doorgaans de hypervisor, die door de CSP wordt beheerd. U kunt dit type vertrouwelijke VM gebruiken om te voorkomen dat de CSP toegang heeft tot gegevens en code die wordt uitgevoerd binnen de VIRTUELE machine.

VM-beheerders, of andere apps of services die binnen de VIRTUELE machine worden uitgevoerd, werken buiten de beveiligde grenzen. Deze gebruikers en services hebben toegang tot gegevens en code binnen de VIRTUELE machine.

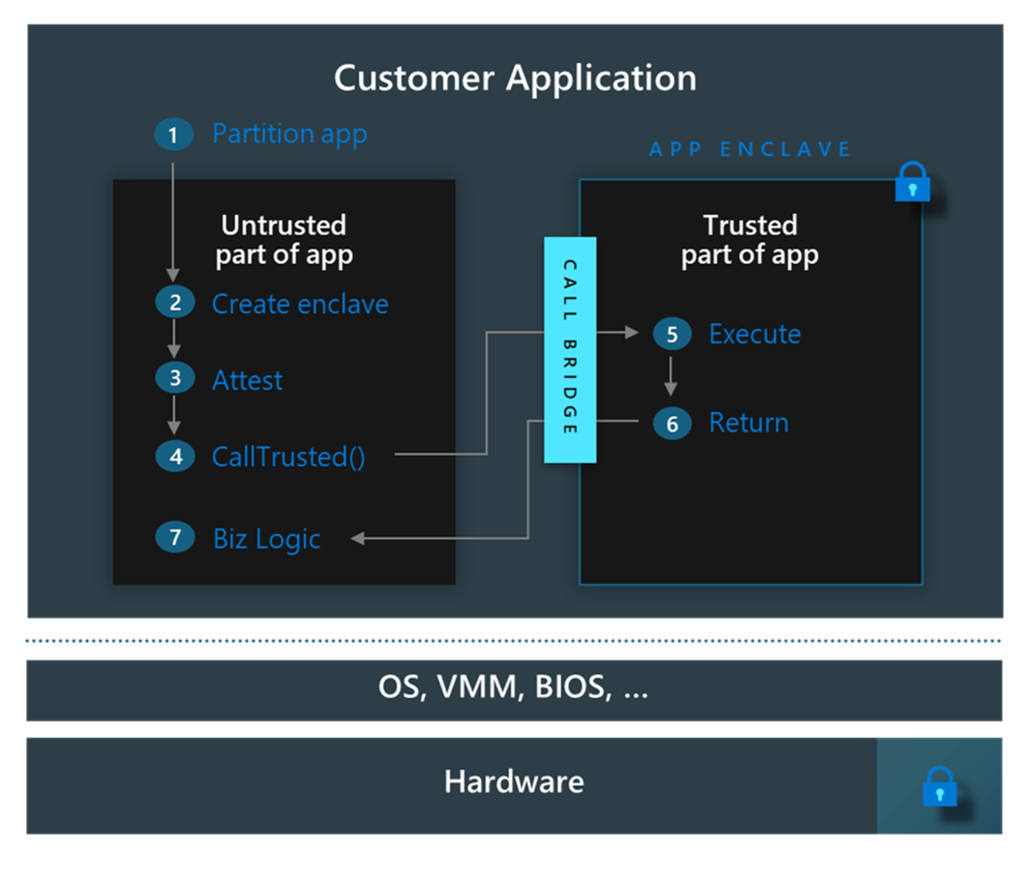

Toepassings-enclaves

Met toepassings enclaves kunt u geheugenruimten binnen een VIRTUELE machine beveiligen met hardwaregebaseerde versleuteling. De beveiligingsgrens van toepassings-enclaves is beperkter dan de grens voor vertrouwelijke VM's. Voor Intel SGX is de beveiligingsgrens van toepassing op delen van het geheugen binnen een VIRTUELE machine. Gastbeheerders, apps en services die binnen de VM worden uitgevoerd, hebben geen toegang tot gegevens en code in de uitvoering binnen de enclave.

Intel SGX verbetert de beveiliging van toepassingen door gegevens in gebruik te isoleren. Er worden beveiligde enclaves gemaakt die wijzigingen in geselecteerde code en gegevens voorkomen, zodat alleen geautoriseerde code er toegang toe heeft. Zelfs met machtigingen op hoog niveau hebben entiteiten buiten de enclave (inclusief het besturingssysteem en de hypervisor) geen toegang tot enclavegeheugen via standaardoproepen. Voor toegang tot enclavefuncties zijn specifieke Intel SGX CPU-instructies vereist, waaronder meerdere beveiligingscontroles.