Governancedisciplines voor SAP in Azure

SAP is een veelgebruikte technologie die veel organisaties tegenwoordig gebruiken in hun meest cruciale workloads. Bij het plannen van SAP-architectuur moet u speciale aandacht besteden aan het garanderen dat de architectuur robuust en veilig is. Het doel van dit artikel is het documenteren van de ontwerpcriteria voor beveiliging, naleving en governance voor SAP op ondernemingsniveau in Azure. In het artikel worden ontwerpaanvelingen, aanbevolen procedures en ontwerpoverwegingen besproken die specifiek zijn voor de implementatie van het SAP-platform in Azure. Als u zich volledig wilt voorbereiden op governance van een bedrijfsoplossing, is het belangrijk om de richtlijnen in het ontwerpgebied van de Azure-landingszone te bekijken voor beveiligingsgovernance en -naleving

Cloudoplossingen hosten in eerste instantie enkele, relatief geïsoleerde toepassingen. Naarmate de voordelen van cloudoplossingen duidelijk werden, heeft de cloud veel grotere workloads gehost, zoals SAP in Azure. Het aanpakken van beveiligings-, betrouwbaarheids-, prestatie- en kostenproblemen van implementaties in een of meer regio's werd essentieel gedurende de levenscyclus van cloudservices.

De visie voor beveiliging, naleving en governance op enterprise-schaal van SAP-landingszones in Azure is het bieden van hulpprogramma's en processen van organisaties om risico's te voorkomen en effectieve beslissingen te nemen. De landingszone op ondernemingsniveau definieert beveiligingsgovernance en nalevingsrollen en -verantwoordelijkheden, zodat iedereen weet wat er van hen wordt verwacht.

Model van gedeelde verantwoordelijkheid

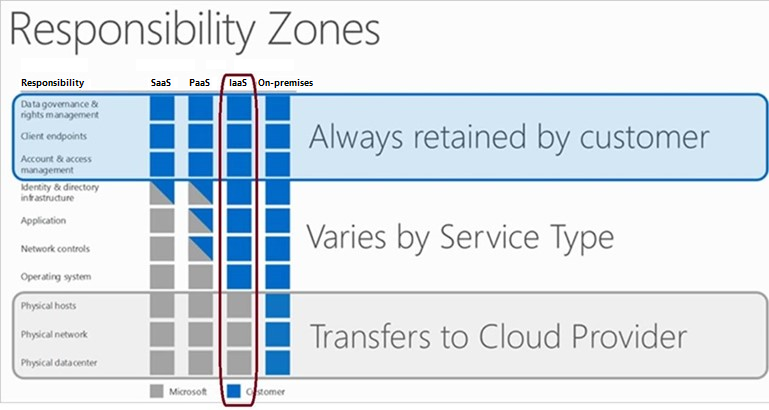

Wanneer u openbare cloudservices evalueert, is het essentieel om te begrijpen welke taken de cloudprovider moet uitvoeren ten opzichte van de klant. Onder het model voor gedeelde verantwoordelijkheid is de verdeling van verantwoordelijkheden tussen een cloudprovider en de bijbehorende klanten afhankelijk van het cloudhostingmodel van uw workload: SaaS (Software as a Service), Platform as a Service (PaaS) of IaaS (Infrastructure as a Service). Als klant bent u altijd verantwoordelijk voor uw gegevens, eindpunten en account- en toegangsbeheer, ongeacht het cloudimplementatiemodel.

In het volgende diagram ziet u de verdeling van taken tussen verantwoordelijkheidszones in het model voor gedeelde verantwoordelijkheid in de cloud van Microsoft:

Zie Gedeelde verantwoordelijkheid in de cloud voor meer informatie over het model voor gedeelde verantwoordelijkheid.

Aanbevelingen voor beveiligingsontwerp

Beveiliging is een gedeelde verantwoordelijkheid tussen Microsoft en klanten. U kunt uw eigen virtuele machine (VM) en database-installatiekopieën uploaden naar Azure, of installatiekopieën van Azure Marketplace gebruiken. Deze installatiekopieën hebben echter beveiligingscontroles nodig die voldoen aan de toepassings- en organisatievereisten. U moet uw klantspecifieke beveiligingscontroles toepassen op het besturingssysteem, de gegevens en de SAP-toepassingslaag.

Raadpleeg de best practices voor cyberbeveiliging van het Center for Internet Security (CIS) voor algemeen geaccepteerde beveiligingsrichtlijnen.

Azure Landing Zones hebben specifieke richtlijnen met betrekking tot netwerkbeveiliging op basis van nul vertrouwen om netwerkperimeter- en verkeersstromen te beveiligen. Zie Netwerkbeveiligingsstrategieën in Azure voor meer informatie.

Microsoft Defender voor Cloud inschakelen

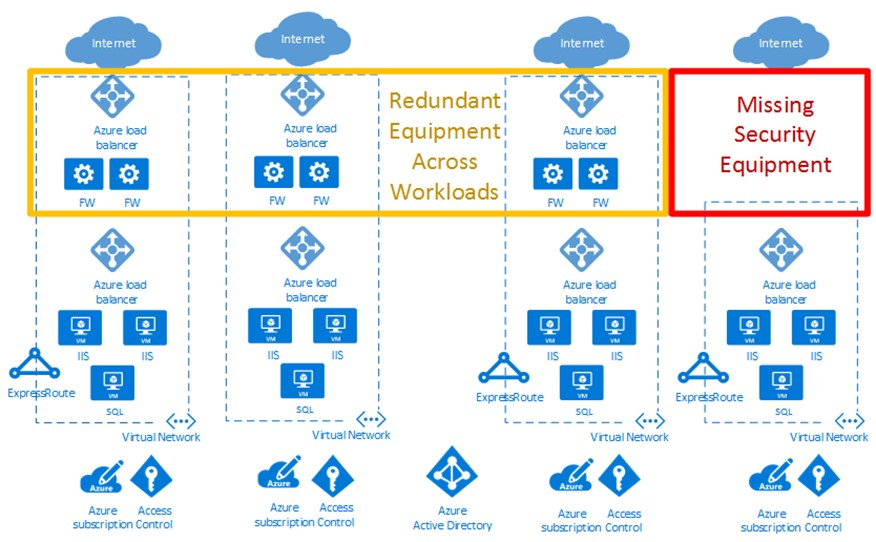

Ondernemingen die gebruikmaken van sternetwerktopologieën implementeren vaak cloudarchitectuurpatronen in meerdere Azure-abonnementen. In het volgende diagram voor cloudimplementatie markeert het rode vak een beveiligingsverschil. In het gele vak ziet u een mogelijkheid om virtuele netwerkapparaten te optimaliseren voor workloads en abonnementen.

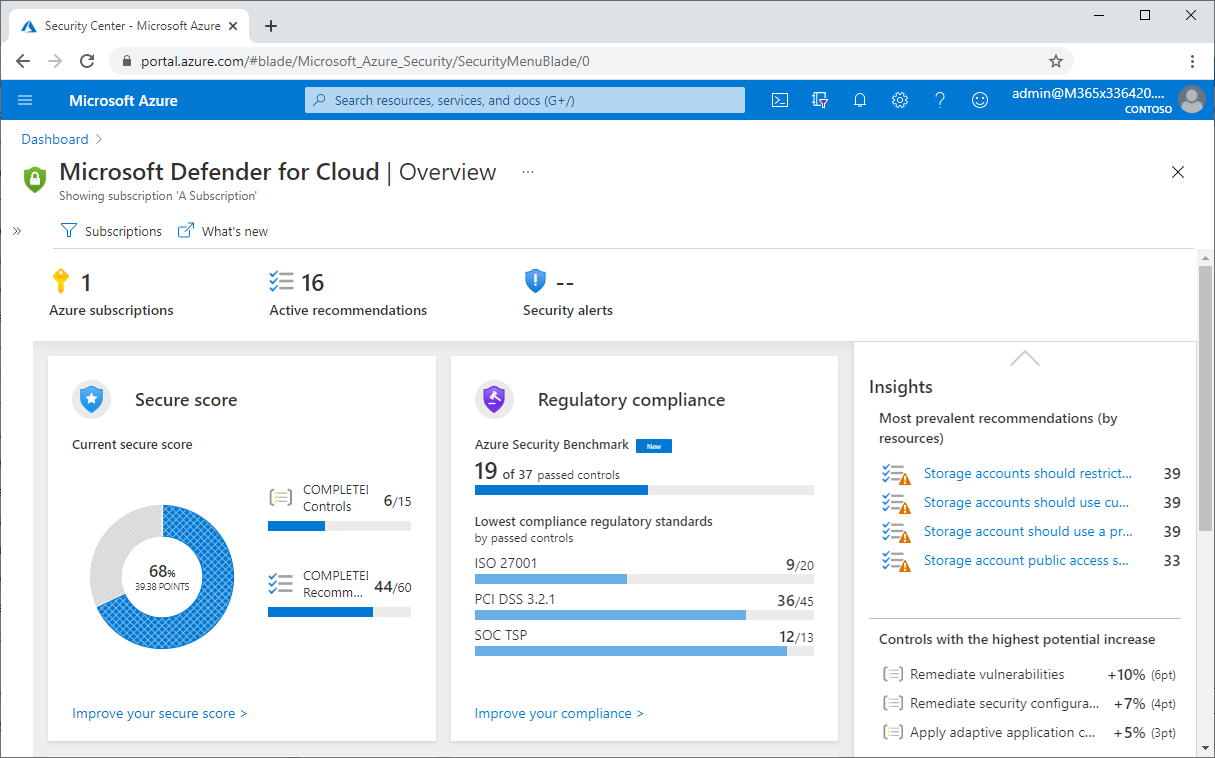

Microsoft Defender voor Cloud biedt beveiliging tegen bedreigingen en biedt u een holistische weergave van uw hele beveiligingspostuur voor ondernemingen.

Schakel Microsoft Defender voor Cloud Standard voor SAP in Azure-abonnementen in om:

Verbeter de beveiligingspostuur van uw datacenters en bied geavanceerde bedreigingsbeveiliging voor on-premises en hybride workloads in Azure en andere clouds.

Bekijk alle beveiligingspostuur in SAP in Azure-abonnementen en bekijk beveiligingscontroles voor resources voor SAP-VM's, schijven en toepassingen.

Een aangepaste rol van SAP-beheerder delegeren met Just-In-Time-toegang.

Wanneer u Microsoft Defender voor Cloud Standard voor SAP inschakelt, moet u ervoor zorgen dat u de SAP-databaseservers uitsluit van elk beleid dat Endpoint Protection installeert.

In de volgende schermopname ziet u het dashboard voor workloadbeveiliging in Azure Portal:

Microsoft Sentinel inschakelen

Microsoft Sentinel is een schaalbare, cloudeigen SIEM-oplossing (Security Information Event Management) en SOAR-oplossing (Security Orchestration Automated Response). Microsoft Sentinel levert intelligente beveiligingsanalyses en bedreigingsinformatie in de hele onderneming en biedt één oplossing voor waarschuwingsdetectie, zichtbaarheid van bedreigingen, proactieve opsporing en reactie op bedreigingen.

Beveiligde verificatie

Eenmalige aanmelding (SSO) is de basis voor het integreren van SAP- en Microsoft-producten. Kerberos-tokens uit Active Directory, gecombineerd met beveiligingsproducten van derden, hebben deze mogelijkheid al jaren ingeschakeld voor zowel SAP GUI- als webbrowsertoepassingen. Wanneer een gebruiker zich aanmeldt bij het werkstation en zich heeft geverifieerd, geeft Active Directory een Kerberos-token uit. Een beveiligingsproduct van derden gebruikt vervolgens het Kerberos-token om de verificatie naar de SAP-toepassing af te handelen zonder dat de gebruiker opnieuw moet verifiëren.

U kunt gegevens die onderweg zijn, ook versleutelen vanuit de front-end van de gebruiker naar de SAP-toepassing door het beveiligingsproduct van derden te integreren met SNC (Secure Network Communications) voor DIAG (SAP GUI), RFC en SPNEGO voor HTTPS.

Microsoft Entra ID met SAML 2.0 kan ook SSO bieden aan een scala aan SAP-toepassingen en -platforms, zoals SAP NetWeaver, SAP HANA en sap Cloud Platform.

Besturingssystemen beveiligen

Zorg ervoor dat u het besturingssysteem beperkt tot het uitroeien van beveiligingsproblemen die kunnen leiden tot aanvallen op de SAP-database.

Een paar extra controles zorgen voor een veilige basisinstallatie:

- Controleer regelmatig de integriteit van het systeembestand.

- Beperk de toegang tot het besturingssysteem.

- Fysieke toegang tot de server beperken.

- Beveilig de toegang tot de server op netwerkniveau.

Virtuele netwerken isoleren

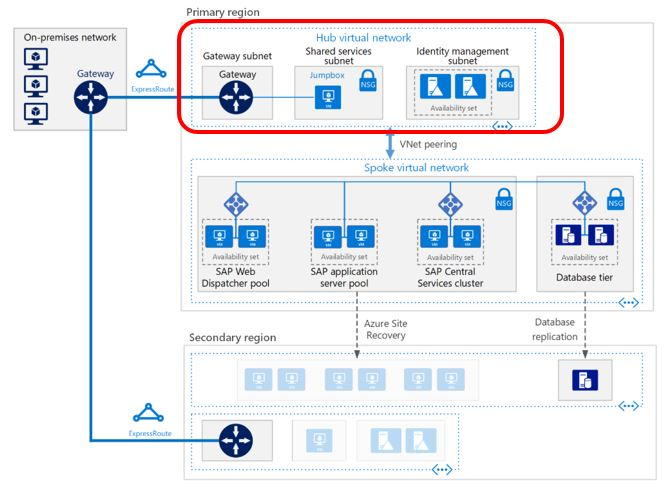

De toegang tot netwerkservices en protocollen isoleren en beperken. Voor een strakkere controle kunt u de aanbevolen hub-and-spoke-netwerkarchitectuur beveiligen met behulp van verschillende Azure-beveiligingsmechanismen:

Isoleer de SAP-toepassings- en databaseservers van internet of van het on-premises netwerk door alle verkeer door te geven via het virtuele hubnetwerk, dat is verbonden met het spoke-netwerk door middel van peering van virtuele netwerken. De gekoppelde virtuele netwerken garanderen dat de SAP on Azure-oplossing is geïsoleerd van het openbare internet.

Verkeer bewaken en filteren met behulp van Azure Monitor, Azure-netwerkbeveiligingsgroepen (NSG's) of toepassingsbeveiligingsgroepen.

Gebruik Azure Firewall of een van de markt beschikbare virtuele netwerkapparaten (NVA's).

Implementeer een netwerk-DMZ voor geavanceerdere netwerkbeveiligingsmaatregelen. Zie Een DMZ implementeren tussen Azure en uw on-premises datacenter voor meer informatie.

Isoleer DMZ's en NVA's van de rest van de SAP-estate, configureer Azure Private Link en beheer veilig sap op Azure-resources.

In het volgende architectuurdiagram ziet u hoe u een topologie van een virtueel Azure-netwerk beheert met isolatie en beperking van netwerkservices en protocollen via NSG's. Zorg ervoor dat uw netwerkbeveiliging ook voldoet aan de vereisten voor het organisatiebeveiligingsbeleid.

Zie SAP-beveiligingsbewerkingen in Azure voor meer informatie over SAP op Azure-netwerkbeveiliging.

Data-at-rest versleutelen

Data-at-rest is informatie in permanente opslag op fysieke media, in elke digitale indeling. Media kunnen bestanden bevatten op magnetische of optische media, gearchiveerde gegevens en gegevensback-ups. Azure biedt diverse oplossingen voor gegevensopslag, waaronder bestanden, schijven, blobs en tabellen. Sommige Azure Storage-gegevensversleuteling-at-rest vindt standaard plaats met optionele klantconfiguratie. Zie het overzicht van Azure-gegevensversleuteling at rest en Azure-versleuteling voor meer informatie.

Met versleuteling aan de serverzijde (SSE) voor SAP op Azure-VM's worden uw gegevens beschermd en kunt u voldoen aan de beveiligings- en nalevingsverplichtingen van de organisatie. SSE versleutelt automatisch data-at-rest op door Azure beheerde besturingssysteem- en gegevensschijven wanneer gegevens in de cloud worden bewaard. SSE versleutelt gegevens van door Azure beheerde schijven transparant met behulp van 256-bits AES-versleuteling, een van de sterkste blokcoderingen die beschikbaar zijn en is compatibel met FIPS 140-2. SSE heeft geen invloed op de prestaties van beheerde schijven en heeft geen extra kosten. Zie Cryptografie-API: volgende generatie voor meer informatie over de cryptografische modules die onderliggende door Azure beheerde schijven zijn.

Azure Storage-versleuteling is ingeschakeld voor alle Azure Resource Manager- en klassieke opslagaccounts en kan niet worden uitgeschakeld. Omdat uw gegevens standaard zijn versleuteld, hoeft u uw code of toepassingen niet te wijzigen voor het gebruik van Azure Storage-versleuteling.

Voor SAP-databaseserverversleuteling gebruikt u de systeemeigen SAP HANA-versleutelingstechnologie. Als u Azure SQL Database gebruikt, gebruikt u TDE (Transparent Data Encryption) die wordt aangeboden door de DBMS-provider om uw gegevens en logboekbestanden te beveiligen en ervoor te zorgen dat de back-ups ook worden versleuteld.

Gegevens tijdens overdracht beveiligen

Gegevens worden onderweg of onderweg wanneer ze van de ene locatie naar de andere worden verplaatst, zowel intern on-premises als binnen Azure, of extern, zoals via internet naar de eindgebruiker. Azure biedt verschillende mechanismen om gegevens privé te houden tijdens de overdracht. Alle mechanismen kunnen gebruikmaken van beveiligingsmethoden zoals versleuteling. Tot deze methoden behoren onder meer:

- Communicatie via virtuele particuliere netwerken (VPN's), met behulp van IPsec/IKE-versleuteling

- Transport Layer Security (TLS) 1.2 of hoger via Azure-onderdelen, zoals Azure-toepassing Gateway of Azure Front Door

- Protocollen die beschikbaar zijn op de Virtuele Azure-machines, zoals Windows IPsec of SMB

Versleuteling met behulp van MACsec, een IEEE-standaard op de gegevenskoppelingslaag, wordt automatisch ingeschakeld voor al het Azure-verkeer tussen Azure-datacenters. Deze versleuteling zorgt voor vertrouwelijkheid en integriteit van klantgegevens. Zie Azure-klantgegevensbescherming voor meer informatie.

Sleutels en geheimen beheren

Gebruik Azure Key Vault om schijfversleutelingssleutels en -geheimen voor niet-HANA Windows- en niet-Windows-besturingssystemen te beheren. Key Vault biedt mogelijkheden voor het inrichten en beheren van SSL/TLS-certificaten. U kunt geheimen ook beveiligen met HSM's (Hardware Security Modules). SAP HANA wordt niet ondersteund met Azure Key Vault, dus u moet alternatieve methoden gebruiken, zoals SAP ABAP- of SSH-sleutels.

Web- en mobiele toepassingen beveiligen

Voor internetgerichte toepassingen, zoals SAP Fiori, moet u de belasting per toepassingsvereisten verdelen en tegelijkertijd beveiligingsniveaus behouden. Voor laag 7-beveiliging kunt u een Web Application Firewall (WAF) van derden gebruiken die beschikbaar is in Azure Marketplace.

Voor mobiele apps kan Microsoft Enterprise Mobility + Security SAP internetgerichte toepassingen integreren, omdat het helpt uw organisatie te beveiligen en te beveiligen en uw werknemers in staat stelt om op nieuwe en flexibele manieren te werken.

Verkeer veilig beheren

Voor internetgerichte toepassingen moet u ervoor zorgen dat u de belasting per toepassingsvereisten distribueert en tegelijkertijd beveiligingsniveaus behoudt. Taakverdeling is de verdeling van workloads over meerdere rekenresources. Taakverdeling is gericht op het optimaliseren van resourcegebruik, het maximaliseren van doorvoer, het minimaliseren van de reactietijd en het voorkomen van overbelasting van één resource. Taakverdeling kan ook de beschikbaarheid verbeteren door een workload te delen over redundante computingresources.

Load balancers leiden verkeer naar VM's in het toepassingssubnet. Voor hoge beschikbaarheid gebruikt dit voorbeeld SAP Web Dispatcher en Azure Standard Load Balancer. Deze twee services ondersteunen ook capaciteitsuitbreiding door uit te schalen. U kunt ook Azure-toepassing Gateway of andere partnerproducten gebruiken, afhankelijk van het verkeerstype en de vereiste functionaliteit, zoals SSL-beëindiging (Secure Sockets Layer) en doorsturen.

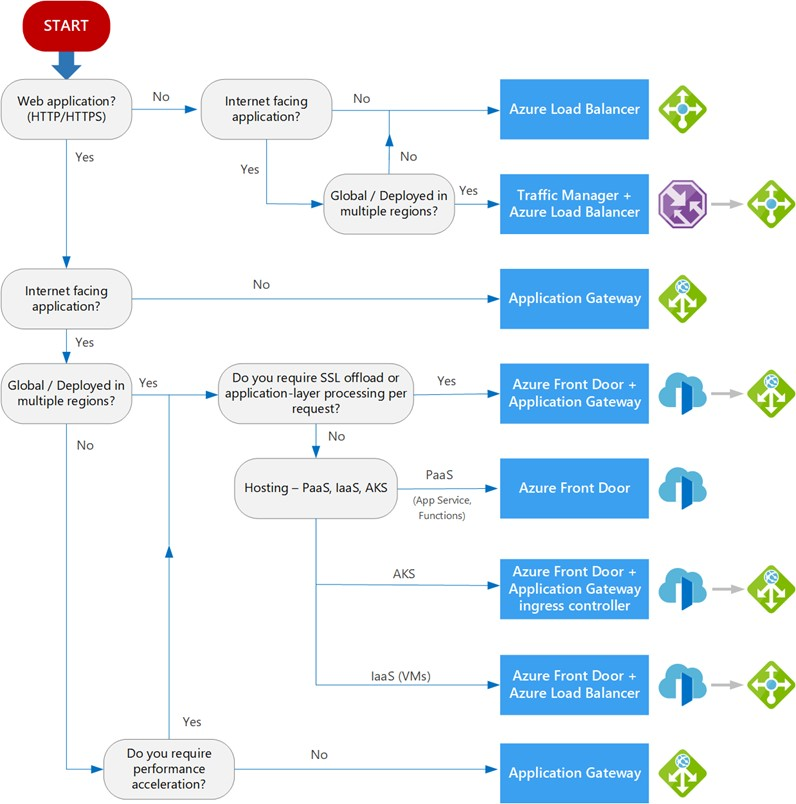

U kunt Azure-taakverdelingsservices categoriseren langs globale versus regionale en HTTP/S-versus niet-HTTP/S-dimensies.

Wereldwijde taakverdelingsservices verdelen verkeer over regionale back-ends, clouds of hybride on-premises services. Deze services routeren verkeer van eindgebruikers naar de dichtstbijzijnde beschikbare back-end. Deze services maximaliseren ook de beschikbaarheid en prestaties door te reageren op wijzigingen in de betrouwbaarheid of prestaties van de service. U kunt deze services beschouwen als systemen die taakverdeling bieden tussen toepassingsstempels, eindpunten of schaaleenheden die worden gehost in verschillende regio's of geografische gebieden.

Regionale taakverdelingsservices verdelen verkeer binnen virtuele netwerken over vm's of zone-redundante service-eindpunten binnen een regio. U kunt deze services beschouwen als systemen die taken verdelen tussen VM's, containers of clusters binnen een regio in een virtueel netwerk.

Http/S-taakverdelingsservices zijn laag 7 load balancers die alleen HTTP/S-verkeer accepteren en zijn bedoeld voor webtoepassingen of andere HTTP/S-eindpunten. HTTP/S-taakverdelingsservices omvatten functies zoals SSL-offload, WAF, taakverdeling op basis van pad en sessieaffiniteit.

Niet-HTTP/S-taakverdelingsservices die niet-HTTP/S-verkeer kunnen verwerken, worden aanbevolen voor niet-webworkloads.

De volgende tabel bevat een overzicht van de Azure-taakverdelingsservices per categorie:

| Service | Globaal of regionaal | Aanbevolen verkeer |

|---|---|---|

| Azure Front Door | Globaal | HTTP/S |

| Traffic Manager | Globaal | Niet-HTTP/S |

| Application Gateway | Regionaal | HTTP/S |

| Azure-belastingsverdeling | Regionaal | Niet-HTTP/S |

Front Door is een netwerk voor toepassingslevering dat wereldwijde taakverdeling en siteversnellingservice biedt voor webtoepassingen. Front Door biedt laag 7-mogelijkheden zoals SSL-offload, padgebaseerde routering, snelle failover en caching om de prestaties en beschikbaarheid van uw toepassingen te verbeteren.

Traffic Manager is een load balancer op basis van DNS waarmee u verkeer optimaal kunt distribueren naar services in wereldwijde Azure-regio's, terwijl u hoge beschikbaarheid en reactiesnelheid biedt. Omdat Traffic Manager een op DNS gebaseerde taakverdelingsservice is, wordt de taak alleen op domeinniveau verdeeld. Daarom kan er geen failover worden uitgevoerd zo snel als Front Door, vanwege veelvoorkomende uitdagingen met betrekking tot DNS-caching en systemen die dns-TTL niet respecteren.

Application Gateway biedt een controller voor de levering van beheerde toepassingen met verschillende mogelijkheden voor taakverdeling op laag 7. U kunt Application Gateway gebruiken om de productiviteit van webfarms te optimaliseren door CPU-intensieve SSL-beëindiging naar de gateway te offloaden.

Azure Load Balancer is een high-performance laag 4-inkomende en uitgaande taakverdelingsservice voor alle UDP- en TCP-protocollen. Load Balancer verwerkt miljoenen aanvragen per seconde. Load Balancer is zone-redundant en zorgt voor hoge beschikbaarheid in Beschikbaarheidszones.

Raadpleeg de volgende beslissingsstructuur om SAP te nemen in taakverdelingsbeslissingen voor Azure-toepassingen:

Elke SAP-toepassing heeft unieke vereisten, dus behandel het voorgaande stroomdiagram en de aanbeveling als uitgangspunt voor een gedetailleerdere evaluatie. Als uw SAP-toepassing uit meerdere workloads bestaat, evalueert u elke workload afzonderlijk. Een volledige oplossing kan twee of meer oplossingen voor taakverdeling bevatten.

Beveiliging bewaken

Azure Monitor voor SAP-oplossingen is een systeemeigen bewakingsproduct van Azure voor SAP-landschappen die werken met zowel SAP op azure Virtual Machines als HANA Large Instances. Met Azure Monitor voor SAP-oplossingen kunt u telemetriegegevens verzamelen van Azure-infrastructuur en -databases op één centrale locatie en telemetriegegevens visueel correleren voor snellere probleemoplossing.

Verkennende beslissingen voor beveiliging

De volgende aanbevelingen zijn voor verschillende beveiligingsscenario's. De vereisten binnen het bereik zijn bedoeld om de beveiligingsoplossing rendabel en schaalbaar te maken.

| Bereik (scenario) | Aanbeveling | Opmerkingen |

|---|---|---|

| Bekijk een geconsolideerde weergave van alle Azure- en on-premises beveiligingspostuur. | Microsoft Defender voor Cloud Standard | Microsoft Defender voor Cloud Standard helpt bij het onboarden van Windows- en Linux-machines vanuit on-premises en de cloud en toont een geconsolideerd beveiligingspostuur. |

| Versleutel alle SAP in Azure-databases om te voldoen aan wettelijke vereisten. | Systeemeigen SAP HANA-versleuteling en SQL TDE | Gebruik voor databases de systeemeigen SAP HANA-versleutelingstechnologie. Als u SQL Database gebruikt, schakelt u TDE in. |

| Beveilig een SAP Fiori-toepassing voor globale gebruikers met HTTPS-verkeer. | Azure Front Door | Front Door is een netwerk voor toepassingslevering dat wereldwijde taakverdeling en siteversnellingservice biedt voor webtoepassingen. |

Aanbevelingen voor nalevings- en governanceontwerp

Azure Advisor is gratis en helpt u een geconsolideerde weergave te krijgen in SAP op Azure-abonnementen. Raadpleeg de Aanbevelingen van Azure Advisor voor betrouwbaarheid, tolerantie, beveiliging, prestaties, kosten en ontwerpaanbevelingen voor operationele uitmuntendheid.

Azure Policy gebruiken

Azure Policy helpt bij het afdwingen van organisatiestandaarden en het beoordelen van naleving op schaal via het nalevingsdashboard. Azure Policy biedt een geaggregeerde weergave om de algehele status van de omgeving te evalueren, met de mogelijkheid om in te zoomen op granulariteit per resource, per beleid.

Azure Policy helpt uw resources ook te voldoen aan de naleving via bulkherstel voor bestaande resources en automatisch herstel voor nieuwe resources. Voorbeeldbeleid van Azure past toegestane locaties toe op de beheergroep, waarvoor een tag en de bijbehorende waarde voor resources zijn vereist, een VIRTUELE machine wordt gemaakt met een beheerde schijf of een naamgevingsbeleid.

SAP op Azure-kosten beheren

Kostenbeheer is erg belangrijk. Microsoft biedt verschillende manieren om kosten te optimaliseren, zoals reserveringen, juiste grootte en uitstellen. Het is belangrijk om waarschuwingen te begrijpen en in te stellen voor de kostenbestedingslimieten. U kunt deze bewaking uitbreiden om te integreren met de algehele ITSM-oplossing (IT Service Management).

SAP-implementaties automatiseren

Bespaar tijd en verminder fouten door SAP-implementaties te automatiseren. Het implementeren van complexe SAP-landschappen in een openbare cloud is geen eenvoudige taak. SAP-basisteams zijn mogelijk erg bekend met de traditionele taken van het installeren en configureren van on-premises SAP-systemen. Voor het ontwerpen, bouwen en testen van cloudimplementaties is vaak aanvullende domeinkennis vereist. Zie de automatisering van sap-platformen op ondernemingsniveau en DevOps voor meer informatie.

Resources vergrendelen voor productieworkloads

Maak vereiste Azure-resources aan het begin van uw SAP-project. Wanneer alle toevoegingen, verplaatsingen en wijzigingen zijn voltooid en de SAP on Azure-implementatie operationeel is, vergrendelt u alle resources. Alleen een superbeheerder kan vervolgens een resource, zoals een VIRTUELE machine, ontgrendelen en toestaan om te worden gewijzigd. Zie Resources vergrendelen om onverwachte wijzigingen te voorkomen voor meer informatie.

Op rollen gebaseerd toegangsbeheer

Pas op rollen gebaseerd toegangsbeheer (RBAC)-rollen voor SAP in Azure Spoke-abonnementen aan om onbedoelde netwerkgerelateerde wijzigingen te voorkomen. U kunt de leden van het SAP in het Azure-infrastructuurteam toestaan om VM's te implementeren in een virtueel Azure-netwerk en ze te beperken tot het wijzigen van alles in het virtuele netwerk dat is gekoppeld aan het hub-abonnement. Aan de andere kant staat u leden van het netwerkteam toe virtuele netwerken te maken en te configureren, maar verbiedt u dat ze VM's implementeren of configureren in virtuele netwerken waarop SAP-toepassingen worden uitgevoerd.

Azure Verbinding maken or gebruiken voor SAP LaMa

Binnen een typisch SAP-landgoed worden verschillende toepassingslandschappen vaak geïmplementeerd, zoals een ERP, SCM en BW, en er is een voortdurende noodzaak om SAP-systeemkopieën en SAP-systeemvernieuwing uit te voeren. Voorbeelden zijn het maken van nieuwe SAP-projecten voor technische releases of toepassingsreleases of het periodiek vernieuwen van QA-systemen van productiekopieën. Het end-to-end proces voor SAP-systeemkopieën en vernieuwingen kan zowel tijdrovend als arbeidsintensief zijn.

SAP Landscape Management (LaMa) Enterprise Edition kan operationele efficiëntie ondersteunen door verschillende stappen voor het kopiëren of vernieuwen van het SAP-systeem te automatiseren. Azure Verbinding maken or voor LaMa maakt het kopiëren, verwijderen en verplaatsen van door Azure beheerde schijven mogelijk om uw SAP Operations-team te helpen bij het snel uitvoeren van SAP-systeemkopieën en systeemvernieuwingen, waardoor handmatige inspanningen worden verminderd.

Voor VM-bewerkingen kan de Azure Verbinding maken or voor LaMa de uitvoeringskosten voor uw SAP-estate in Azure verlagen. U kunt de toewijzing van uw SAP-VM's stoppen of de toewijzing ervan ongedaan maken, zodat u bepaalde workloads met een verminderd gebruiksprofiel kunt uitvoeren. Met de LaMa-interface kunt u bijvoorbeeld plannen dat uw SAP S/4HANA-sandbox-VM online is van 08:00-18:00, 10 uur per dag, in plaats van 24 uur uit te voeren. Met de Azure Verbinding maken or voor LaMa kunt u ook de grootte van uw VM's wijzigen wanneer de prestatievereisten rechtstreeks vanuit LaMa optreden.

Verkennende beslissingen voor naleving en governance

De volgende aanbevelingen zijn voor verschillende nalevings- en governancescenario's. De vereisten binnen het bereik zijn bedoeld om de oplossing rendabel en schaalbaar te maken.

| Bereik (scenario) | Aanbeveling | Opmerkingen |

|---|---|---|

| Configureer een governancemodel voor standaardnaamconventies en pull-rapporten op basis van kostenplaats. | Azure Policy en Azure-tags | Gebruik Azure Policy en taggen samen om te voldoen aan de vereisten. |

| Vermijd onbedoeld verwijderen van Azure-resources. | Azure-resourcevergrendelingen | Azure-resourcevergrendelingen voorkomen onbedoelde verwijdering van resources. |

| Krijg een geconsolideerde weergave van verkoopkansen voor kostenoptimalisatie, tolerantie, beveiliging, operationele uitmuntendheid en prestaties voor SAP op Azure-resources | Azure Advisor | Azure Advisor is gratis en helpt een geconsolideerde weergave te krijgen in SAP op Azure-abonnementen. |

Volgende stappen

- Inleiding tot Azure-beveiliging

- Handleiding voor SAP op Azure-architectuur

- SAP-workloads in Azure: Controlelijst voor planning en implementatie

- Aanbevolen procedures voor het migreren van SAP-toepassingen naar Azure, deel 1

- SAP op Azure: ontwerpen voor efficiëntie en bewerkingen

- Azure Virtual Machines plannen en implementeren voor SAP NetWeaver