Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Uw organisatie moet de juiste besturingselementen voor toegang ontwerpen om hybride omgevingen te beveiligen met behulp van on-premises en cloudgebaseerde identiteitsbeheersystemen.

Deze identiteitsbeheersystemen spelen een belangrijke rol. Ze helpen bij het ontwerpen en implementeren van betrouwbare besturingselementen voor toegangsbeheer voor het beveiligen van de infrastructuur van servers met Azure Arc.

Beheerde identiteit

Bij aanmaak kan de door het Microsoft Entra ID-systeem toegewezen identiteit alleen worden gebruikt om de status van de Azure Arc-ingeschakelde servers bij te werken, bijvoorbeeld het 'laatst gezien'-heartbeat. Ververleent identiteit toegang tot Azure-resources om toepassingen op uw server toegang te geven tot Azure-resources, bijvoorbeeld om geheimen van een Key Vault aan te vragen. U moet het volgende doen:

- Overweeg welke legitieme use-cases bestaan voor servertoepassingen om toegangstokens te verkrijgen en toegang te krijgen tot Azure-resources, terwijl u ook van plan bent toegangsbeheer van deze resources te plannen.

- Beheer bevoorrechte gebruikersrollen op servers met Azure Arc (leden van de lokale beheerders of groep Hybrid Agent Extensions Applications in Windows en leden van de himds groep op Linux) om te voorkomen dat door het systeem beheerde identiteiten worden misbruikt om onbevoegde toegang te krijgen tot Azure-resources.

- Gebruik Azure RBAC om de machtigingen voor door Azure Arc beheerde identiteiten te beheren en periodieke toegangsbeoordelingen voor deze identiteiten uit te voeren.

Op rollen gebaseerd toegangsbeheer (RBAC)

Volgens het principe met minimale bevoegdheden, kunnen gebruikers, groepen of toepassingen die zijn toegewezen met rollen zoals 'inzender' of 'eigenaar' of 'Azure Connected Machine Resource Administrator' bewerkingen uitvoeren, zoals het implementeren van extensies, het effectief delegeren van hoofd- of beheerderstoegang op servers met Azure Arc. Deze rollen moeten met voorzichtigheid worden gebruikt om het mogelijke impactgebied te beperken of uiteindelijk vervangen te worden door aangepaste rollen.

Om de bevoegdheid van een gebruiker te beperken en alleen toe te staan om servers naar Azure te onboarden, is de rol Onboarding van Azure Connected Machine geschikt. Deze rol kan alleen worden gebruikt voor het onboarden van servers en kan de serverresource niet opnieuw onboarden of verwijderen. Raadpleeg het beveiligingsoverzicht van Azure Arc-ingeschakelde servers voor meer informatie over toegangsbeheer.

Houd ook rekening met de gevoelige gegevens die kunnen worden verzonden naar de Azure Monitor Log Analytics-werkruimte. Hetzelfde RBAC-principe moet worden toegepast op de gegevens zelf. Leestoegang tot servers met Azure Arc kan toegang bieden tot logboekgegevens die zijn verzameld door de Log Analytics-agent, die zijn opgeslagen in de bijbehorende Log Analytics-werkruimte. Bekijk hoe u fijnmazige toegang tot Log Analytics-werkruimten implementeert bij het ontwerpen van de implementatiedocumentatie voor Azure Monitor-logboeken

Architectuur

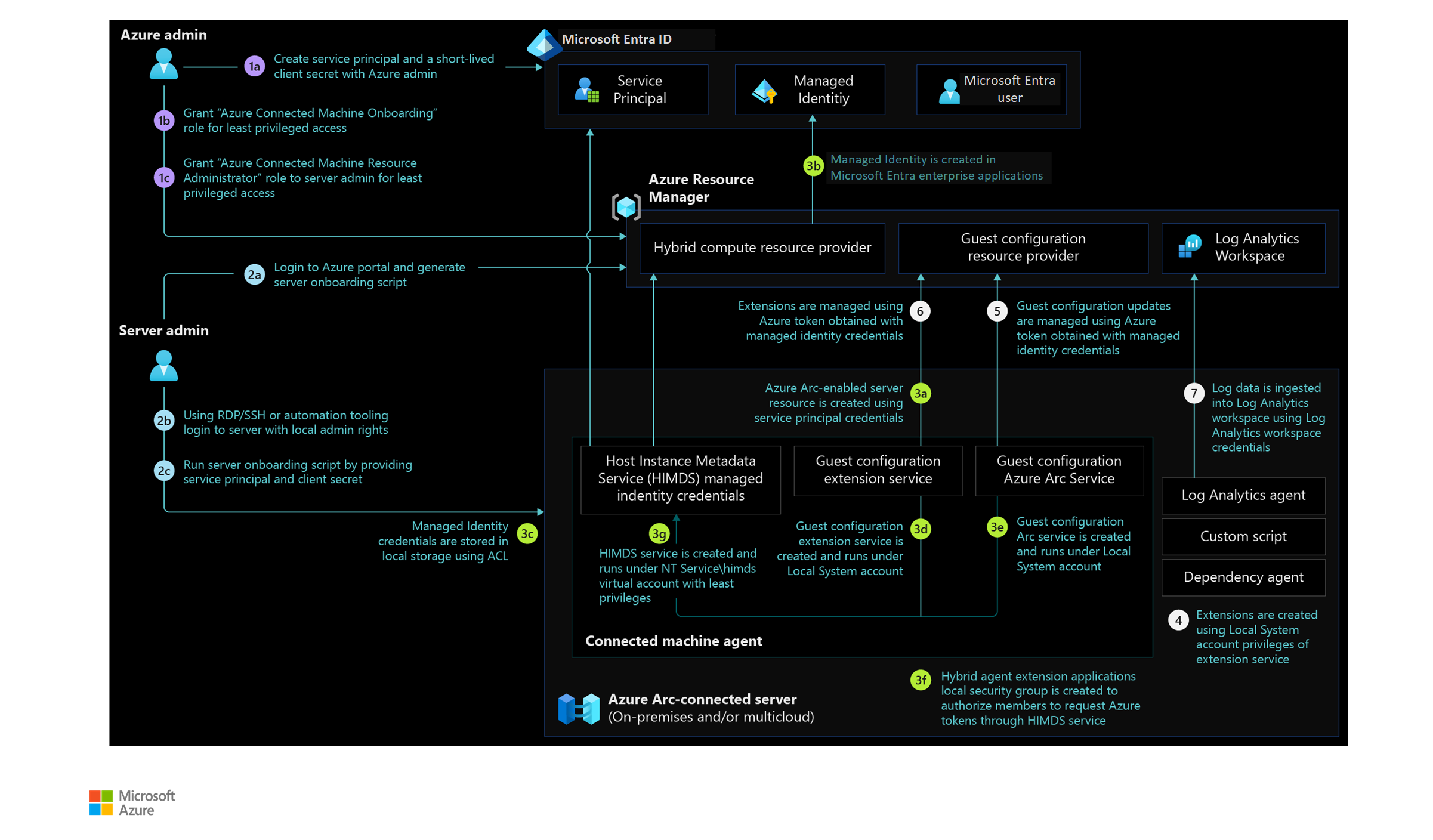

In het volgende diagram ziet u een referentiearchitectuur die de rollen, machtigingen en de stroom van acties voor servers met Azure Arc laat zien:

Ontwerpoverwegingen

- Bepaal wie van uw organisatie toegang moet hebben tot onboardingservers om vereiste machtigingen in te stellen op de servers en in Azure.

- Bepaal wie servers met Azure Arc moet beheren. Bepaal vervolgens wie hun gegevens kan bekijken vanuit Azure-services en andere cloudomgevingen.

- Bepaal hoeveel Arc-onboardingservice-entiteiten u nodig hebt. Meerdere van deze identiteiten kunnen worden gebruikt voor het onboarden van servers die eigendom zijn van verschillende bedrijfsfuncties of -eenheden in een onderneming die is gebaseerd op operationele verantwoordelijkheid en eigendom.

- Bekijk het ontwerpgebied identiteits- en toegangsbeheer van de Azure-landingszone op enterpriseniveau. Bekijk het gebied om de impact van servers met Azure Arc op uw algehele identiteit en toegangsmodel te beoordelen.

Ontwerpaanaanvelingen

-

Server onboarding en administratie

- Gebruik beveiligingsgroepen om lokale beheerdersrechten toe te wijzen aan de geïdentificeerde gebruikers of serviceaccounts op de servers om ze op schaal in te zetten voor Azure Arc.

- Gebruik service-principal van Microsoft Entra om servers naar Azure Arc te onboarden. Overweeg om meerdere Microsoft Entra-service-principals te gebruiken in een gedecentraliseerd operationeel model, waarbij servers worden beheerd door verschillende IT-teams.

- Gebruik een kortdurende Microsoft Entra service principal client geheimen.

- Wijs de azure Connected Machine Onboarding- rol toe op het niveau van de resourcegroep.

- Gebruik Microsoft Entra-beveiligingsgroepen en ken de rol Hybrid Server Resource Administrator toe. Verdeel de rol aan teams en personen die serverbronnen met Azure Arc in Azure beheren.

-

met Microsoft Entra ID beveiligde toegang tot resources

- Gebruik beheerde identiteiten voor toepassingen die worden uitgevoerd op uw on-premises servers (en andere cloudomgevingen) om toegang te bieden tot cloudresources die worden beveiligd door Microsoft Entra ID.

- Beperk de toegang tot beheerde identiteiten tot toepassingen toestaan die zijn geautoriseerd met behulp van Microsoft Entra-toepassingsmachtigingen.

- Gebruik de

Hybrid agent extension applicationsLokale Beveiligingsgroep op Windows of de groep op Linux om gebruikers toegang te verlenen zodat zij toegangstokens voor Azure-resources kunnen aanvragen vanaf servers met Azure Arc.

Volgende stappen

Raadpleeg de volgende bronnen voor meer richtlijnen voor uw overstap naar hybride clouds:

- Bekijk Azure Arc Jumpstart scenario's.

- Bekijk de vereisten voor servers met Azure Arc.

- Plan een op schaal implementatie van servers met Azure Arc.

- Meer informatie over Azure Arc via het leertraject Azure Arc.